Konfigurere Azure Front Door med Power Pages-websteder

Som webstedsproducent kan du bruge Azure Front Door med Power Pages for at anvende edge caching og WAF-funktioner (Web Application Firewall). I denne artikel lærer du, hvordan du konfigurerer Azure Front Door med Power Pages.

Bemærk

- Selvom denne artikel fokuserer på Azure Front Door, kan lignende trin bruges til et hvilket som helst andet netværk, der leverer indhold, eller en WAF-udbyder. Den terminologi, der bruges i forskellige komponenter, kan variere.

- Mens brugerdefinerede domæne HTTPS-indstillinger ved hjælp af Azure-portal giver dig mulighed for at vælge en standardminimum for TLS-version mellem 1.0 og 1.2, skal du bruge TLS version 1.2 til stærke krypteringsindstillinger.

Følg disse trin for at konfigurere Azure Front Door med Power Pages:

- Konfigurer Azure Front Door-slutpunktet og det brugerdefinerede domænenavn, som webstedsbrugere skal bruge.

- Konfigurere Power Pages-webstedet som udgangspunktet.

- Konfigurere routingregler til cachelagring af statiske anmodninger.

- Konfigurere WAF-regler til analyse af indgående anmodninger.

- Konfigurere portalen til kun at acceptere trafik fra Azure Front Door.

Konfigurere Azure Front Door-slutpunktet og det brugerdefinerede domænenavn

I dette afsnit lærer du, hvordan du konfigurerer Azure Front Door Service og aktiverer et brugerdefineret domænenavn til denne opsætning.

Forudsætninger

Et Azure-abonnement med adgang til at oprette nye tjenester.

Et brugerdefineret domænenavn og adgang til DNS-udbyderen til konfiguration af brugerdefineret domænenavn.

Et SSL-certifikat, der skal bruges til det brugerdefinerede domænenavn. Certifikatet skal opfylde minimumkravene til Power Pages.

Ejeradgang til Power Pages for at konfigurere det brugerdefinerede domænenavn.

Konfigurere Azure Front Door-slutpunktet

Bemærk

Hvis du allerede har oprettet Azure Front Door-ressourcen, skal du gå til trin 3 i følgende procedure.

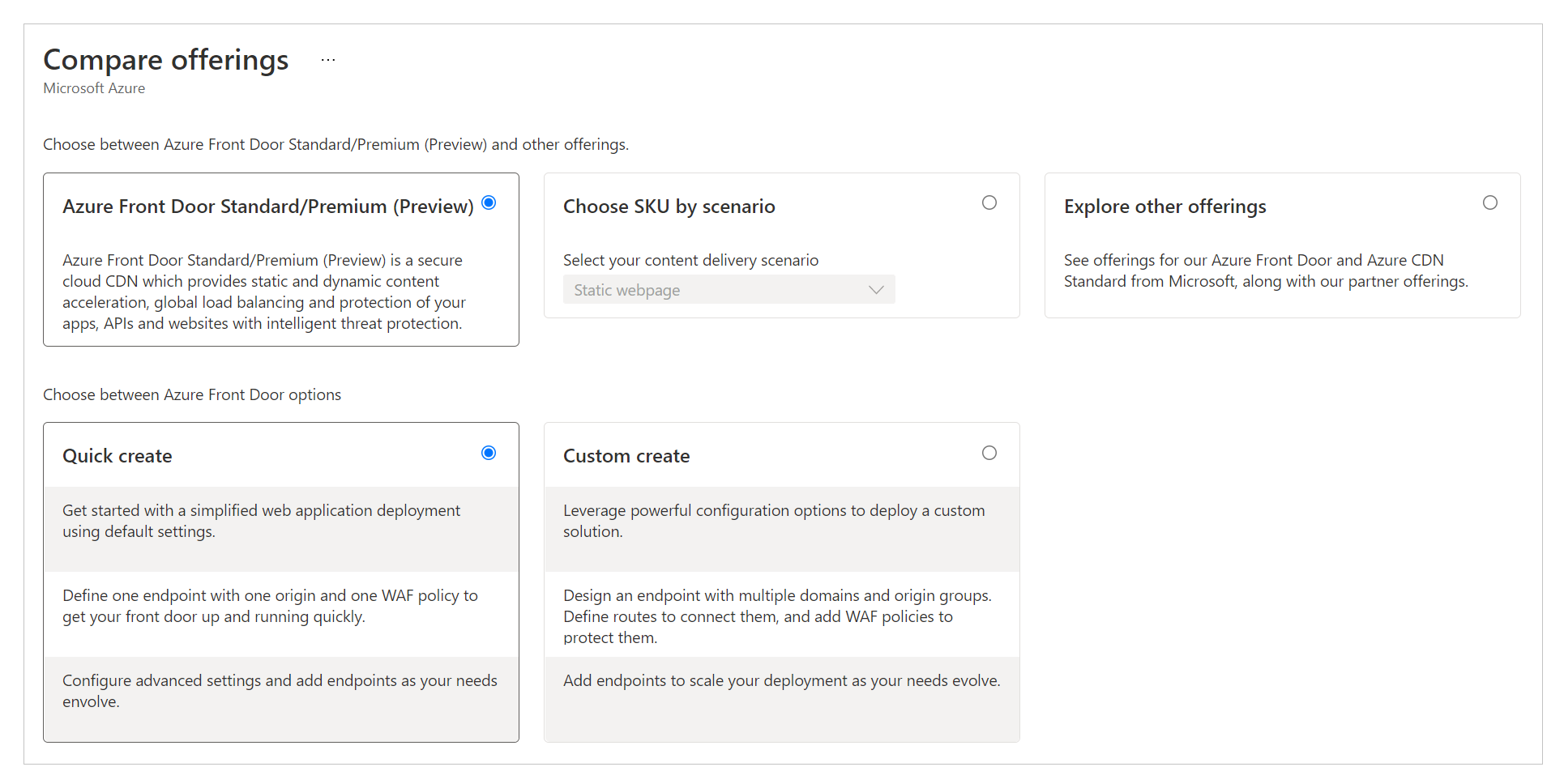

Log på Azure-portalen, og opret en ny Azure Front Door-ressource (Standard eller Premium). Flere oplysninger: Hurtig start: Oprette en Azure Front Door-profil (Standard/Premium) – Azure-portal

Vælg Hurtig oprettelse.

Tip

De fleste Azure Front Door-indstillinger kan ændres senere.

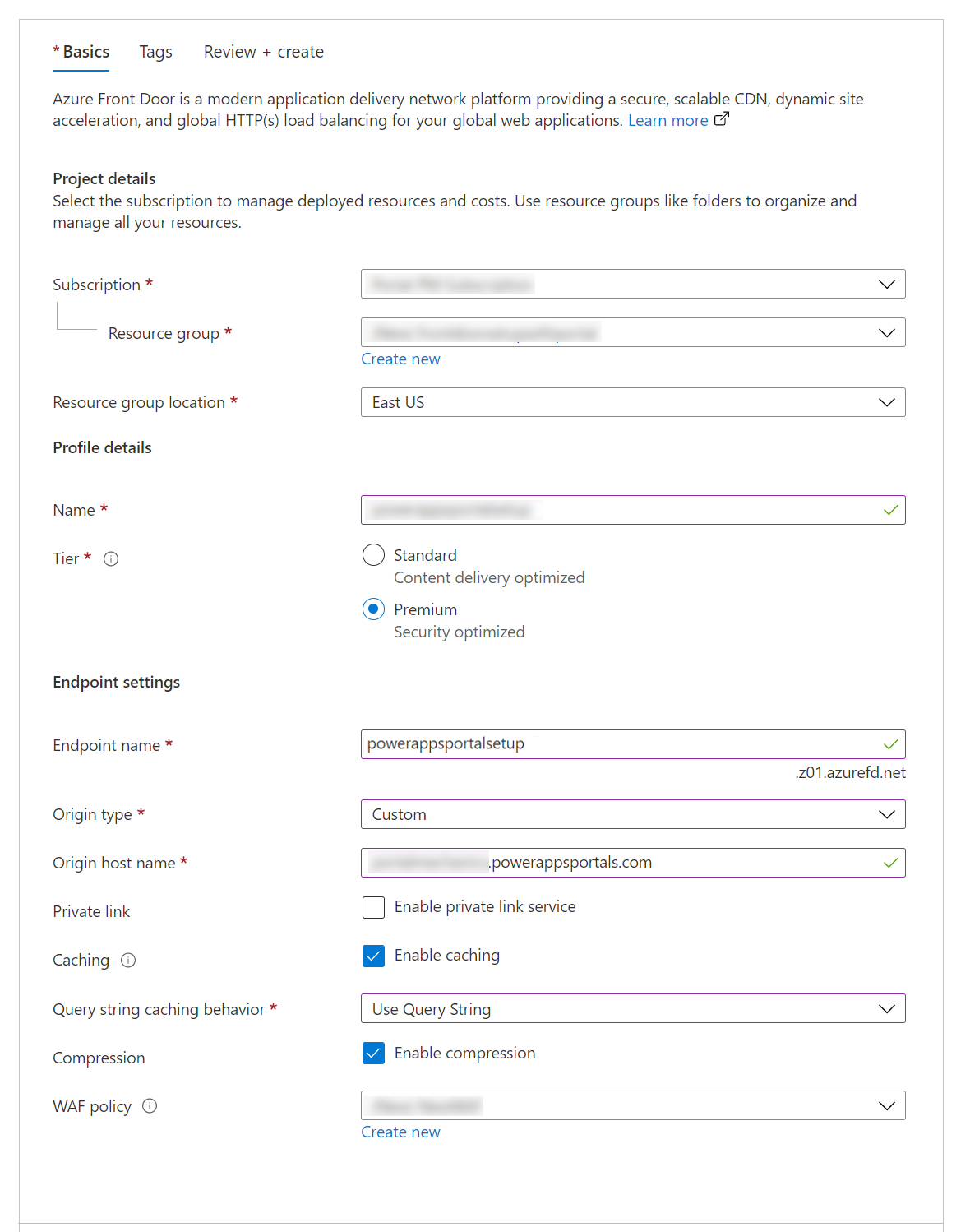

Vælg eller udfyld følgende oplysninger for at konfigurere ressourcen.

Mulighed Beskrivelse Projektdetaljer Indstillinger, der er relateret til ressourceorganisationen, svarende til alle andre Azure-ressourcer. Abonnement Vælg det abonnement, hvor Azure Front Door-ressourcen skal oprettes. Ressourcegruppe Vælg ressourcegruppen til Azure Front Door. Du kan også oprette en ny ressourcegruppe. Ressourcegruppeplacering Placeringen af ressourcegruppen. Profildetaljer Konfigurationen af Azure Front Door. Navn Navnet på Azure Front Door-ressourcen. Niveau Vælg et niveau for Azure Front Door-ressourcen. Til denne artikel har vi valgt Premium-niveauet, som giver adgang til det Microsoft-administrerede regelsæt og regelsættet til forebyggelse af robotter for WAF. Indstillinger for slutpunkt Indstillinger for Azure Front Door-slutpunktet. Navn på slutpunkt Angiv et navn til dine Azure Front Door-anmodninger. Dette navn er den faktiske URL-adresse, der vil behandle trafikken for brugerne. Senere konfigurerer vi et brugerdefineret domænenavn, der peger på denne URL-adresse. Oprindelsestype Vælg Brugerdefineret. Oprindeligt værtsnavn Værtsnavnet på dit Power Pages-websted.

Format:yoursitename.powerappsportals.comelleryoursitename.microsoftcrmportals.comudenhttps://i begyndelsen.

F.eks.contoso.powerappsportals.comPrivate Link Aktivér ikke tjenesten Private Link. Cachelagring Aktivér cachelagring. Cachelagring bruger funktionerne til cachelagring på grænseenheder til statisk indhold.

Cachelagring beskrives yderligere i "Konfigurere routingregler til cachelagring af statiske anmodninger" senere i denne artikel.Funktionsmåde for cachelagring af forespørgselsstrenge Vælg Brug forespørgselsstreng. Denne indstilling sikrer, at forespørgselsstrengen tages i betragtning, hvis en side har dynamisk indhold, der stemmer overens med forespørgselsstrengen. Komprimering Aktivér komprimering. WAF-politik Opret en ny WAF-politik, eller brug en eksisterende.

Du kan finde oplysninger om WAF-politik ved at gå til "Konfigurere WAF-regler til analyse af indgående anmodninger" senere i denne artikel og også i Selvstudium: Oprette en firewallpolitik for webprogrammer på Azure Front Door ved hjælp af Azure-portalen.Vælg Gennemse + Opret, og vent på, at installationen afsluttes. Dette tager typisk 5-10 minutes.<

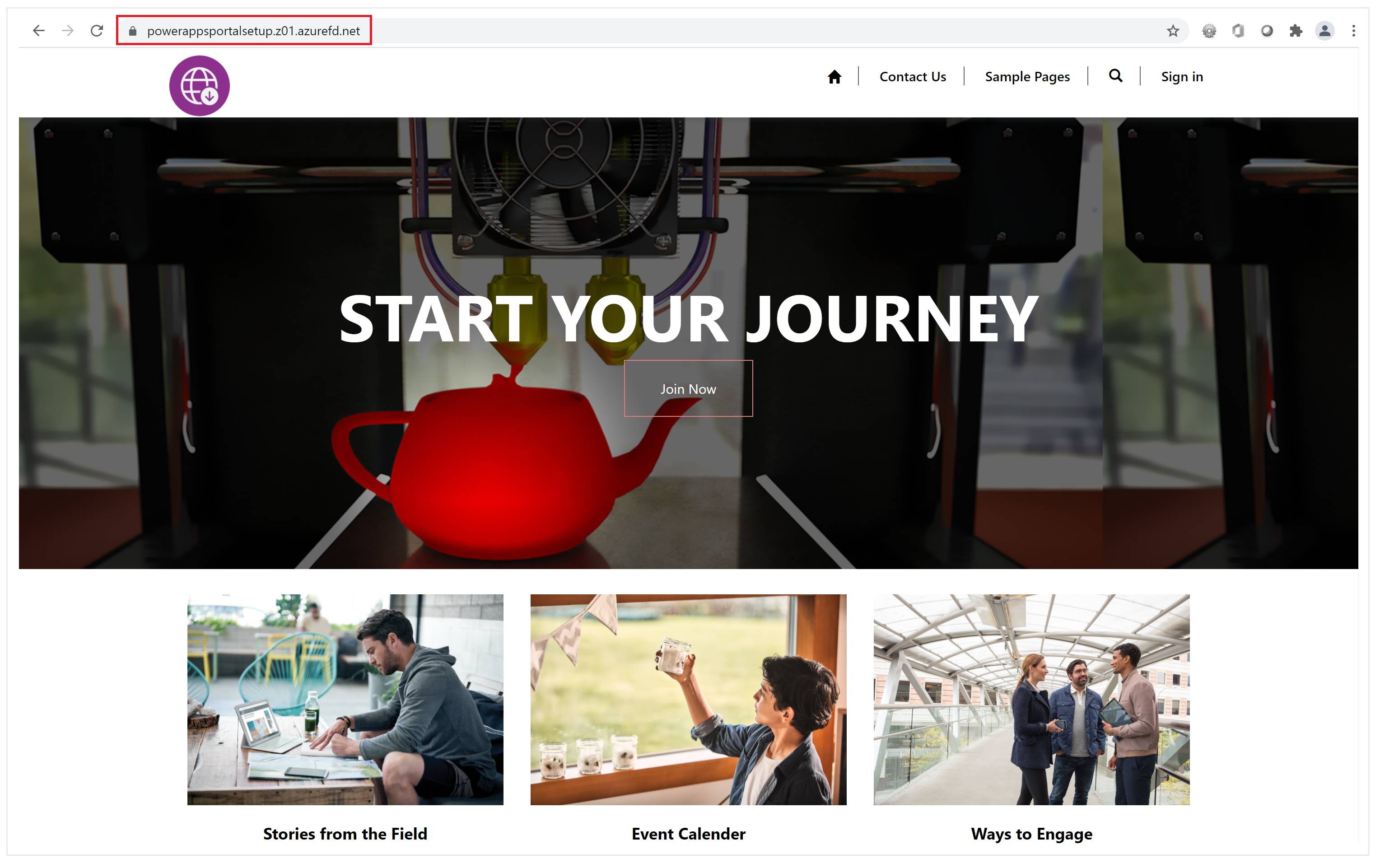

Valider installationen ved at gå til slutpunktets URL-adresse (for eksempel

contoso.example.azurefd.net) og kontrollere, at indholdet fra dit Power Pages-websted.

Tip

Hvis du får vist et "404 Not Found"-svar, blev installationen muligvis ikke afsluttet. Vent et stykke tid, og prøv igen.

Konfigurere et brugerdefineret domænenavn

Indtil videre er Azure Front Door-slutpunktet blevet konfigureret til at behandle trafik fra Power Pages-backend. Denne opsætning bruger dog stadig URL-adressen til Azure Front Door, hvilket forårsager problemer, for eksempel fejl i Captcha-kontrol eller skalereringsproblemer.

Webbrowsere afviser cookies, der er angivet af Power Pages, når du bruger en anden URL-adresse til et Azure Front Door-slutpunkt end URL-adressen til dit websted. Derfor skal du både konfigurere et brugerdefineret domænenavn til dit websted og til Azure Front Door-slutpunktet.

Konfigurer et brugerdefineret domænenavn på dit websted. Flere oplysninger: Tilføje et brugerdefineret domænenavn

Aktivér webstedets brugerdefinerede domænenavn på Azure Front Door-ressourcen ved at benytte følgende fremgangsmåde:

Opdater DNS-udbyderen ved at fjerne den CNAME-post, der er oprettet tidligere under opsætning af det brugerdefinerede domæne for Power Pages. Det er kun CNAME, der skal opdateres. Fjern ikke det oprindelige værtsnavn. DNS lader CNAME pege på Azure Front Door-slutpunktet. Det eneste formål med at tilføje CNAME var at sikre, at det brugerdefinerede værtsnavn findes på Power Pages. Denne tilstedeværelse sikrer, at Power Pages kan behandle trafik til dette brugerdefinerede domænenavn via Azure Front Door, og at alle portalcookies har konfigureret domænet korrekt.

Konfigurer det brugerdefinerede domænenavn på Azure Front Door-slutpunktet ved at følge disse trin: Oprette et brugerdefineret domæne på Azure Front Door Standard/Premium SKU ved hjælp af Azure-portalen.

Kontrollér følgende for at validere opsætningen:

Det brugerdefinerede domænenavn peger på Azure Front Door-slutpunktet. Brug nslookup til at kontrollere, at en CNAME-post til Azure Front Door-slutpunktet returneres korrekt. Hvis CNAME-posten stadig peger på Power Pages, skal du rette den.

Når du søger efter det brugerdefinerede domænenavn, vises Power Pages-webstedssiden.

Når du har udført disse trin, har du konfigureret et grundlæggende Azure Front Door-slutpunkt for webstedet. I de næste trin skal du opdatere forskellige indstillinger og regler for at gøre denne konfiguration mere effektiv og bedre til at håndtere forskellige brugsmønstre.

Konfigurere webstedet som en oprindelsesserver

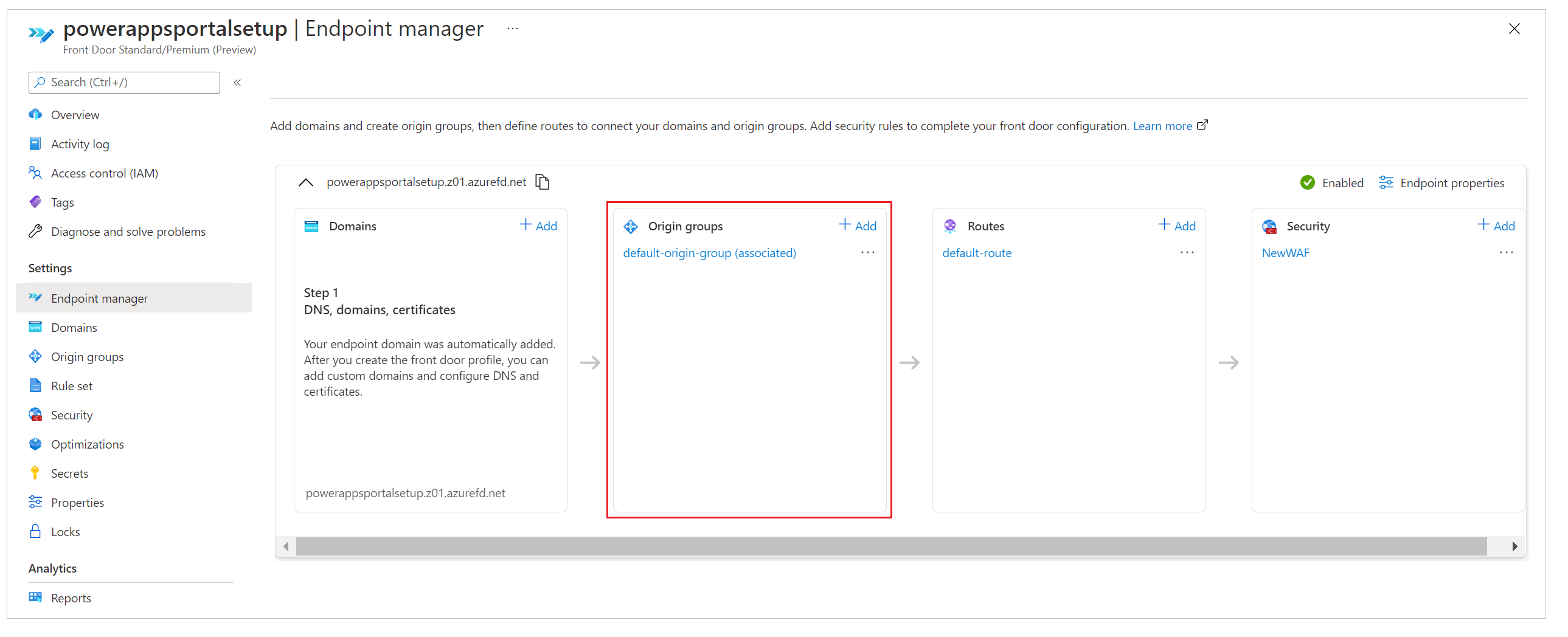

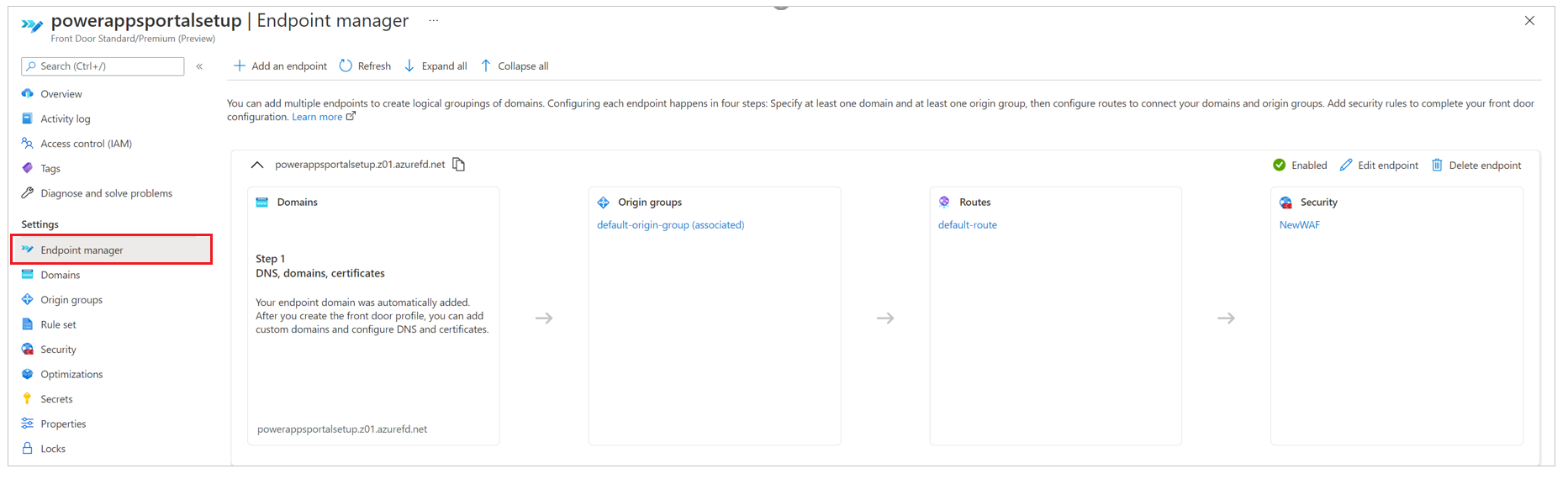

Det næste trin er at optimere indstillingerne for oprindelsesserveren for at sikre, at installationen fungerer korrekt. Brug slutpunktsadministration i Azure Front Door-konfigurationer på Azure-portalen til at opdatere indstillingerne for oprindelsesgruppen.

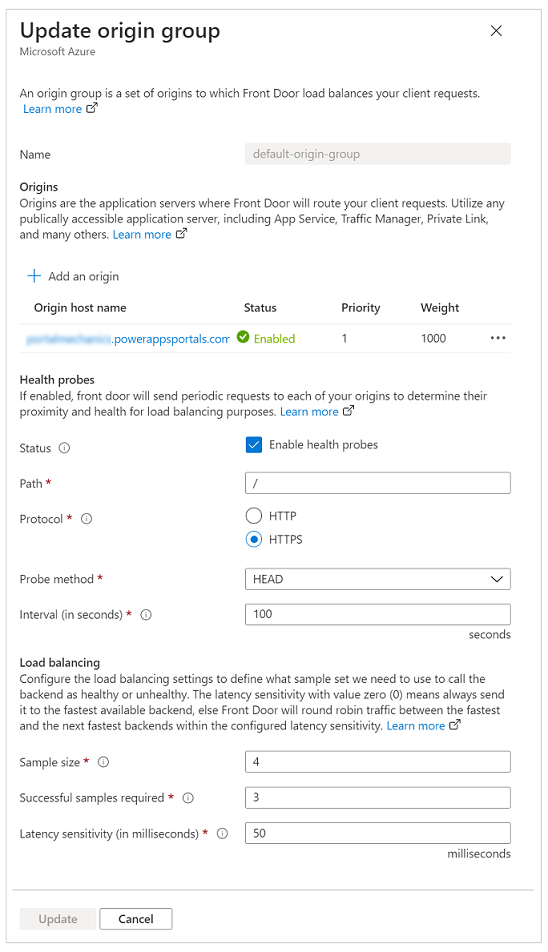

Under den konfiguration til hurtig oprettelse, du udførte tidligere, indtastede du slutpunktsoplysninger, der automatisk oprettede konfigurationen med navnet standardoprindelsesgruppe (tilknyttet) (dette navn kan variere afhængigt af indstillinger for landestandard). I dette trin skal du ændre indstillingerne for standardoprindelsesgruppen. Følgende billede viser, hvordan indstillingerne for dette trin ser ud, når du åbner oprindelsesgruppen første gang.

Oprindelser i Azure Front Door repræsenterer den backendtjeneste, som Azure Front Door-grænseserverne opretter forbindelse til for at håndtere indhold for brugerne. Du kan føje flere oprindelser til din Azure Front Door-forekomst for at hente indhold fra flere backendtjenester.

Tip

Power Pages giver høj tilgængelighed på servicelaget, og derfor er en server med en enkelt oprindelse tilstrækkelig under konfiguration af oprindelser til websteder.

Power Pages-webstedernes enkelte oprindelse skal pege på værtsnavnet på dit websted (som du konfigurerede tidligere). Hvis du ikke fulgte konfigurationstrinnene til hurtig oprettelse, kan du tilføje en ny oprindelse, der peger på webstedsværtsnavnet.

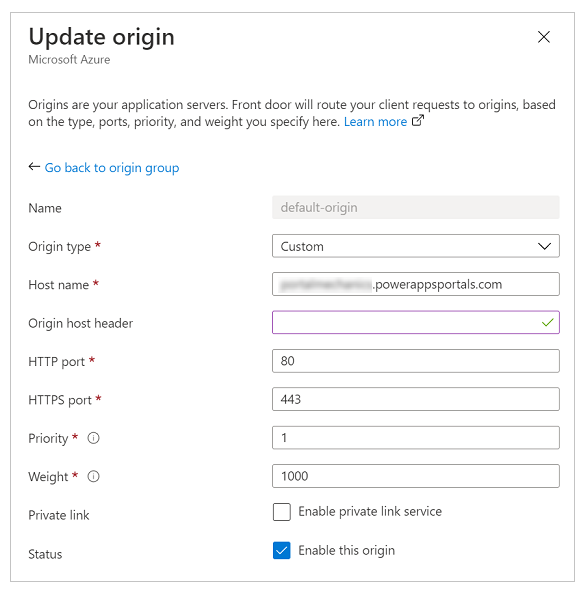

Følgende billede viser et eksempel på oprindelseskonfigurationen.

Brug følgende indstillinger til at konfigurere oprindelsen for Power Pages-websteder.

| Mulighed | Konfigurationstype eller -værdi |

|---|---|

| Oprindelsestype | Vælg Brugerdefineret. |

| Oprindeligt værtsnavn | Angiv værtsnavnet på dit websted. F.eks. contoso.powerappsportals.com |

| Værtsheader for oprindelse | Angiv dit brugerdefinerede domænenavn, eller lad det være tomt. Første mulighed sikrer, at Azure Front Door sender oprindelsesheaderen som et brugerdefineret domænenavn. Den sidste medfører, at den overføres via det, brugeren angav under oprettelse af anmodningen. |

| HTTP-port | 80 |

| HTTPS-port | 443 |

| Prioritet | 1 |

| Tykkelse | 1000 |

| Private Link | Deaktiveret |

| Status | Markér afkrydsningsfeltet Aktivér denne oprindelse. |

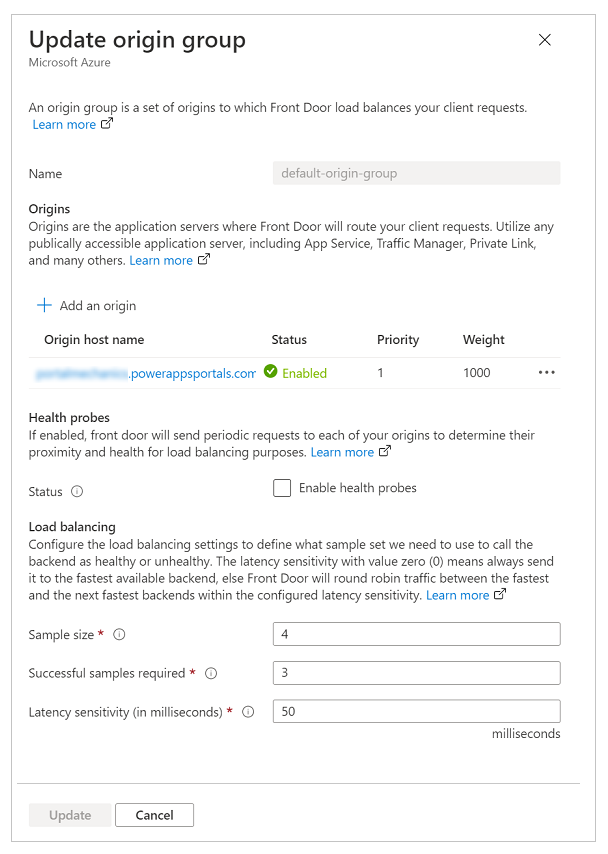

Når du har konfigureret oprindelsen og er vendt tilbage til oprindelsesgruppen, skal du opdatere indstillingerne for tilstandsundersøgelser og indstillinger for belastningsjustering som beskrevet i følgende tabel.

| Mulighed | Konfigurationstype eller -værdi |

|---|---|

| Tilstandsundersøgelser | Tilstandsundersøgelser er en mekanisme, der skal sikre, at oprindelsestjenesten kører, som den skal, og sikre, at beslutninger om trafikrouting afhænger af undersøgelsesresultaterne. I dette tilfælde kræver vi ikke tilstandsundersøgelser, så vi har slået dem fra. |

| Justering af belastning | Da der er konfigureret en enkelt oprindelse, og tilstandsundersøgelser er slået fra, vil denne indstilling ikke spille nogen rolle i denne opsætning. |

Kontrollér, at konfigurationen af oprindelsesgruppen ligner følgende billede.

Konfigurere routingregler til cachelagring af statiske anmodninger

Ruter bestemmer, hvordan vi bruger funktionerne til cachelagring på grænseenheder i Azure Front Door til at forbedre skalerbarheden af et websted. Opsætning af ruter er også et vigtigt skridt for at sikre, at vi ikke cachelagrer dynamisk indhold, der behandles af webstedet, hvilket kan føre til utilsigtet dataadgang.

I forbindelse med opsætning af regler skal vi gøre følgende:

- Konfigurere rutekonfiguration.

- Oprette et regelsæt.

- Knytte regelsættet til en rute.

- Validere reglerne og rutekonfigurationen.

Konfigurere rutekonfiguration

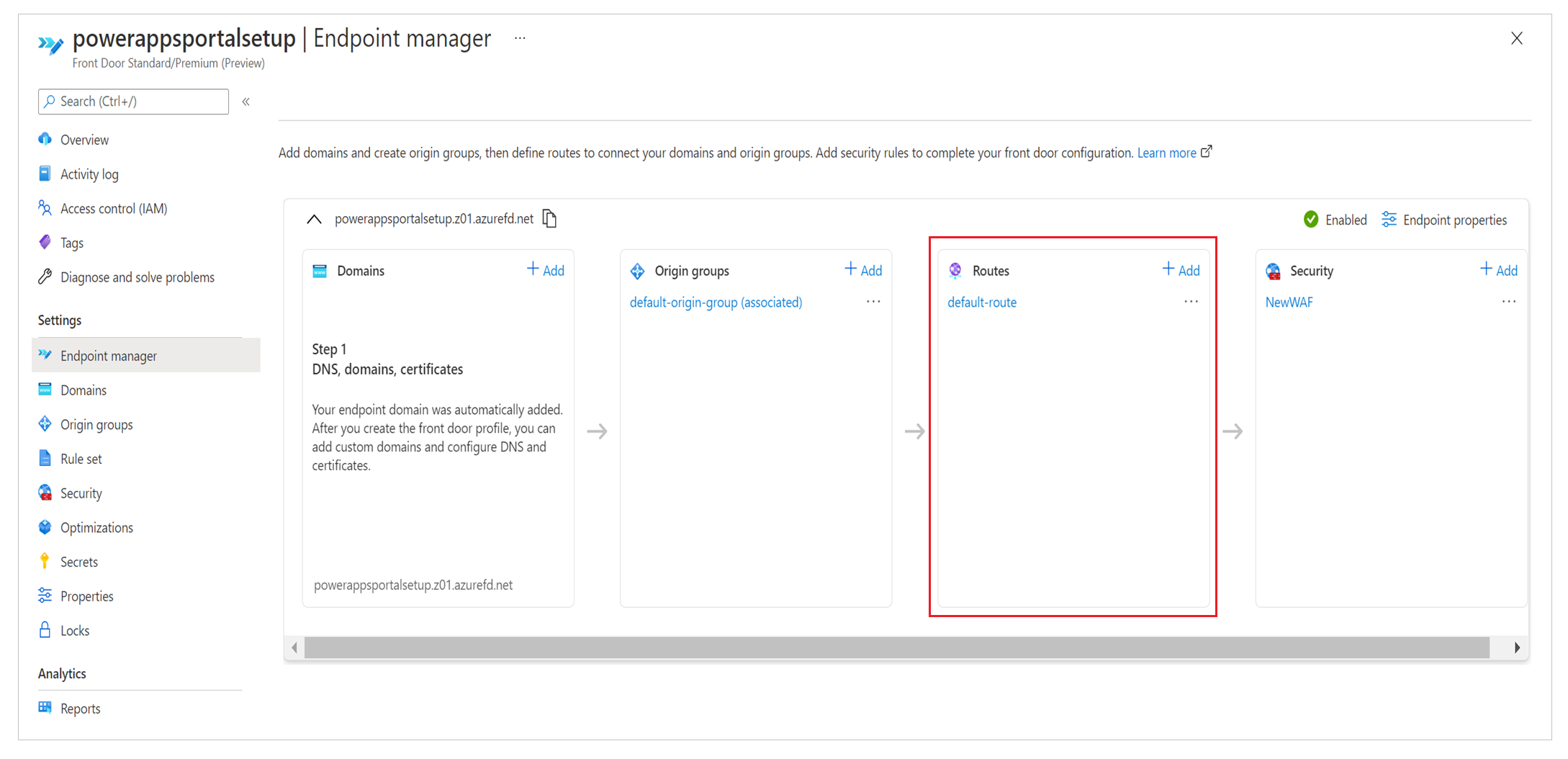

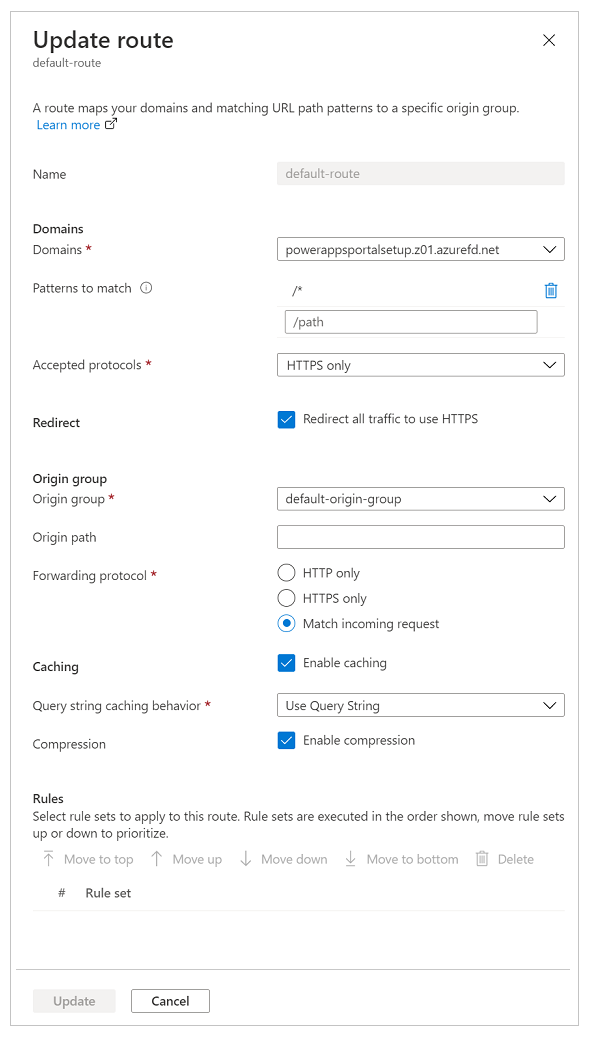

Hvis du vil konfigurere en rutekonfiguration, skal du vælge ruden til slutpunktsadministration, vælge Ruter og derefter vælge standardruten. Standardruten oprettes under konfigurationsoplevelsen til hurtig oprettelse.

Opdater rutekonfigurationen som beskrevet i følgende tabel.

| Mulighed | Konfiguration |

|---|---|

| Sektionen Domæner | |

| Domæner | Det domænenavn, du brugte under konfigurationen af det brugerdefinerede domænenavn tidligere. |

| Mønstre, der skal matche | Angives til /* (standardværdi). Alle portalanmodninger sendes til samme oprindelse i vores opsætning. |

| Accepterede protokoller | Angives til Kun HTTPS for at sikre, at al den trafik, der behandles, er sikker. |

| Omdiriger | Markér afkrydsningsfeltet Omdiriger al trafik for at bruge HTTPS. |

| Sektionen Oprindelsesgruppe | |

| Oprindelsesgruppe | Angives til den oprindelsesgruppe, du definerede tidligere. |

| Oprindelsessti | Skal være tom. |

| Videresendelsesprotokol | Angives enten til Kun HTTPS eller Match indgående anmodning. |

| Sektkionen Cachelagring | |

| Cachelagring | Markér afkrydsningsfeltet Aktivér cachelagring, hvis du vil bruge cachelagring på grænseenheder. |

| Funktionsmåde for cachelagring af forespørgselsstrenge | Vælg Brug forespørgselsstreng for at sikre, at dynamisk indhold, der er baseret på forespørgselsstrengen, kan behandles. |

| Komprimering | Vælg Aktivér komprimering for at optimere levering af indhold. |

Oprette et regelsæt

Regelsæt styrer, hvordan indhold skal cachelagres. Dette trin er vigtigt, fordi det styrer, hvordan indhold cachelagres af på grænseservere for at forbedre skalering til webstedet. Et forkert konfigureret regelsæt kan dog føre til cachelagring af dynamisk indhold, der skal behandles specifikt for hver enkelt bruger.

Hvis du vil konfigurere regelsættet korrekt, er det vigtigt, at du forstår, hvilken type indhold dit websted behandler. Når du forstår det, kan du bedre konfigurere regelsættet ved hjælp af effektive regler. I scenarie for denne artikel bruger webstedet dynamisk indhold på alle sider, og den behandler også statiske filer. Webstedet forsøger derfor at opnå følgende:

- Alle statiske filer cachelagres og behandles fra grænseserverne.

- Intet af sideindholdet cachelagres.

Sådan konfigurerer du dette regelsæt

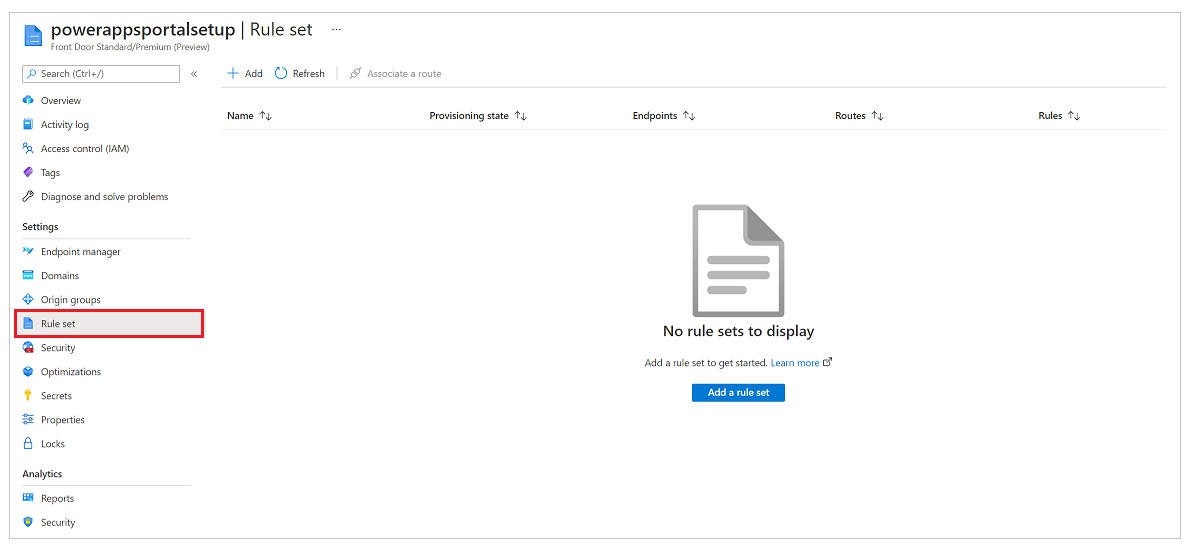

Vælg Regelsæt i venstre rude, og vælg derefter Tilføj et regelsæt.

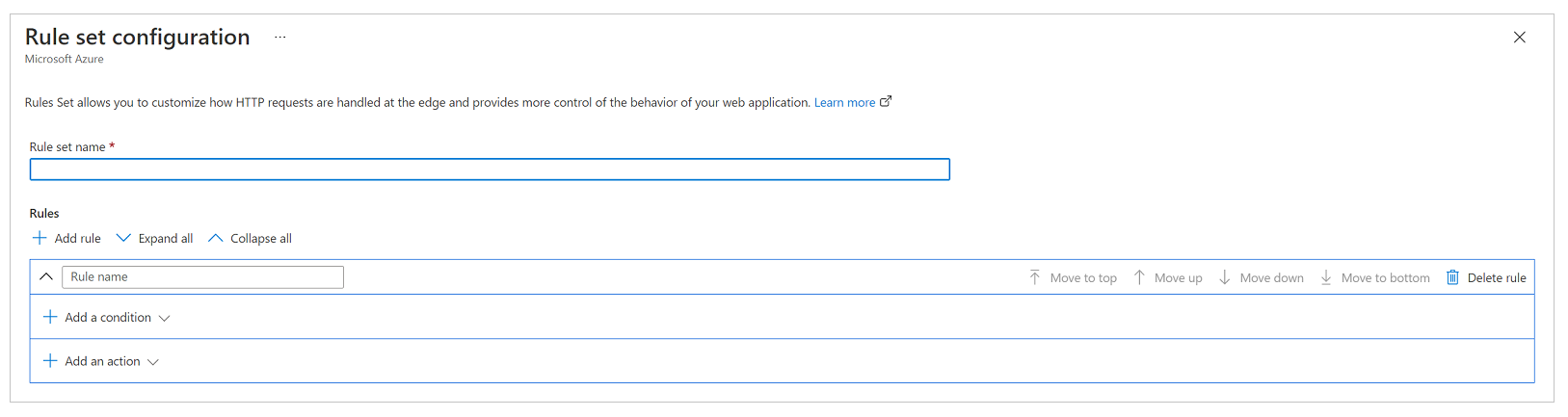

Angiv navnet på et regelsæt, og gem det derefter.

Lad os nu konfigurere regelsættet baseret på forretningskravet med følgende konfiguration, så det opfylder kravene til det scenarie, der er nævnt tidligere.

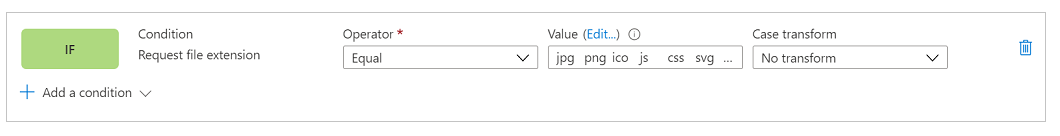

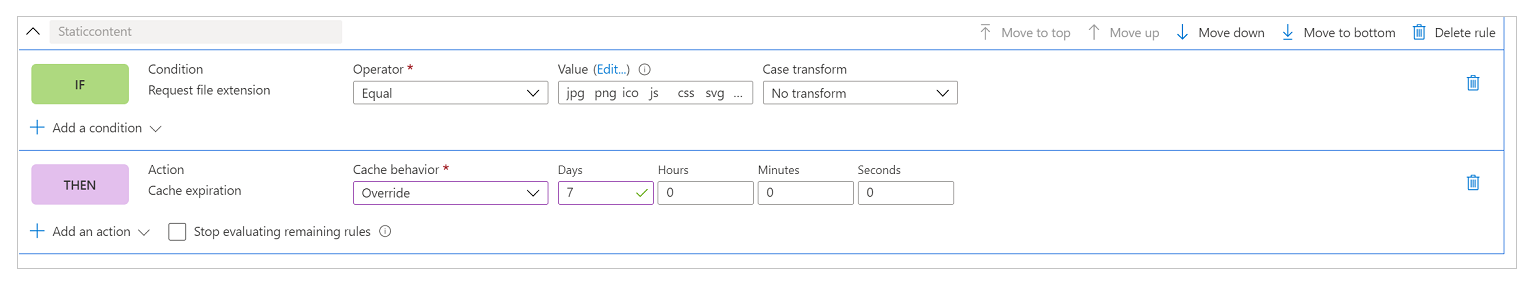

Krav: Alle statiske filer cachelagres og behandles fra grænseserverne

Webstedet i dette scenarie kan indeholde statiske filer med filtypenavnene .css, .png, .jpg, .js, .svg, .woff eller .ico. Vi har derfor brug for en regel til at evaluere filtypenavnet for anmodningen og søge efter bestemte filtyper.

Bemærk

Du kan skrive denne regel på andre måder, for eksempel ved hjælp af anmodningens URL-adresse eller filnavnet. Du kan finde flere oplysninger om betingelserne for sammenligning af Azure Front Door-regler under Betingelser for sammenligning af Azure Front Door-regelprogram.

Skærmbillede af en IF-betingelse med navnet "Anmodning om filtypenavne" med operatoren angivet Er lig med, værdien angivet til css png jpg js svg woff ico, og transformation af store/små bogstaver angivet til Ingen transformering.

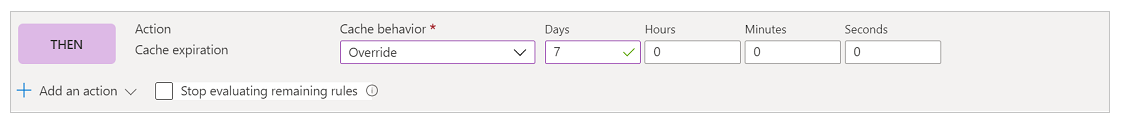

I følgende handlingskonfiguration tilsidesætter du den cacheheader, der er angivet af Power Pages, så disse filer cachelagres lidt længere i browseren. Power Pages indstiller som standard udløb af cachelagring til én dag. Vi vil imidlertid tilsidesætte det i dette scenario og indstille det til syv dage ved at konfigurere en Cacheudløbshandling og angive Cachefunktionsmåde til Tilsidesæt som vist i følgende billede.

Når vi er færdige, ser hele reglen ud som på følgende billede.

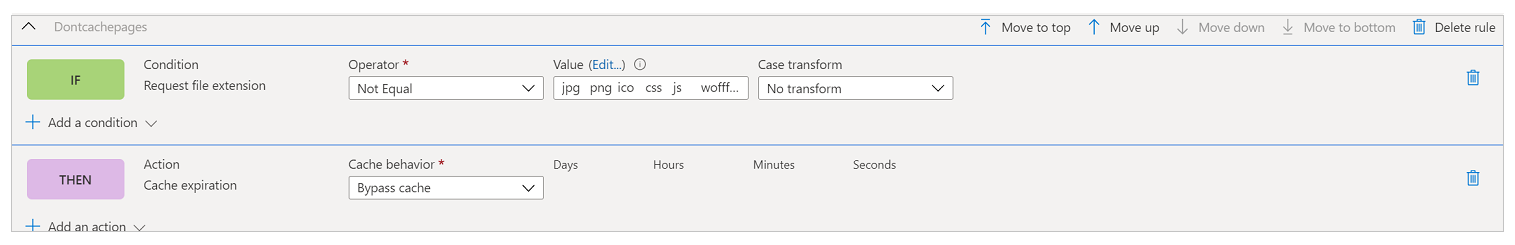

Krav: Intet af sideindholdet cachelagres

Generelt sikrer Power Pages-webstedet, at hvis en side har en integreret formular (hvilket betyder, at den behandler indhold, der er specifikt for en post), angives headerværdien Cachekontrol til privat, hvilket sikrer, at Azure Front Door ikke cachelagrer denne anmodning. Denne metode tager dog ikke højde for de scenarier, hvor du bruger Liquid-skabeloner til at integrere brugerspecifikt indhold på siderne, for eksempel visning af en bestemt post for bestemte brugere. Derfor tilføjer vi en eksplicit regel, der skal sikre, at der ikke cachelagres websider.

Det første trin er at oprette betingelsen. Betingelsen foretager en omvendt kontrol af, hvad vi gjorde i den første regel, og kontrollerer, at anmodningen ikke indeholder et filtypenavn, der peger på en af de filtyper, vi vil cachelagre.

Skærmbillede af en IF-betingelse med navnet "Anmodning om filtypenavne" med operatoren angivet Er ikke lig med, værdien angivet til css png jpg js svg woff ico, og transformation af store/små bogstaver angivet til Ingen transformering.

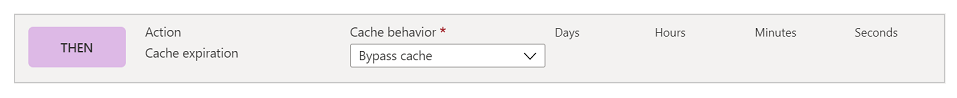

I handlingsbetingelsen, der ligner den tidligere regel, skriver vi en handling for Udløb af cachelagring. Men denne gang indstiller vi funktionsmåden til Omgå cache. Dette sikrer, at alle anmodninger, der opfylder denne regel, ikke cachelagres.

Hele reglen ser ud som på følgende billede.

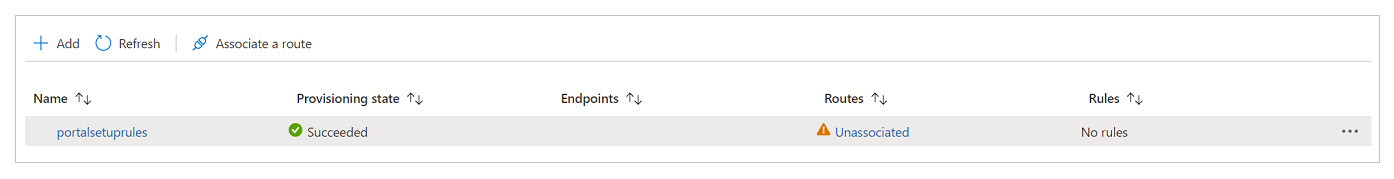

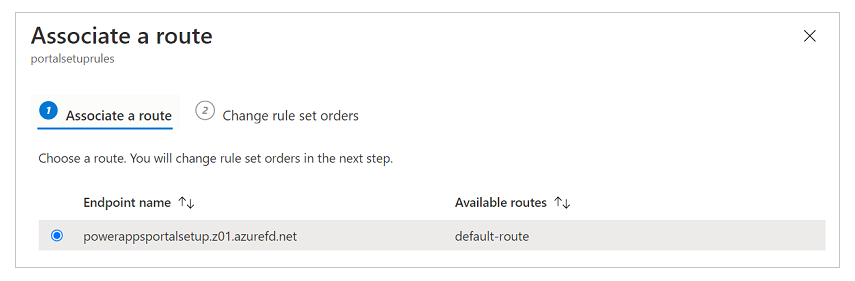

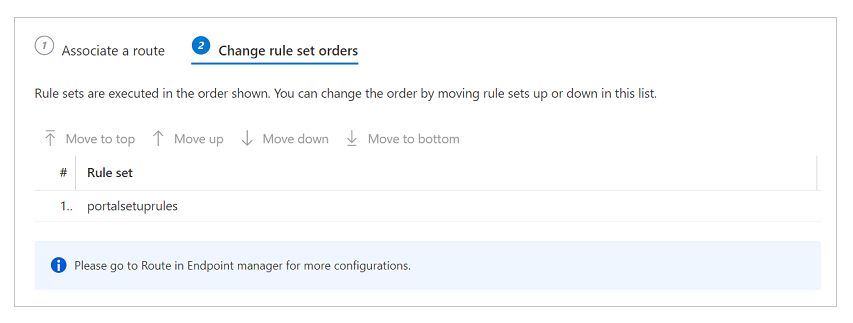

Knytte regelsættet til en rute

Når du har oprettet regelsættet, er næste trin at knytte det til en rute.

Vælg regelsættet, og vælg derefter Tilknyt en rute på kommandolinjen.

Vælg slutpunktets navn og den tilgængelige rute. Der kan være flere tilgængelige ruter, så vælg den, du konfigurerede tidligere.

Hvis du har flere regelsæt, og du vil definere den rækkefølge, de skal evalueres i, skal du vælge Skift rækkefølgen af regelsæt og konfigurere rækkefølgen. Vores eksempelscenarie har kun ét regelsæt.

Vælg Udført for at afslutte.

Validere reglerne og rutekonfigurationen

Hvis du vil validere, at regler og rutekonfigurationer fungerer korrekt, skal du sikre dig, at al trafik behandles via HTTPS, og at cachelagringsregler evalueres korrekt.

Sådan sikrer du, at al trafik behandles via HTTPS, og at alle HTTP-opkald omdirigeres til HTTPS

- Angiv domænenavnet i en browser, og sørg for, at URL-adressen automatisk ændres til HTTPS, mens indholdet gengives.

Sådan sikrer du, at cachelagringsregler evalueres og fungerer som forventet

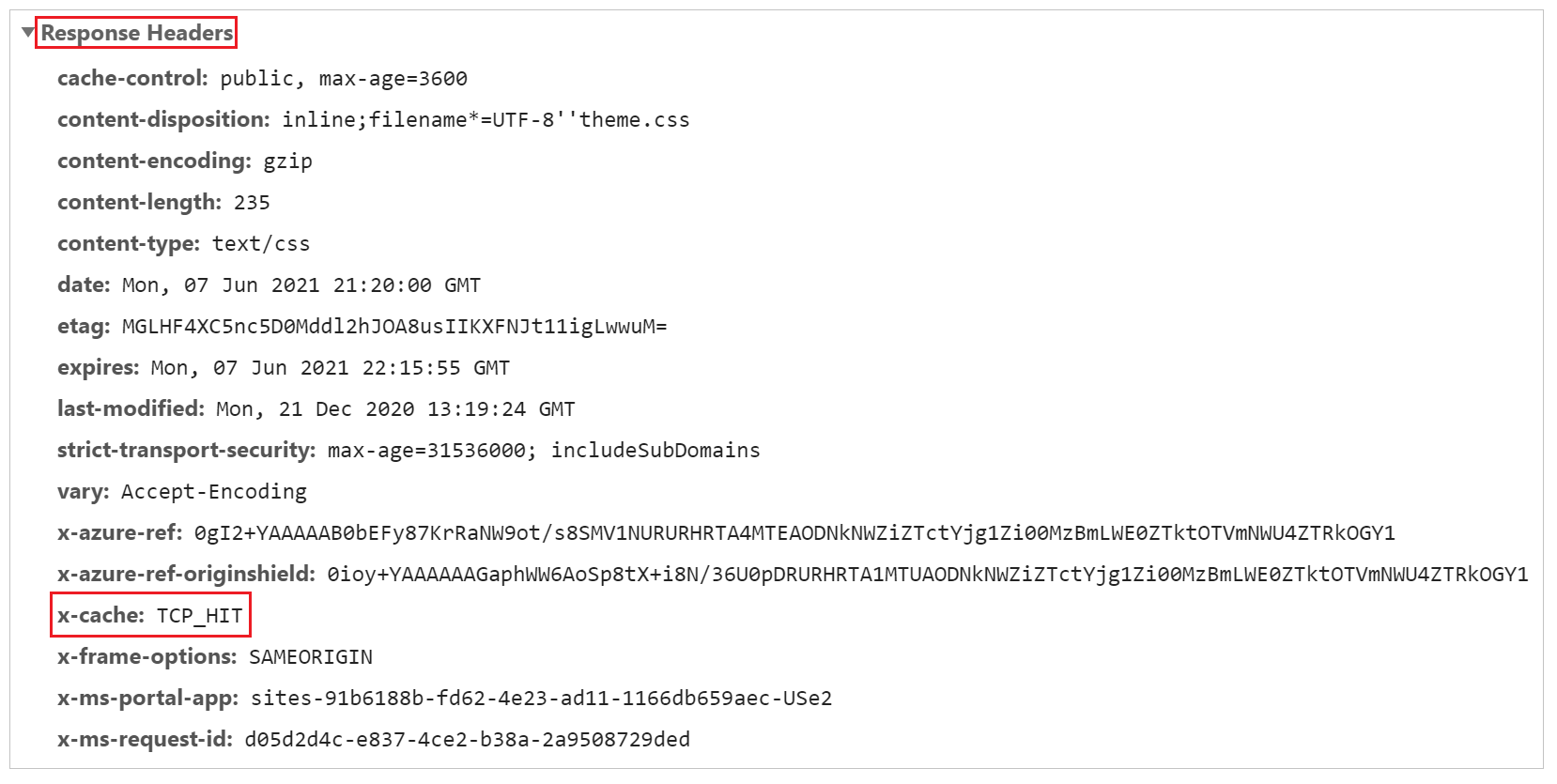

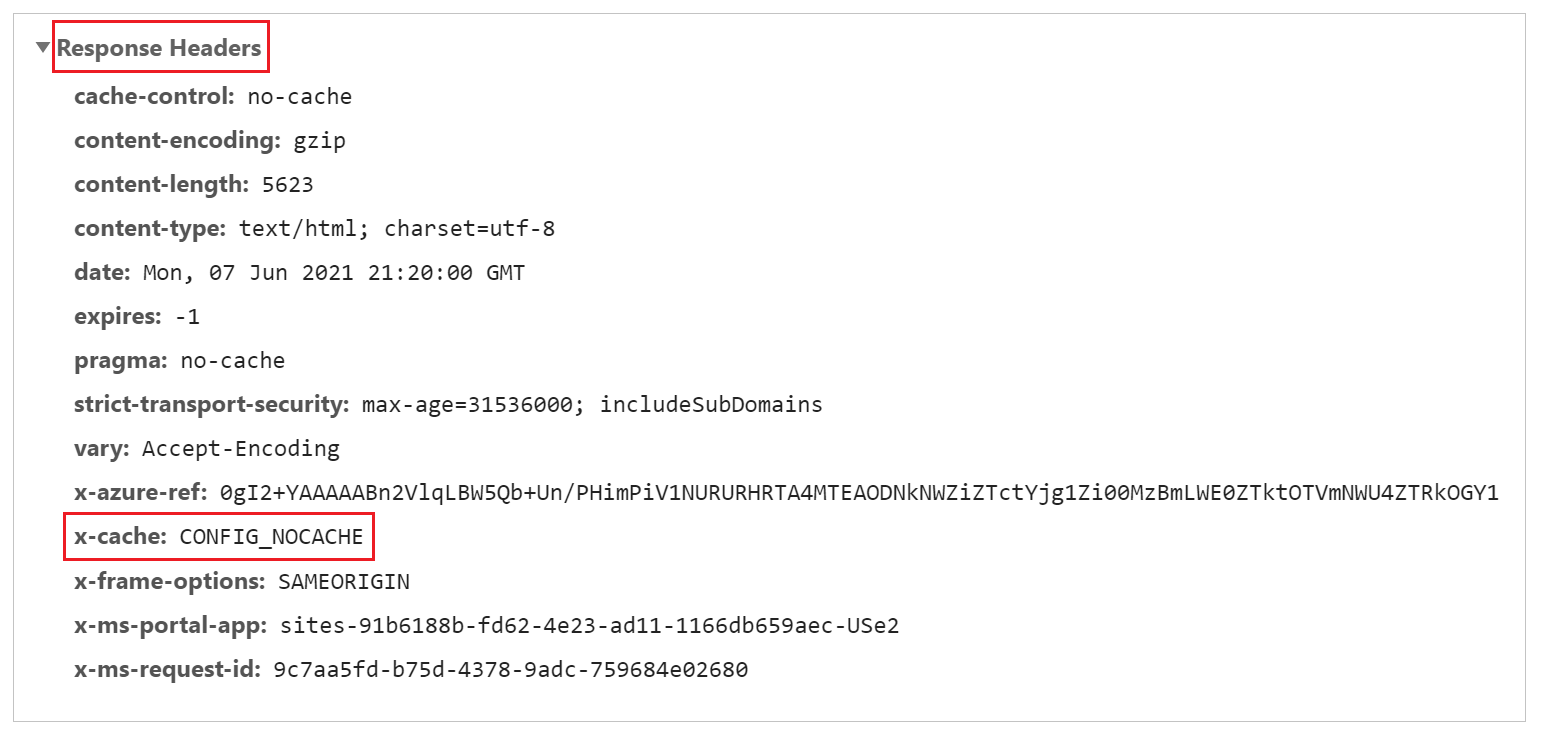

For at kontrollere cachelagringsregler skal vi analysere netværksspor på en webbrowsers udviklerværktøjslinje for at bekræfte, at cachelagringsheaderne for forskellige typer indhold er angivet korrekt.

Bemærk

Det kan tage op til 10 minutter, før ændringer af regler afspejles.

Åbn en ny fane i browseren, åbn værktøjslinjen for udviklere, og søg efter URL-adressen til Power Pages (sørg for at åbne værktøjslinjen for udviklere, før du søger efter URL-adressen).

Gå til fanen Netværk for at se alle netværksanmodninger.

Vælg en anmodning for en hvilken som helst CSS-fil på listen over anmodninger.

Kontrollér, at der findes en header med navnet x-cache, i sektionen Svarheader i anmodningsoplysningerne. Denne header sikrer, at anmodningen behandles via grænseservere og kan cachelagres. Hvis værdien i x-cache er angivet til CONFIG_NOCACHE – eller en anden værdi, der indeholder udtrykket NOCACHE – er installationen ikke korrekt.

På samme måde som i forrige trin skal du vælge en sideanmodning og kontrollere headerne. Hvis x-cache er angivet CONFIG_NOCACHE, fungerer installationen korrekt.

Konfigurere WAF-regler til analyse af indgående anmodninger

Det næste trin i installationen er at konfigurere WAF-reglerne for indgående anmodninger. I denne artikel dækker vi kun de grundlæggende trin. Hvis du har en avanceret WAF-konfiguration, skal du gå til Azure Web Application-firewall på Azure Front Door.

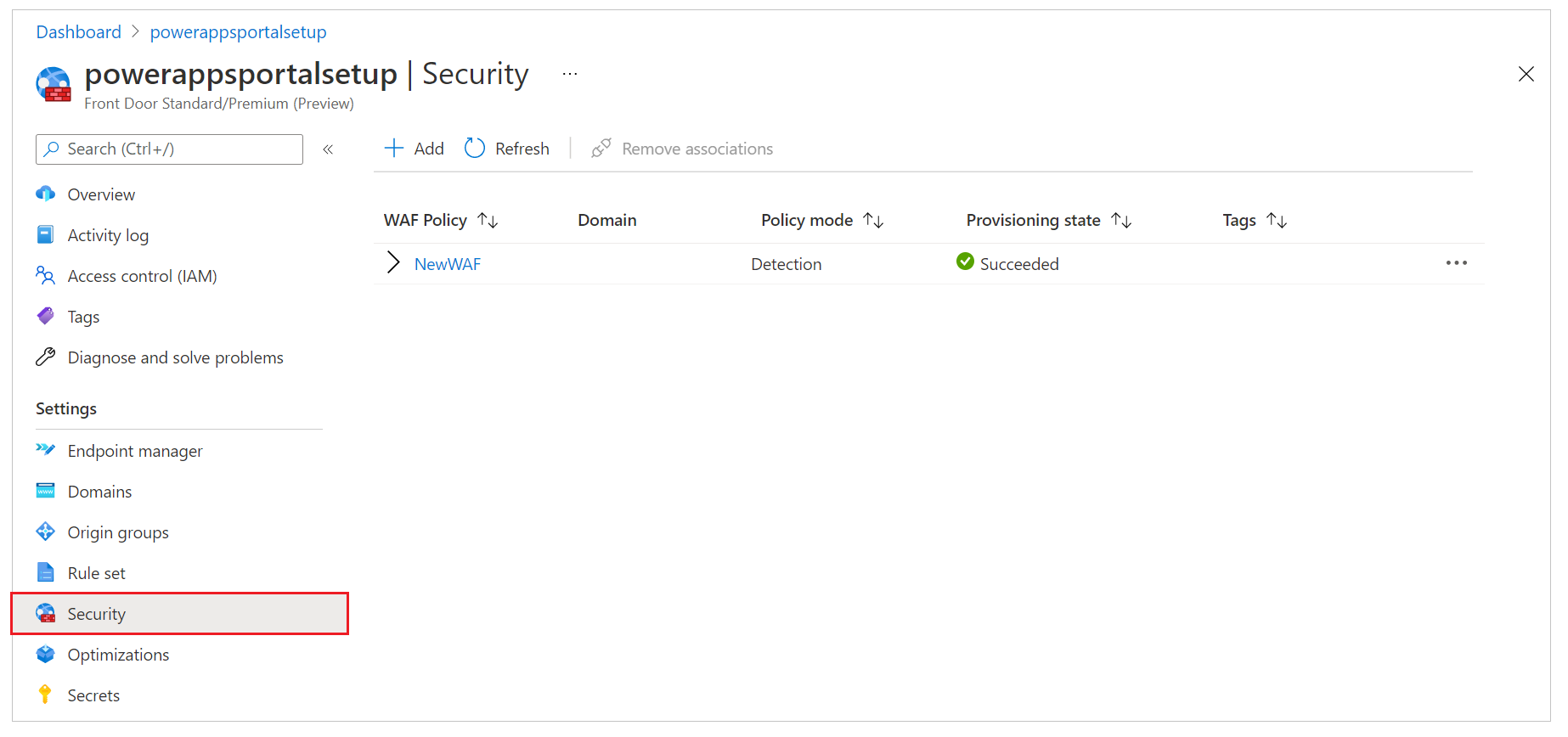

Vælg Sikkerhed i venstre rude.

Under konfigurationsoplevelsen til hurtig oprettelse har vi allerede oprettet en ny WAF-politik, der vises her. Men hvis du har sprunget det pågældende trin over, kan du oprette en ny politik ved at vælge Ny.

Vælg navnet på WAF-politikken.

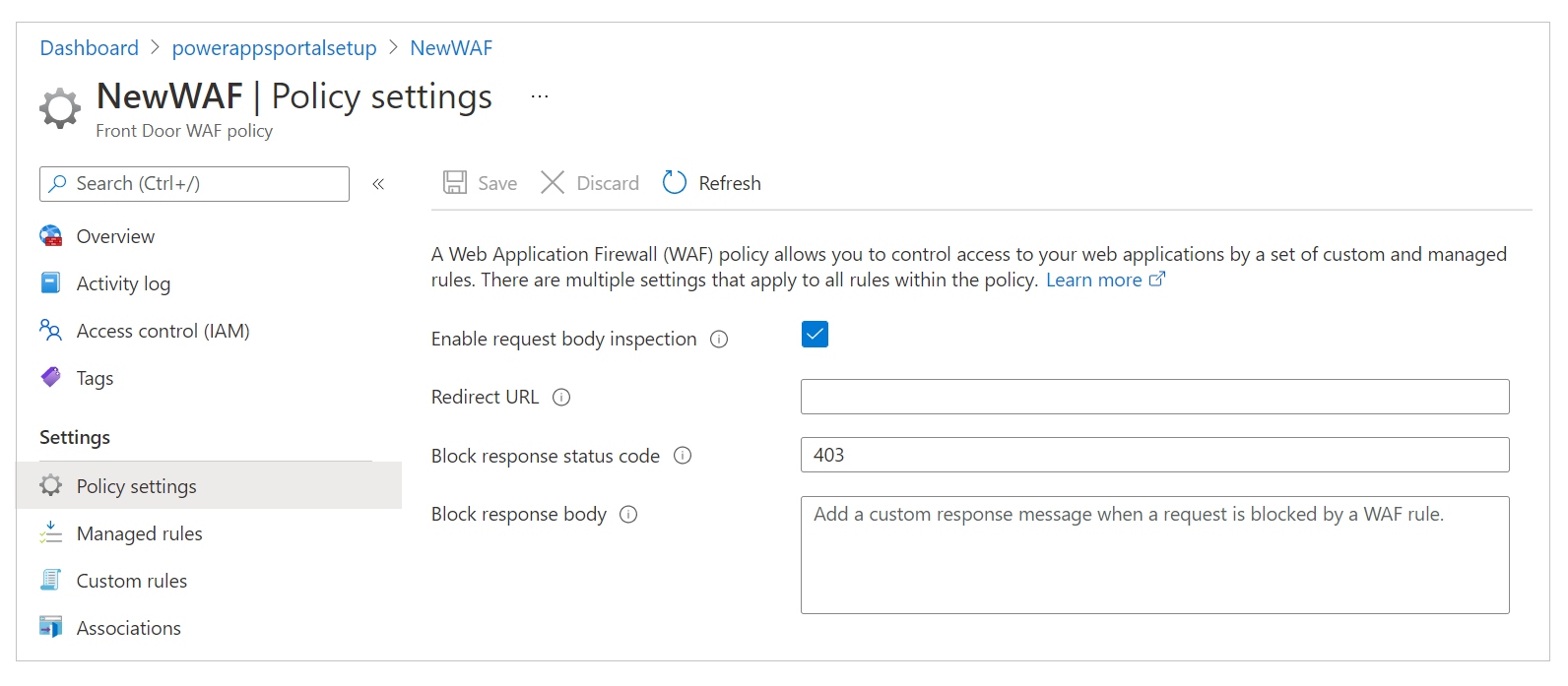

Vælg Politikindstillinger og derefter:

Aktivér inspektion af brødtekst i anmodning: Markér dette afkrydsningsfelt, hvis brødteksten i anmodningen skal inspiceres ud over cookies, headers og URL-adresser.

Omdirigerings-URL-adresse: Angiv en URL-adresse, der ikke er et websted. Denne URL-adresse er det sted, hvor brugeren omdirigeres til, hvis der er angivet en WAF-regel til omdirigering. Sørg for, at denne URL-adresse er anonymt og offentligt tilgængelig.

Statuskoden Bloker anmodning: Denne HTTP-statuskode returneres til brugeren, hvis anmodningen er blokeret af WAF.

Brødtekst til blokeringssvar: Du kan tilføje en brugerdefineret meddelelse her, som brugeren får vist, hvis anmodningen er blokeret af WAF.

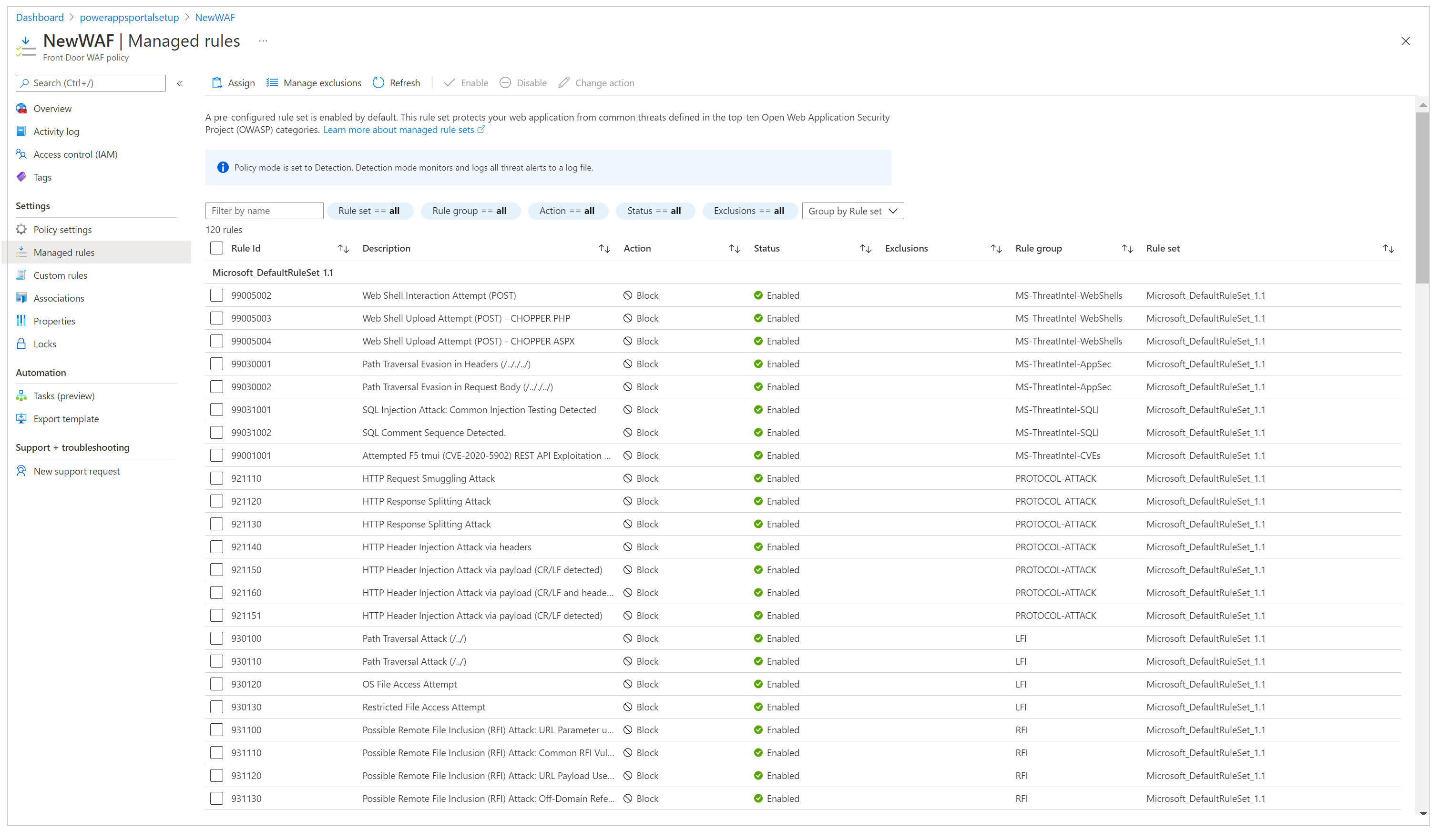

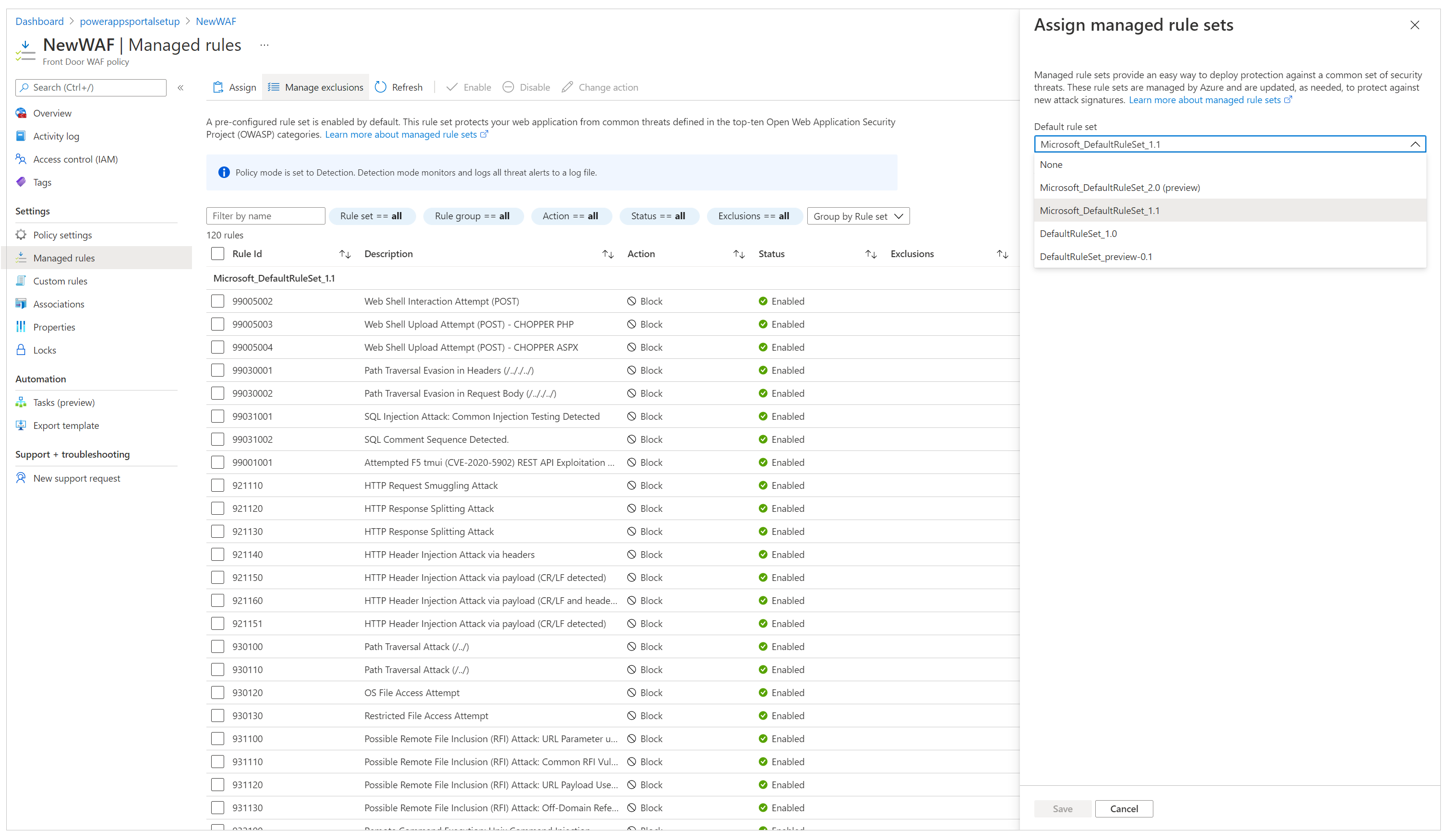

Hvis du vil konfigurere det regelsæt, som alle anmodninger skal evalueres i forhold til, skal du gøre følgende:

Vælg Administrerede regler i venstre rude.

Vælg Tildel på kommandolinjen, og vælg derefter på listen over standardregelsæt. Administrerede regelsæt administreres af Microsoft og opdateres jævnligt. Du kan finde flere oplysninger om regelsæt ved at gå til DRS-regelgrupper og -regler for Firewall for webprogram.

Når det administrerede regelsæt er tildelt, er installationen fuldført. Som et ekstra trin kan du også se på, hvordan du konfigurerer udeladelseslister for eksisterende regler og aktiverer brugerdefinerede regler.

Vigtigt

WAF er som standard konfigureret i tilstanden Registreringspolitik, der registrerer problemer i forhold til det definerede regelsæt og logfører dem. I denne tilstand blokeres anmodningerne dog ikke. Hvis du vil blokere forespørgsler, skal WAF ændres til tilstanden Forhindring.

Det anbefales, at du udfører en grundig test i tilstanden Forhindring for at kontrollere, at alle scenarier fungerer, og for at sikre, at du ikke behøver at justere regelsættet eller tilføje udeladelsespolitikker. Du skal først aktivere tilstanden Forhindring, når du har kontrolleret, at hele installationen fungerer som forventet.

Konfigurere Power Pages til kun at acceptere trafik fra Azure Front Door

Det sidste trin i denne konfiguration er at sikre, at dit Power Pages-websted kun accepterer trafik fra Azure Front Door. I forbindelse med denne kontrol skal vi aktivere IP-adressebegrænsninger på portalen.

Du kan finde det IP-adresseinterval, som Azure Front Door arbejder på, ved at gå til Hvordan låser jeg adgangen til min backend til kun Azure Front Door?

Bemærk

Power Pages understøtter ikke X-Azure-FDID-baseret filtrering.

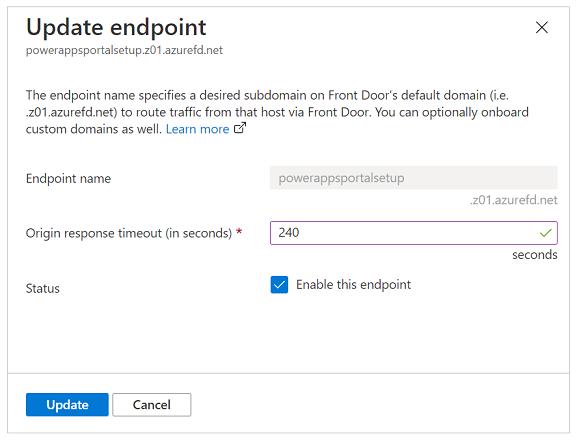

Forøge svartiden for oprindelse

Der opstår som standard timeout for svartiden for oprindelse i Azure Front Door efter 60 sekunder. Det anbefales dog, at du øger denne værdi til 240 sekunder for at sikre, at langvarige scenarier som filoverførsel eller eksport til Excel fungerer som forventet.

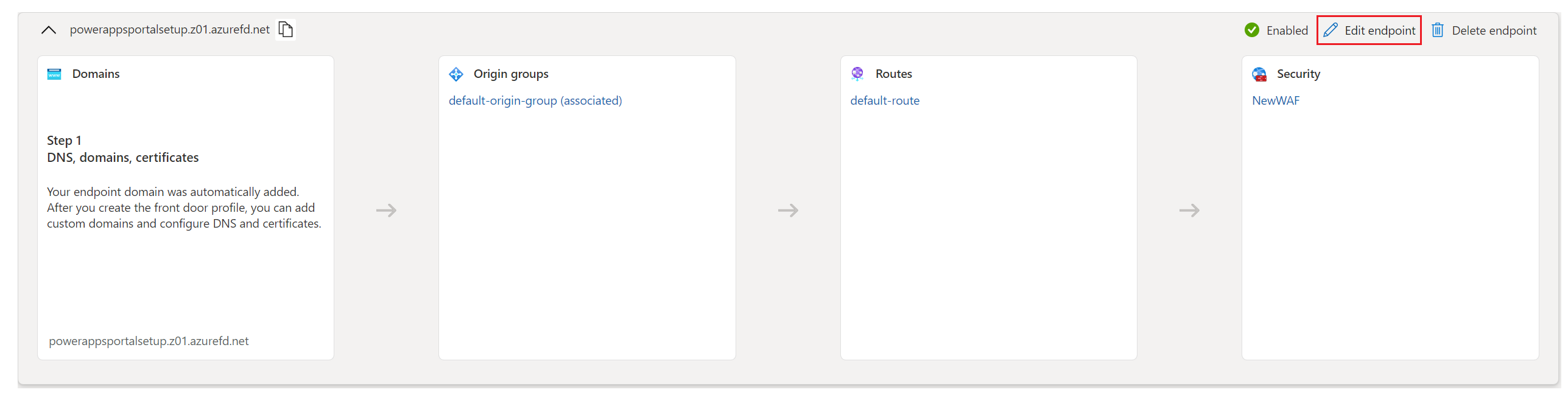

Vælg Slutpunktsadministration i venstre rude.

Vælg Rediger slutpunkt.

Vælg Egenskaber for slutpunkt i øverste højre hjørne.

Rediger svartiden for oprindelsen til 240 sekunder, og vælg derefter Opdater.

Se også

Hvad er Azure Front Door?

Hurtig start: Oprette en Azure Front Door-profil – Azure-portal

Oprette et brugerdefineret domæne på Azure Front Door Standard/Premium SKU ved hjælp af Azure-portalen

Hvordan låser jeg adgangen til min backend til kun Azure Front Door?

Betingelser for sammenligning af Azure Front Door-regelprogram