Erstellen von SAS-Tokens für Speichercontainer

Dieser Inhalt gilt für: ![]() Version 4.0 (GA)

Version 4.0 (GA) ![]() Version 3.1 (GA)

Version 3.1 (GA) ![]() Version 3.0 (GA)

Version 3.0 (GA) ![]() Version 2.1 (GA)

Version 2.1 (GA)

In diesem Artikel erfahren Sie, wie Sie über das Azure-Portal oder mit dem Azure Storage-Explorer SAS-Token (Shared Access Signature) für die Benutzerdelegierung erstellen. SAS-Token für die Benutzerdelegierung werden mit Microsoft Entra-Anmeldeinformationen geschützt. SAS-Token ermöglichen den sicheren, delegierten Zugriff auf Ressourcen in Ihrem Azure-Speicherkonto.

Im Großen und Ganzen funktionieren SAS-Token folgendermaßen:

Zunächst sendet Ihre Anwendung das SAS-Token im Rahmen einer REST-API-Anforderung an Azure Storage.

Wenn der Speicherdienst dann prüft, ob das SAS gültig ist, wird die Anforderung autorisiert. Falls das SAS-Token als ungültig eingestuft wird, dann wird die Anforderung abgelehnt und der Fehlercode 403 (Verboten) zurückgegeben.

Azure Blob Storage bietet drei Ressourcentypen:

- Speicherkonten bieten einen eindeutigen Namespace in Azure für Ihre Daten.

- Datenspeichercontainer befinden sich in Speicherkonten und organisieren Gruppen von Blobs.

- Blobs befinden sich in Containern und speichern Text und Binärdaten wie Dateien, Text und Bilder.

Verwendung von SAS-Token

Trainieren benutzerdefinierter Modelle. Ihr zusammengestellter Satz von Trainingsdokumenten muss in einen Azure Blob Storage-Container hochgeladen werden. Sie können ein SAS-Token verwenden, um Zugriff auf Ihre Trainingsdokumente zu gewähren.

Verwenden von Speichercontainern mit öffentlichem Zugriff. Sie können ein SAS-Token verwenden, um eingeschränkten Zugriff auf Ihre Speicherressourcen zu gewähren, die öffentlichen Lesezugriff haben.

Wichtig

Wenn Ihr Azure-Speicherkonto durch ein virtuelles Netzwerk oder eine Firewall geschützt ist, können Sie keinen Zugriff mit einem SAS-Token gewähren. Sie müssen eine verwaltete Identität verwenden, um Zugriff auf Ihre Speicherressource zu gewähren.

Verwaltete Identität unterstützt sowohl privat als auch öffentlich zugängliche Azure Blob Storage-Konten.

SAS-Token gewähren Berechtigungen für Speicherressourcen. Sie sollten auf die gleiche Weise geschützt werden wie ein Kontoschlüssel.

Vorgänge, die SAS-Token verwenden, sollten nur über eine HTTPS-Verbindung ausgeführt werden, und SAS-URIs sollten nur über eine sichere Verbindung wie HTTPS verteilt werden.

Voraussetzungen

Zunächst benötigen Sie Folgendes:

Ein aktives Azure-Konto. Falls Sie noch kein Konto haben, können Sie ein kostenloses Konto erstellen.

Eine Dokument Intelligenz-Ressource oder eine Ressource für mehrere Dienste.

Ein Azure Blob Storage-Konto mit Standardleistung. Sie müssen Container zum Speichern und Organisieren Ihrer Blobdaten unter Ihrem Speicherkonto erstellen. Wenn Sie nicht wissen, wie Sie ein Azure-Speicherkonto mit einem Speichercontainer erstellen, befolgen Sie diese Schnellstarts:

- Informationen zu Azure-Speicherkonten Wenn Sie Ihr Speicherkonto erstellen, wählen Sie Standardleistung im Feld Instanzendetails>Leistung aus.

- Erstellen Sie einen Container. Legen Sie bei der Erstellung Ihres Containers das Feld Öffentliche Zugriffsebene im Fenster Neuer Container auf Container fest (anonymer Lesezugriff für Container und Blobs).

Hochladen Ihrer Dokumente

Melden Sie sich beim Azure-Portal an.

- Wählen Sie Ihr Speicherkonto > Datenspeicher > Container aus.

Wählen Sie einen Container aus der Liste aus.

Wählen Sie Hochladen aus dem Menü am oberen Rand der Seite.

Das Fenster Blob hochladen wird angezeigt. Wählen Sie Ihre Dateien zum Hochladen aus.

Hinweis

Standardmäßig verwendet die REST-API Dokumente, die sich im Stammverzeichnis Ihres Containers befinden. Sie können auch in Unterordnern organisierte Daten verwenden, wenn dies im API-Aufruf angegeben ist. Weitere Informationen finden Sie unter Organisieren Ihrer Daten in Unterordnern.

Generieren von SAS-Token

Wenn die Voraussetzungen erfüllt sind und Sie Ihre Dokumente hochladen, können Sie nun SAS-Token generieren. Es gibt dafür zwei Möglichkeiten: das Azure-Portal und den Azure Storage-Explorer. Wählen Sie eine der beiden folgenden Registerkarten aus, um weitere Informationen zu erhalten.

- Azure-Portal

- Azure Storage-Explorer

Das Azure-Portal ist eine webbasierte Konsole, mit der Sie Ihr Azure-Abonnement und Ihre Ressourcen über eine grafische Benutzeroberfläche (Graphical User Interface, GUI) verwalten können.

Melden Sie sich beim Azure-Portal an.

Navigieren Sie zu Ihr Speicherkonto>Container>Ihr Container.

Wählen Sie oben auf der Seite im Menü die Option SAS generieren aus.

Wählen Sie Signaturmethode > Benutzerdelegierungsschlüssel aus.

Definieren Sie Berechtigungen durch Aktivieren oder Deaktivieren des entsprechenden Kontrollkästchens.

- Stellen Sie sicher, dass die Berechtigungen Lesen, Schreiben, Löschen und Liste ausgewählt sind.

Wichtig

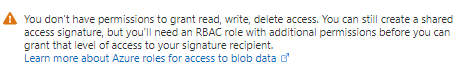

Wenn Sie eine Meldung erhalten, die der folgenden ähnelt, müssen Sie auch den Zugriff auf die Blobdaten in Ihrem Speicherkonto zuweisen:

Azure rollenbasierte Zugriffskontrolle (Azure RBAC) ist das Autorisierungssystem, mit dem der Zugriff auf Azure-Ressourcen verwaltet wird. Azure RBAC hilft Ihnen, den Zugriff und die Berechtigungen für Ihre Azure-Ressourcen zu verwalten.

Zuweisen einer Azure-Rolle für den Zugriff auf Blobdaten, um eine Rolle zuzuweisen, die Lese-, Schreib- und Löschberechtigungen für Ihren Azure-Speichercontainer ermöglicht. Weitere Informationen finden Sie unter Mitwirkender an Speicherblobdaten.

Geben Sie die Zeiten für den Start und Ablauf des signierten Schlüssels an.

- Wenn Sie ein SAS-Token erstellen, beträgt die Standarddauer 48 Stunden. Nach 48 Stunden müssen Sie ein neues Token erstellen.

- Erwägen Sie, einen längeren Zeitraum für die Zeit festzulegen, in der Sie Ihr Speicherkonto für Dokument Intelligenz-Dienstvorgänge verwenden.

- Der Wert der Ablaufzeit wird durch die Signiermethode bestimmt: Kontoschlüssel oder Benutzerdelegierungsschlüssel:

- Kontoschlüssel: Es gibt kein festgelegtes maximales Zeitlimit. Es wird jedoch empfohlen, eine Ablaufrichtlinie zu konfigurieren, um das Intervall zu begrenzen und die Kompromittierung zu minimieren. Konfigurieren Sie eine Ablaufrichtlinie für Shared Access Signatures.

- Benutzerdelegierungsschlüssel: Der Wert für die Ablaufzeit beträgt maximal sieben Tage ab der Erstellung des SAS-Tokens. Die SAS ist ungültig, nachdem der Benutzerdelegierungsschlüssel abgelaufen ist, sodass eine SAS mit einer Ablaufzeit von mehr als 7 Tagen trotzdem nur 7 Tage gültig ist. Weitere Informationen finden Sie unter Verwenden von Microsoft Entra-Anmeldeinformationen zum Schützen einer SAS.

Das Feld Zugelassene IP-Adressen ist optional. Darin wird eine IP-Adresse oder ein Bereich mit IP-Adressen angegeben, für die Anforderungen akzeptiert werden. Wenn die IP-Adresse der Anforderung nicht mit der IP-Adresse oder dem Adressbereich übereinstimmt, die bzw. der im SAS-Token angegeben ist, erfolgt keine Autorisierung. Die IP-Adresse oder ein IP-Adressbereich muss aus öffentlichen IP-Adressen bestehen, nicht privaten. Weitere Informationen finden Sie unter Angeben einer IP-Adresse oder eines IP-Bereichs.

Das Feld Zugelassene Protokolle ist optional. Darin wird das Protokoll angegeben, das für das Senden einer Anforderung mit dem SAS-Token zulässig ist. Der Standardwert ist „HTTPS“.

Wählen Sie SAS-Token und -URL generieren aus.

Die Abfragezeichenfolge für das Blob-SAS-Token und die Blob-SAS-URL werden im unteren Bereich des Fensters angezeigt. Um das Blob-SAS-Token zu verwenden, fügen Sie es an einen Speicherdienst-URI an.

Kopieren Sie die Werte für das Blob-SAS-Token und die Blob-SAS-URL, und fügen Sie sie an einem sicheren Ort ein. Die Werte werden nur einmal angezeigt und können nicht abgerufen werden, nachdem das Fenster geschlossen wurde.

Fügen Sie zum Erstellen einer SAS-URL das SAS-Token (URI) an die URL für einen Speicherdienst an.