Sichere Verwendung Ihrer Daten mit dem Playground des Azure KI Foundry-Portals

In diesem Artikel erfahren Sie, wie Sie den Chat-Playground in Azure KI Foundry sicher für Ihre Daten verwenden. In den folgenden Abschnitten wird die empfohlene Konfiguration zum Schützen Ihrer Daten und Ressourcen mit der rollenbasierten Zugriffssteuerung (Role-Based Access Control, RBAC) von Microsoft Entra ID, einem verwalteten Netzwerk und privaten Endpunkten beschrieben. Es wird empfohlen, den öffentlichen Netzwerkzugriff für Azure OpenAI-Ressourcen, Azure KI-Suche-Ressourcen und Speicherkonten zu deaktivieren. Die Verwendung ausgewählter Netzwerke mit IP-Regeln wird nicht unterstützt, da die IP-Adressen der Dienste dynamisch sind.

Hinweis

Die Einstellungen für das verwaltete virtuelle Netzwerk von Azure KI Foundry gelten nur für die verwalteten Computeressourcen von Azure KI Foundry, nicht für Platform-as-a-Service (PaaS)-Dienste wie Azure OpenAI oder Azure KI-Suche. Bei der Verwendung von PaaS-Diensten besteht kein Risiko einer Datenexfiltration, weil die Dienste von Microsoft verwaltet werden.

Die folgende Tabelle enthält eine Zusammenfassung der Änderungen, die in diesem Artikel vorgenommen werden:

| Konfigurationen | Standard | Sicher | Hinweise |

|---|---|---|---|

| Zwischen Diensten gesendete Daten | Über das öffentliche Netzwerk gesendet | Über ein privates Netzwerk gesendet | Daten werden selbst beim Senden über das öffentliche Netzwerk mit HTTPS verschlüsselt. |

| Dienstauthentifizierung | API-Schlüssel | Microsoft Entra ID | Jeder Benutzer, der über den API-Schlüssel verfügt, kann sich beim Dienst authentifizieren. Microsoft Entra ID bietet eine präzisere und stabilere Authentifizierung. |

| Dienstberechtigungen | API-Schlüssel | Rollenbasierte Zugriffssteuerung | API-Schlüssel bieten Vollzugriff auf den Dienst. Die rollenbasierte Zugriffssteuerung bietet präzisen Zugriff auf den Dienst. |

| Netzwerkzugriff | Öffentlich | Privat | Die Verwendung eines privaten Netzwerks verhindert, dass Entitäten außerhalb des privaten Netzwerks auf darin gesicherte Ressourcen zugreifen. |

Voraussetzungen

Stellen Sie sicher, dass der Azure KI Foundry-Hub mit der Einstellung Identitätsbasierter Zugriff für das Storage-Konto bereitgestellt wird. Diese Konfiguration ist für die korrekte Zugriffssteuerung und die Sicherheit Ihres Azure KI Foundry-Hubs erforderlich. Sie können diese Konfiguration mit einer der folgenden Methoden überprüfen:

- Wählen Sie im Azure-Portal den Hub und dann Einstellungen, Eigenschaften und Optionen aus. Überprüfen Sie unten auf der Seite, ob Speicherkonto-Zugriffstyp auf Identitätsbasierter Zugriff festgelegt ist.

- Wenn Sie die Bereitstellung mit Azure Resource Manager (ARM)- oder Bicep-Vorlagen vornehmen, fügen Sie die

systemDatastoresAuthMode: 'identity'-Eigenschaft in Ihre Bereitstellungsvorlage ein. - Sie müssen mit der rollenbasierten Zugriffssteuerung von Microsoft Entra ID vertraut sein, um Ressourcen und Benutzern Rollen zuzuweisen. Weitere Informationen finden Sie in dem Artikel Rollenbasierte Zugriffssteuerung.

Konfigurieren des Azure KI Foundry-Hubs mit Netzwerkisolation

Wenn Sie einen neuen Azure KI Foundry-Hub erstellen, gehen Sie wie in einem der folgenden Dokumente beschrieben vor, um einen Hub mit Netzwerkisolation zu erstellen:

- Erstellen eines sicheren Azure KI Foundry-Hubs im Azure-Portal

- Erstellen eines sicheren Azure KI Foundry-Hubs mit dem Python SDK oder der Azure CLI

Wenn Sie über einen vorhandenen Azure KI Foundry-Hub verfügen, der nicht für die Verwendung eines verwalteten Netzwerks konfiguriert ist, führen Sie die folgenden Schritte aus, um ihn zur Verwendung eines verwalteten Netzwerks zu konfigurieren:

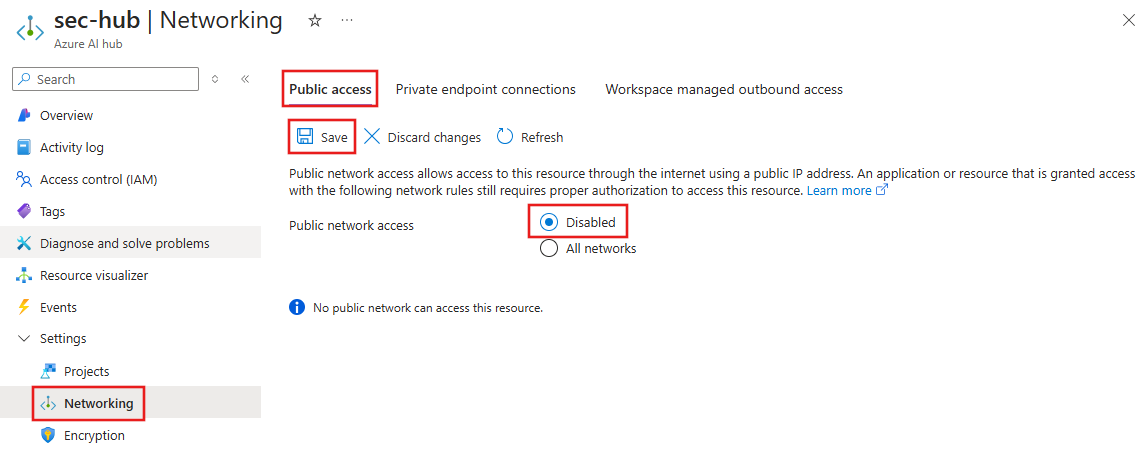

Wählen Sie im Azure-Portal den Hub und dann Einstellungen, Netzwerk und Öffentlicher Zugriff aus.

Legen Sie zum Deaktivieren des öffentlichen Netzwerkzugriffs die Option Öffentlicher Netzwerkzugriff auf Deaktiviert fest. Klicken Sie auf Speichern, um die Änderungen zu übernehmen.

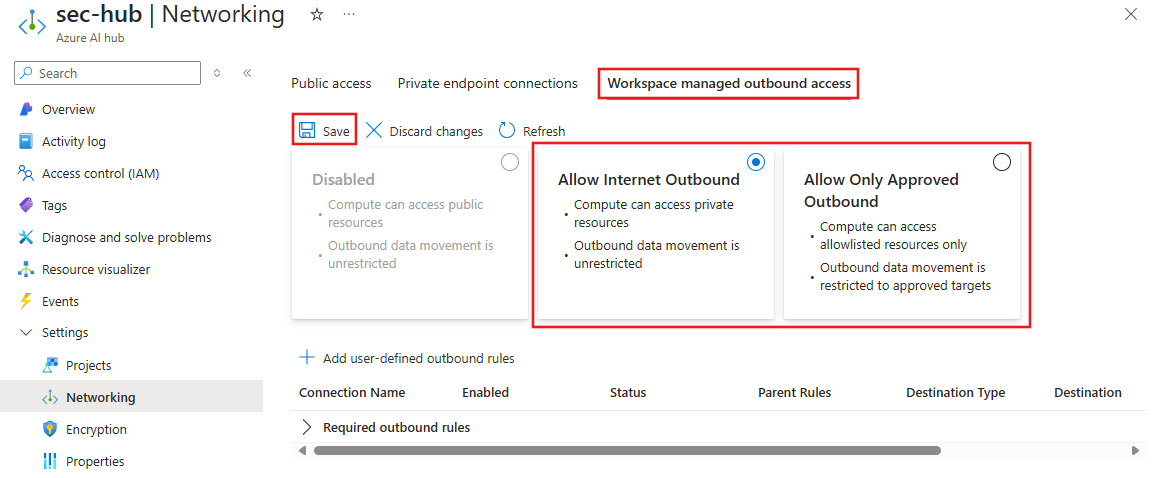

Wählen Sie Vom Arbeitsbereich verwalteter ausgehender Zugriff und dann den Netzwerkisolationsmodus Ausgehenden Internetdatenverkehr zulassen oder Nur genehmigten ausgehenden Datenverkehr zulassen aus. Klicken Sie auf Speichern, um die Änderungen zu übernehmen.

Konfigurieren der Azure KI Services-Ressource

Je nach Konfiguration können Sie eine Azure KI Services-Ressource, die auch Azure OpenAI enthält, oder eine eigenständige Azure OpenAI-Ressource verwenden. Mit den Schritten in diesem Abschnitt wird eine KI Services-Ressource konfiguriert. Die gleichen Schritte gelten für eine Azure OpenAI-Ressource.

Falls Sie nicht über eine vorhandene Azure KI Services-Ressource für Ihren Azure KI Foundry-Hub verfügen, erstellen Sie eine.

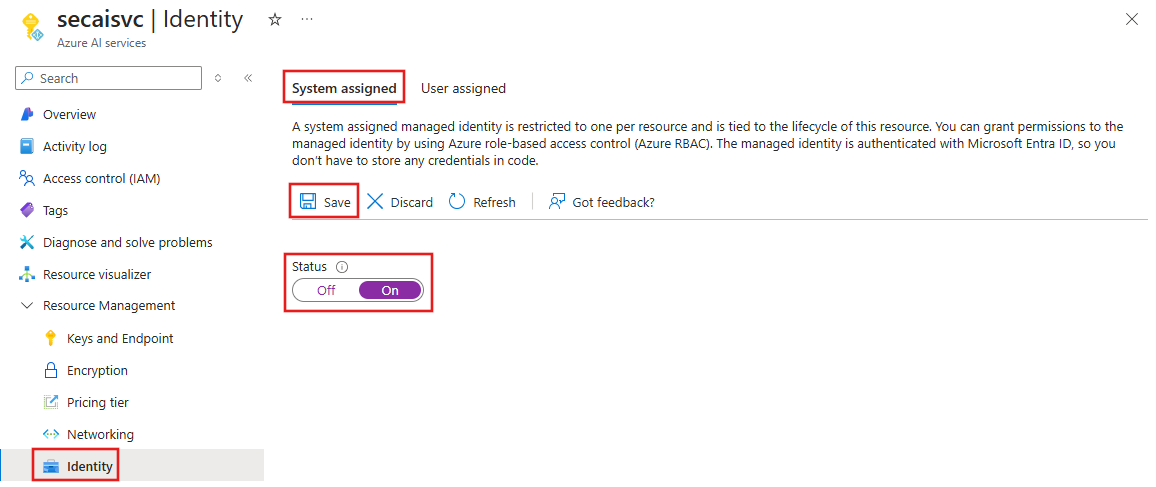

Wählen Sie im Azure-Portal die KI Services-Ressource und dann „Ressourcenverwaltung“, Identität und Systemseitig zugewiesen aus.

Um eine verwaltete Identität für die KI Services-Ressource zu erstellen, legen Sie den Status auf Ein fest. Klicken Sie auf Speichern, um die Änderungen zu übernehmen.

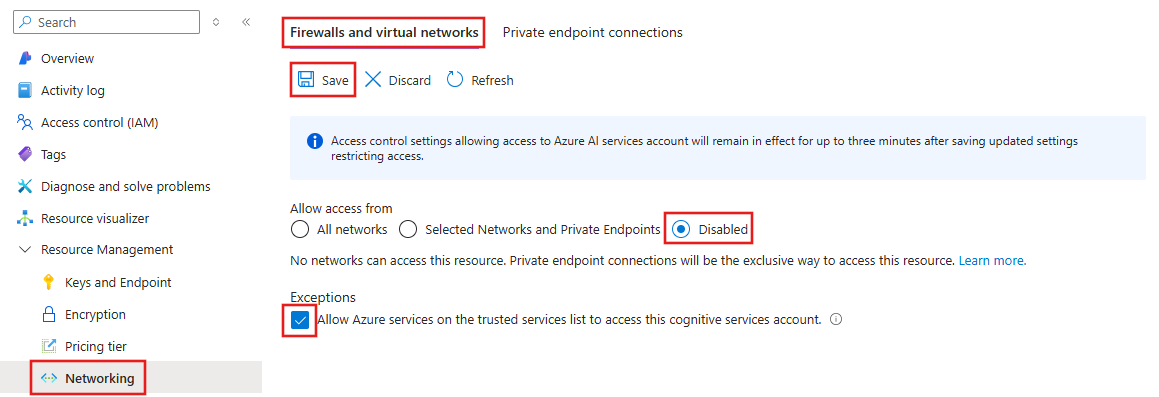

Um den öffentlichen Netzwerkzugriff zu deaktivieren, wählen Sie Netzwerk und dann Firewalls und virtuelle Netzwerke aus, und legen Sie Zugriff zulassen über auf Deaktiviert fest. Vergewissern Sie sich, dass unter Ausnahmen die Option Azure-Diensten in der Liste vertrauenswürdiger Dienste den Zugriff auf dieses Cognitive Services-Konto erlauben ausgewählt ist. Klicken Sie auf Speichern, um die Änderungen zu übernehmen.

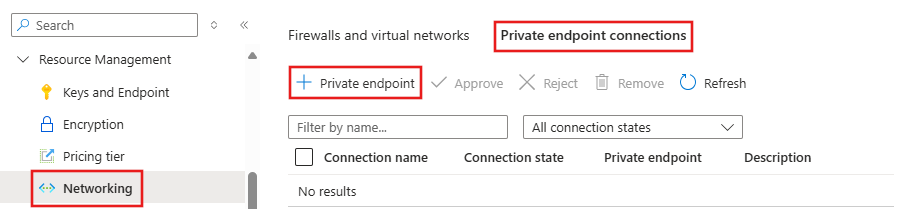

Um einen privaten Endpunkt für die KI -Services-Ressource zu erstellen, wählen Sie Netzwerk, Verbindungen mit privatem Endpunkt und dann + Privater Endpunkt aus. Dieser private Endpunkt wird verwendet, um Clients in Ihrem virtuellen Azure-Netzwerk die sichere Kommunikation mit der KI Services-Ressource zu ermöglichen. Weitere Informationen zur Verwendung von privaten Endpunkten mit Azure KI Services finden Sie im Artikel Verwenden privater Endpunkte.

- Geben Sie auf der Registerkarte Grundlagen einen eindeutigen Namen für den privaten Endpunkt und die Netzwerkschnittstelle ein, und wählen Sie die Region aus, in der der private Endpunkt erstellt werden soll.

- Übernehmen Sie auf der Registerkarte Ressource die untergeordnete Zielressource account.

- Wählen Sie auf der Registerkarte Virtuelles Netzwerk die Azure Virtual Network-Instanz aus, mit der der private Endpunkt eine Verbindung herstellt. Hierbei sollte es sich um das Netzwerk handeln, mit dem Ihre Clients eine Verbindung herstellen und für das der Azure KI Foundry-Hub über eine private Endpunktverbindung verfügt.

- Wählen Sie auf der Registerkarte DNS die Standardwerte für die DNS-Einstellungen aus.

- Wählen Sie anschließend auf der Registerkarte Überprüfen + Erstellen die Option Erstellen aus, um den privaten Endpunkt zu erstellen.

Derzeit ist es nicht möglich, die lokale Authentifizierung (gemeinsam verwendeter Schlüssel) bei Azure KI Services über das Azure-Portal zu deaktivieren. Stattdessen können Sie das folgende Azure PowerShell-Cmdlet verwenden:

Set-AzCognitiveServicesAccount -resourceGroupName "resourceGroupName" -name "AIServicesAccountName" -disableLocalAuth $trueWeitere Informationen finden Sie im Artikel Deaktivieren der lokalen Authentifizierung in Azure KI Services.

Konfigurieren von Azure KI-Suche

Sie sollten die Verwendung eines Azure KI-Suche-Index in Betracht ziehen, wenn Sie eine der folgenden Aktionen ausführen möchten:

- Passen Sie den Indexerstellungsprozess an.

- Verwenden Sie einen Index wieder, der vor dem Erfassen von Daten aus anderen Datenquellen erstellt wurde.

Um einen vorhandenen Index zu verwenden, muss er mindestens ein durchsuchbares Feld aufweisen. Stellen Sie sicher, dass mindestens eine gültige Vektorspalte zugeordnet ist, wenn Sie die Vektorsuche verwenden.

Wichtig

Die Informationen in diesem Abschnitt gelten nur für den Schutz der Azure KI-Suche-Ressource zur Verwendung mit Azure KI Foundry. Wenn Sie Azure KI-Suche für andere Zwecke verwenden, müssen Sie möglicherweise zusätzliche Einstellungen konfigurieren. Weiteren Informationen zum Konfigurieren von Azure KI-Suche finden Sie in den Artikeln zu folgenden Themen:

Falls Sie nicht über eine vorhandene Azure KI-Suche-Ressource für Ihren Azure KI Foundry-Hub verfügen, erstellen Sie eine.

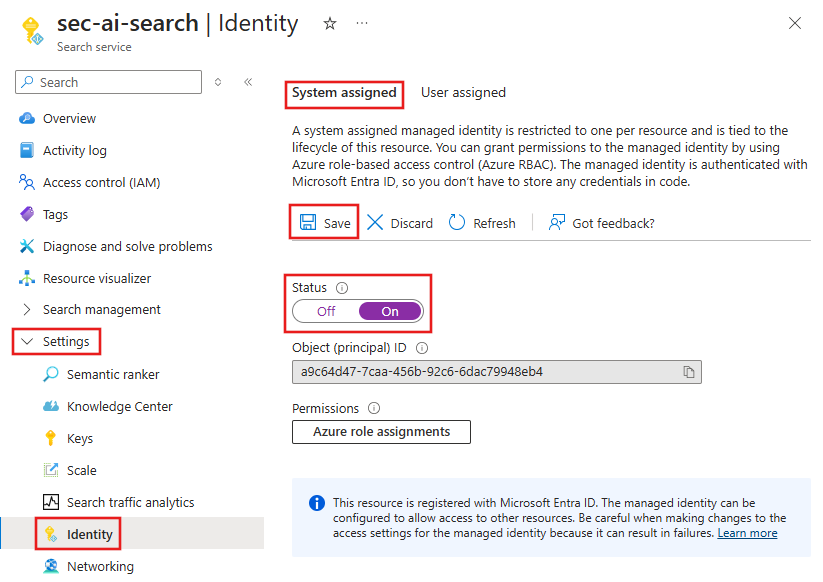

Wählen Sie im Azure-Portal die Azure KI-Suche-Ressource und dann Einstellungen, Identität und Systemseitig zugewiesen aus.

Um eine verwaltete Identität für die Azure KI-Suche-Ressource zu erstellen, legen Sie den Status auf Ein fest. Klicken Sie auf Speichern, um die Änderungen zu übernehmen.

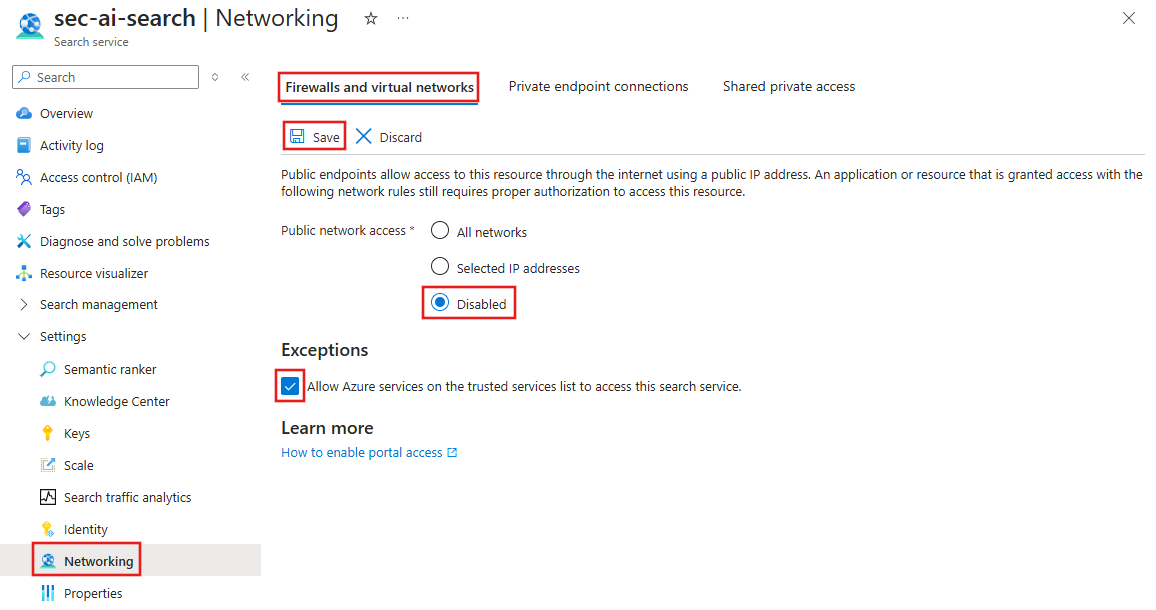

Um den öffentlichen Netzwerkzugriff zu deaktivieren, wählen Sie Einstellungen, Netzwerk und dann Firewalls und virtuelle Netzwerke aus. Legen Sie Öffentlicher Netzwerkzugriff auf Deaktiviert fest. Vergewissern Sie sich, dass unter Ausnahmen die Option Azure-Diensten in der Liste vertrauenswürdiger Dienste den Zugriff auf dieses Cognitive Services-Konto erlauben ausgewählt ist. Klicken Sie auf Speichern, um die Änderungen zu übernehmen.

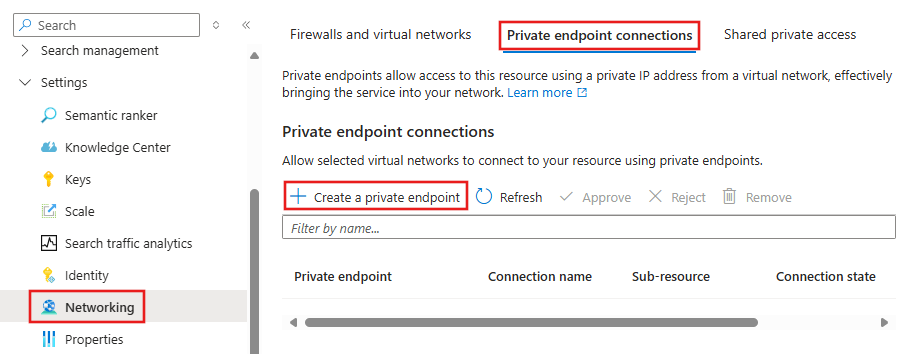

Um einen privaten Endpunkt für die Azure KI-Suche-Ressource zu erstellen, wählen Sie Netzwerk, Verbindungen mit privatem Endpunkt und dann + Privaten Endpunkt erstellen aus.

- Geben Sie auf der Registerkarte Grundlagen einen eindeutigen Namen für den privaten Endpunkt und die Netzwerkschnittstelle ein, und wählen Sie die Region aus, in der der private Endpunkt erstellt werden soll.

- Wählen Sie auf der Registerkarte Ressource das Abonnement aus, das die Ressource enthält, legen Sie Ressourcentyp auf Microsoft.Search/searchServices fest, und wählen Sie die Azure KI-Suche-Ressource aus. Die einzige verfügbare untergeordnete Ressource ist searchService.

- Wählen Sie auf der Registerkarte Virtuelles Netzwerk die Azure Virtual Network-Instanz aus, mit der der private Endpunkt eine Verbindung herstellt. Hierbei sollte es sich um das Netzwerk handeln, mit dem Ihre Clients eine Verbindung herstellen und für das der Azure KI Foundry-Hub über eine private Endpunktverbindung verfügt.

- Wählen Sie auf der Registerkarte DNS die Standardwerte für die DNS-Einstellungen aus.

- Wählen Sie anschließend auf der Registerkarte Überprüfen + Erstellen die Option Erstellen aus, um den privaten Endpunkt zu erstellen.

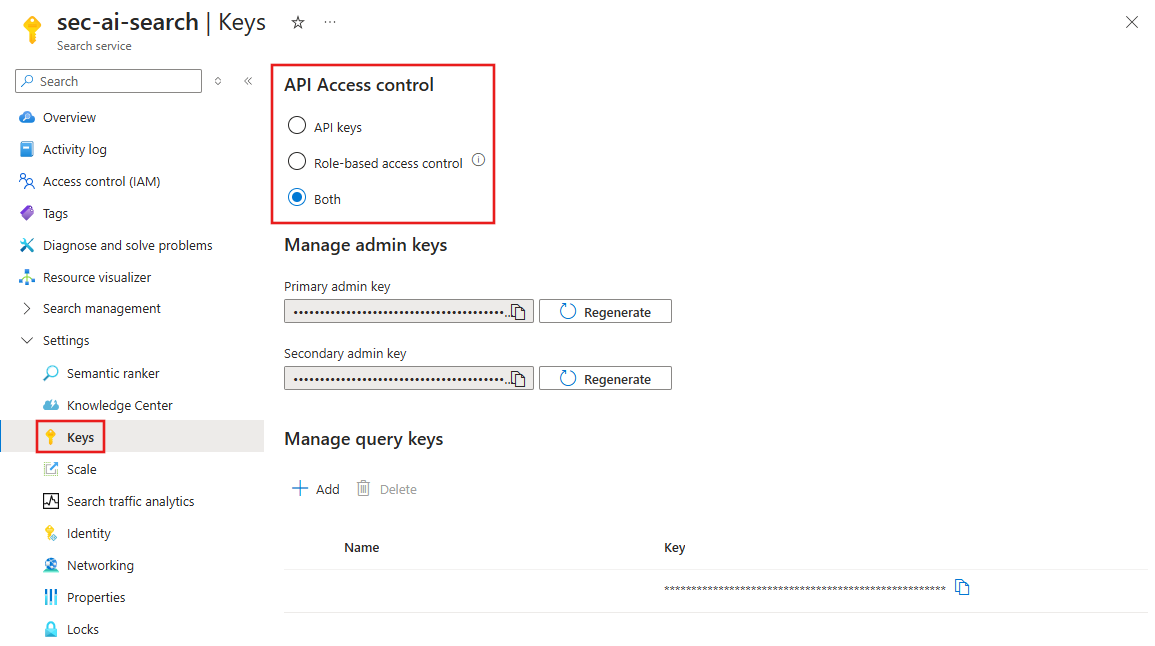

Um den API-Zugriff basierend auf rollenbasierten Zugriffssteuerungen zu aktivieren, wählen Sie Einstellungen und dann Schlüssel aus, und legen Sie API-Zugriffssteuerung auf Rollenbasierte Zugriffssteuerung oder Beides fest. Wählen Sie Ja aus, um die Änderungen zu übernehmen.

Hinweis

Wählen Sie Beides aus, wenn Sie über andere Dienste verfügen, die einen Schlüssel für den Zugriff auf Azure KI-Suche verwenden. Wählen Sie Rollenbasierte Zugriffssteuerung aus, um den schlüsselbasierten Zugriff zu deaktivieren.

Konfigurieren von Azure Storage (nur Datenerfassung)

Wenn Sie Azure Storage für das Datenerfassungsszenario mit dem Azure KI Foundry-Playground verwenden, müssen Sie Ihr Azure Storage-Konto konfigurieren.

Erstellen einer Speicherkontoressource

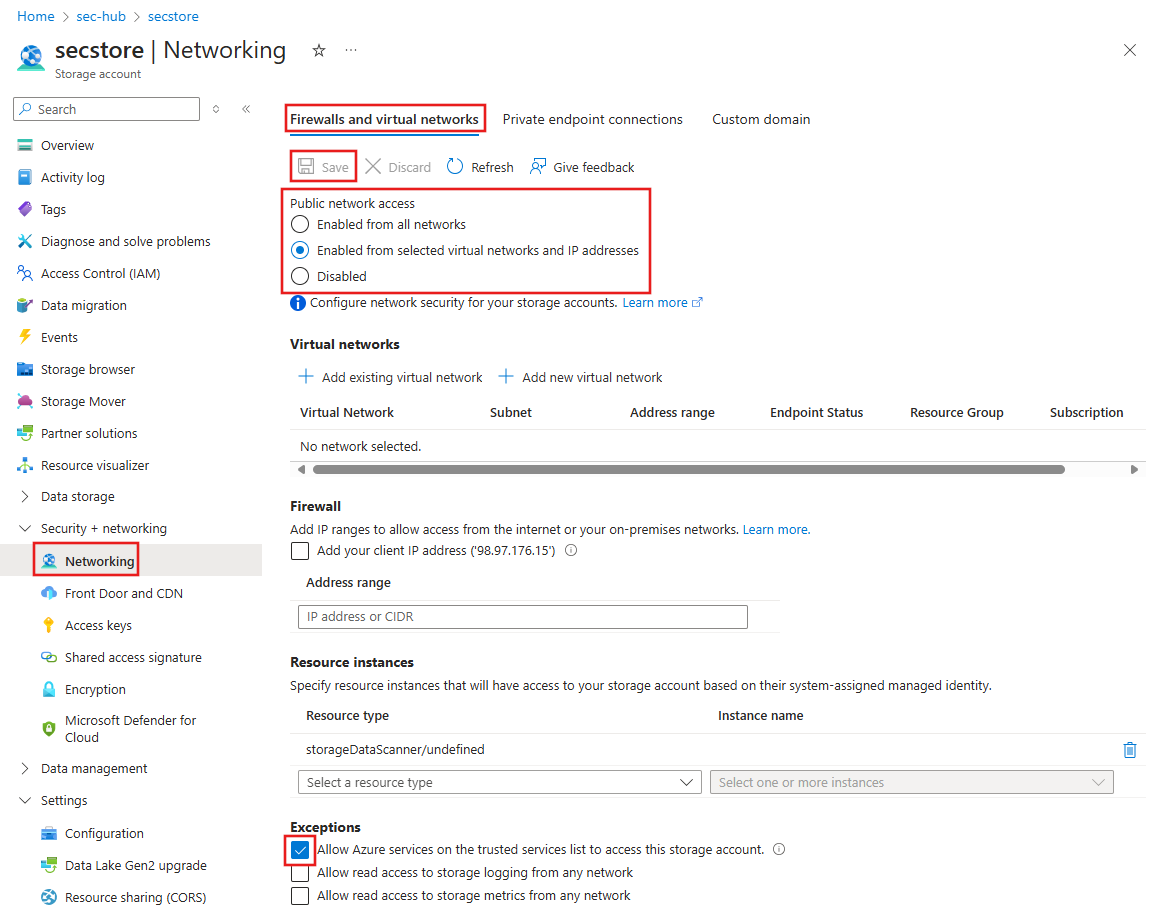

Wählen Sie im Azure-Portal die Azure Storage-Kontoressource und dann Sicherheit und Netzwerk, Netzwerk und Firewalls und virtuelle Netzwerke aus.

Um den öffentlichen Netzwerkzugriff zu deaktivieren und den Zugriff von vertrauenswürdigen Diensten zuzulassen, legen Sie Öffentlicher Netzwerkzugriff auf Aktiviert von ausgewählten virtuellen Netzwerken und IP-Adressen fest. Vergewissern Sie sich, dass unter Ausnahmen die Option Azure-Diensten in der Liste vertrauenswürdiger Dienste den Zugriff auf dieses Cognitive Services-Konto erlauben ausgewählt ist.

Legen Sie Öffentlicher Netzwerkzugriff auf Deaktiviert fest, und wählen Sie dann Speichern aus, um die Änderungen zu übernehmen. Die Konfiguration zum Zulassen des Zugriffs von vertrauenswürdigen Diensten ist weiterhin aktiviert.

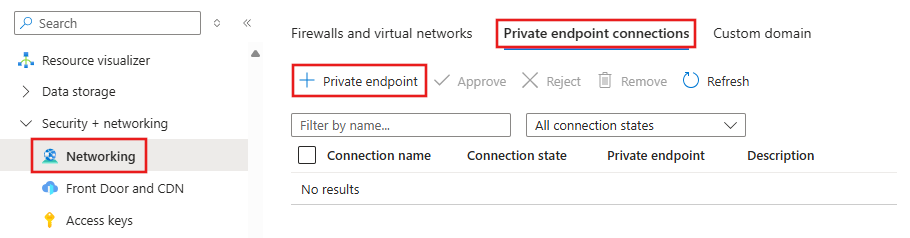

Um einen privaten Endpunkt für Azure Storage zu erstellen, wählen Sie Netzwerk, Verbindungen mit privatem Endpunkt und dann + Privater Endpunkt aus.

- Geben Sie auf der Registerkarte Grundlagen einen eindeutigen Namen für den privaten Endpunkt und die Netzwerkschnittstelle ein, und wählen Sie die Region aus, in der der private Endpunkt erstellt werden soll.

- Legen Sie auf der Registerkarte Ressource die Option Untergeordnete Zielressource auf blob fest.

- Wählen Sie auf der Registerkarte Virtuelles Netzwerk die Azure Virtual Network-Instanz aus, mit der der private Endpunkt eine Verbindung herstellt. Hierbei sollte es sich um das Netzwerk handeln, mit dem Ihre Clients eine Verbindung herstellen und für das der Azure KI Foundry-Hub über eine private Endpunktverbindung verfügt.

- Wählen Sie auf der Registerkarte DNS die Standardwerte für die DNS-Einstellungen aus.

- Wählen Sie anschließend auf der Registerkarte Überprüfen + Erstellen die Option Erstellen aus, um den privaten Endpunkt zu erstellen.

Wiederholen Sie den vorherigen Schritt, um einen privaten Endpunkt zu erstellen, legen Sie Untergeordnete Zielressource diesmal jedoch auf file fest. Der vorherige private Endpunkt ermöglicht die sichere Kommunikation mit Blobspeicher und dieser private Endpunkt die sichere Kommunikation mit Dateispeicher.

Um die lokale Authentifizierung (gemeinsam verwendeter Schlüssel) für Speicher zu deaktivieren, wählen Sie unter Einstellungen die Option Konfiguration aus. Legen Sie Zugriff auf Speicherkontoschlüssel erlauben auf Deaktiviert fest, und wählen Sie dann Speichern aus, um die Änderungen zu übernehmen. Weitere Informationen finden Sie im Artikel Verhindern der Autorisierung mit gemeinsam verwendetem Schlüssel.

Konfigurieren von Azure Key Vault

Azure KI Foundry verwendet Azure Key Vault, um Geheimnisse sicher zu speichern und zu verwalten. Führen Sie die folgenden Schritte aus, um den Zugriff auf den Schlüsseltresor über vertrauenswürdige Dienste zuzulassen.

Hinweis

Diese Schritte setzen voraus, dass der Schlüsseltresor beim Erstellen des Azure KI Foundry-Hubs bereits für die Netzwerkisolation konfiguriert wurde.

- Wählen Sie im Azure-Portal die Key Vault-Ressource und dann Einstellungen, Netzwerk und Firewalls und virtuelle Netzwerke aus.

- Stellen Sie im Abschnitt Ausnahme der Seite sicher, dass Vertrauenswürdigen Microsoft-Diensten erlauben, diese Firewall zu umgehen aktiviert ist.

Konfigurieren von Verbindungen zur Verwendung von Microsoft Entra ID

Für Verbindungen von Azure KI Foundry mit Azure KI Services und Azure KI-Suche sollte Microsoft Entra ID verwendet werden, um den sicheren Zugriff zu gewährleisten. Verbindungen werden nicht im Azure-Portal, sondern in Azure KI Foundry erstellt.

Wichtig

Die Verwendung von Microsoft Entra ID mit Azure KI-Suche ist derzeit eine Previewfunktion. Weitere Informationen zu Verbindungen finden Sie im Artikel zum Hinzufügen von Verbindungen.

- Wählen Sie in Azure KI Foundry die Option Verbindungen aus. Wenn Sie über vorhandene Verbindungen mit den Ressourcen verfügen, können Sie die Verbindung und dann das Bleistiftsymbol im Abschnitt Zugriffsdetails auswählen, um die Verbindung zu aktualisieren. Legen Sie das Feld Authentifizierung auf Microsoft Entra ID fest, und wählen Sie dann Aktualisieren aus.

- Wählen Sie zum Erstellen einer neuen Verbindung + Neue Verbindung und dann den Ressourcentyp aus. Suchen Sie nach der Ressource, oder geben Sie die erforderlichen Informationen ein, und legen Sie dann Authentifizierung auf Microsoft Entra ID fest. Wählen Sie Verbindung hinzufügen aus, um die Verbindung zu erstellen.

Wiederholen Sie diese Schritte für jede Ressource, mit der Sie über Microsoft Entra ID eine Verbindung herstellen möchten.

Zuweisen von Rollen zu Ressourcen und Benutzern

Die Dienste müssen sich gegenseitig autorisieren, um auf die verbundenen Ressourcen zuzugreifen. Administrator*innen, die die Konfiguration ausführen, benötigen die Rolle Owner für diese Ressourcen, um Rollenzuweisungen hinzuzufügen. In der folgenden Tabelle werden die für jede Ressource erforderlichen Rollenzuweisungen aufgelistet. Die Spalte Zugewiesene Person bezieht sich auf die systemseitig zugewiesene verwaltete Identität der aufgelisteten Ressource. Die Spalte Ressource bezieht sich auf die Ressource, auf die die zugewiesene Person zugreifen muss. Azure KI-Suche verfügt beispielsweise über eine systemseitig zugewiesene verwaltete Identität, die der Rolle Mitwirkender an Storage-Blobdaten für das Azure Storage-Konto zugewiesen werden muss.

Weitere Informationen zum Zuweisen von Rollen finden Sie im Tutorial: Gewähren von Benutzerzugriff auf Ressourcen.

| Resource | Role | Zugewiesene Person | Beschreibung |

|---|---|---|---|

| Azure KI Cognitive Search | Mitwirkender an Suchindexdaten | Azure KI Services/OpenAI | Lese-/Schreibzugriff auf Inhalte in Indizes. Importieren, Aktualisieren oder Abfragen der Dokumentensammlung eines Indexes. Wird nur für Erfassungs- und Rückschlussszenarien verwendet. |

| Azure KI Search | Suchindexdatenleser | Azure KI Services/OpenAI | Der Rückschlussdienst fragt die Daten aus dem Index ab. Wird nur für Rückschlussszenarien verwendet. |

| Azure KI Search | Mitwirkender von Suchdienst | Azure KI Services/OpenAI | Lese-/Schreibzugriff auf Objektdefinitionen (Indizes, Aliase, Synonymzuordnungen, Indexer, Datenquellen und Skillsets). Der Rückschlussdienst fragt das Indexschema für die automatische Feldzuordnung ab. Der Datenerfassungsdienst erstellt den Index, Datenquellen, Skills und den Indexer und fragt den Indexerstatus ab. |

| Azure KI Services/OpenAI | Mitwirkender für Cognitive Services | Azure KI Cognitive Search | Erlauben Sie Microsoft Search das Erstellen, Lesen und Aktualisieren der Ressource des KI-Diensts. |

| Azure KI Services/OpenAI | Mitwirkender für Cognitive Services OpenAI | Azure KI Cognitive Search | Erlauben Sie Microsoft Search das Optimieren, Bereitstellen und Generieren von Text |

| Azure Storage-Konto | Mitwirkender an Storage-Blobdaten | Azure KI Search | Liest Blobs und schreibt in den Wissensspeicher. |

| Azure Storage-Konto | Mitwirkender an Storage-Blobdaten | Azure KI Services/OpenAI | Liest aus dem Eingabecontainer und schreibt das vorverarbeitete Ergebnis in den Ausgabecontainer. |

| Privater Endpunkt von Azure Blob Storage | Leser | Azure KI Foundry-Projekt | Für Ihr Projekt in Azure KI Foundry mit aktiviertem verwaltetem Netzwerk, das auf Blob Storage in einer eingeschränkten Netzwerkumgebung zugreifen darf |

| Azure OpenAI-Ressource für das Chatmodell | Cognitive Services OpenAI-Benutzer | Azure OpenAI-Ressource für das Einbettungsmodell | [Optional] Nur erforderlich, wenn zwei Azure OpenAI-Ressourcen für die Kommunikation verwendet werden. |

Hinweis

Die Rolle Cognitive Services OpenAI-Benutzer ist nur erforderlich, wenn Sie zwei Azure OpenAI-Ressourcen verwenden: eine für Ihr Chatmodell und eine für Ihr Einbettungsmodell. Wenn dies zutrifft, aktivieren Sie „Vertrauenswürdige Dienste“, UND stellen Sie sicher, dass Microsoft Entra ID (EntraID) für das Einbettungsmodell der Azure OpenAI-Ressource aktiviert ist.

Zuweisen von Rollen an Entwickler

Damit Ihre Entwickler diese Ressourcen zum Erstellen von Anwendungen verwenden können, weisen Sie die folgenden Rollen der Identität Ihres Entwicklers in Microsoft Entra ID zu. Weisen Sie beispielsweise der Microsoft Entra ID des Entwicklers für die Ressource der Azure KI-Suche die Rolle Search Services Contributor zu.

Weitere Informationen zum Zuweisen von Rollen finden Sie im Tutorial: Gewähren von Benutzerzugriff auf Ressourcen.

| Resource | Role | Zugewiesene Person | Beschreibung |

|---|---|---|---|

| Azure KI Cognitive Search | Search Services Contributor | Microsoft Entra ID des Entwicklers | Listen Sie die API-Schlüsseln aus dem Azure AI Foundry-Portal auf, um die Indizes aufzuführen. |

| Azure KI Search | Mitwirkender an Suchindexdaten | Microsoft Entra ID des Entwicklers | Erforderlich für das Indizierungsszenario |

| Azure KI Services/OpenAI | Mitwirkender für Cognitive Services OpenAI | Microsoft Entra ID des Entwicklers | Rufen Sie die öffentliche Erfassungs-API aus dem Azure AI Foundry-Portal auf. |

| Azure KI Services/OpenAI | Mitwirkender für Cognitive Services | Microsoft Entra ID des Entwicklers | Listen Sie die API-Schlüssel aus dem Azure AI Foundry-Portal auf. |

| Azure KI Services/OpenAI | Mitwirkender | Microsoft Entra ID des Entwicklers | Ermöglicht Aufrufe der Steuerungsebene. |

| Azure Storage-Konto | Mitwirkender | Microsoft Entra ID des Entwicklers | Listen Sie die Konto-SAS zum Hochladen von Dateien aus dem Azure AI Foundry-Portal auf. |

| Azure Storage-Konto | Mitwirkender an Storage-Blobdaten | Microsoft Entra ID des Entwicklers | Erforderlich, damit Entwickler in Blobspeicher lesen und schreiben können |

| Azure Storage-Konto | Privilegierter Mitwirkender für Speicherdateidaten | Microsoft Entra ID des Entwicklers | Erforderlich für den Zugriff auf die Dateifreigabe im Speicher für prompt flow-Daten |

| Die Ressourcengruppe oder das Azure-Abonnement, in der bzw. dem Entwickler*innen die Web-App bereitstellen sollen | Mitwirkender | Microsoft Entra ID des Entwicklers | Stellen Sie die Web-App im Azure-Abonnement der Entwickler*innen bereit. |

Verwenden Ihrer Daten im Azure KI Foundry-Portal

Jetzt werden die Daten, die Sie Azure KI Foundry hinzufügen, im isolierten Netzwerk gesichert, das von Ihrem Azure KI Foundry-Hub und -Projekt bereitgestellt wird. Ein Beispiel für die Verwendung von Daten finden Sie im Tutorial Erstellen eines Frage- und Antwort-Copilots.

Bereitstellen von Web-Apps

Informationen zum Konfigurieren von Web-App-Bereitstellungen finden Sie im Artikel Sicheres Verwenden von Azure OpenAI für Ihre Daten.

Begrenzungen

Navigieren Sie nicht zu einer anderen Registerkarte in Studio, wenn Sie den Chat-Playground in Azure KI Foundry verwenden. Wenn Sie zu einer anderen Registerkarte wechseln, müssen Sie Ihre Daten entfernen und dann erneut hinzufügen, wenn Sie zur Registerkarte „Chat“ zurückkehren.