Authentifizierung und Benutzerberechtigungen

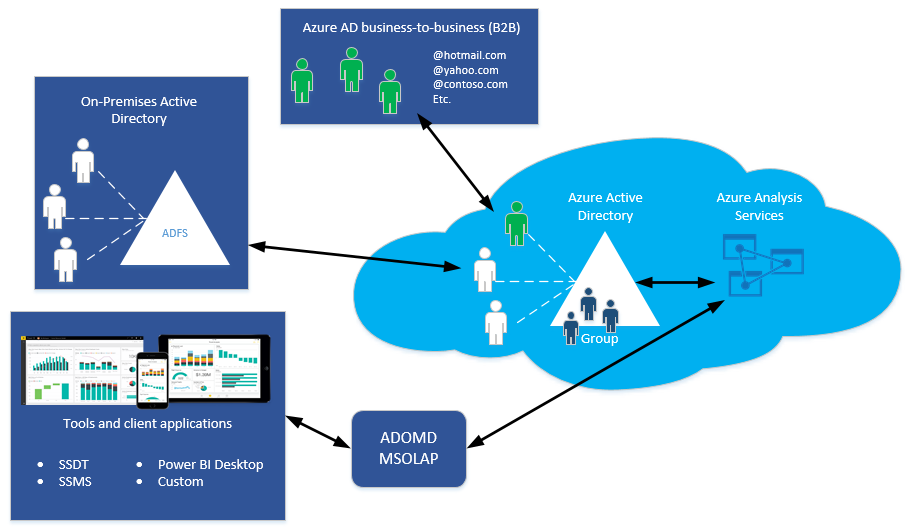

Azure Analysis Services verwendet Microsoft Entra ID zur Identitätsverwaltung und Benutzerauthentifizierung. Jeder Benutzer, der einen Azure Analysis Services-Server erstellt, verwaltet oder eine Verbindung mit diesem herstellt, muss über eine gültige Benutzeridentität in einem Microsoft Entra-Mandanten im selben Abonnement verfügen.

Azure Analysis Services unterstützt die Microsoft Entra B2B-Zusammenarbeit. Mit B2B können Benutzer außerhalb einer Organisation als Gastbenutzer in ein Microsoft Entra-Verzeichnis eingeladen werden. Gäste können Benutzer aus einem anderen Microsoft Entra-Mandantenverzeichnis oder mit einer gültigen E-Mail-Adresse sein. Wenn ein Benutzer eingeladen wurde und die von Azure per E-Mail gesendete Einladung annimmt, wird die Benutzeridentität dem Mandantenverzeichnis hinzugefügt. Diese Identitäten können Sicherheitsgruppen oder als Mitglieder einer Serveradministrator- oder Datenbankrolle hinzugefügt werden.

Authentifizierung

In allen Clientanwendungen und Tools werden eine oder mehrere Analysis Services-Clientbibliotheken (AMO, MSOLAP, ADOMD) für die Verbindung mit einem Server verwendet.

Alle drei Clientbibliotheken unterstützen den interaktiven Microsoft Entra-Ablauf sowie nicht interaktive Authentifizierungsmethoden. Die beiden nicht interaktiven Methoden – die Active Directory-Kennwortauthentifizierung und die integrierte Active Directory-Authentifizierung – können in Anwendungen eingesetzt werden, die AMOMD und MSOLAP verwenden. Bei diesen beiden Methoden werden niemals Popupdialogfelder für die Anmeldung angezeigt.

Clientanwendungen wie Excel und Power BI Desktop sowie Tools wie SSMS und die Analysis Services-Projekterweiterung für Visual Studio installieren die aktuellen Versionen der Clientbibliotheken bei regulären Updates. Power BI Desktop, SSMS und Analysis Services-Projekterweiterungen werden monatlich aktualisiert. Excel wird mit Microsoft 365 aktualisiert. Microsoft 365-Updates erfolgen seltener, und manche Organisationen verwenden den verzögerten Kanal, d. h., dass Updates bis zu drei Monate verzögert werden.

Abhängig von den verwendeten Clientanwendungen oder Tools können sich die Art der Authentifizierung und der Anmeldevorgang unterscheiden. Jede Anwendung unterstützt möglicherweise unterschiedliche Features für die Verbindung mit Clouddiensten wie Azure Analysis Services.

Power BI Desktop, Visual Studio und SSMS unterstützen die universelle Active Directory-Authentifizierung, eine interaktive Methode, die auch Microsoft Entra Multi-Faktor-Authentifizierung (MFA) unterstützt. Die mehrstufige Microsoft Entra-Authentifizierung trägt dazu bei, den Zugriff auf Daten und Anwendungen zu schützen und gleichzeitig einen einfachen Anmeldevorgang bereitzustellen. Es bietet eine sichere Authentifizierung über verschiedene einfache Überprüfungsoptionen (Telefonanruf, SMS, Smartcard mit PIN oder Benachrichtigung in einer mobilen App). Bei der interaktiven MFA mit Microsoft Entra ID kann ein Popupdialogfeld zur Überprüfung geöffnet werden. Universelle Authentifizierung wird empfohlen.

Wenn Sie sich über ein Windows-Konto bei Azure anmelden und universelle Authentifizierung nicht aktiviert oder verfügbar ist (Excel), ist Active Directory-Verbunddienste (AD FS) erforderlich. Mit den Verbunddiensten werden Microsoft Entra ID und Microsoft 365-Benutzer über lokale Anmeldeinformationen authentifiziert und können auf Azure-Ressourcen zugreifen.

SQL Server Management Studio (SSMS)

Azure Analysis Services-Server unterstützen Verbindungen über SSMS V17.1 und höher mithilfe der Windows-Authentifizierung, Active Directory-Kennwortauthentifizierung und der universellen Active Directory-Authentifizierung. Im Allgemeinen empfiehlt sich die Verwendung der universellen Active Directory-Authentifizierung aus folgenden Gründen:

Interaktive und nicht interaktive Authentifizierungsmethoden werden unterstützt.

Einladungen von Azure B2B-Gastbenutzern in den Azure AS-Mandanten werden unterstützt. Bei der Herstellung einer Verbindung mit einem Server müssen Gastbenutzer die universelle Active Directory-Authentifizierung auswählen.

Unterstützt die mehrstufige Authentifizierung (MFA). Die mehrstufige Microsoft Entra-Authentifizierung trägt dazu bei, den Zugriff auf Daten und Anwendungen mit einer Reihe von Überprüfungsoptionen zu schützen: Telefonanruf, SMS, Smartcards mit Pin oder mobile App-Benachrichtigung. Bei der interaktiven MFA mit Microsoft Entra ID kann ein Popupdialogfeld zur Überprüfung geöffnet werden.

Visual Studio

Visual Studio stellt die Verbindung mit Azure Analysis Services mithilfe der universellen Active Directory-Authentifizierung mit MFA-Unterstützung her. Benutzer werden bei der ersten Bereitstellung aufgefordert, sich bei Azure anzumelden. Benutzer müssen sich bei Azure mit einem Konto mit Serveradministratorberechtigungen für den Server anmelden, auf dem sie die Bereitstellung durchführen. Bei der ersten Anmeldung bei Azure wird ein Token zugewiesen. Das Token wird für zukünftige Verbindungswiederherstellungen im In-Memory-Cache zwischengespeichert.

Power BI Desktop

Power BI Desktop stellt die Verbindung mit Azure Analysis Services mithilfe der universellen Active Directory-Authentifizierung mit MFA-Unterstützung her. Benutzer werden bei der ersten Verbindung aufgefordert, sich bei Azure anzumelden. Benutzer müssen sich bei Azure mit einem Konto anmelden, das in einer Serveradministrator- oder Datenbankrolle enthalten ist.

Excel

Excel-Benutzer können eine Verbindung mit einem Server über ein Windows-Konto, eine Organisations-ID (E-Mail-Adresse) oder eine externe E-Mail-Adresse herstellen. Externe E-Mail-Identitäten müssen in Microsoft Entra ID als Gastbenutzer vorhanden sein.

Benutzerberechtigungen

Serveradministratoren sind spezifisch für eine Azure Analysis Services-Serverinstanz definiert. Sie stellen eine Verbindung mit Tools wie dem Azure-Portal, SSMS und Visual Studio her, um bestimmte Aufgaben durchzuführen, z. B. Konfigurieren von Einstellungen oder Verwalten von Benutzerrollen. Standardmäßig wird der Benutzer, der den Server erstellt, automatisch als Analysis Services-Serveradministrator hinzugefügt. Andere Administratoren können über das Azure-Portal oder über SSMS hinzugefügt werden. Serveradministratoren müssen über ein Konto im Microsoft Entra-Mandanten im selben Abonnement verfügen. Weitere Informationen finden Sie unter Verwalten von Serveradministratoren.

Datenbankbenutzer stellen über Clientanwendungen wie Excel oder Power BI eine Verbindung mit Modelldatenbanken her. Benutzer müssen Datenbankrollen hinzugefügt werden. Datenbankrollen definieren die Berechtigungen „Administrator“, „Verarbeiten“ oder „Lesen“ für eine Datenbank. Dabei ist zu beachten, dass Datenbankbenutzer in einer Rolle mit Administratorberechtigungen nicht mit Serveradministratoren identisch sind. Standardmäßig sind Serveradministratoren jedoch auch immer Datenbankadministratoren. Weitere Informationen finden Sie unter Verwalten von Datenbankrollen und Benutzern.

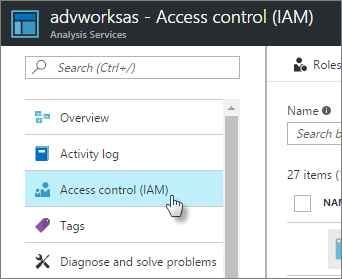

Azure-Ressourcenbesitzer: Ressourcenbesitzer verwalten Ressourcen für ein Azure-Abonnement. Ressourcenbesitzer können über Zugriffssteuerung im Azure-Portal oder mit Azure Resource Manager-Vorlagen Microsoft Entra-Benutzeridentitäten zu den Rollen „Besitzer“ oder „Mitwirkender“ innerhalb eines Abonnements hinzufügen.

Rollen auf dieser Ebene gelten für Benutzer oder Konten, die sie zum Ausführen von Aufgaben im Portal oder mithilfe von Azure Resource Manager-Vorlagen benötigen. Weitere Informationen finden Sie unter Rollenbasierte Zugriffssteuerung in Azure (Azure Role-Based Access Control, Azure RBAC).

Datenbankrollen

Für ein tabellarisches Modell definierte Rollen sind Datenbankrollen. Das bedeutet, dass die Rollen Mitglieder mit Microsoft Entra-Benutzern und -Sicherheitsgruppen enthalten, die über die spezifischen Berechtigungen verfügen, mit denen die Aktionen definiert werden, die diese Mitglieder in einer Modelldatenbank ausführen können. Eine Datenbankrolle wird als separates Objekt in der Datenbank erstellt und gilt nur für die Datenbank, in der diese Rolle erstellt wird.

Wenn Sie ein neues Projekt für tabellarische Modelle erstellen, weist das Modellprojekt standardmäßig keine Rollen auf. Rollen können im Dialogfeld „Rollen-Manager“ in Visual Studio definiert werden. Werden Rollen während des Modellprojektentwurfs definiert, werden sie nur auf die Arbeitsbereichsdatenbank des Modells angewendet. Bei der Bereitstellung des Modells werden die gleichen Rollen auf das bereitgestellte Modell angewendet. Nach der Bereitstellung eines Modells können Server- und Datenbankadministratoren Rollen und Mitglieder über SSMS verwalten. Weitere Informationen finden Sie unter Verwalten von Datenbankrollen und Benutzern.

Überlegungen und Einschränkungen

- Azure Analysis Services unterstützt keine Verwendung von Einmalkennwörtern für B2B-Benutzer.

Nächste Schritte

Verwalten des Zugriffs auf Ressourcen mit Microsoft Entra-Gruppen

Verwalten von Datenbankrollen und Benutzern

Verwalten von Serveradministratoren

Rollenbasierte Zugriffssteuerung von Azure (Azure-RBAC)