Lösungsmöglichkeiten

In diesem Artikel ist ein Lösungsvorschlag beschrieben. Ihr Cloudarchitekt kann diesen Leitfaden verwenden, um die Hauptkomponenten einer typischen Implementierung dieser Architektur zu visualisieren. Verwenden Sie diesen Artikel als Ausgangspunkt, um eine gut durchdachte Lösung zu entwerfen, die den spezifischen Anforderungen Ihrer Workload entspricht.

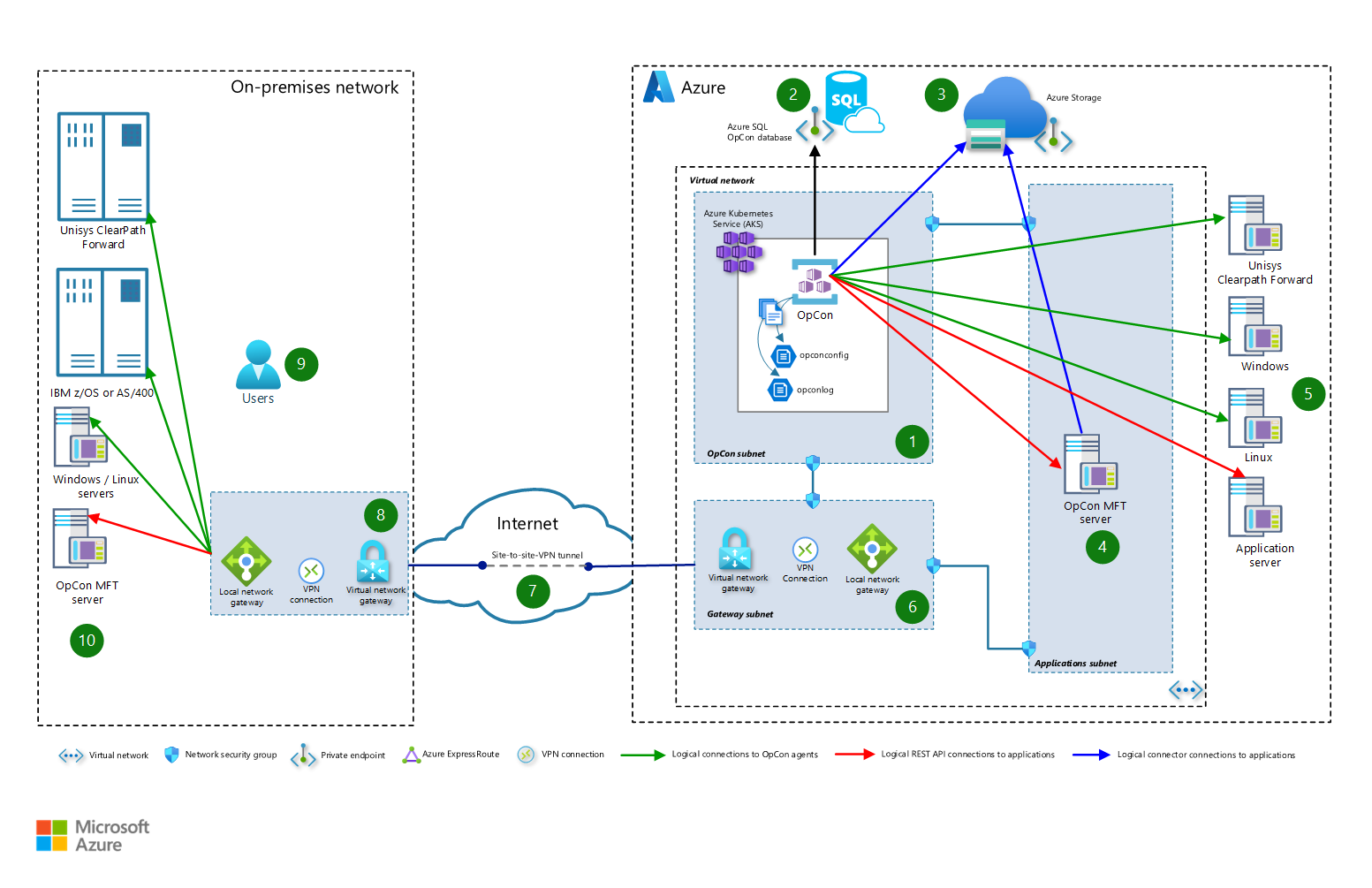

In diesem Artikel wird eine Lösung zum Automatisieren von Workloads vorgestellt, die auf verschiedenen Arten von Servern und Systemen in einem Unternehmen ausgeführt werden. Die Lösung verwendet OpCon von SMA Technologies in einer Kubernetes-Konfiguration in Azure. Über einen einzigen Automatisierungskontrollpunkt vereinfacht OpCon Workflows im gesamten Unternehmen – sowohl lokal als auch in Azure.

Aufbau

Laden Sie eine Visio-Datei dieser Architektur herunter.

Workflow

Ein OpCon-Container stellt Kerndienste in Azure Kubernetes Service (AKS) bereit. Zu diesen Kerndiensten gehört Solution Manager, eine webbasierte Benutzeroberfläche. Benutzer*innen können mithilfe von Solution Manager mit der gesamten OpCon-Umgebung interagieren. Neben anderen Komponenten umfasst die Umgebung Folgendes:

- Persistente Volumes, die Protokolle und Konfigurationsinformationen speichern und Datenpersistenz über Containerneustarts hinweg ermöglichen. Für diese Volumes verwendet die Lösung Azure Files. Dieser Dienst wird im Wert

StorageClasskonfiguriert. - Die OpCon-Datenbank

- Virtuelle Computer (VMs), auf denen Workloads ausgeführt werden

- Persistente Volumes, die Protokolle und Konfigurationsinformationen speichern und Datenpersistenz über Containerneustarts hinweg ermöglichen. Für diese Volumes verwendet die Lösung Azure Files. Dieser Dienst wird im Wert

Die Lösung verwendet Azure SQL-Datenbank als OpCon-Datenbank. Die Kerndienste haben über einen privaten Azure Private Link-Endpunkt Zugriff auf diese Datenbank.

OpCon-Kerndienste verwenden die OpCon-Connectortechnologie, um mit Azure Storage zu interagieren und Daten in Azure Blob Storage zu verwalten. OpCon Managed File Transfer bietet ebenfalls Unterstützung für Storage.

Das Subnetz „Anwendungen“ enthält einen OpCon Managed File Transfer-Server, der umfassende Dateiübertragungsfunktionen bietet. Zu den Funktionen gehören Komprimierung, Verschlüsselung, Entschlüsselung, Dekomprimierung, Dateiüberwachung und automatisiertes Dateirouting auf Unternehmensniveau.

Virtuelle Azure-Computer bilden die Anwendungsinfrastruktur. Die Platzierung dieser virtuellen Computer in Subnetzen und virtuellen Netzwerken ist flexibel. Weitere Informationen finden Sie unter Platzierung von Komponenten.

- Um Workloads auf diesen virtuellen Computern und auf lokalen Legacysystemen zu verwalten, kommunizieren OpCon-Kerndienste mit OpCon-Agents, die auf den virtuellen Computern installiert sind. Die Kerndienste kommunizieren mit lokalen Systemen über eine Site-to-Site-Verbindung auf einem VNET-Gateway.

- OpCon-Kerndienste kommunizieren direkt mit Anwendungen, die REST-API-Endpunkte bereitstellen. Diese Anwendungen benötigen keine zusätzliche Software, um eine Verbindung mit den Kerndiensten herzustellen. Bei lokalen Systemen werden für die Kommunikation REST-API-Konnektivitätsoptionen und ein VNET-Gateway verwendet.

In einer Hybridumgebung nutzt das Gatewaysubnetz einen Site-to-Site-VPN-Tunnel, um die Verbindung zwischen der lokalen Umgebung und der Azure-Cloudumgebung zu schützen.

Das Gateway umfasst eine standortübergreifende IPsec-/IKE-VPN-Tunnelverbindung zwischen Azure VPN Gateway und einem lokalen VPN-Gerät. Alle Daten, die zwischen der Azure-Cloud und der lokalen Umgebung übertragen werden, werden in diesem privaten Site-to-Site-Tunnel verschlüsselt, während sie das Internet durchlaufen.

Ein lokales Netzwerkgateway in der lokalen Umgebung stellt das Gateway am lokalen Ende des Tunnels dar. Das Gateway für das lokale Netzwerk enthält Konfigurationsinformationen, die zum Erstellen eines VPN-Tunnels und zum Weiterleiten von Datenverkehr von lokalen Subnetzen oder an lokale Subnetze erforderlich sind.

Alle Benutzeranforderungen werden über die Gatewayverbindung an die OpCon-Kerndienstumgebung weitergeleitet. Über diesen Zugriff interagieren Benutzer*innen zu folgenden Zwecken mit Solution Manager:

- OpCon-Verwaltung

- OpCon Managed File Transfer-Verwaltung

- Entwicklung, Ausführung und Überwachung von OpCon-Workflows

- Self Service, eine OpCon-Schnittstelle zum Ausführen von Aufgaben

- Vision, das OpCon-Aufgabendashboard

- OpCon Managed File Transfer Central Application, eine Dashboard- und Abfrageanwendung

OpCon-Agents und Anwendungs-REST-API-Endpunkte werden auf Legacysystemen in der lokalen Umgebung installiert. OpCon-Kerndienste nutzen die Site-to-Site-Verbindung auf dem VNET-Gateway, um mit diesen Agents und Endpunkten zu kommunizieren.

In der gesamten Lösung können Sie Netzwerksicherheitsgruppen verwenden, um den Datenverkehrsfluss zwischen Subnetzen zu begrenzen.

Komponenten

Virtuelle Azure-Computer sind eine von mehreren bedarfsgesteuerten, skalierbaren Computerressourcen, die von Azure angeboten werden. Ein virtueller Azure-Computer bietet Ihnen die Flexibilität der Virtualisierung, wobei jedoch der Wartungsaufwand für physische Hardware entfällt. Bei Azure können Sie virtuelle Windows- oder Linux-Computer auswählen.

Azure Virtual Network ist der Grundbaustein für Ihr privates Netzwerk in Azure. Über Virtual Network können Azure-Ressourcen (z. B. VMs) sicher untereinander sowie mit dem Internet und lokalen Netzwerken kommunizieren. Ein virtuelles Azure-Netzwerk ist vergleichbar mit einem herkömmlichen Netzwerk, das in einem Rechenzentrum betrieben wird. Aber ein virtuelles Azure-Netzwerk bietet darüber hinaus Skalierbarkeit, Verfügbarkeit, Isolierung und andere Vorteile der Azure-Infrastruktur.

Private Link stellt einen privaten Endpunkt in einem virtuellen Netzwerk bereit. Sie können den privaten Endpunkt verwenden, um eine Verbindung mit Azure-PaaS-Diensten (Platform-as-a-Service) wie Storage und SQL-Datenbank oder mit Kunden- oder Partnerdiensten herzustellen.

Storage bietet hochverfügbaren skalierbaren, sicheren Cloudspeicher für Daten, Anwendungen und Workloads.

Der Dienst Azure Files ist Bestandteil von Storage. Azure Files bietet vollständig verwaltete Dateifreigaben in der Cloud, auf die über das Branchenstandardprotokoll Server Message Block (SMB) zugegriffen werden kann. Azure-Dateifreigaben können gleichzeitig durch cloudbasierte oder lokale Bereitstellungen von Windows-, Linux- und macOS-Clients eingebunden werden.

Der Dienst Blob Storage ist Bestandteil von Azure Storage. Blob Storage bietet einen optimierten Cloudobjektspeicher für große Mengen unstrukturierter Daten. Dieser Dienst eignet sich gut für High Performance Computing (HPC), maschinelles Lernen und cloudnative Workloads.

VPN Gateway ist ein bestimmter Typ von Gateway für virtuelle Netzwerke. Sie können VPN Gateway verwenden, um verschlüsselten Datenverkehr zu übertragen. Dieser Datenverkehr kann zwischen einem virtuellen Azure-Netzwerk und einem lokalen Standort über das öffentliche Internet übertragen werden. Er kann über das Azure-Backbonenetzwerk auch zwischen virtuellen Azure-Netzwerken übertragen werden.

Azure ExpressRoute erweitert Ihre lokalen Netzwerke über eine private Verbindung, die von einem Konnektivitätsanbieter bereitgestellt wird, in die Cloud von Microsoft. Mit ExpressRoute können Sie Verbindungen mit Clouddiensten herstellen, z. B. Microsoft Azure und Microsoft 365.

Azure Site Recovery sorgt dafür, dass Geschäftsanwendungen und Workloads während Ausfällen weiter ausgeführt werden, und trägt so zur Aufrechterhaltung der Geschäftskontinuität bei. Site Recovery kann Workloads, die auf physischen Computern und virtuellen Computern ausgeführt werden, von einem primären Standort an einem sekundären Standort replizieren. Im Falle eines Ausfalls am primären Standort können Sie ein Failover auf einen sekundären Standort ausführen und von dort aus auf die Apps zugreifen. Wenn der primäre Standort dann wieder verfügbar ist, können Sie ein Failback ausführen.

Azure SQL ist eine Familie von Azure-Datenbanken, die von der SQL Server Engine unterstützt werden. Azure SQL umfasst SQL Server in Azure Virtual Machines, Azure SQL Managed Instance und SQL-Datenbank.

SQL-Datenbank ist eine vollständig verwaltete PaaS-Datenbank-Engine mit KI-gesteuerten, automatisierten Features. Das OpCon-Back-End kann SQL-Datenbank für die Verwaltung von OpCon-Einträgen verwenden.

SQL Managed Instance ist ein intelligenter und skalierbarer cloudbasierter Datenbankdienst, der die breiteste Kompatibilität mit der SQL Server-Engine mit allen Vorzügen einer vollständig verwalteten und stets aktuellen PaaS-Lösung kombiniert. Das OpCon-Back-End kann SQL Managed Instance für die Verwaltung von OpCon-Einträgen verwenden.

OpCon-Kerndienste werden in einem Linux-Container innerhalb einer Kubernetes-Replikatgruppe ausgeführt. Diese Lösung verwendet SQL-Datenbank für die OpCon-Datenbank.

OpCon Self Service ist eine webbasierte Implementierung, die Benutzer*innen die Möglichkeit bietet, in einer OpCon-Umgebung bedarfsgesteuerte Aufgaben auszuführen und optional Argumente einzugeben.

OpCon Vision bietet ein Dashboard zum Überwachen von OpCon-Aufgaben. Auf dem Dashboard wird eine logische Darstellung der Aufgaben in allen Flows angezeigt. Vision verwendet Tags, um zugehörige Aufgaben zu gruppieren. Wenn Probleme auftreten, können Sie auf dem Dashboard einen Drilldown für nicht erfolgreiche Aufgaben ausführen. Vision bietet darüber hinaus eine Möglichkeit, SLA-Werte für jede Gruppe festzulegen. Auf dem Dashboard wird frühzeitig eine Warnung ausgegeben, wenn definierte SLA-Werte möglicherweise nicht erfüllt werden.

OpCon Managed File Transfer bietet Dienste für die verwaltete Dateiübertragung in einer OpCon-Umgebung. Die OpCon Managed File Transfer-Lösung bietet über einen integrierten Agent für die verwaltete Dateiübertragung und einen Dateiübertragungsserver Dateiübertragungs- und Überwachungsfunktionen im ganzen Unternehmen.

Alternativen

In den folgenden Abschnitten werden Alternativen beschrieben, die beim Implementieren der Lösung berücksichtigt werden sollten.

Platzierung von Komponenten

Die Platzierung der virtuellen Computer und der OpCon-Datenbank ist flexibel.

- Das Anwendungssubnetz kann die virtuellen Anwendungscomputer enthalten. Sie können die Anwendungsserver auch in mehreren Subnetzen oder virtuellen Netzwerken installieren. Verwenden Sie diesen Ansatz, wenn Sie separate Umgebungen für verschiedene Servertypen wie Web- und Anwendungsserver erstellen möchten.

- Sie können die Datenbank innerhalb oder außerhalb des OpCon-Subnetzes platzieren.

Verwaltete SQL-Instanz

Anstelle von SQL-Datenbank können Sie SQL Managed Instance als OpCon-Datenbank verwenden. Sie können die verwaltete SQL-Instanz im OpCon-Subnetz installieren. Alternativ können Sie die verwaltete Instanz in einem separaten Subnetz installieren, das Sie ausschließlich für verwaltete SQL-Instanzen im vorhandenen virtuellen Netzwerk verwenden.

ExpressRoute

Anstelle einer VPN Gateway-Instanz und eines Site-to-Site-VPN-Tunnels können Sie ExpressRoute verwenden. Dieser Dienst nutzt einen Konnektivitätsanbieter, um eine private Verbindung mit dem globalen Microsoft-Netzwerk herzustellen. ExpressRoute-Verbindungen nutzen nicht das öffentliche Internet.

Wir empfehlen ExpressRoute für Hybridanwendungen, auf denen große unternehmenskritische Workloads ausgeführt werden, die ein hohes Maß an Skalierbarkeit und Resilienz erfordern.

Szenariodetails

Schedule Activity Monitor (SAM) ist das zentrale OpCon-Modul, das Workloads vereinfacht. Dieses Modul kommuniziert mit Agents auf Zielsystemen, um Aufgaben zu planen und zu überwachen. SAM empfängt außerdem externe Ereignisse. Sie können OpCon-Agents auf den folgenden Plattformen installieren:

- Windows

- Linux oder Unix

- Unisys ClearPath Forward-Mainframes (MCP und 2200)

- IBM z/OS

- IBM AIX

SAM fasst die verschiedenen Plattformen in einer einzelnen Automatisierungslösung zusammen.

Sie können OpCon in einer Azure-Cloudumgebung installieren. OpCon unterstützt reine Cloudinfrastrukturen sowie Hybridinfrastrukturen, die cloudbasierte und lokale Systeme enthalten.

Die OpCon-Software ist über Docker Hub als Docker-Images verfügbar, die Sie in einer Cloudumgebung bereitstellen können. Für die Azure-Cloud verwendet diese Lösung AKS, um die OpCon-Umgebung in einem Kubernetes-Cluster bereitzustellen. SQL-Datenbank wird als Datenbank verwendet.

Für Hybridumgebungen bietet VPN Gateway eine sichere Verbindung zwischen Cloudinfrastruktur und lokaler Infrastruktur.

Für die Implementierung werden ein einzelnes virtuelles Netzwerk und mehrere Subnetze verwendet, um verschiedene Funktionen zu unterstützen. Sie können Netzwerksicherheitsgruppen verwenden, um Netzwerkdatenverkehr zwischen Azure-Ressourcen im virtuellen Netzwerk zu filtern.

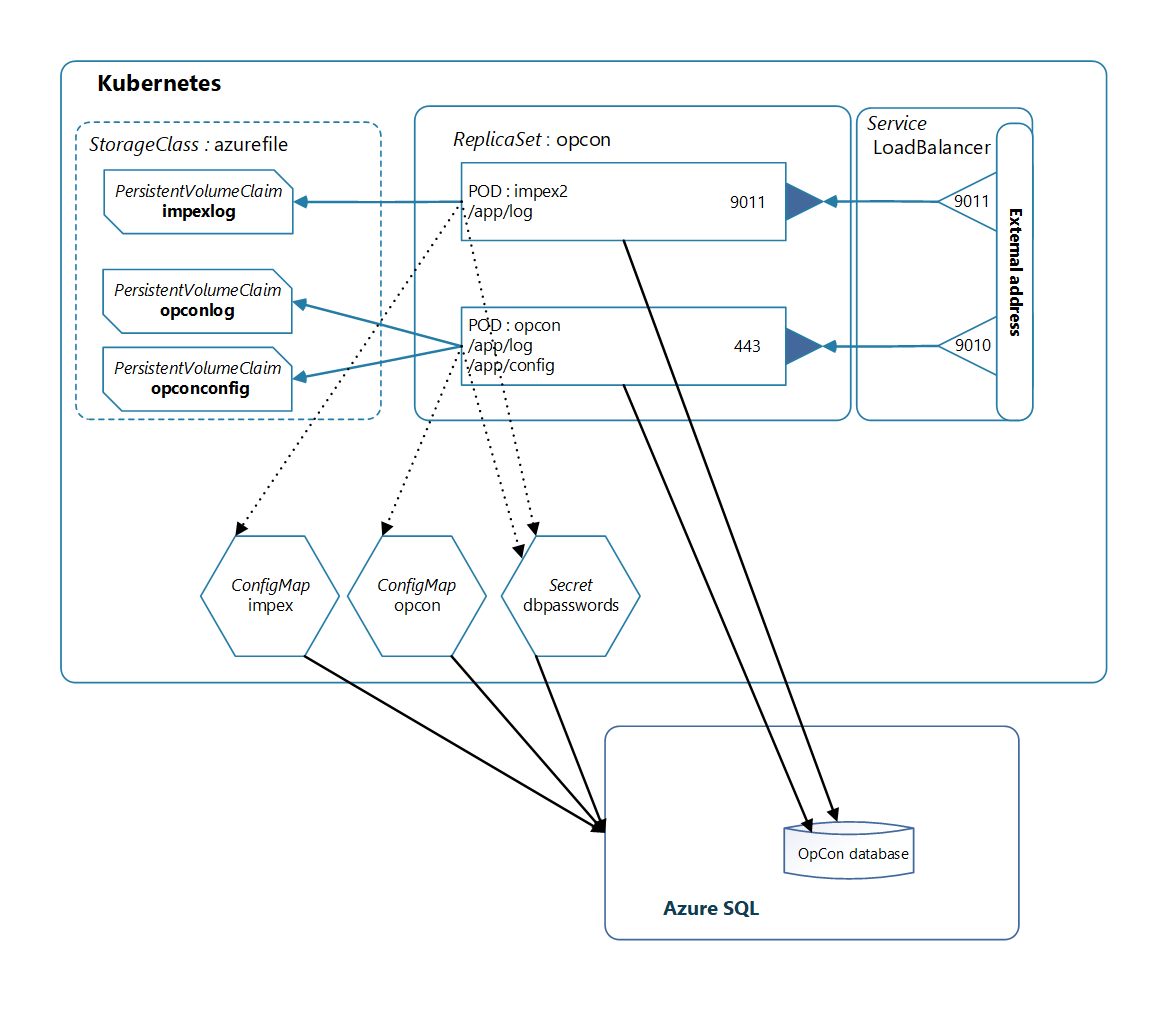

AKS-Konfiguration

Die bereitgestellte OpCon-Umgebung besteht aus zwei Pods innerhalb einer einzelnen Replikatgruppe und einer Instanz von SQL-Datenbank. Ein Lastenausgleich steuert den Zugriff auf die Pods. Der Lastenausgleich ordnet externe Adressen und Ports internen REST-API-Serveradressen und -ports zu.

Das folgende Diagramm zeigt die Konfigurationsanforderungen für eine Umgebung mit zwei Pods: OpCon und Impex2. Das Diagramm zeigt auch die Beziehung zwischen verschiedenen Definitionen in der YAML-Datei der Kubernetes-Konfiguration.

Laden Sie eine Visio-Datei dieser Architektur herunter.

In der folgenden Tabelle werden ausführliche Informationen über die einzelnen Definitionen bereitgestellt.

| Art | Wert | Beschreibung |

|---|---|---|

Secret |

dbpasswords | Enthält die Datenbankkennwörter, die zum Herstellen einer Verbindung mit der OpCon-Datenbank erforderlich sind. |

ConfigMap |

opcon | Enthält die OpCon-REST-API-Informationen, die Zeitzone und die Sprachinformationen. Enthält außerdem OpCon-Datenbankinformationen, z. B. die Adresse, den Datenbanknamen und den*die Datenbankbenutzer*in. |

ConfigMap |

impex | Enthält die Impex2-REST-API-Informationen. Enthält außerdem OpCon-Datenbankinformationen, z. B. die Adresse, den Datenbanknamen und den*die Datenbankbenutzer*in. |

PersistentVolumeClaim |

opconconfig | Enthält verschiedene INI-Dateien und die OpCon-Lizenzdatei. |

PersistentVolumeClaim |

opconlog | Enthält die Protokolldateien, die der OpCon-Umgebung zugeordnet sind. |

PersistentVolumeClaim |

impexlog | Enthält die Protokolldateien, die der Impex2-Umgebung zugeordnet sind. |

ReplicaSet |

opcon | Gibt die OpCon- und Impex2-Containerdefinitionen an, die auf die zuvor definierten Definitionen Secret, ConfigMap und PersistentVolumeClaim verweisen. |

Service |

loadbalancer | Definiert die Zuordnung der internen REST-API-Ports für die OpCon- und Impex2-REST-Server zu externen Adressen und Ports. |

Mögliche Anwendungsfälle

Viele Szenarien können von dieser Lösung profitieren:

- Workloadautomatisierung und -orchestrierung im gesamten IT-Unternehmen

- Automatisierung der Notfallwiederherstellung

- Plattformübergreifende Dateiübertragungen

- Vorgänge in der IT-Umgebung

- Batchplanung

- Ausführen von Self-Service-Automatisierungsworkflows

- Automatisierung und Bereitstellung von Serverupdates

- Automatisierung und Bereitstellung der Patchverwaltung

- Automatisierung der Bereitstellung und Bereitstellungsaufhebung von Azure-Ressourcen

- Überwachen einer gesamten IT-Umgebung über eine einzige Schnittstelle

- Codieren von wiederholbaren oder bedarfsgesteuerten Prozessen

Bereitstellen dieses Szenarios

Sie können die folgende Vorlage verwenden, um die OpCon-Umgebung in einem AKS-Cluster bereitzustellen.

#

# Full OpCon deployment for Kubernetes

#

# This deployment uses Azure SQL Database.

#

apiVersion: v1

kind: Secret

metadata:

name: dbpasswords

stringData:

saPassword: ""

dbPassword: ""

sqlAdminPassword: ""

dbPasswordEncrypted: ""

---

# OpCon environment values

apiVersion: v1

kind: ConfigMap

metadata:

name: opconenv

data:

DB_SERVER_NAME: "sqlopcon.database.windows.net"

DATABASE_NAME: "opcon"

DB_USER_NAME: "opconadmin"

SQL_ADMIN_USER: "opconadmin"

API_USES_TLS: "true"

CREATE_API_CERTIFICATE: "true"

DB_SETUP: "true"

TZ: "America/Chicago"

LANG: "en_US.utf-8"

LICENSE: ""

---

# Impex environment values

apiVersion: v1

kind: ConfigMap

metadata:

name: impexenv

data:

opcon.server.name: "sqlopcon.database.windows.net"

opcon.db.name: "opcon"

opcon.db.user: "opconadmin"

web.port: "9011"

web.ssl: "true"

system.debug: "false"

TZ: "America/Chicago"

LANG: "en_US.utf-8"

---

# OpCon persistent storage for configuration information

apiVersion: v1

kind: PersistentVolumeClaim

metadata:

name: opconconfig

spec:

accessModes:

- ReadWriteOnce

resources:

requests:

storage: 100Mi

---

# OpCon persistent storage for log information

apiVersion: v1

kind: PersistentVolumeClaim

metadata:

name: opconlog

spec:

accessModes:

- ReadWriteOnce

resources:

requests:

storage: 100Mi

---

# Impex persistent storage for log information

apiVersion: v1

kind: PersistentVolumeClaim

metadata:

name: impexlog

spec:

accessModes:

- ReadWriteOnce

resources:

requests:

storage: 100Mi

---

# OpCon and deploy pods in a single replica set

apiVersion: apps/v1

kind: ReplicaSet

metadata:

name: opcon

spec:

replicas: 1

selector:

matchExpressions:

- key: app

operator: In

values:

- opconservices

template:

metadata:

labels:

app: opconservices

spec:

containers:

- env:

- name: DB_PASSWORD

valueFrom:

secretKeyRef:

name: dbpasswords

key: dbPassword

- name: SQL_ADMIN_PASSWORD

valueFrom:

secretKeyRef:

name: dbpasswords

key: sqlAdminPassword

envFrom:

- configMapRef:

name: opconenv

image: smatechnologies/opcon-server:22.0-latest

name: opcon

ports:

- containerPort: 443

protocol: TCP

volumeMounts:

- name: opconconfig

mountPath: /app/config

- name: uat-opconlog

mountPath: /app/log

- env:

- name: opcon.db.password

valueFrom:

secretKeyRef:

name: dbpasswords

key: dbPasswordEncrypted

envFrom:

- configMapRef:

name: impexenv

image: smatechnologies/deploy-impex2:22.0-latest

name: impex

volumeMounts:

- name: impexlog

mountPath: /app/log

hostname: opcon

volumes:

- name: opconconfig

persistentVolumeClaim:

claimName: opconconfig

- name: opconlog

persistentVolumeClaim:

claimName: opconlog

- name: impexlog

persistentVolumeClaim:

claimName: impexlog

---

# OpCon service

apiVersion: v1

kind: Service

metadata:

name: lbopcon

spec:

type: LoadBalancer

ports:

- name: apiport

port: 9010

targetPort: 443

- name: impexport

port: 9011

targetPort: 9011

selector:

app: opconservices

Beitragende

Dieser Artikel wird von Microsoft gepflegt. Er wurde ursprünglich von folgenden Mitwirkenden geschrieben:

- Philip Brooks | Senior Program Manager

- Bertie van Hinsbergen | Principal Automation Consultant

Melden Sie sich bei LinkedIn an, um nicht öffentliche LinkedIn-Profile anzuzeigen.

Nächste Schritte

- Was ist Azure Kubernetes Service?

- Was ist ein privater Endpunkt?

- Netzwerksicherheitsgruppen

- Schnellstart: Einrichten der Notfallwiederherstellung in einer sekundären Azure-Region für einen virtuellen Azure-Computer

Weitere Informationen zu dieser Lösung:

- Senden Sie eine E-Mail an legacy2azure@microsoft.com.

- Wenden Sie sich an SMA. SMA Technologies ist ein Microsoft-Partner mit Goldstatus und führend im Bereich der IT-Automatisierung. SMA oberstes Ziel besteht darin, Prozesse, Anwendungen und Workflows mittels Automatisierung für Kund*innen und ihre Mitarbeiter*innen zu beschleunigen.