Clusterverbindungszugriff auf Azure Arc-fähige Kubernetes-Cluster

Das Feature Cluster Connect von Kubernetes mit Azure Arc-Unterstützung bietet Konnektivität mit dem apiserver des Clusters, ohne dass ein Eingangsport in der Firewall aktiviert werden muss. Ein auf dem Cluster ausgeführter Reverseproxy-Agent kann eine ausgehende Sitzung auf sichere Weise mit dem Azure Arc-Dienst starten.

Mit Cluster Connect können Entwickler von überall zum interaktiven Entwickeln und Debuggen auf ihre Cluster zugreifen. Außerdem können Clusterbenutzer und -administratoren von überall auf ihre Cluster zugreifen oder diese verwalten. Sie können auch gehostete Agents/Runner von Azure Pipelines, GitHub-Aktionen oder einen anderen gehosteten CI/CD-Dienst verwenden, um Anwendungen lokalen Clustern bereitzustellen, ohne dass selbstgehostete Agents erforderlich sind.

Aufbau

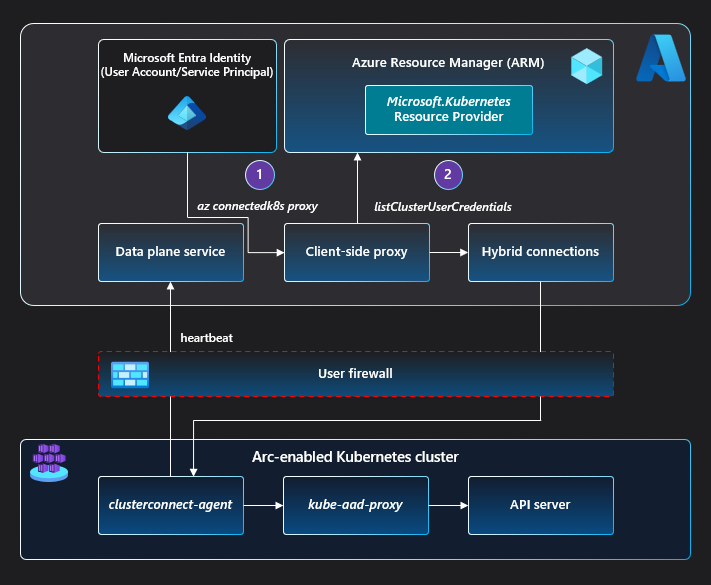

Auf der Clusterseite führt ein Reverseproxy-Agent mit dem Namen clusterconnect-agent, der als Teil des Agent-Helm-Diagramms bereitgestellt wird, ausgehende Aufrufe an den Azure Arc-Dienst aus, um die Sitzung einzurichten.

Wenn der Benutzer az connectedk8s proxy aufruft, geschieht Folgendes:

- Die Binärdatei des Azure Arc-Proxys wird heruntergeladen und als Prozess auf dem Clientcomputer hochgefahren.

- Der Azure Arc-Proxy ruft eine

kubeconfig-Datei ab, die dem Kubernetes-Cluster mit Azure Arc-Unterstützung zugeordnet ist, in dem deraz connectedk8s proxyaufgerufen wird.- Der Azure Arc-Proxy verwendet das Azure-Zugriffstoken des Aufrufers und den Azure Resource Manager-ID-Namen.

- Die vom Azure Arc-Proxy auf dem Computer gespeicherte

kubeconfig-Datei verweist die Server-URL auf einen Endpunkt im Azure Arc-Proxyprozess.

Wenn ein Benutzer eine Anforderung mit dieser kubeconfig-Datei sendet, geschieht Folgendes:

- Der Azure Arc-Proxy ordnet den Endpunkt, der die Anforderung empfängt, dem Azure Arc-Dienst zu.

- Der Azure Arc-Dienst leitet die Anforderung dann an den im Cluster ausgeführten

clusterconnect-agentweiter. - Der

clusterconnect-agentübergibt die Anforderung an diekube-aad-proxy-Komponente, die die Microsoft Entra-Authentifizierung für die aufrufende Entität ausführt. - Nach der Microsoft Entra-Authentifizierung verwendet

kube-aad-proxyKubernetes User impersonation (Benutzeridentitätswechsel), um die Anforderung an denapiserverdes Clusters weiterzuleiten.

Nächste Schritte

- Nutzen Sie den Schnellstart zum Verbinden eines Kubernetes-Clusters mit Azure Arc.

- Sicherer Zugriff auf Ihren Cluster von überall mithilfe der Clusterverbindung.