Sammeln von ETW-Ereignissen (Ereignisablaufverfolgung für Windows) zur Analyse in Azure Monitor-Protokollen mithilfe des Log Analytics-Agent

Die Ereignisablaufverfolgung für Windows (Event Tracing for Windows, ETW) bietet einen Mechanismus für die Instrumentierung von Benutzermodusanwendungen und Kernelmodustreibern. Mithilfe des Log Analytics-Agents werden Windows-Ereignisse gesammelt, die in die ETW-Kanäle für Verwaltung und Betrieb geschrieben werden. Manchmal ist es jedoch erforderlich, andere Ereignisse zu erfassen und zu analysieren, z. B. Ereignisse, die in den Analysekanal geschrieben werden.

Wichtig

Der ältere Log Analytics-Agent ist ab dem 31. August 2024 veraltet. Microsoft bietet keine Unterstützung mehr für den Log Analytics-Agent an. Wenn Sie den Log Analytics-Agent zum Erfassen von Daten in Azure Monitor verwenden, migrieren Sie jetzt zum Azure Monitor-Agent.

Ereignisfluss

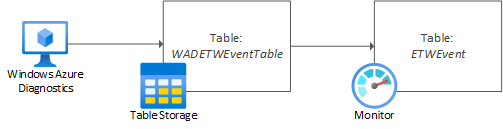

Um erfolgreich manifestbasierte ETW-Ereignisse für die Analyse in Azure Monitor-Protokollen zu sammeln, müssen Sie die Azure-Diagnoseerweiterung für Windows (WAD) verwenden. In diesem Szenario fungiert die Diagnoseerweiterung als der ETW-Consumer und schreibt Ereignisse in Azure Storage (Tabellen) als Zwischenspeicher. Hier werden diese in einer Tabelle mit dem Namen WADETWEventTable gespeichert. Log Analytics sammelt dann die Tabellendaten aus Azure Storage und stellt Sie als Tabelle mit dem Namen ETWEvent dar.

Konfigurieren der ETW-Protokollsammlung

Schritt 1: Suchen des richtigen ETW-Anbieters

Verwenden Sie einen der folgenden Befehle, um die ETW-Anbieter in einem Windows-Quellsystem aufzulisten.

Befehlszeile:

logman query providers

PowerShell:

Get-NetEventProvider -ShowInstalled | Select-Object Name, Guid

Optional können Sie diese PowerShell-Ausgabe zur leichteren Navigation an Out-Gridview übergeben.

Notieren Sie sich den Namen des ETW-Anbieters und die GUID, die dem in der Ereignisanzeige dargestellten Analyse- oder Debugprotokoll bzw. dem Modul entspricht, für das Sie Ereignisdaten sammeln möchten.

Schritt 2: Diagnoseerweiterung

Stellen Sie sicher, dass die Windows-Diagnoseerweiterung auf allen Quellsystemen installiert ist.

Schritt 3: Konfigurieren der ETW-Protokollsammlung

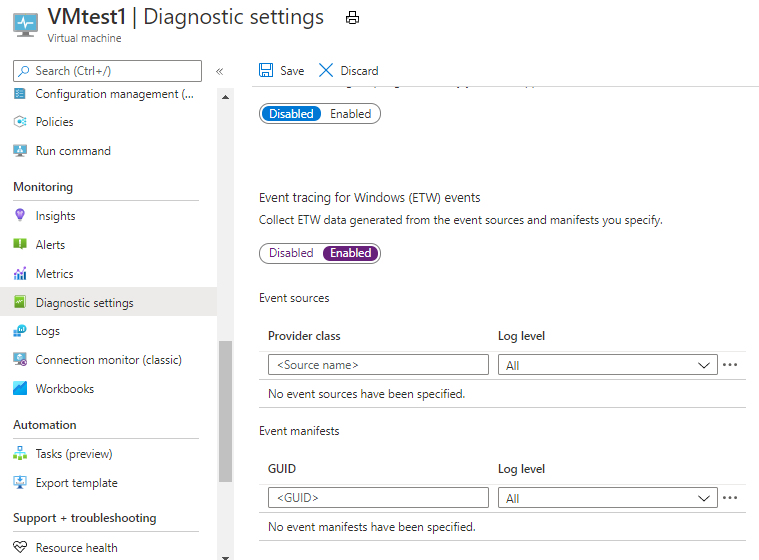

Navigieren Sie im linken Bereich zu den Diagnoseeinstellungen für den virtuellen Computer.

Wählen Sie die Registerkarte Protokolle aus.

Scrollen Sie nach unten, und aktivieren Sie die Option Ereignisablaufverfolgung für Windows-Ereignisse (ETW).

Legen Sie die Anbieter-GUID oder die Anbieterklasse entsprechend dem Anbieter fest, für den Sie die Sammlung konfigurieren.

Legen Sie die Protokollebene nach Bedarf fest.

Klicken Sie auf die Auslassungspunkte neben dem angegebenen Anbieter, und klicken Sie dann auf Konfigurieren.

Vergewissern Sie sich, dass Standardmäßige Zieltabelle auf etweventtable festgelegt ist.

Legen Sie bei Bedarf einen Schlüsselwortfilter fest.

Speichern Sie die Anbieter- und Protokolleinstellungen.

Sobald passende Ereignisse generiert werden, sollten die ETW-Ereignisse in der Tabelle WADetweventtable in Azure Storage angezeigt werden. Dies können Sie mit Azure Storage-Explorer kontrollieren.

Schritt 4: Konfigurieren einer Sammlung aus Log Analytics-Speicherkonten

Folgen Sie diesen Anweisungen, um die Protokolle aus Azure Storage zu sammeln. Nach der Konfiguration sollten die ETW-Ereignisdaten in Log Analytics unter der Tabelle ETWEvent angezeigt werden.

Nächste Schritte

- Verwenden Sie benutzerdefinierte Felder zum Strukturieren Ihrer ETW-Ereignisse.

- Erfahren Sie mehr über Protokollabfragen zum Analysieren der aus Datenquellen und Lösungen gesammelten Daten.