Grundlegendes zu NFS-Gruppenmitgliedschaften und ergänzenden Gruppen

Sie können LDAP verwenden, um die Gruppenmitgliedschaft zu steuern und zusätzliche Gruppen für NFS-Benutzer zurückzugeben. Dieses Verhalten wird über Schemaattribute auf dem LDAP-Server gesteuert.

Primäre GID

Damit Azure NetApp-Dateien einen Benutzer ordnungsgemäß authentifizieren können, müssen LDAP-Benutzer immer eine primäre GID definiert haben. Die primäre GID des Benutzers wird durch das Schema gidNumber auf dem LDAP-Server definiert.

Sekundäre, ergänzende und hilfs-GIDs

Sekundäre, ergänzende und Hilfsgruppen sind Gruppen, die ein Benutzer außerhalb seiner primären GID ist. In Azure NetApp Files wird LDAP mithilfe von Microsoft Active Directory implementiert und zusätzliche Gruppen werden mithilfe der standardmäßigen Windows-Gruppenmitgliedschaftslogik gesteuert.

Wenn ein Benutzer einer Windows-Gruppe hinzugefügt wird, wird das LDAP-Schema-Attribut Member in der Gruppe mit dem distinguished name (DN) des Benutzers aufgefüllt, der Mitglied dieser Gruppe ist. Wenn die Gruppenmitgliedschaft eines Benutzers von Azure NetApp Files abgefragt wird, erfolgt eine LDAP-Suche für das DN des Benutzers für das Attribut aller Gruppen Member . Alle Gruppen mit einem UNIX gidNumber und dem DN des Benutzers werden in der Suche zurückgegeben und als zusätzliche Gruppenmitgliedschaften des Benutzers aufgefüllt.

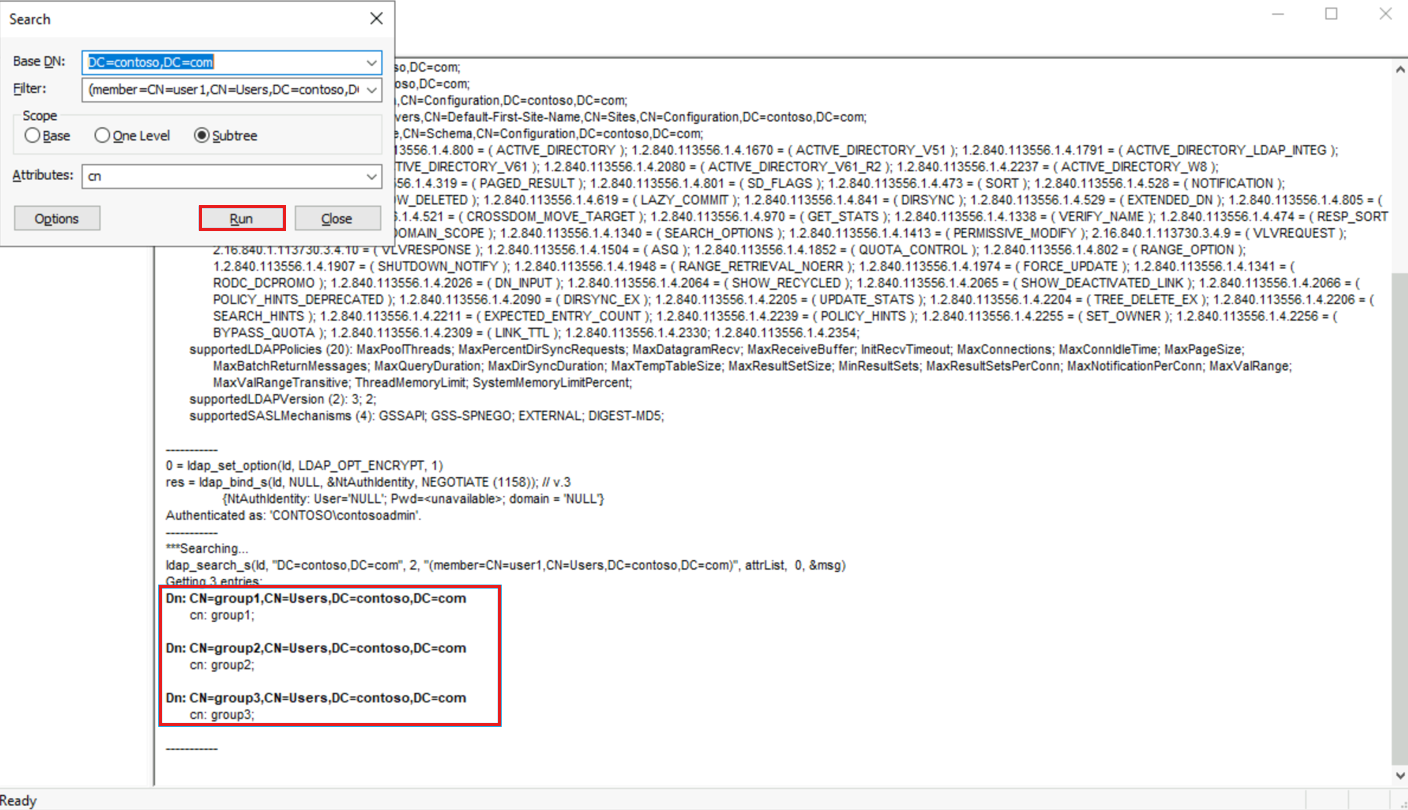

Das folgende Beispiel zeigt die Ausgabe aus Active Directory mit dem DN eines Benutzers, der Member im Feld einer Gruppe ausgefüllt ist, und eine nachfolgende LDAP-Suche, die mit der Verwendung ldp.exeabgeschlossen wurde.

Das folgende Beispiel zeigt das Windows-Gruppenmitgliedsfeld:

Das folgende Beispiel zeigt LDAPsearch alle Gruppen, bei denen User1 es sich um ein Mitglied handelt:

Sie können auch Gruppenmitgliedschaften für einen Benutzer in Azure NetApp-Dateien abfragen, indem Sie im Menü "Volume" den Link "LDAP-Gruppen-ID-Liste" unter "Support+ Problembehandlung" auswählen.

Gruppenbeschränkungen in NFS

Remote Procedure Call (RPC) in NFS weist eine bestimmte Einschränkung für die maximale Anzahl von Hilfs-GIDs auf, die in einer einzelnen NFS-Anforderung berücksichtigt werden können. Der Höchstwert für AUTH_SYS/AUTH_UNIX 16 und für AUTH_GSS (Kerberos) ist er 32. Diese Protokollbeschränkung betrifft alle NFS-Server – nicht nur Azure NetApp Files. Viele moderne NFS-Server und -Clients umfassen jedoch Möglichkeiten, diese Einschränkungen zu umgehen.

Informationen zur Umgehung dieser NFS-Einschränkung in Azure NetApp Files finden Sie unter Aktivieren der LDAP-Authentifizierung von Active Directory-Domäne Services (AD DS) für NFS-Volumes.

So funktioniert die Erweiterung der Gruppeneinschränkung

Die Optionen zum Erweitern der Gruppeneinschränkung funktionieren auf die gleiche Weise wie die manage-gids Option für andere NFS-Server. Im Grunde führt die Option anstelle des Dumpings der gesamten Liste der Hilfs-GIDs, zu denen ein Benutzer gehört, eine Suche nach der GID in der Datei oder dem Ordner aus und gibt stattdessen diesen Wert zurück.

Das folgende Beispiel zeigt RPC-Pakete mit 16 GIDs.

Alle GID, die über den Grenzwert von 16 liegen, werden durch das Protokoll verworfen. Bei erweiterten Gruppen in Azure NetApp Files werden Informationen zur Gruppenmitgliedschaft des Benutzers angefordert, wenn eine neue NFS-Anforderung eingeht.

Überlegungen zu erweiterten GIDs mit Active Directory LDAP

In Microsoft Active Directory-LDAP-Servern ist das MaxPageSize Attribut standardmäßig auf 1.000 festgelegt. Diese Einstellung bedeutet, dass Gruppen über 1.000 in LDAP-Abfragen abgeschnitten werden. Um die vollständige Unterstützung mit dem Wert 1.024 für erweiterte Gruppen zu aktivieren, muss das MaxPageSize Attribut geändert werden, um den Wert 1.024 widerzuspiegeln. Informationen zum Ändern dieses Werts finden Sie im Microsoft TechNet-Artikel How to View and Set LDAP Policy in Active Directory by Using Ntdsutil.exe and the TechNet library article MaxPageSize Is Set Too High.

Nächste Schritte

- Aktivieren der LDAP-Authentifizierung in Active Directory Domain Services (AD DS) für NFS-Volumes

- Grundlegendes zu Dateisperren und Sperrtypen in Azure NetApp-Dateien

- Grundlegendes zum Dualprotokollsicherheitsstil und Berechtigungsverhalten in Azure NetApp-Dateien

- Grundlegendes zur Verwendung von LDAP mit Azure NetApp Files

- Häufig gestellte Fragen zu Azure NetApp Files NFS

- Aktivieren der LDAP-Authentifizierung in Active Directory Domain Services (AD DS) für NFS-Volumes