Konfigurieren einer DNS-Weiterleitung im Azure-Portal

Wichtig

Für private Azure VMware Solution-Clouds, die am oder nach dem 1. Juli 2021 erstellt wurden, können Sie ab sofort die private DNS-Auflösung konfigurieren. Öffnen Sie für private Clouds, die vor dem 1. Juli 2021 erstellt wurden und eine private DNS-Auflösung benötigen, eine Supportanfrage, und fordern Sie privates DNS an.

Standardmäßig können Azure VMware Solution-Verwaltungskomponenten wie vCenter Server nur Namensdatensätze auflösen, die über öffentliches DNS verfügbar sind. Für bestimmte Hybridanwendungsfälle müssen Azure VMware Solution-Verwaltungskomponenten für eine ordnungsgemäße Funktion jedoch in der Lage sein, Namenseinträge aus privat gehosteten DNS-Systemen aufzulösen, zum Beispiel für kundenseitig verwaltete Systeme wie vCenter Server und Active Directory.

Privates DNS für Azure VMware Solution-Verwaltungskomponenten ermöglicht es Ihnen, über den DNS-Dienst von NSX-T Data Center Regeln für die bedingte Weiterleitung des gewünschten Domänennamens an einen ausgewählten Satz privater DNS-Server zu definieren.

Diese Funktion verwendet den DNS-Weiterleitungsdienst in NSX-T Data Center. Ein DNS-Dienst und eine DNS-Standardzone werden als Teil Ihrer privaten Cloud bereitgestellt. Damit Azure VMware Solution-Verwaltungskomponenten Einträge aus Ihren privaten DNS-Systemen auflösen können, müssen Sie eine FQDN-Zone definieren und sie auf den DNS-Dienst von NSX-T Data Center anwenden. Der DNS-Dienst leitet DNS-Abfragen für jede Zone basierend auf den externen DNS-Servern weiter, die in dieser Zone definiert sind.

Hinweis

Der DNS-Dienst kann mit bis zu fünf FQDN-Zonen verknüpft werden. Jede FQDN-Zone kann bis zu drei DNS-Servern zugeordnet sein.

Tipp

Falls gewünscht, können Sie die Regeln für die bedingte Weiterleitung auch für Workloadsegmente verwenden, indem Sie die VMs in diesen Segmenten so konfigurieren, dass sie die IP-Adresse des DNS-Diensts von NSX-T Data Center als DNS-Server verwenden.

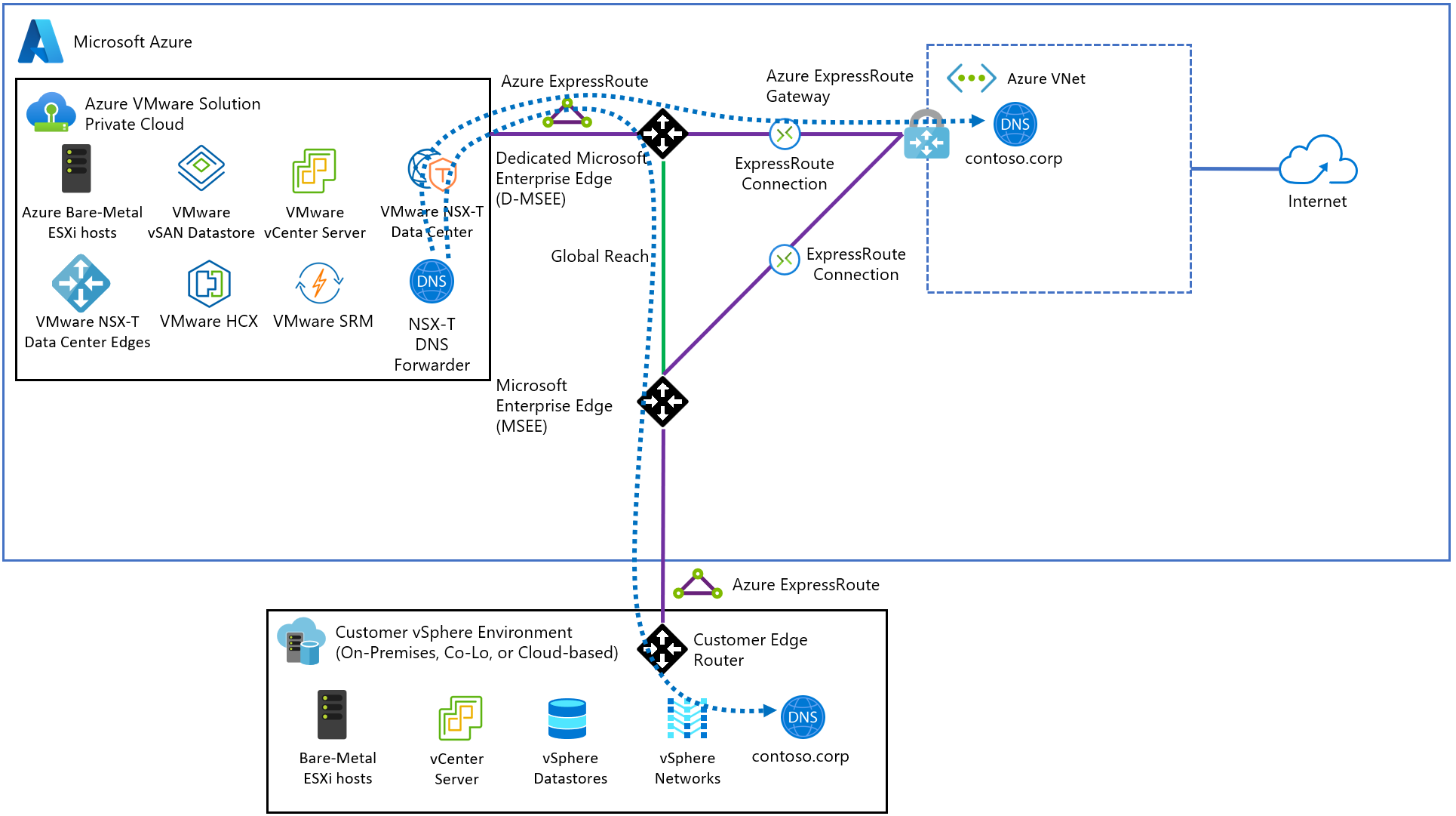

Aufbau

Das Diagramm zeigt, dass der DNS-Dienst von NSX-T Data Center DNS-Abfragen an DNS-Systeme weiterleiten kann, die in Azure-Umgebungen und lokalen Umgebungen gehostet werden.

Konfigurieren der DNS-Weiterleitung

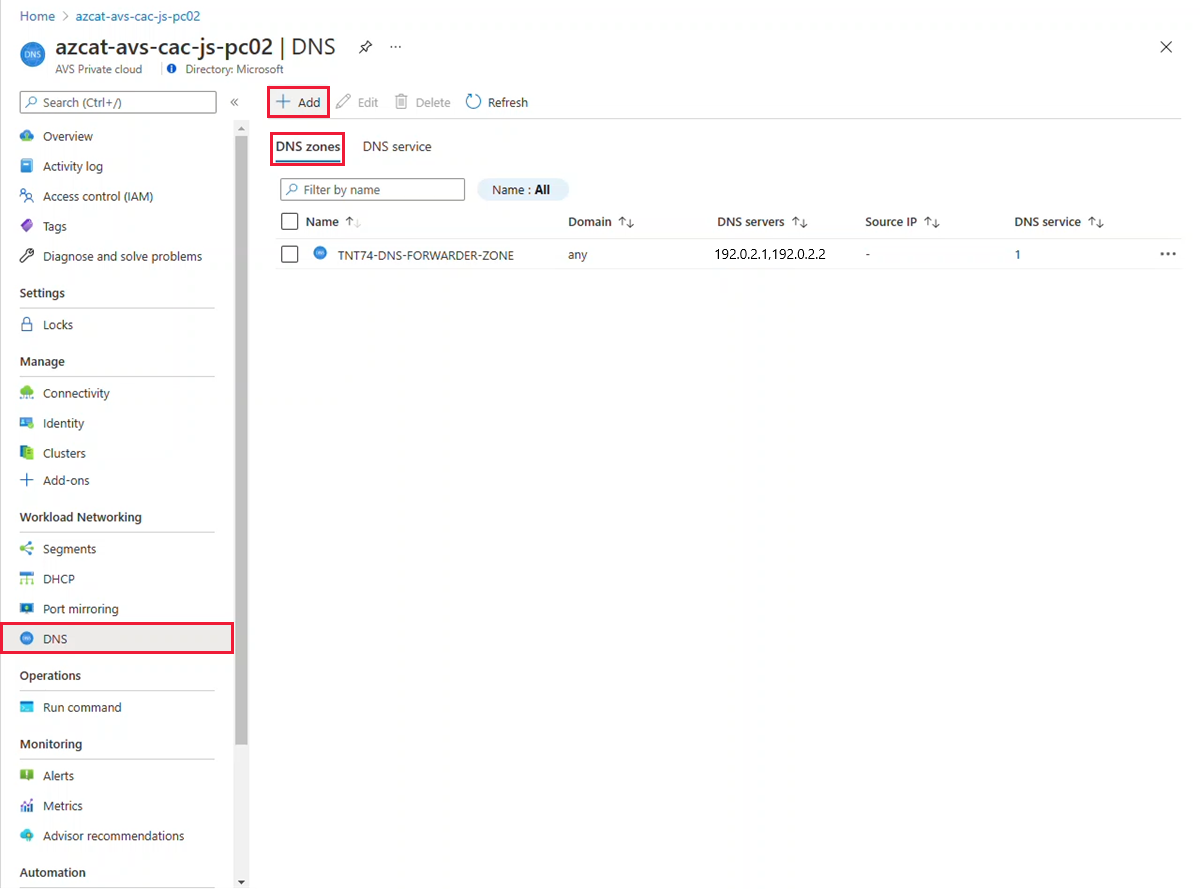

Wählen Sie in Ihrer privaten Azure VMware Solution-Cloud unter Workloadnetzwerk die Optionen DNS>DNS-Zonen aus. Wählen Sie anschließend Hinzufügen.

Hinweis

Für private Clouds, die am oder nach dem 1. Juli 2021 erstellt wurden, wird bei Erstellung der privaten Cloud die DNS-Standardzone für Sie erstellt.

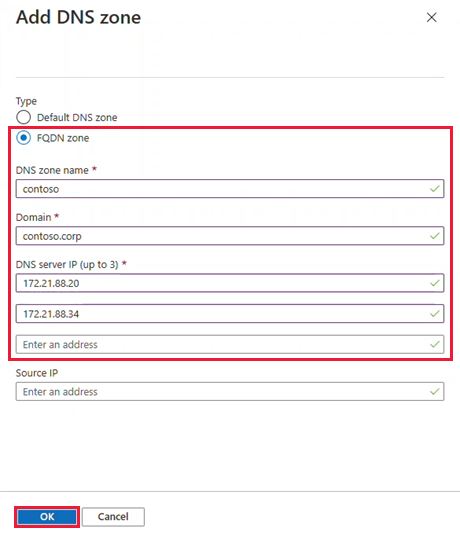

Wählen Sie FQDN-Zone aus, und geben Sie einen Namen und bis zu drei IP-Adressen des DNS-Servers im Format 10.0.0.53 ein. Wählen Sie dann OK aus.

Wichtig

Auch wenn NSX-T Data Center Leerzeichen und andere nicht alphanumerische Zeichen in einem DNS-Zonennamen zulässt, werden einer Azure-Ressource bestimmte NSX-T Data Center-Ressourcen (beispielsweise DNS-Zonen) zugeordnet, für die verschiedene Zeichen im Namen unzulässig sind.

Deshalb müssen Namen von DNS-Zonen, die andernfalls in NSX-T Dat Center gültig wären, möglicherweise an die Benennungskonventionen für Azure-Ressourcen angepasst werden.

Der Vorgang kann einige Minuten in Anspruch nehmen. Sie können den Fortschritt über den Abschnitt Benachrichtigungen verfolgen. Wenn die DNS-Zone erstellt wurde, sehen Sie eine Meldung in den Benachrichtigungen.

Ignorieren Sie die Meldung zur DNS-Standardzone, da diese als Teil Ihrer privaten Cloud für Sie erstellt wird.

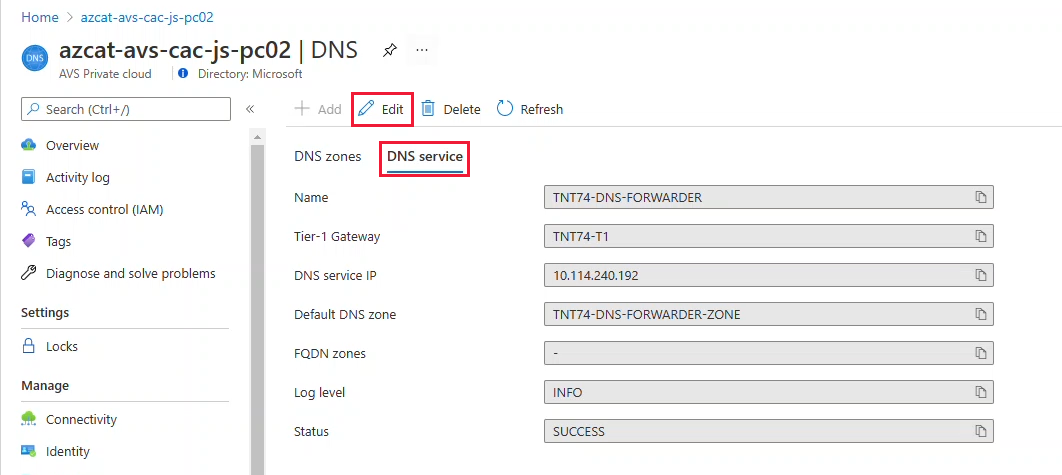

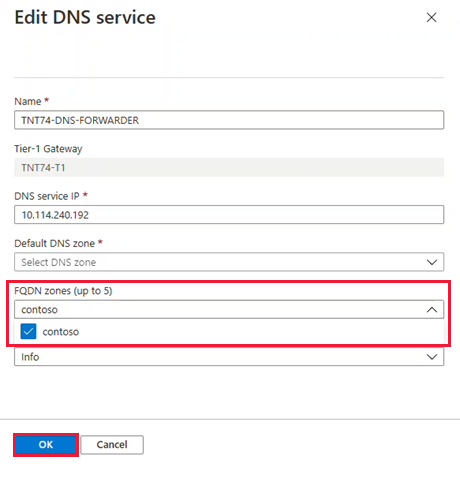

Wählen Sie die Registerkarte DNS-Dienst und anschließend Bearbeiten aus.

Tipp

Für private Clouds, die am oder nach dem 1. Juli 2021 erstellt wurden, können Sie die Meldung zur DNS-Standardzone ignorieren, da diese als Teil Ihrer privaten Cloud für Sie erstellt wird.

Wichtig

Während bestimmte Vorgänge in Ihrer privaten Cloud über NSX-T Manager ausgeführt werden können, müssen Sie für private Clouds, die am oder nach dem 1. Juli 2021 erstellt wurden, den DNS-Dienst über die Funktion für den vereinfachten Netzwerkbetrieb im Azure-Portal bearbeiten, wenn Sie Konfigurationsänderungen für das T1-Standardgateway durchführen möchten.

Wählen Sie in der Dropdownliste FQDN-Zonen den neu erstellten FQDN und dann OK aus.

Der Vorgang kann einige Minuten in Anspruch nehmen. Sobald der Vorgang abgeschlossen wurde, wird eine Meldung Abgeschlossen im Abschnitt Benachrichtigungen angezeigt. An diesem Punkt sollten Verwaltungskomponenten in Ihrer privaten Cloud in der Lage sein, DNS-Einträge aus der FQDN-Zone aufzulösen, die im DNS-Dienst von NSX-T Data Center angegeben wurde.

Wiederholen Sie die obigen Schritte für weitere FQDN-Zonen, einschließlich aller anwendbaren Reverse-Lookupzonen.

Ändern der Standardzone für die T1 DNS-Weiterleitung

- Wählen Sie in Ihrer privaten Azure VMware Solution-Cloud unter Workloadnetzwerk die Optionen DNS>DNS-Zonen aus > Aktivieren Sie TNT##-DNS-FORWARDER-ZONE. Klicken Sie dann auf Bearbeiten.

- Ändern Sie die DNS-Servereinträge in gültige und erreichbare IP-Adressen. Wählen Sie anschließend OK aus.

Wichtig

Ein vom NSX-T-DNS-Server nicht erreichbarer DNS-Endpunkt führt zu einem NSX-T-Alarm, der angibt, dass der Endpunkt nicht erreichbar ist. Bei der Standardkonfiguration von Azure VMware Solution liegt dies an Internet, das standardmäßig deaktiviert ist. Der Alarm kann bestätigt und ignoriert werden. Sie können aber auch die Standardkonfiguration in einen gültigen Endpunkt ändern.

Überprüfen der Namensauflösungsvorgänge

Nachdem Sie die DNS-Weiterleitung konfiguriert haben, stehen Ihnen einige Optionen zur Überprüfung von Namensauflösungsvorgängen zur Verfügung.

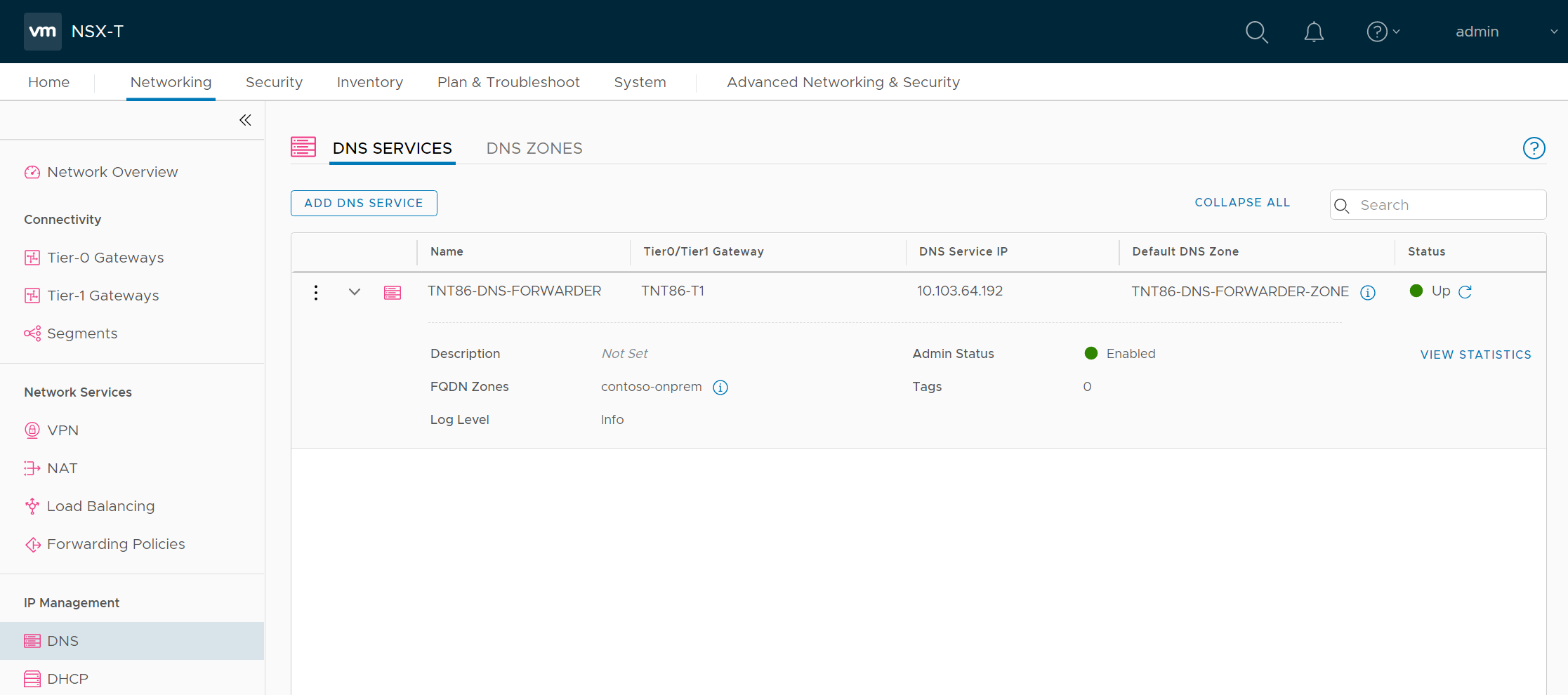

VMware NSX-T Manager

NSX-T Manager stellt die Statistiken des DNS-Weiterleitungsdiensts auf globaler Dienstebene und pro Zone zur Verfügung.

Wählen Sie in NSX-T Manager die Optionen Networking>DNS (Netzwerk > DNS) aus, und erweitern Sie dann Ihren DNS-Weiterleitungsdienst.

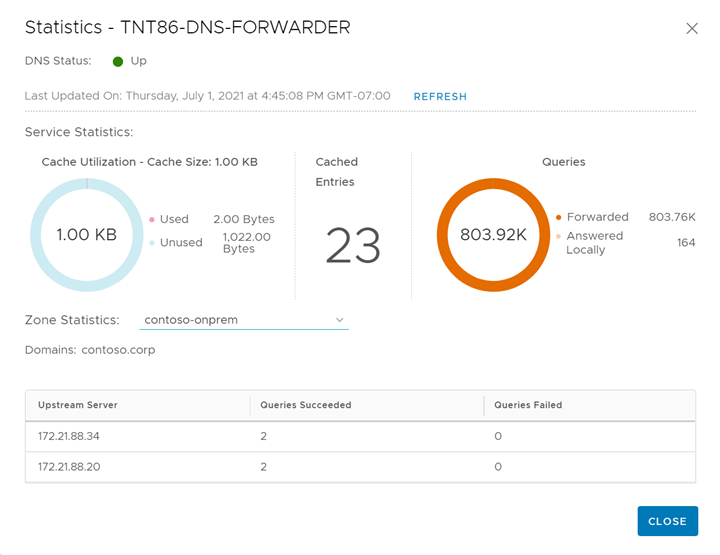

Klicken Sie auf View Statistics (Statistik anzeigen), und wählen Sie dann in der Dropdownliste Zone Statistics (Zonenstatistik) Ihre FQDN-Zone aus.

In der oberen Hälfte werden die Statistiken für den gesamten Dienst angezeigt, die untere Hälfte zeigt die Statistiken für die angegebene Zone an. In diesem Beispiel sehen Sie die weitergeleiteten Abfragen an die DNS-Dienste, die während der Konfiguration der FQDN-Zone angegeben wurden.

PowerCLI

Mit der NSX-T-Richtlinien-API können Sie nslookup-Befehle vom DNS-Weiterleitungsdienst von NSX-T Data Center aus ausführen. Die erforderlichen Cmdlets sind Bestandteil des VMware.VimAutomation.Nsxt-Moduls in PowerCLI. Das folgende Beispiel zeigt die Ausgabe von Version 12.3.0 dieses Moduls.

Stellen Sie eine Verbindung mit Ihrem NSX-T Manager-Cluster her.

Tipp

Sie können die IP-Adresse Ihres NSX-T Manager Clusters im Azure-Portal unter Verwalten>Identität abrufen.

Connect-NsxtServer -Server 10.103.64.3Fordern Sie einen Proxy für den nslookup-Dienst der DNS-Weiterleitung an.

$nslookup = Get-NsxtPolicyService -Name com.vmware.nsx_policy.infra.tier_1s.dns_forwarder.nslookupFühren Sie über den DNS-Weiterleitungsdienst Lookups durch.

$response = $nslookup.get('TNT86-T1', 'vc01.contoso.corp')

Der erste Parameter im Befehl ist die ID für das T1-Gateway Ihrer privaten Cloud, die Sie auf der Registerkarte „DNS-Dienst“ im Azure-Portal finden.

Rufen Sie anhand der folgenden Antworteigenschaften eine unformatierte Lookupantwort ab.

$response.dns_answer_per_enforcement_point.raw_answer; (()) DiG 9.10.3-P4-Ubuntu (()) @10.103.64.192 -b 10.103.64.192 vc01.contoso.corp +timeout=5 +tries=3 +nosearch ; (1 server found) ;; global options: +cmd ;; Got answer: ;; -))HEADER((- opcode: QUERY, status: NOERROR, id: 10684 ;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 0, ADDITIONAL: 1 ;; OPT PSEUDOSECTION: ; EDNS: version: 0, flags:; udp: 4096 ;; QUESTION SECTION: ;vc01.contoso.corp. IN A ;; ANSWER SECTION: vc01.contoso.corp. 3046 IN A 172.21.90.2 ;; Query time: 0 msec ;; SERVER: 10.103.64.192:53(10.103.64.192) ;; WHEN: Thu Jul 01 23:44:36 UTC 2021 ;; MSG SIZE rcvd: 62Das vorliegende Beispiel enthält eine Antwort für die Abfrage von vc01.contoso.corp, die einen A-Eintrag mit der Adresse 172.21.90.2 zeigt. Außerdem zeigt dieses Beispiel eine zwischengespeicherte Antwort vom DNS-Weiterleitungsdienst, sodass Ihre Ausgabe leicht variieren kann.