Übersicht über Recovery Services-Tresore

In diesem Artikel werden die Funktionen eines Recovery Services-Tresors beschrieben.

Ein Recovery Services-Tresor ist eine Speicherentität in Azure, die Daten enthält. Bei den Daten handelt es sich in der Regel um Kopien von Daten oder Konfigurationsinformationen für virtuelle Computer (VMs), Workloads, Server oder Arbeitsstationen. Mit Recovery Services-Tresoren können Sie Sicherungsdaten für verschiedene Azure-Dienste speichern, z. B. IaaS-VMs (Linux oder Windows) und SQL Server auf Azure-VMs. Recovery Services-Tresore unterstützen System Center DPM, Windows Server, Azure Backup Server etc. Recovery Services-Tresore vereinfachen die Organisation Ihrer Sicherungsdaten und minimieren gleichzeitig den Verwaltungsaufwand.

Wichtige Features

Recovery Services-Tresore basieren auf dem Azure Resource Manager-Modell von Azure. Dieses bietet die folgenden Features:

Erweiterte Funktionen zum Schutz von Sicherungsdaten: Durch Recovery Services-Tresore bietet Azure Backup Sicherheitsfunktionen zum Schutz von Cloudsicherungen. Mit diesen Sicherheitsfunktionen wird sichergestellt, dass Sie Ihre Sicherungen schützen und Daten sicher wiederherstellen können, selbst wenn Produktions- und Sicherungsserver kompromittiert sind. Weitere Informationen

Zentrale Überwachung Ihrer Hybrid-IT-Umgebung: Mit Recovery Services-Tresoren können Sie nicht nur Ihre Azure-IaaS-VMs, sondern auch andere Workloads und Ihre lokalen System Center Data Protection Manager-Ressourcen über ein zentrales Portal überwachen. Durch die Überwachung Ihrer Ressource können Sie einen transparenten Überblick über Ihre Azure Backup- und Azure Site Recovery-Aufträge erhalten, sich bei unerwünschten Ereignissen durch Warnungen benachrichtigen lassen, Metriken und Integrität überwachen und Ihre historischen Daten mit Berichten nachverfolgen. Weitere Informationen

Bei der Überwachung Ihrer Ressource erhalten Sie einen transparenten Überblick über Ihre Azure Backup- und Azure Site Recovery-Aufträge, werden bei unerwünschten Ereignissen durch Warnungen benachrichtigt, überwachen Metriken und die Integrität und verfolgen Ihre historischen Daten mit Berichten nach.

Rollenbasierte Zugriffssteuerung von Azure (Azure RBAC) : Azure RBAC ermöglicht eine differenzierte Verwaltung der Zugriffssteuerung in Azure. Azure bietet verschiedene integrierte Rollen, während Azure Backup über drei integrierte Rollen zum Verwalten von Wiederherstellungspunkten verfügt. Recovery Services-Tresore sind mit Azure RBAC kompatibel, die den Zugriff auf Sicherungen und Wiederherstellungen auf den definierten Satz von Benutzerrollen beschränkt. Weitere Informationen

Vorläufiges Löschen: Beim vorläufigen Löschen werden die Sicherungsdaten 14 Tage länger aufbewahrt, damit das jeweilige Sicherungselement auch dann ohne Datenverluste wiederhergestellt werden kann, wenn ein böswilliger Akteur eine Sicherung löscht oder die Sicherungsdaten versehentlich gelöscht werden. Für die zusätzlichen 14 Tage der Aufbewahrung von Sicherungsdaten mit dem Status „Vorläufiges Löschen“ fallen für Sie keine Kosten an. Darüber hinaus bietet Azure Backup erweitertes vorläufiges Löschen, eine Verbesserung der Funktion für das vorläufige Löschen. Mit erweitertem vorläufigen Löschen können Sie den Aufbewahrungszeitraum für vorläufiges Löschen anpassen und vorläufiges Löschen dauerhaft aktivieren. Auf diese Weise verhindern Sie, dass das Feature durch Angreifer deaktiviert wird. Erfahren Sie mehr über vorläufiges Löschen und erweitertes vorläufiges Löschen.

Regionsübergreifende Wiederherstellung: Die regionsübergreifende Wiederherstellung (Cross-Region Restore, CRR) ermöglicht es Ihnen, virtuelle Azure-Computer in einer sekundären Region wiederherzustellen, bei der es sich um eine gekoppelte Azure-Region handelt. Wenn Sie dieses Feature auf Tresorebene aktivieren, können Sie die replizierten Daten in der sekundären Region jederzeit bei Bedarf wiederherstellen. Dadurch können Sie die Daten der sekundären Region zur Überwachung der Konformität und bei Ausfallszenarien wiederherstellen, ohne darauf warten zu müssen, dass Azure den Notfall deklariert (im Gegensatz zu den GRS-Einstellungen des Tresors). Weitere Informationen

Datenisolation: Bei Azure Backup werden die gespeicherten Sicherungsdaten im von Microsoft verwalteten Azure-Abonnement und -Mandant gespeichert. Externe Benutzer oder Gäste haben keinen direkten Zugriff auf diesen Sicherungsspeicher oder deren Inhalte, um die Isolierung von Sicherungsdaten aus der Produktionsumgebung sicherzustellen, in der sich die Datenquelle befindet. Dieser robuste Ansatz stellt sicher, dass vorhandene Sicherungen selbst in einer kompromittierten Umgebung von nicht autorisierten Benutzern weder manipuliert noch gelöscht werden können.

Speichereinstellungen im Recovery Services-Tresor

Bei einem Recovery Services-Tresor handelt es sich um eine Entität, in der alle im Laufe der Zeit erstellten Sicherungen und Wiederherstellungspunkte gespeichert werden. Der Recovery Services-Tresor enthält auch die Sicherungsrichtlinien, die den geschützten virtuellen Computern zugeordnet sind.

Azure Backup übernimmt automatisch die Speicherung für den Tresor. Informieren Sie sich, wie Speichereinstellungen geändert werden können.

Weitere Informationen zur Speicherredundanz finden Sie in diesen Artikeln zur geografischen, lokalen und zonalen Redundanz.

Verschlüsselungseinstellungen im Recovery Services-Tresor

In diesem Abschnitt werden die verfügbaren Optionen zur Verschlüsselung Ihrer im Recovery Services-Tresor gespeicherten Sicherungsdaten behandelt.

Verschlüsselung von Sicherungsdaten mit von der Plattform verwalteten Schlüsseln

Standardmäßig werden alle Ihre Daten mit von der Plattform verwalteten Schlüsseln verschlüsselt. Sie müssen Ihrerseits keine besonderen Maßnahmen ergreifen, um diese Verschlüsselung zu aktivieren. Dies gilt für alle Workloads, die in Ihrem Recovery Services-Tresor gesichert werden.

Verschlüsselung von Sicherungsdaten mit von Kunden verwalteten Schlüsseln

Sie können Ihre Daten mit eigenen, von Ihnen selbst verwalteten Verschlüsselungsschlüsseln verschlüsseln. Mit Azure Backup können Sie die in Azure Key Vault gespeicherten RSA-Schlüssel zum Verschlüsseln Ihrer Sicherungen verwenden. Der Verschlüsselungsschlüssel, der zum Verschlüsseln von Sicherungen verwendet wird, kann sich von dem für die Quelle verwendeten Verschlüsselungsschlüssel unterscheiden. Die Daten werden mithilfe eines AES-256 basierten Datenverschlüsselungsschlüssels (DEK) geschützt, der wiederum mit Ihren Schlüsseln geschützt wird. Dadurch erhalten Sie vollständige Kontrolle über die Daten und Schlüssel. Um die Verschlüsselung zu ermöglichen, muss dem Recovery Services-Tresor der Zugriff auf den Verschlüsselungsschlüssel in Azure Key Vault gewährt werden. Bei Bedarf können Sie den Schlüssel deaktivieren oder den Zugriff widerrufen. Sie müssen jedoch die Verschlüsselung mit ihren Schlüsseln aktivieren, bevor Sie versuchen, Elemente im Tresor zu schützen.

Weitere Informationen zum Verschlüsseln Ihrer Sicherungsdaten mit kundenseitig verwalteten Schlüsseln.

Azure Advisor

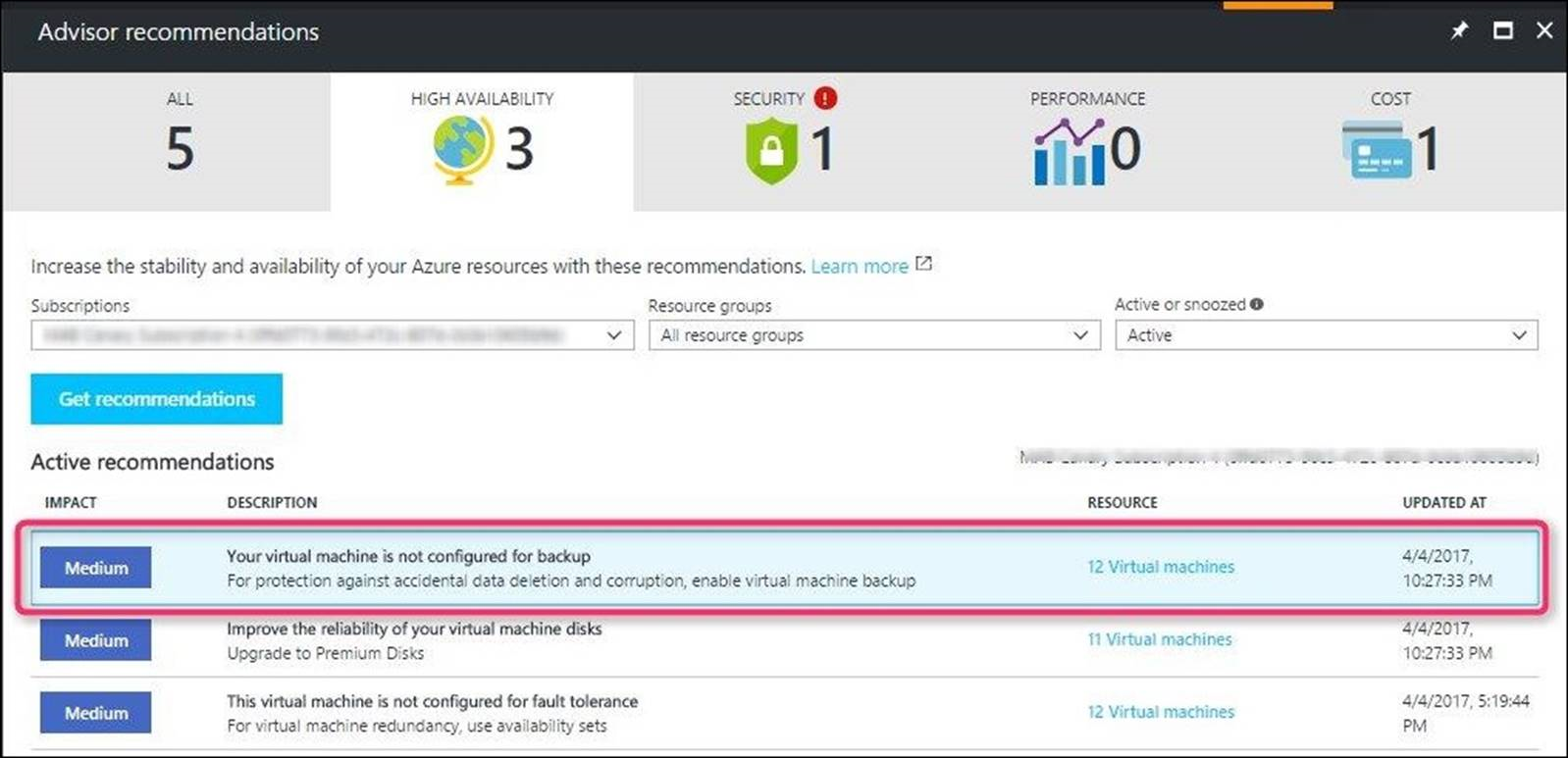

Azure Advisor ist ein personalisierter Cloudberater, der Ihnen hilft, Azure optimal zu nutzen. Er analysiert Ihre Azure-Nutzung und bietet zeitnahe Empfehlungen, um Sie beim Optimieren und Schützen Ihrer Bereitstellungen zu unterstützen. Die Empfehlungen werden in vier Kategorien bereitgestellt: Hochverfügbarkeit, Sicherheit, Leistung und Kosten.

Azure Advisor stellt stündlich Empfehlungen für VMs bereit, die nicht gesichert werden, sodass Sie nie die Sicherung wichtiger VMs verpassen. Sie können die Empfehlungen auch steuern, indem Sie sie zurückstellen. Sie können die Empfehlung auswählen und die Sicherung von VMs inline aktivieren, indem Sie den Tresor (in dem die Sicherungen gespeichert werden) und die Sicherungsrichtlinie (Sicherungszeitplan und Aufbewahrung von Sicherungskopien) angeben.

Zusätzliche Ressourcen

Nächste Schritte

Verwenden Sie die folgenden Artikel für: