Offlineseeding mit Azure Data Box für DPM und MABS

Hinweis

Diese Funktion gilt für Data Protection Manager (DPM) 2019 UR2 und höher sowie MABS v3 UR2 und höher.

In diesem Artikel erfahren Sie, wie Sie Azure Data Box verwenden können, um ein Offlineseeding für Erstsicherungsdaten von DPM und MABS in einen Recovery Services-Tresor von Azure auszuführen.

Sie können Azure Data Box verwenden, um ein Offlineseeding (ohne Verwendung des Netzwerks) für eine große Menge DPM/MABS-Erstsicherungsdaten in einen Recovery Services-Tresor auszuführen. Mit diesem Verfahren können Sie sowohl Zeit als auch Netzwerkbandbreite einsparen, die andernfalls erforderlich wären, um die große Menge an Sicherungsdaten über ein Netzwerk mit hoher Latenz online zu stellen.

Mit einer Offlinesicherung mit Azure Data Box entstehen Ihnen zwei entscheidende Vorteile gegenüber der Offlinesicherung mit dem Azure Import/Export-Dienst:

Sie benötigen keine eigenen mit Azure kompatiblen Datenträger und Connectors. Die der ausgewählten Data Box-SKU zugeordneten Datenträger sind in Azure Data Box enthalten.

Azure Backup (der MARS-Agent) kann die Sicherungsdaten direkt in die unterstützten SKUs des Azure Data Box-Diensts schreiben. Dadurch entfällt die Notwendigkeit, einen Stagingspeicherort für Ihre Erstsicherungsdaten bereitzustellen. Sie benötigen auch keine Hilfsprogramme zum Formatieren dieser Daten und zum Kopieren der Daten auf die Datenträger.

Unterstützte Plattformen

Die folgenden Plattformen werden unterstützt:

- Windows Server 2019 64 Bit (Standard, Datacenter, Essentials)

- Windows Server 2016 64 Bit (Standard, Datacenter, Essentials)

Größe von Sicherungsdaten und unterstützte Data Box-SKUs

Die folgenden Data Box SKUs werden unterstützt:

| Größe der Sicherungsdaten (nach MARS-Komprimierung)* pro Server | Unterstützte Azure Data Box-SKU |

|---|---|

| <= 7,2 TB | Azure Data Box Disk |

| > 7,2 TB und <= 80 TB** | Azure Data Box (100 TB) |

* Typische Komprimierungsraten variieren zwischen 10 bis 20 Prozent.

** Wenden Sie sich an SystemCenterFeedback@microsoft.com, wenn Sie erwarten, dass für eine einzelne Datenquelle Erstsicherungsdaten mit einer Größe von mehr als 80 TB vorhanden sind.

Wichtig

Erstsicherungsdaten von einer einzelnen Datenquelle müssen in einer einzelnen Azure Data Box oder Azure Data Box Disk enthalten sein und können nicht für mehrere Geräte derselben oder verschiedener SKUs freigegeben werden. Eine Azure Data Box kann jedoch Erstsicherungsdaten von mehreren Datenquellen enthalten.

Voraussetzungen

Der auf DPM/MABS ausgeführte MARS-Agent sollte auf die neueste Version (2.0.9171.0 oder höher) aktualisiert werden.

Stellen Sie Folgendes sicher:

Azure-Abonnement und erforderliche Berechtigungen

Ein gültiges Azure-Abonnement.

Der Benutzer, der die Offlinesicherungsrichtlinie ausführen soll, muss ein Besitzer des Azure-Abonnements sein.

Vergewissern Sie sich, dass Sie über die erforderlichen Berechtigungen für die Erstellung der Microsoft Entra-Anwendung verfügen. Der Workflow zur Offlinesicherung erstellt eine Microsoft Entra-Anwendung in dem Abonnement, das dem Azure Storage-Konto zugeordnet ist. Diese Anwendung ermöglicht dem Azure Backup Service einen sicheren und bereichsbezogenen Zugriff auf den Azure-Importdienst, der für den Offlinesicherungsworkflow erforderlich ist.

Der Data Box-Auftrag und der Recovery Services-Tresor, der Ziel des Datenseedings ist, müssen sich in denselben Abonnements befinden.

Hinweis

Das Zielspeicherkonto und der Recovery Services-Tresor sollten sich am besten in derselben Region befinden. Dies ist aber nicht zwingend erforderlich.

Bestellen und Empfangen des Data Box-Geräts

Stellen Sie sicher, dass die erforderlichen Data Box-Geräte sich im Zustand Geliefert befinden, bevor Sie eine Offlinesicherung auslösen. Im Abschnitt Größe von Sicherungsdaten und unterstützte Data Box-SKUs finden Sie die nötigen Informationen, um die für Ihre Anforderung am besten geeignete SKU zu bestellen. Führen Sie die Schritte in diesem Artikel aus, um Ihre Data Box-Geräte zu bestellen und zu empfangen.

Wichtig

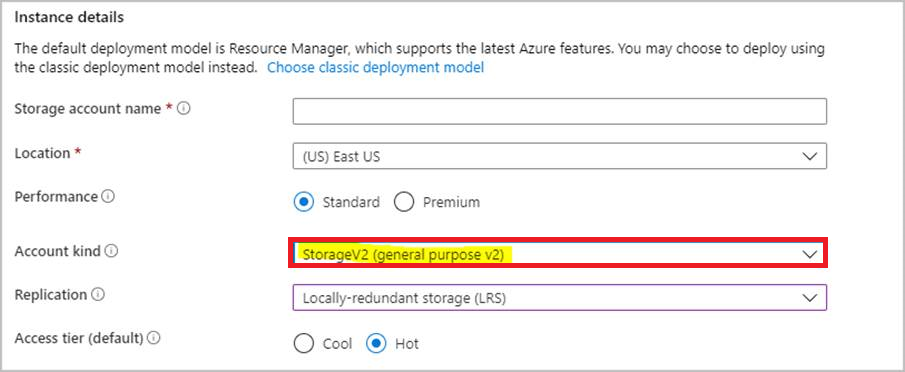

Wählen Sie als Kontoart nicht BlobStorage aus. Für den DPM/MABS-Server wird ein Konto benötigt, das Seitenblobs unterstützt. Dies ist nicht der Fall, wenn BlobStorage ausgewählt wird. Wählen Sie bei der Erstellung des Zielspeicherkontos für Ihren Azure Data Box-Auftrag Storage V2 (general purpose v2) (Storage-Version 2 (universell Version 2)) als Kontovariante aus.

Einrichten von Azure Data Box-Geräten

Wenn Sie das Azure Data Box-Gerät erhalten haben, führen Sie je nach der von Ihnen bestellten Azure Data Box-SKU die unten in den jeweiligen Abschnitten erläuterten Schritte aus, um die Data Box-Geräte für den DPM/MABS-Server einzurichten und vorzubereiten und dann die Erstsicherungsdaten identifizieren und übertragen zu können.

Einrichten von Azure Data Box Disk

Führen Sie die hier genannten Schritte zum Entpacken, Verbinden und Entsperren der Data Box Disk aus, wenn Sie mindestens eine Azure Data Box Disk bestellt haben (jeweils bis zu 8 TB).

Hinweis

Es ist möglich, dass der DPM/MABS-Server keinen USB-Anschluss hat. In diesem Szenario können Sie Ihre Azure Data Box Disk mit einem anderen Server/Client verbinden und den Gerätepfad als Netzwerkfreigabe angeben.

Einrichten von Azure Data Box

Führen Sie die hier genannten Schritte zum Einrichten Ihrer Data Box aus, wenn Sie eine Azure Data Box (bis zu 100 TB) bestellt haben.

Einbinden Ihrer Azure Data Box als lokales System

Der DPM/MABS-Server wird im Kontext des Systems ausgeführt. Deshalb müssen für den Einbindungspfad, über den die Azure Data Box verbunden ist, dieselben Berechtigungen gewährt werden. Führen Sie die unten aufgeführten Schritte aus, damit Sie Ihr Data Box-Gerät mithilfe des NFS-Protokolls als lokales System einbinden können.

Aktivieren Sie die „Client für NFS“-Funktion auf dem DPM/MABS-Server. Geben Sie als alternative Quelle Folgendes an: WIM:D:\Sources\Install.wim:4

Laden Sie PSExec von https://download.sysinternals.com/files/PSTools.zip auf den DPM/MABS-Server herunter.

Öffnen Sie eine Eingabeaufforderung mit erhöhten Rechten, und führen Sie den folgenden Befehl aus. Darin muss PSExec.exe als aktuelles Verzeichnis enthalten sein.

psexec.exe -s -i cmd.exeDas Befehlsfenster, das durch den obigen Befehl geöffnet wird, befindet sich im lokalen Systemkontext. Führen Sie die Schritte zum Einbinden der Seitenblobfreigabe von Azure als Netzwerklaufwerk auf Ihrem Windows-Server in diesem Befehlsfenster aus.

Führen Sie die hier aufgeführten Schritte aus, um Ihren DPM/MABS-Server über NFS mit dem Data Box-Gerät zu verbinden. Führen Sie dann den folgenden Befehl in der Eingabeaufforderung des lokalen Systems aus, um die Seitenblobfreigabe von Azure einzubinden:

mount -o nolock \\<DeviceIPAddress>\<StorageAccountName_PageBlob X:Überprüfen Sie, ob Sie über Ihren Server auf X: zugreifen können, sobald die Einbindung abgeschlossen ist. Wenn dies der Fall ist, fahren Sie mit dem nächsten Abschnitt dieses Artikels fort.

Übertragen von Erstsicherungsdaten auf Azure Data Box-Geräte

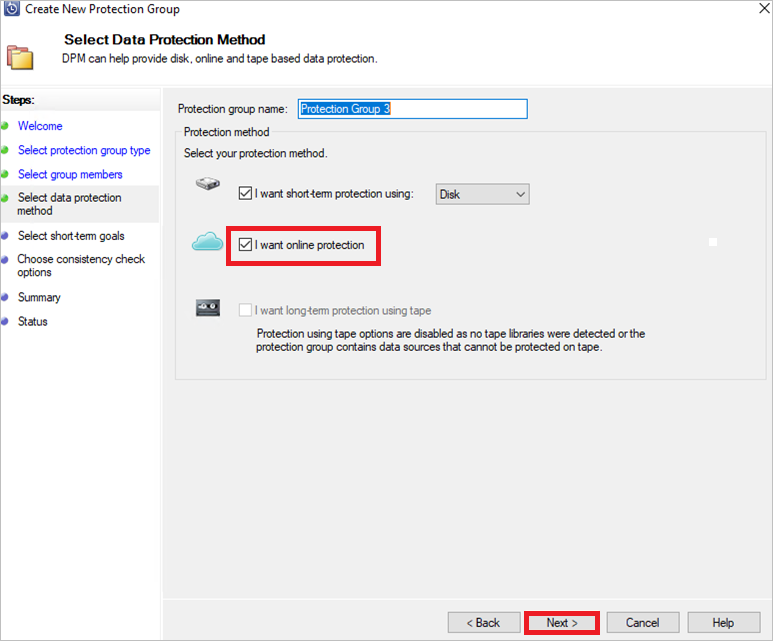

Führen Sie auf dem DPM/MABS-Server die Schritte zum Erstellen einer neuen Schutzgruppe aus. Wenn Sie der vorhandenen Schutzgruppe einen Onlineschutz hinzufügen, klicken Sie mit der rechten Maustaste auf die vorhandene Schutzgruppe, wählen Sie Onlineschutz hinzufügen aus, und beginnen Sie mit Schritt 8.

Geben Sie auf der Seite Gruppenmitglieder auswählen die Computer und Quellen an, die Sie sichern möchten.

Geben Sie auf der Seite Datenschutzmethode auswählen an, wie Sie die kurz- und langfristige Sicherung handhaben möchten. Wählen Sie Ich möchte Onlineschutz aus.

Geben Sie auf der Seite Kurzfristige Ziele auswählen an, wie die Sicherung auf dem Datenträger im kurzfristigen Speicher erfolgen soll.

Überprüfen Sie auf der Seite Datenträgerzuordnung überprüfen den für die Schutzgruppe zugeordneten Speicherplatz des Speicherpools.

Wählen Sie auf der Seite Replikaterstellungsmethode auswählen die Option Automatisch über das Netzwerk aus.

Wählen Sie auf dem Bildschirm Konsistenzprüfungsoptionen auswählen aus, wie Konsistenzprüfungen automatisiert werden sollen.

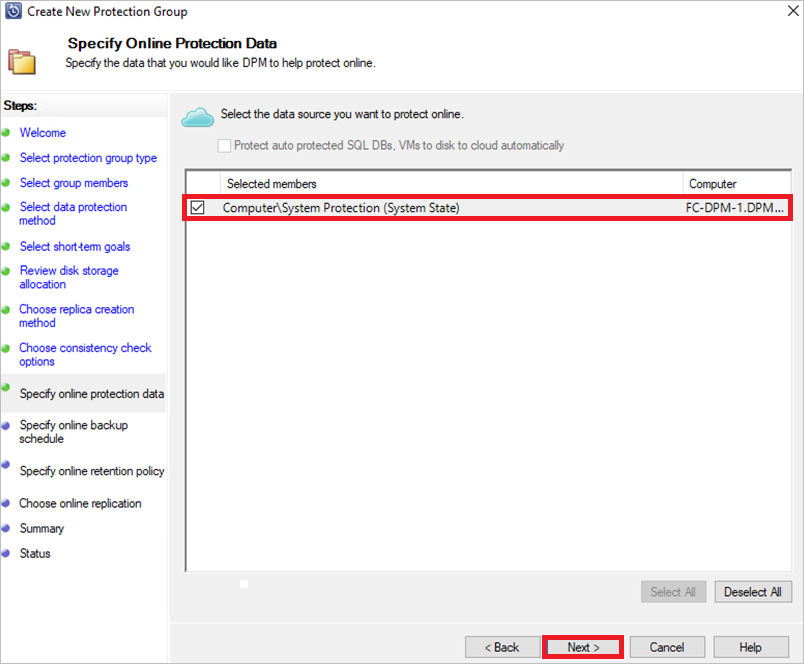

Wählen Sie auf der Seite Onlineschutzdaten angeben das Mitglied aus, für das Sie den Onlineschutz aktivieren möchten.

Geben Sie auf der Seite Online-Sicherungszeitplan angeben an, wie häufig inkrementelle Sicherungen in Azure erfolgen sollen.

Geben Sie auf der Seite Onlineaufbewahrungsrichtlinie angeben an, wie die Wiederherstellungspunkte aus den täglichen, wöchentlichen, monatlichen und jährlichen Sicherungen in Azure aufbewahrt werden.

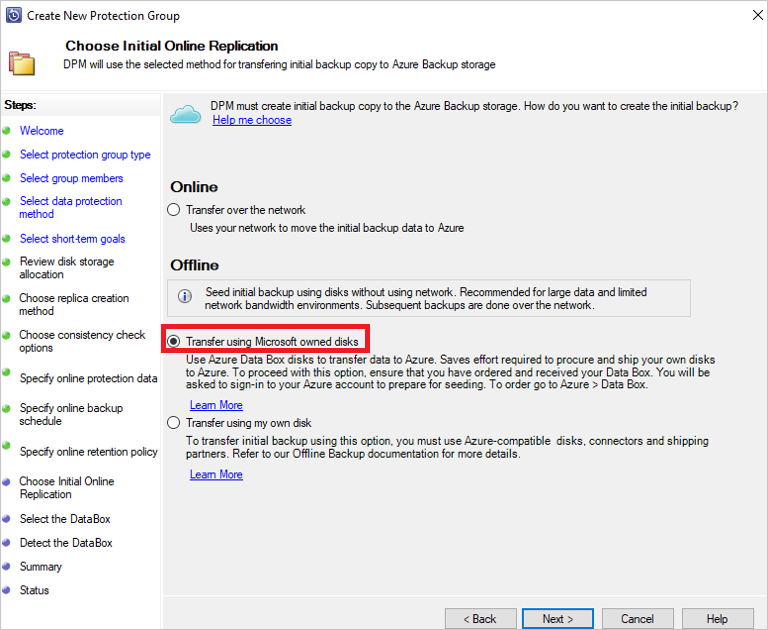

Wählen Sie auf dem Bildschirm Onlinereplikation auswählen des Assistenten die Option Mit Datenträgern von Microsoft übertragen und dann Weiter aus.

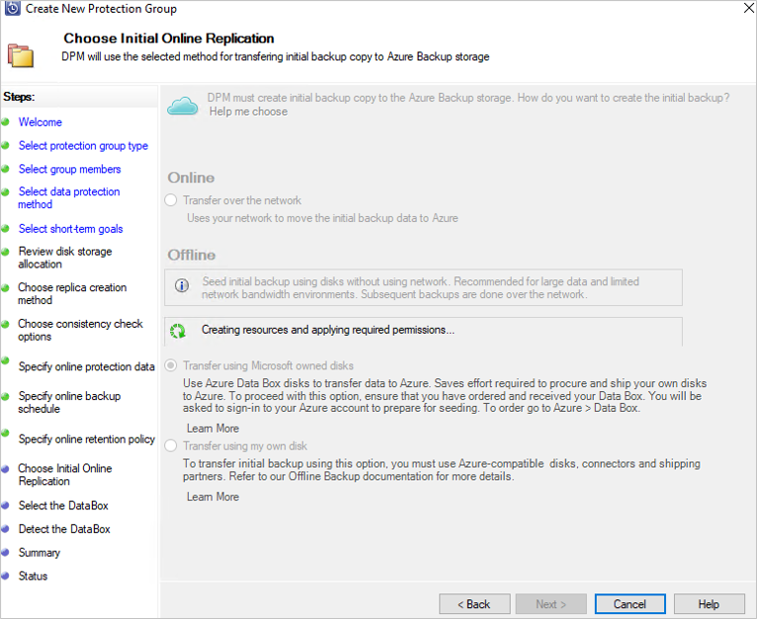

Melden Sie sich bei einer entsprechenden Aufforderung bei Azure an, und verwenden Sie dazu die Benutzeranmeldeinformationen, mit denen Sie als Besitzer Zugriff auf das Azure-Abonnement haben. Nach erfolgreicher Anmeldung wird der folgende Bildschirm angezeigt:

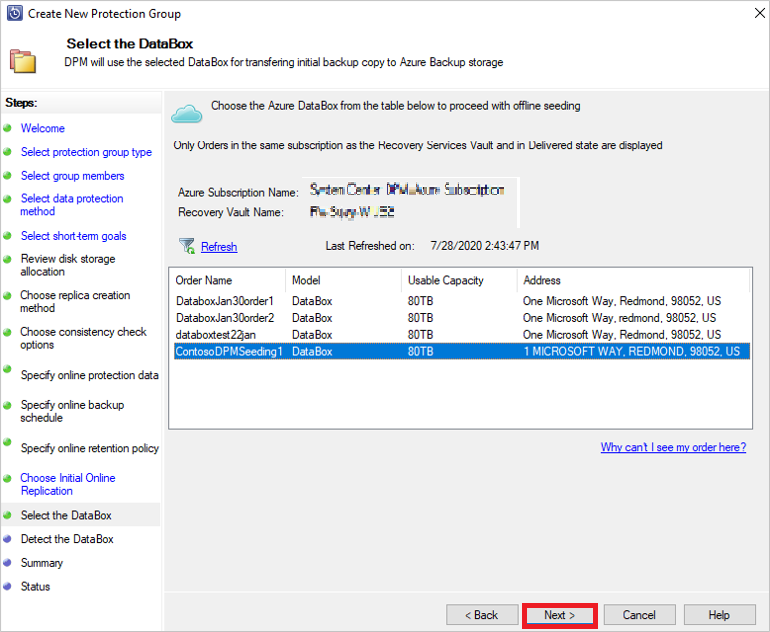

Der DPM/MABS-Server ruft dann die Data Box-Aufträge im Abonnement ab, die den Zustand Geliefert aufweisen.

Hinweis

Die erste Anmeldung dauert länger als üblich. Das Azure PowerShell-Modul wird im Hintergrund installiert, und außerdem wird die Microsoft Entra-Anwendung registriert.

- Die folgenden PowerShell-Module werden installiert:

– AzureRM.Profile 5.8.3

– AzureRM.Resources 6.7.3

– AzureRM.Storage 5.2.0

– Azure.Storage 4.6.1 - Die Microsoft Entra-Anwendung wird als AzureOfflineBackup_<Objekt-GUID des Benutzers oder der Benutzerin> registriert.

- Die folgenden PowerShell-Module werden installiert:

Wählen Sie den Data Box-Auftrag aus, für den Sie Ihren Data Box-Datenträger entpackt, verbunden und entsperrt haben. Wählen Sie Weiter aus.

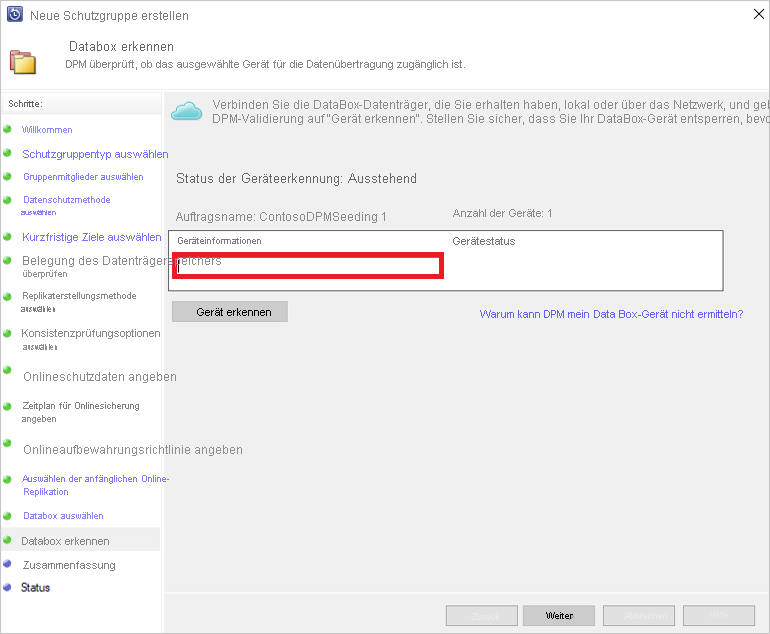

Geben Sie auf dem Bildschirm Data Box erkennen den Pfad Ihres Data Box-Geräts ein, und wählen Sie dann Gerät erkennen aus.

Wichtig

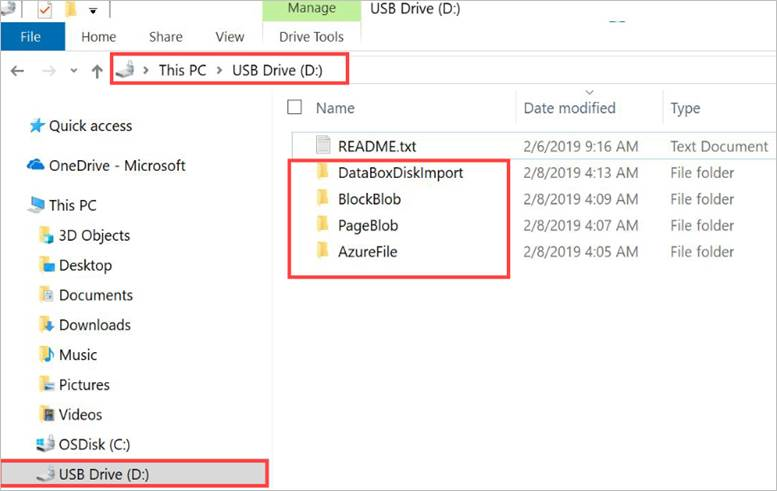

Geben Sie den Netzwerkpfad zum Stammverzeichnis des Azure Data Box-Datenträgers an. Wie Sie unten sehen, muss dieses Verzeichnis ein Verzeichnis namens PageBlob beinhalten:

Wenn der Pfad auf dem Datenträger beispielsweise

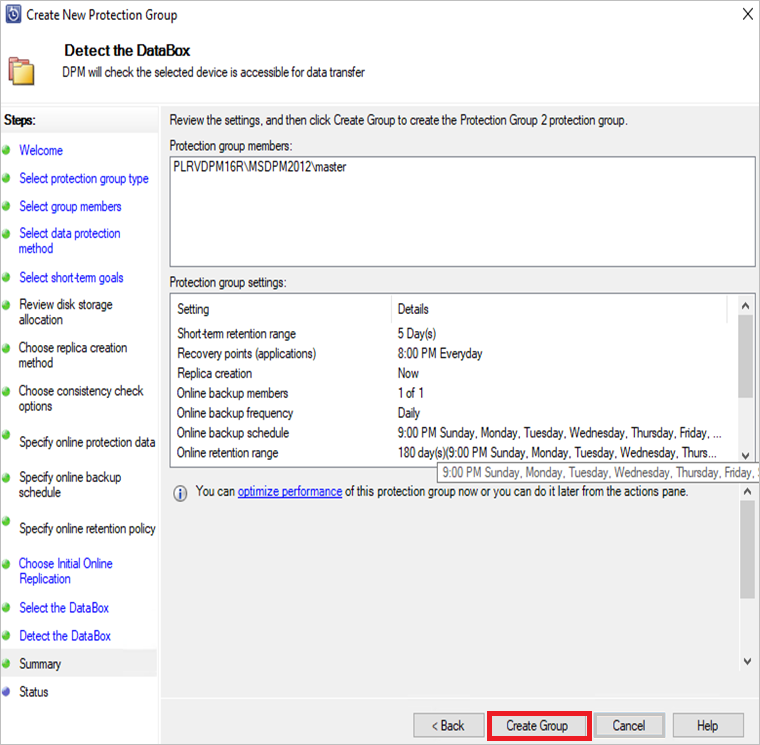

\\mydomain\myserver\disk1\ist und disk1 ein Verzeichnis namens PageBlob enthält, muss im DPM/MABS-Server-Assistenten\\mydomain\myserver\disk1\als Pfad angegeben werden. Beim Einrichten eines Azure Data Box-Geräts mit 100 TB müssen Sie\\<DeviceIPAddress>\<StorageAccountName>_PageBlobals Netzwerkpfad zum Gerät angeben.Wählen Sie Weiter aus. Überprüfen Sie auf der Seite Zusammenfassung Ihre Einstellungen, und wählen Sie dann Gruppe erstellen aus.

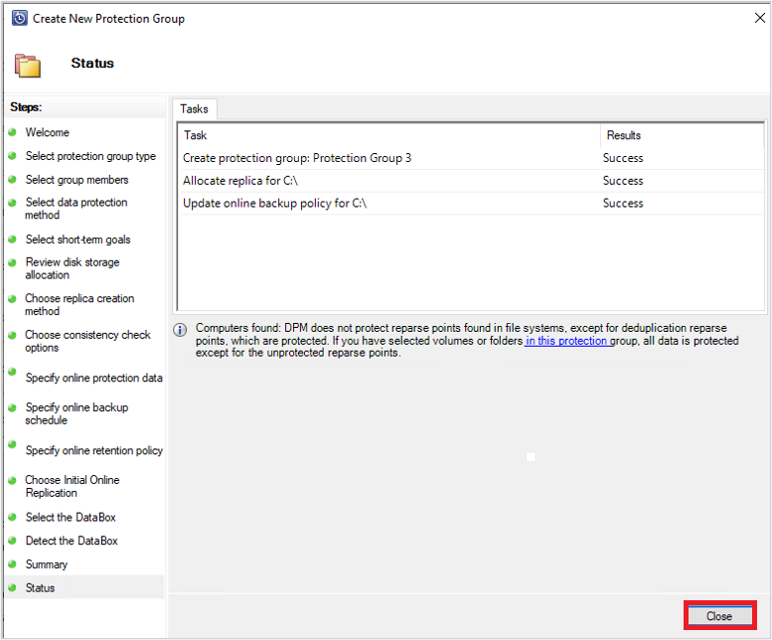

Der folgende Bildschirm bestätigt, dass die Schutzgruppe erfolgreich erstellt wurde.

Wählen Sie oben im Bildschirm Schließen aus.

Dadurch erfolgt die erste Replikation der Daten auf dem DPM/MABS-Datenträger. Nach Abschluss des Schutzes wird der Status der Gruppe auf der Seite Status als OK angezeigt.

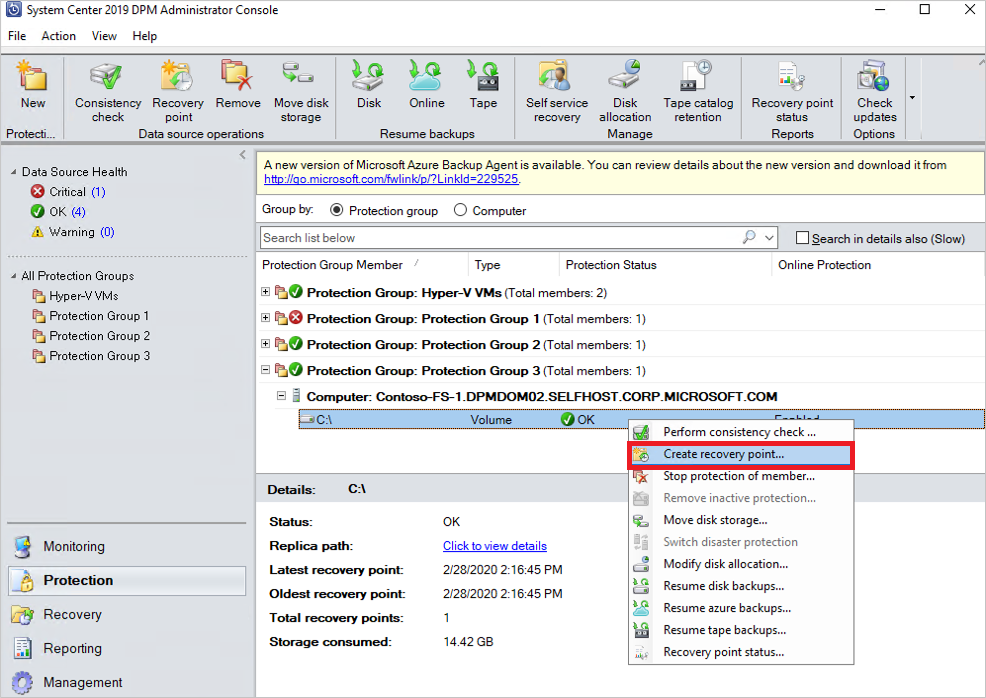

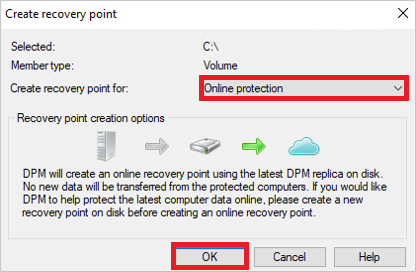

Um die Offlinesicherungskopie auf Ihr Azure Data Box-Gerät zu initiieren, klicken Sie mit der rechten Maustaste auf die Schutzgruppe, und wählen Sie dann die Option Wiederherstellungspunkt erstellen aus. Wählen Sie anschließend die Option Onlineschutz aus.

Der DPM/MABS-Server beginnt dann mit der Sicherung der von Ihnen ausgewählten Daten auf dem Azure Data Box-Gerät. Das kann je nach Größe der Daten und der Geschwindigkeit der Verbindung zwischen dem DPM/MABS-Server und der Azure Data Box Disk ein paar Stunden bis hin zu einigen Tagen dauern.

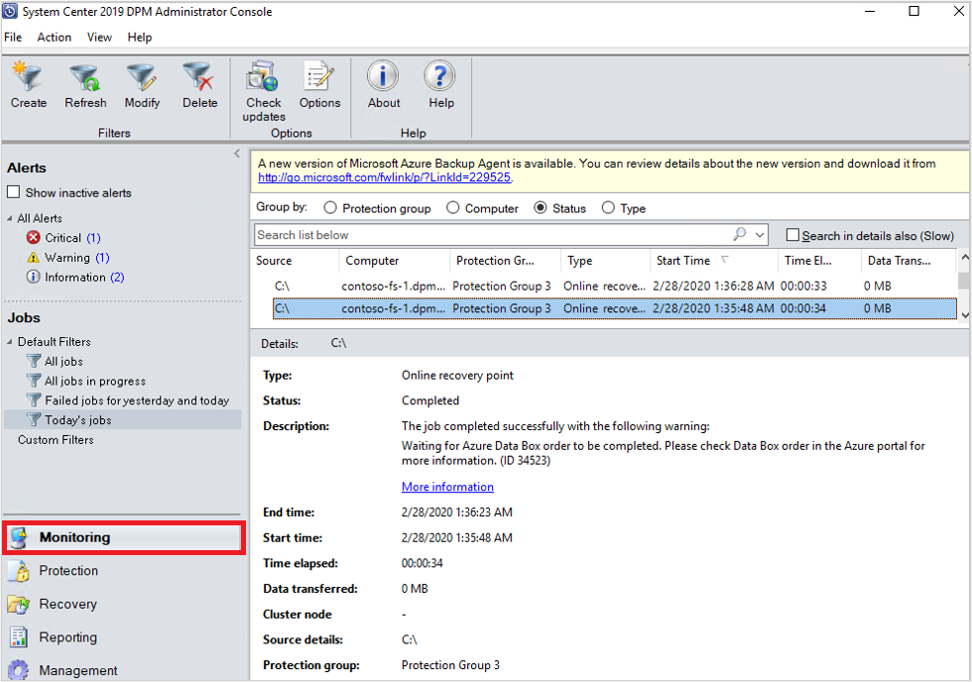

Sie können den Fortschritt des Auftrags im Bereich Überwachung überwachen. Sobald die Sicherung der Daten abgeschlossen ist, wird ein Bildschirm ähnlich dem folgenden angezeigt:

Schritte nach der Sicherung

Führen Sie die folgenden Schritte aus, nachdem die Datensicherung für den Azure Data Box-Datenträger erfolgreich war.

Führen Sie die Schritte in diesem Artikel aus, um den Azure Data Box-Datenträger an Azure zu senden. Wenn Sie ein Azure Data Box-100-TB-Gerät verwendet haben, führen Sie diese Schritte aus, um die Azure Data Box an Azure zu senden.

Überprüfen Sie den Datenupload aus Azure Data Box Disk im Azure-Portal. Sobald der Azure Data Box-Auftrag Abgeschlossen ist, verschiebt der DPM/MABS-Server die Daten zum Zeitpunkt der nächsten geplanten Sicherung automatisch aus dem Speicherkonto in den Recovery Services-Tresor. Anschließend wird der Sicherungsauftrag als Auftrag abgeschlossen markiert, wenn ein Wiederherstellungspunkt erfolgreich erstellt wurde.

Hinweis

Der DPM/MABS-Server löst die Sicherungen zu den Zeitpunkten aus, die während der Erstellung der Schutzgruppe geplant worden sind. Diese Aufträge werden jedoch als Warten auf Abschluss des Azure Data Box-Auftrags gekennzeichnet, bis der Auftrag abgeschlossen ist.

Nachdem der DPM/MABS-Server erfolgreich einen der Erstsicherung entsprechenden Wiederherstellungspunkt erstellt hat, können Sie das mit dem Azure Data Box-Auftrag verbundene Speicherkonto oder darin enthaltene spezifische Inhalte löschen.

Problembehandlung

Der Microsoft Azure Backup-Agent (MAB) auf dem DPM-Server erstellt für Sie eine Microsoft Entra-Anwendung in Ihrem Mandanten. Für diese Anwendung ist zu Authentifizierungszwecken ein Zertifikat erforderlich, das bei der Konfiguration der Offlineseedingrichtlinie erstellt und hochgeladen wird.

Für das Erstellen und Hochladen des Zertifikats für die Microsoft Entra-Anwendung wird Azure PowerShell verwendet.

Problem

Beim Konfigurieren der Offlinesicherung können Sie aufgrund eines unbekannten Codedefekts im Azure PowerShell-Cmdlet nicht mehrere Zertifikate für dieselbe vom MAB-Agent erstellte Microsoft Entra-Anwendung hinzufügen. Dies kann hinderlich sein, wenn Sie eine Offlineseedingrichtlinie für denselben oder einen anderen Server konfiguriert haben.

Überprüfen, ob das Problem durch diese spezifische Grundursache verursacht wird

Führen Sie einen der folgenden Schritte aus, um sicherzustellen, dass der Fehler auf das oben beschriebene Problem zurückzuführen ist:

Schritt 1

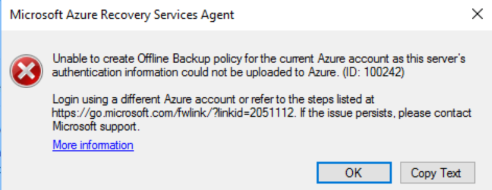

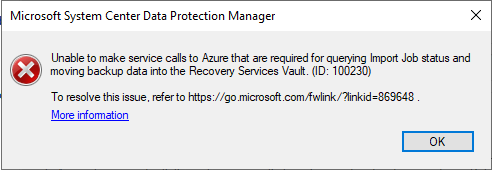

Überprüfen Sie, ob eine der folgenden Fehlermeldungen in der DPM/MABS-Konsole angezeigt wird, wenn Sie die Offlinesicherung konfigurieren:

Die Richtlinie zur Offlinesicherung für das aktuelle Azure-Konto konnte nicht erstellt werden, weil die Authentifizierungsinformationen für diesen Server nicht in Azure hochgeladen werden konnten. (ID: 100242)

Es können keine Dienstaufrufe an Azure durchgeführt werden, die für die Abfrage des Importauftragsstatus und für das Verschieben von Sicherungsdaten in den Recovery Services-Tresor erforderlich sind. (ID: 100230)

Schritt 2

- Öffnen Sie im Installationspfad den Ordner Temp (der Standardpfad des Ordners „Temp“ ist C:\Program Files\Microsoft Azure Recovery Services Agent\Temp). Suchen Sie nach der Datei CBUICurr, und öffnen Sie die Datei.

- Scrollen Sie in der Datei CBUICurr zur letzten Zeile, und überprüfen Sie, ob der Fehler auf „Anmeldeinformationen für Microsoft Entra-Anwendung können nicht im Kundenkonto erstellt werden. Exception: Update to existing credential with KeyId <some guid> isn't allowed“ (Ausnahme: Updates auf vorhandene Anmeldeinformationen mit KeyId

sind nicht zulässig) zurückzuführen ist.

Problemumgehung

Um dieses Problems zu lösen, führen Sie die folgenden Schritte aus und versuchen Sie erneut, die Richtlinie zu konfigurieren.

Melden Sie sich auf der Azure-Anmeldeseite an, die auf der DPM/MABS-Server-Benutzeroberfläche angezeigt wird. Verwenden Sie dazu ein anderes Konto mit Administratorzugriff auf das Abonnement, für das der Data Box-Auftrag erstellt werden soll.

Wenn das Offlineseeding für keinen anderen Server konfiguriert wurde und kein anderer Server von der

AzureOfflineBackup_<Azure User Id>-Anwendung abhängig ist, löschen Sie diese Anwendung über Azure-Portal > Microsoft Entra ID > App-Registrierungen.Hinweis

Überprüfen Sie, ob für die Anwendung

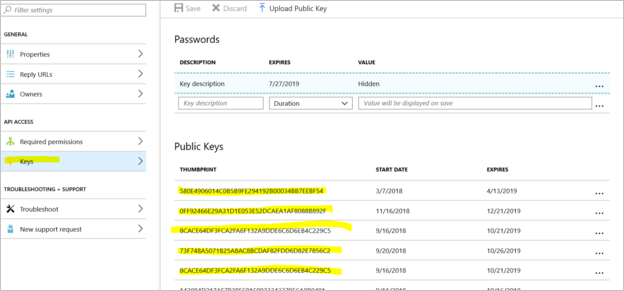

AzureOfflineBackup_<Azure User Id>kein weiteres Offlineseeding konfiguriert wurde, und außerdem, ob kein weiterer Server von dieser Anwendung abhängig ist. Navigieren Sie im Abschnitt „Öffentliche Schlüssel“ zu Einstellungen > Schlüssel. Es sollten keine weiteren öffentlichen Schlüssel hinzugefügt worden sein. Als Referenz können Sie sich den folgenden Screenshot ansehen:

Schritt 3

Führen Sie auf dem DPM/MABS-Server, den Sie für die Offlinesicherung konfigurieren möchten, die folgenden Aktionen aus:

Öffnen Sie die Registerkarte Computerzertifikatanwendung verwalten>Persönlich, und suchen Sie nach dem Zertifikat mit dem Namen

CB_AzureADCertforOfflineSeeding_<ResourceId>.Wählen Sie das Zertifikat oben aus, klicken Sie mit der rechten Maustaste auf Alle Aufgaben, und führen Sie einen Export ohne privaten Schlüssel im CER-Format aus.

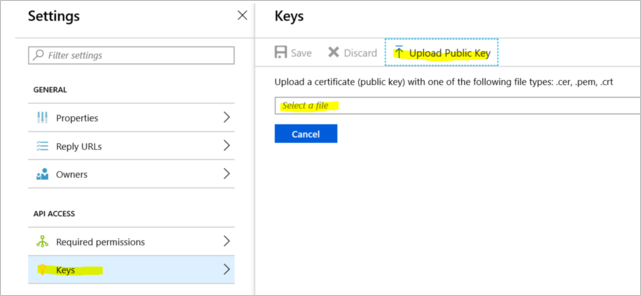

Navigieren Sie zur in Schritt 2 genannten Anwendung, die mit Azure Backup offline gesichert werden soll. Laden Sie unter Einstellungen>Schlüssel>Öffentlichen Schlüssel hochladen das im obigen Schritt exportierte Zertifikat hoch.

Öffnen Sie durch Eingabe von regedit im Fenster Ausführen die Registrierung auf dem Server.

Navigieren Sie zur Registrierung Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Azure Backup\Config\CloudBackupProvider. Klicken Sie mit der rechten Maustaste auf CloudBackupProvider, und fügen Sie einen neuen Zeichenfolgenwert namens

AzureADAppCertThumbprint_<Azure User Id>hinzu.Hinweis

Führen Sie einen der folgenden Aktionen aus, um die Azure-Benutzer-ID zu ermitteln:

- Führen Sie in PowerShell mit Azure-Verbindung den Befehl

Get-AzureRmADUser -UserPrincipalName "Account Holder's email as defined in the portal"aus. - Navigieren Sie zum Registrierungspfad

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Azure Backup\DbgSettings\OnlineBackupmit dem Namen CurrentUserId.

- Führen Sie in PowerShell mit Azure-Verbindung den Befehl

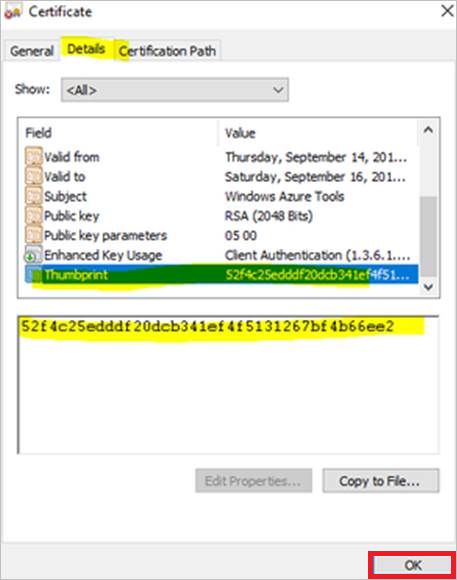

Klicken Sie mit der rechten Maustaste auf die im obigen Schritt hinzugefügte Zeichenfolge, und wählen Sie Ändern aus. Geben Sie als Wert den Fingerabdruck des Zertifikats an, das Sie in Schritt 2 exportiert haben, und wählen Sie OK aus.

Wenn Sie den Wert des Fingerabdrucks erhalten möchten, doppelklicken Sie auf das Zertifikat, wählen Sie Details aus, und scrollen Sie nach unten, bis das Feld „Fingerabdruck“ angezeigt wird. Wählen Sie Fingerabdruck aus, und kopieren Sie den Wert.