Sicheres Speichern und Verwalten einer MARS-Agent-Passphrase in Azure Key Vault

Mit Azure Backup in Kombination mit dem Recovery Services-Agent (MARS) können Sie Dateien und Ordner sowie Systemzustandsdaten im Azure Recovery Services-Tresor sichern. Diese Daten werden mit einer Passphrase verschlüsselt, die Sie während der Installation und Registrierung des MARS-Agents bereitstellen. Diese Passphrase ist zum Abrufen und Wiederherstellen der Sicherungsdaten erforderlich und muss an einem sicheren externen Speicherort gespeichert werden.

Wichtig

Wenn diese Passphrase verloren geht, kann Microsoft Sicherungsdaten, die im Recovery Services-Tresor gespeichert sind, nicht mehr abrufen. Es wird empfohlen, diese Passphrase an einem sicheren externen Speicherort wie Azure Key Vault zu speichern.

Jetzt können Sie Ihre Verschlüsselungspassphrase während der Installation für neue Computer und beim Ändern der Passphrase für vorhandene Computer sicher über die MARS-Konsole als Geheimnis in Azure Key Vault speichern. Um das Speichern der Passphrase in Azure Key Vault zu ermöglichen, müssen Sie dem Recovery Services-Tresor die Berechtigung zum Erstellen eines Geheimnisses in Azure Key Vault erteilen.

Vorbereitung

- Erstellen Sie einen Recovery Services-Tresor, falls bei Ihnen noch keiner vorhanden ist.

- Es empfiehlt sich, eine einzelne Azure Key Vault-Instanz zu verwenden, um alle Ihre Passphrasen zu speichern. Erstellen Sie eine Key Vault-Instanz, falls bei Ihnen noch keine vorhanden ist.

- Wenn Sie eine neue Azure Key Vault-Instanz zum Speichern Ihrer Passphrasen verwenden, gelten die Preise für Azure Key Vault.

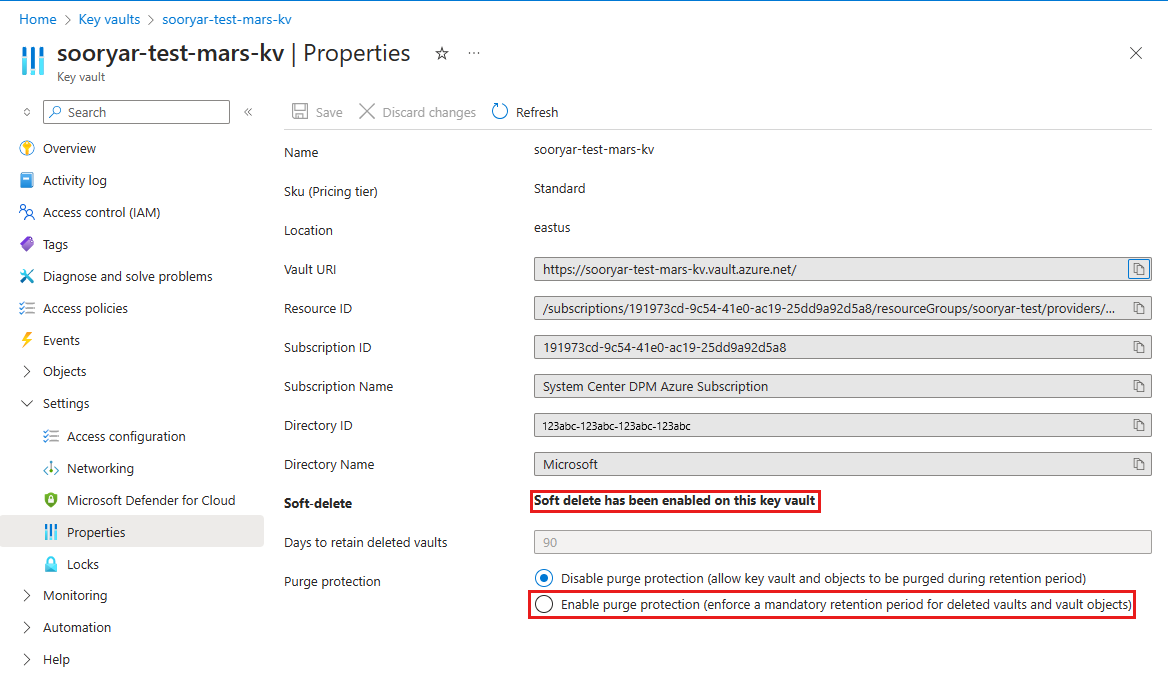

- Nachdem Sie die Key Vault-Instanz erstellt haben, stellen Sie sicher, dass das vorläufige Löschen und der Löschschutz aktiviert sind, um vor versehentlichem oder böswilligem Löschen von Passphrasen geschützt zu sein.

- Dieses Feature wird nur in öffentlichen Azure-Regionen mit mindestens der MARS-Agent-Version 2.0.9262.0 unterstützt.

Konfigurieren des Recovery Services-Tresors zum Speichern der Passphrase in Azure Key Vault

Bevor Sie Ihre Passphrase in Azure Key Vault speichern können, müssen Sie Ihren Recovery Services-Tresor und die Azure Key Vault-Instanz konfigurieren.

Führen Sie die Schritte in der angegebenen Reihenfolge aus, um die gewünschten Ergebnisse zu erzielen. Die einzelnen Maßnahmen werden in den folgenden Abschnitten eingehend erörtert:

- Aktivieren Sie die systemseitig zugewiesene verwaltete Identität für den Recovery Services-Tresor.

- Weisen Sie dem Recovery Services-Tresor Berechtigungen zu, um die Passphrase als Geheimnis in Azure Key Vault zu speichern.

- Aktivieren Sie das vorläufige Löschen und den Löschschutz in Azure Key Vault.

Hinweis

- Nachdem Sie dieses Feature aktiviert haben, darf die verwaltete Identität nicht mehr deaktiviert werden (auch nicht vorübergehend). Die Deaktivierung der verwalteten Identität kann zu inkonsistentem Verhalten führen.

- Benutzerseitig zugewiesene verwaltete Identitäten werden derzeit für die Speicherung von Passphrasen in Azure Key Vault nicht unterstützt.

Aktivieren der systemseitig zugewiesenen verwalteten Identität für den Recovery Services-Tresor

Auswählen eines Clients:

Führen Sie folgende Schritte aus:

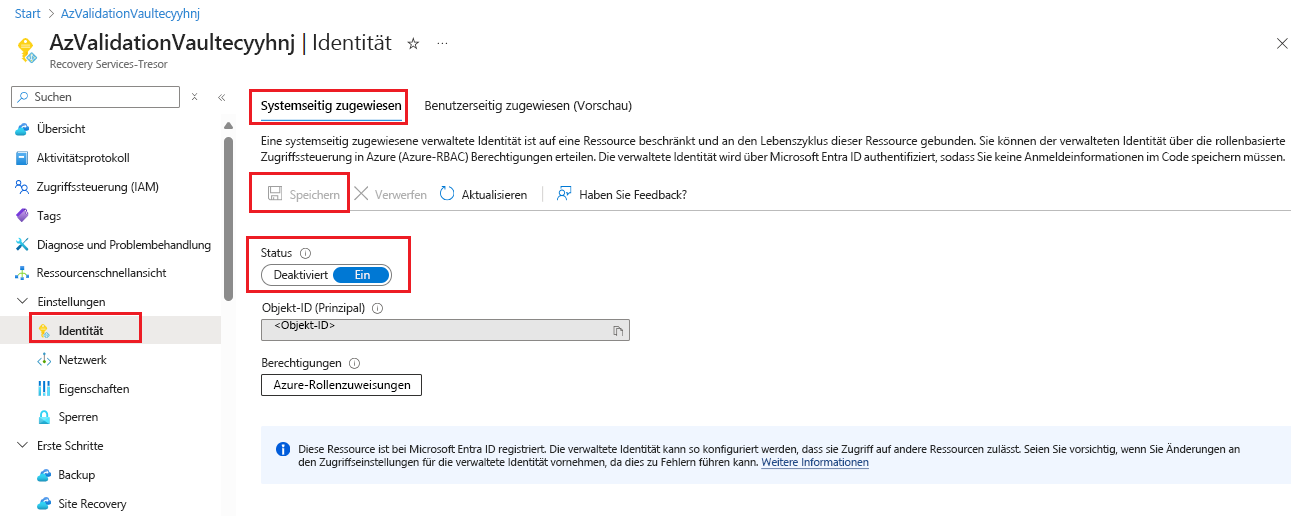

Navigieren Sie zu Ihrem Recovery Services-Tresor>Identität.

Wählen Sie die Registerkarte Systemseitig zugewiesen aus.

Ändern Sie den Status zu An.

Wählen Sie Speichern aus, um die Identität für den Tresor zu aktivieren.

Es wird eine Objekt-ID generiert, welche die vom System zugewiesene verwaltete Identität des Tresors darstellt.

Zuweisen von Berechtigungen zum Speichern der Passphrase in Azure Key Vault

In den folgenden Abschnitten finden Sie weitere Informationen für das konfigurierte Key Vault-Berechtigungsmodell (rollenbasierte Zugriffsberechtigungen oder zugriffsrichtlinienbasierte Berechtigungen).

Aktivieren von Berechtigungen unter Verwendung des Modells mit rollenbasierten Zugriffsberechtigungen für Key Vault

Auswählen eines Clients:

Führen Sie die folgenden Schritte aus, um die Berechtigungen zuzuweisen:

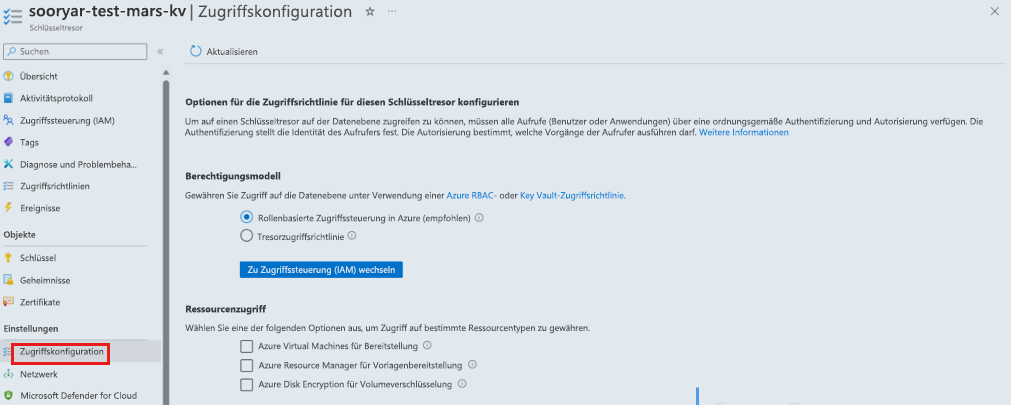

Navigieren Sie zu Ihrer Azure Key Vault-Instanz>Einstellungen>Zugriffskonfiguration, und vergewissern Sie sich, dass das Berechtigungsmodell RBAC lautet.

Wählen Sie Zugriffssteuerung (IAM)>+ Hinzufügen aus, um die Rollenzuweisung hinzuzufügen.

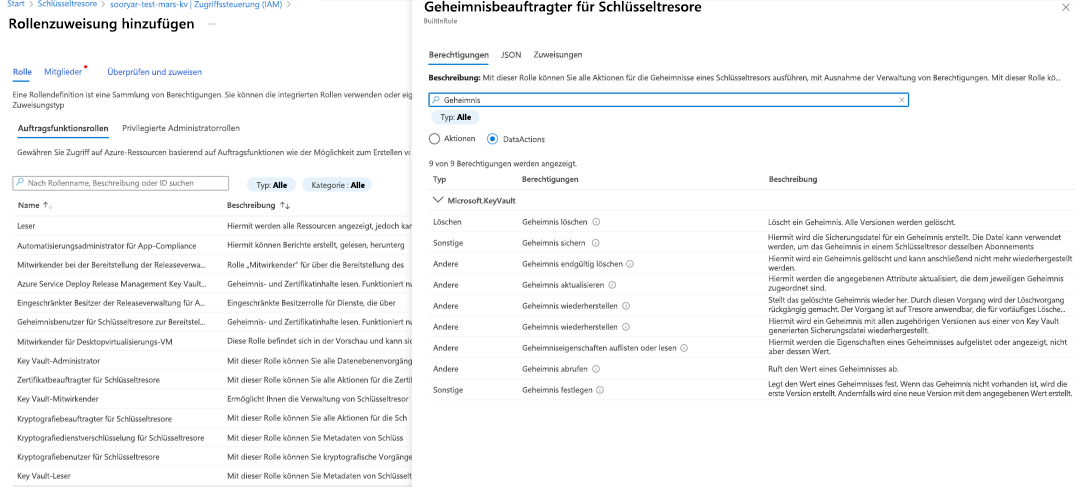

Die Identität des Recovery Services-Tresors benötigt die Berechtigung „Festlegen“ für das Geheimnis, um die Passphrase erstellen und als Geheimnis zu Key Vault hinzufügen zu können.

Sie können eine integrierte Rolle wie Key Vault-Geheimnisbeauftragter auswählen, die über die Berechtigung verfügt (sowie über weitere Berechtigungen, die für dieses Feature nicht erforderlich sind). Alternativ können Sie eine benutzerdefinierte Rolle erstellen, die nur die Berechtigung „Festlegen“ für das Geheimnis erhält.

Wählen Sie unter Details die Option Anzeigen aus, um die durch die Rolle gewährten Berechtigungen anzuzeigen, und stellen Sie sicher, dass die Berechtigung Festlegen für Geheimnis verfügbar ist.

Wählen Sie Weiter aus, um mit dem Auswählen von Mitgliedern für die Zuweisung fortzufahren.

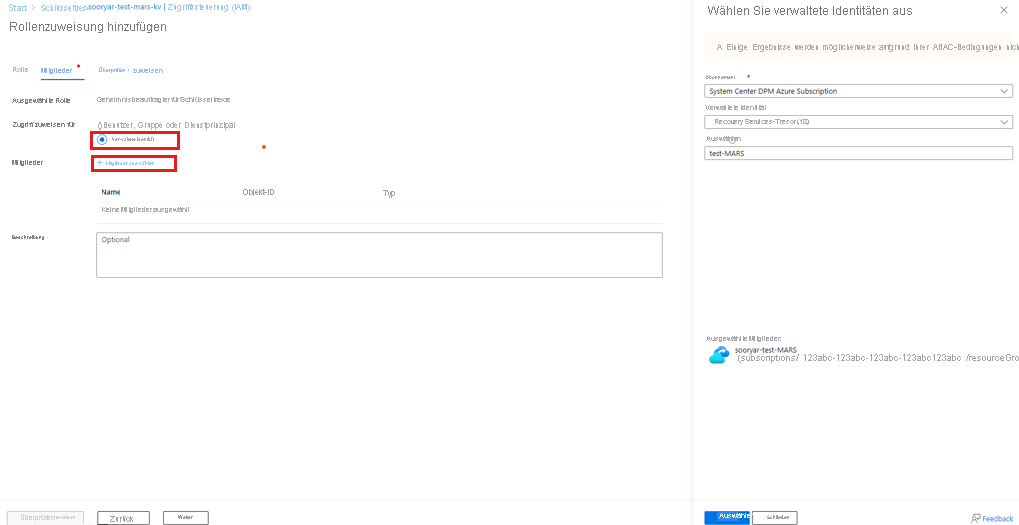

Wählen Sie Verwaltete Identität und dann + Mitglieder auswählen aus. Wählen Sie das Abonnement des gewünschten Recovery Services-Tresors und dann unter Systemseitig zugewiesene verwaltete Identität den Recovery Services-Tresor aus.

Suchen Sie nach dem Namen des Recovery Services-Tresors, und wählen Sie ihn aus.

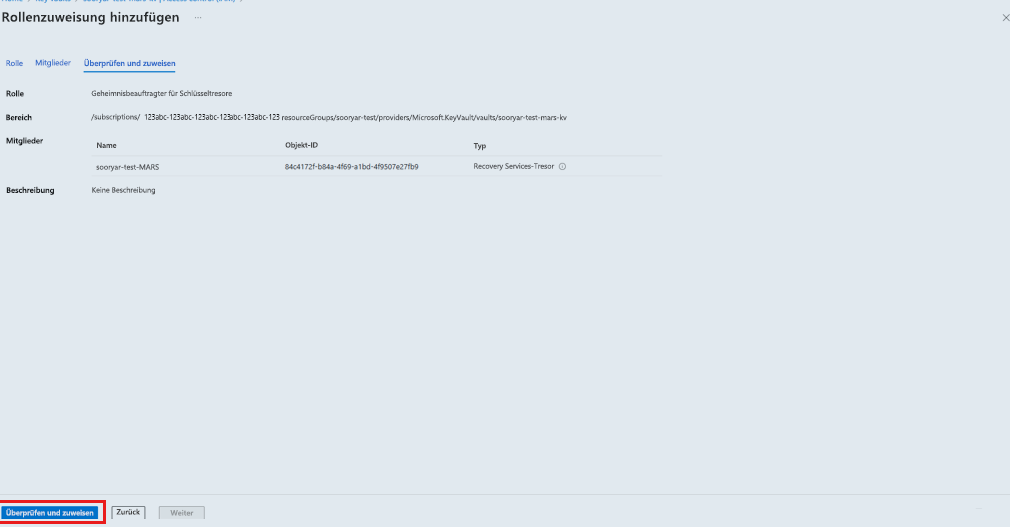

Wählen Sie Weiter aus, überprüfen Sie die Zuweisung, und wählen Sie Überprüfen + zuweisen aus.

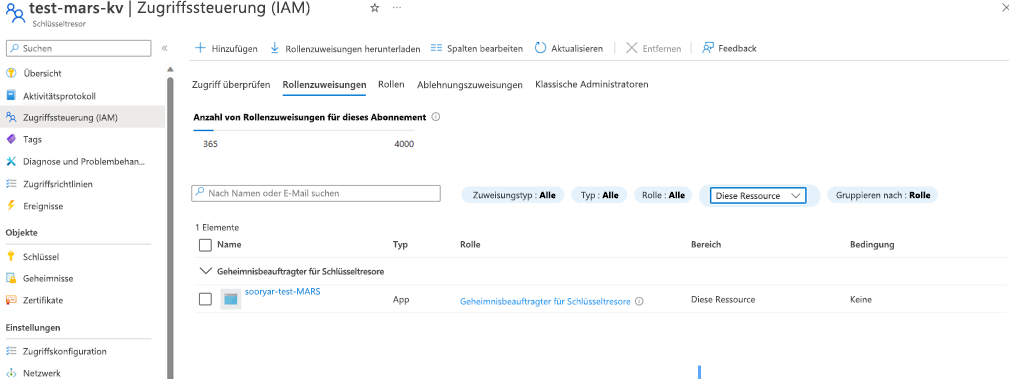

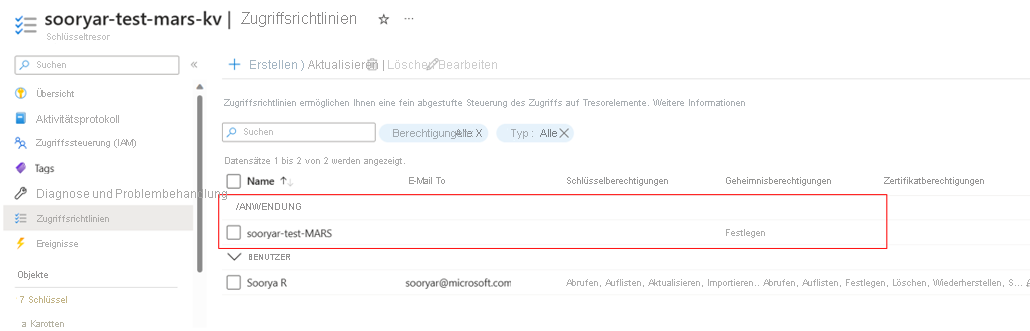

Navigieren Sie in der Key Vault-Instanz zu Zugriffssteuerung (IAM), wählen Sie Rollenzuweisungen aus, und vergewissern Sie sich, dass der Recovery Services-Tresor aufgeführt ist.

Aktivieren von Berechtigungen unter Verwendung des Berechtigungsmodells mit Zugriffsrichtlinien für Key Vault

Auswählen eines Clients:

Führen Sie folgende Schritte aus:

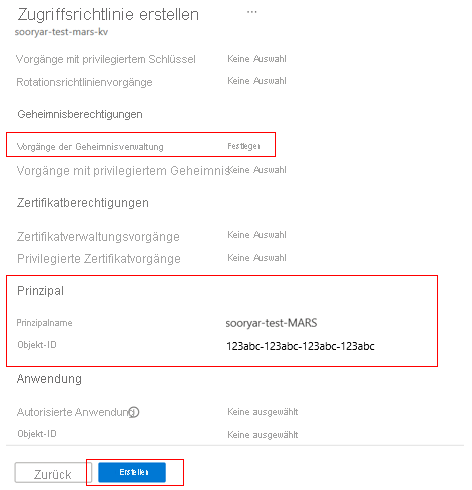

Navigieren Sie zu Ihrer Azure Key Vault-Instanz>Zugriffsrichtlinien>Zugriffsrichtlinien, und wählen Sie + Erstellen aus.

Wählen Sie unter Geheimnisberechtigungen die Option Festlegen aus.

Dadurch werden die zulässigen Aktionen für das Geheimnis angegeben.

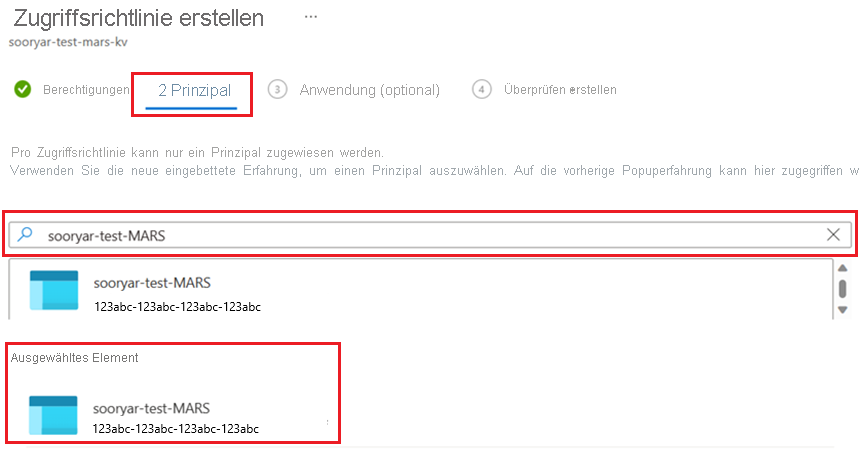

Navigieren Sie zu Prinzipal auswählen, und suchen Sie über das Suchfeld nach dem Namen oder der verwalteten Identität Ihres Tresors.

Wählen Sie in den Suchergebnissen den Tresor und dann Auswählen aus.

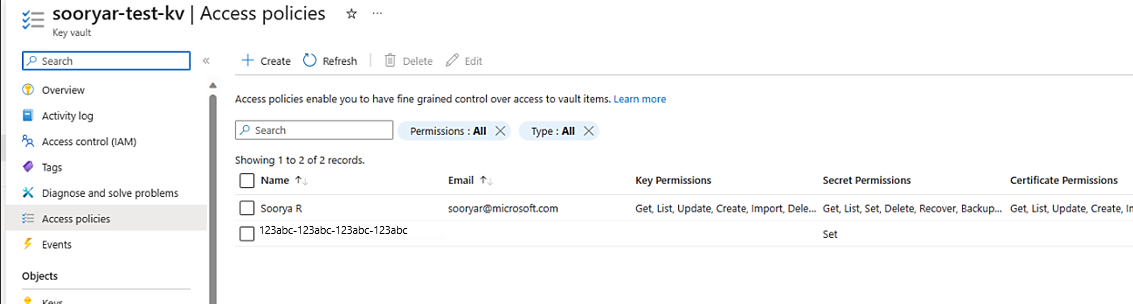

Navigieren Sie zu Überprüfen + erstellen, vergewissern Sie sich, dass die Berechtigung „Festlegen“ verfügbar und unter Prinzipal der richtige Recovery Services-Tresor angegeben ist, und wählen Sie dann Erstellen aus.

Aktivieren Sie den Schutz vor sanftem Löschen und Bereinigen auf Azure Key Vault

Für die Azure Key Vault-Instanz, in der Ihr Verschlüsselungsschlüssel gespeichert ist, müssen vorläufiges Löschen und Löschschutz aktiviert werden.

Auswählen eines Clients*

Sie können vorläufiges Löschen und den Löschschutz über Azure Key Vault aktivieren.

Alternativ können Sie diese Eigenschaften auch bei der Erstellung des Schlüsselspeichers festlegen. Weitere Informationen zu diesen Key Vault-Eigenschaften finden Sie hier.

Speichern der Passphrase in Azure Key Vault für eine neue MARS-Installation

Bevor Sie mit der Installation des MARS-Agents fortfahren, vergewissern Sie sich, dass Sie den Recovery Services-Tresor zum Speichern der Passphrase in Azure Key Vault konfiguriert und Folgendes erfolgreich ausgeführt haben:

Sie haben Ihren Recovery Services-Tresor erstellt.

Sie haben die systemseitig zugewiesene verwaltete Identität des Recovery Services-Tresors aktiviert.

Sie haben Ihrem Recovery Services-Tresor Berechtigungen zum Erstellen von Geheimnissen in Ihrer Key Vault-Instanz zugewiesen.

Sie haben vorläufiges Löschen und den Löschschutz für Ihre Key Vault-Instanz aktiviert.

Laden Sie das MARS-Installationsprogramm aus dem Azure-Portal herunter, und verwenden Sie dann den Installations-Assistenten, um den MARS-Agent auf einem Computer zu installieren.

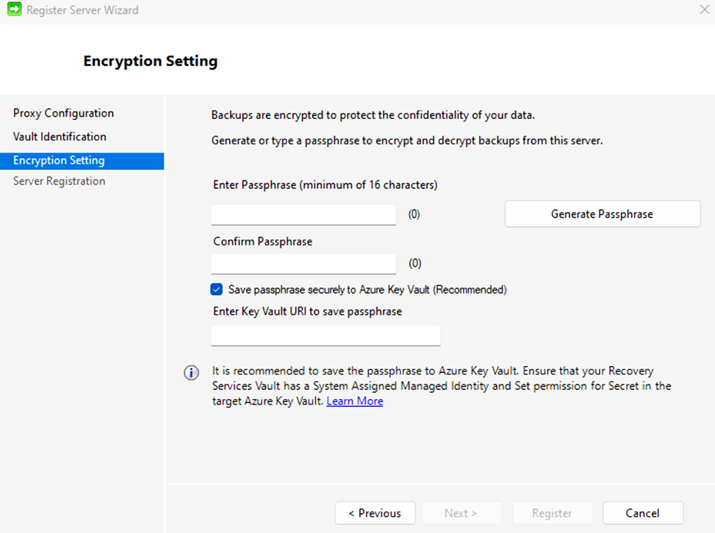

Nachdem Sie im Rahmen des Registrierungsprozesses die Anmeldeinformationen für den Recovery Services-Tresor angegeben haben, wählen Sie in der Verschlüsselungseinstellung die Option zum Speichern der Passphrase in Azure Key Vault aus.

Geben Sie Ihre Passphrase ein, oder wählen Sie Passphrase generieren aus.

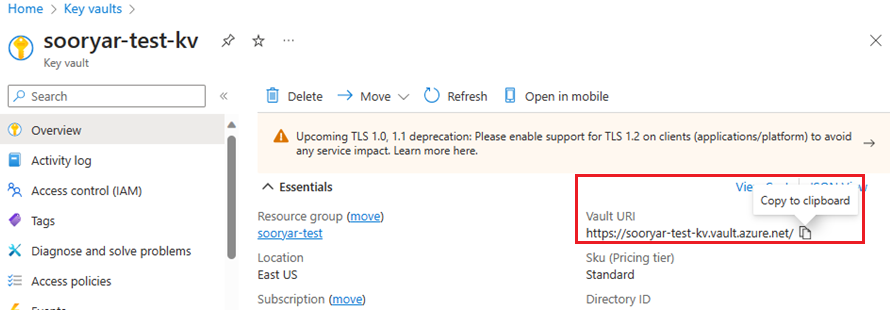

Öffnen Sie im Azure-Portal Ihre Key Vault-Instanz, und kopieren Sie den Key Vault-URI.

Fügen Sie den Key Vault-URI in die MARS-Konsole ein, und wählen Sie dann Registrieren aus.

Sollte ein Fehler auftreten, finden Sie im Bereich zur Problembehandlung weitere Informationen.

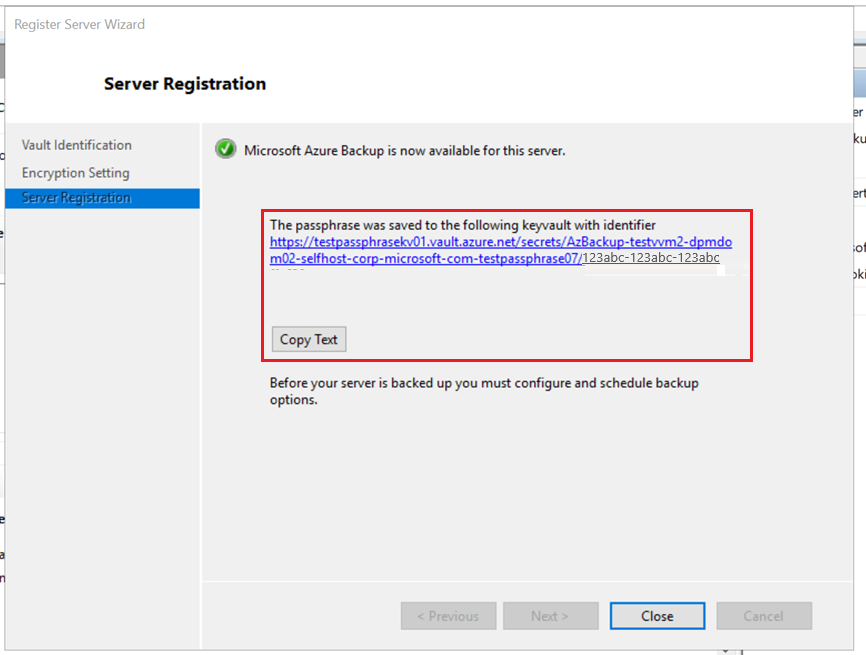

Nach erfolgreicher Registrierung wird die Option zum Kopieren des Bezeichners in das Geheimnis erstellt, und die Passphrase wird NICHT lokal in einer Datei gespeichert.

Wenn Sie später die Passphrase für diesen MARS-Agent ändern, wird eine neue Version des Geheimnisses mit der neuesten Passphrase hinzugefügt.

Sie können diesen Prozess mithilfe der Option „new KeyVaultUri“ in Set-OBMachineSetting command im Installationsskript automatisieren.

Speichern der Passphrase in Azure Key Vault für eine vorhandene MARS-Installation

Wenn Sie bereits über eine MARS-Agent-Installation verfügen und Ihre Passphrase in Azure Key Vault speichern möchten, aktualisieren Sie den Agent mindestens auf die Version 2.0.9262.0, und führen Sie einen Vorgang zum Ändern der Passphrase aus.

Vergewissern Sie sich nach dem Aktualisieren des MARS-Agents, dass Sie den Recovery Services-Tresor zum Speichern der Passphrase in Azure Key Vault konfiguriert und Folgendes erfolgreich ausgeführt haben:

- Sie haben Ihren Recovery Services-Tresor erstellt.

- Sie haben die systemseitig zugewiesene verwaltete Identität des Recovery Services-Tresors aktiviert.

- Sie haben Ihrem Recovery Services-Tresor Berechtigungen zum Erstellen von Geheimnissen in Ihrer Key Vault-Instanz zugewiesen.

- Vorläufiges Löschen und Löschschutz wurden für Ihren Key Vault aktiviert.

So speichern Sie die Passphrase in Key Vault

Öffnen Sie die MARS-Agent-Konsole.

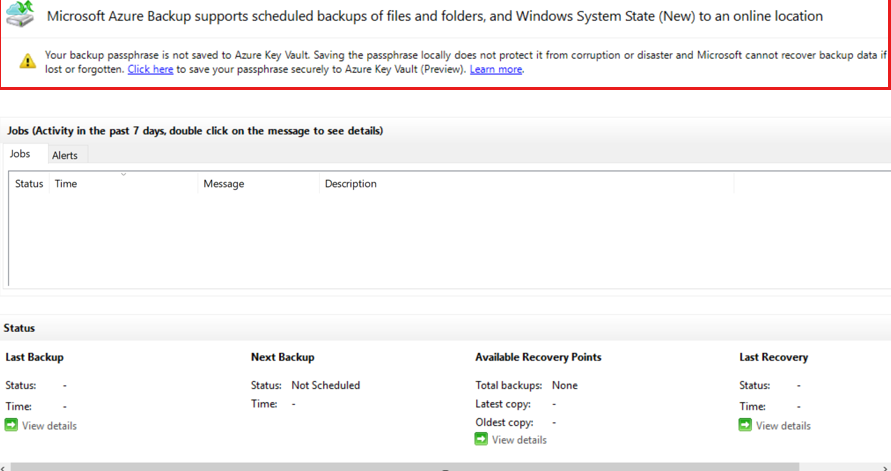

Es sollte ein Banner angezeigt werden, in dem Sie aufgefordert werden, einen Link zum Speichern der Passphrase in Azure Key Vault auszuwählen.

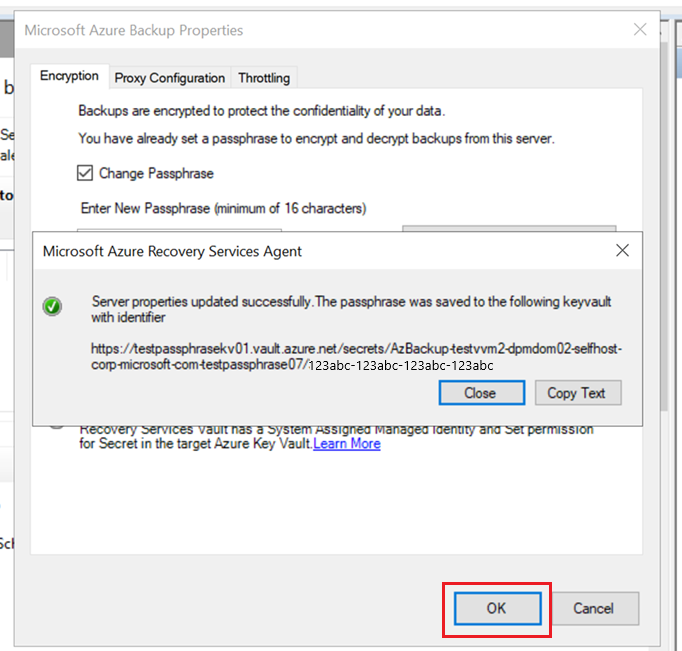

Wählen Sie alternativ dazu Eigenschaften ändern>Passphrase ändern aus, um fortzufahren.

Im Dialogfeld Eigenschaften ändern wird die Option zum Speichern der Passphrase in Key Vault durch Angeben eines Key Vault-URI angezeigt.

Hinweis

Wenn der Computer bereits für das Speichern der Passphrase in Key Vault konfiguriert ist, wird der Key Vault-URI automatisch im Textfeld aufgefüllt.

Öffnen Sie das Azure-Portal, öffnen Sie Ihre Key Vault-Instanz, und kopieren Sie dann den Key Vault-URI.

Fügen Sie den Key Vault-URI in die MARS-Konsole ein, und wählen Sie dann OK aus.

Sollte ein Fehler auftreten, finden Sie im Bereich zur Problembehandlung weitere Informationen.

Nachdem der Vorgang zum Ändern der Passphrase erfolgreich ausgeführt wurde, wird eine Option zum Kopieren des Bezeichners in das Geheimnis erstellt, und die Passphrase wird NICHT lokal in einer Datei gespeichert.

Wenn Sie später die Passphrase für diesen MARS-Agent ändern, wird eine neue Version des Geheimnisses mit der neuesten Passphrase hinzugefügt.

Sie können diesen Schritt mithilfe der Option „new KeyVaultUri“ im Cmdlet Set-OBMachineSetting automatisieren.

Abrufen der Passphrase aus Azure Key Vault für einen Computer

Wenn Ihr Computer nicht mehr verfügbar ist und Sie Sicherungsdaten per Wiederherstellung von einem alternativen Speicherort aus dem Recovery Services-Tresor wiederherstellen müssen, benötigen Sie die Passphrase des Computers.

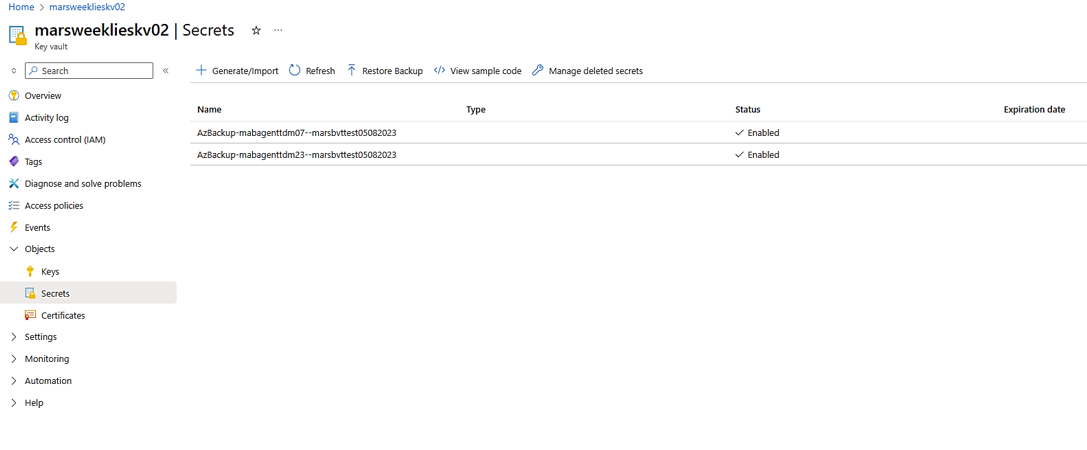

Die Passphrase ist in Azure Key Vault als Geheimnis gespeichert. Pro Computer wird ein Geheimnis erstellt, und dem Geheimnis wird eine neue Version hinzugefügt, wenn die Passphrase für den Computer geändert wird. Das Geheimnis wird wie folgt benannt: AzBackup-machine fully qualified name-vault name.

So finden Sie die Passphrase des Computers:

Öffnen Sie im Azure-Portal die Key Vault-Instanz, die zum Speichern der Passphrase für den Computer verwendet wurde.

Es wird empfohlen, eine einzelne Key Vault-Instanz zu verwenden, um alle Ihre Passphrasen zu speichern.

Wählen Sie Geheimnisse aus, und suchen Sie nach dem Geheimnis mit dem Namen

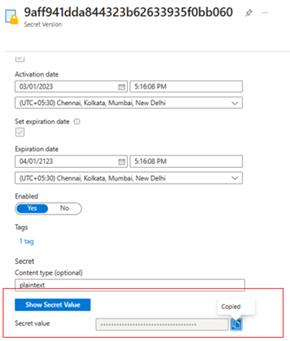

AzBackup-<machine name>-<vaultname>.Wählen Sie das Geheimnis aus, öffnen Sie die neueste Version, und kopieren Sie den Wert des Geheimnisses.

Dies ist die Passphrase des Computers, die bei der Wiederherstellung verwendet werden muss.

Wenn in der Key Vault-Instanz eine große Anzahl von Geheimnissen enthalten ist, verwenden Sie die Key Vault-CLI, um die Geheimnisse aufzulisten und nach dem gewünschten Geheimnis zu suchen.

az keyvault secret list --vault-name 'myvaultname’ | jq '.[] | select(.name|test("AzBackup-<myvmname>"))'

Behandeln allgemeiner Probleme

In diesem Abschnitt werden allgemeine Fehler aufgeführt, die beim Speichern einer Passphrase in Azure Key Vault auftreten können.

Systemidentität ist nicht konfiguriert (391224)

Ursache: Dieser Fehler tritt auf, wenn für den Recovery Services-Tresor keine systemseitig zugewiesene verwaltete Identität konfiguriert wurde.

Empfohlene Maßnahme: Stellen Sie sicher, dass die systemseitig zugewiesene Identität gemäß den Voraussetzungen ordnungsgemäß für den Recovery Services-Tresor konfiguriert wurde.

Berechtigungen sind nicht konfiguriert (391225)

Ursache: Der Recovery Services-Tresor verfügt über eine systemseitig zugewiesene verwaltete Identität, aber nicht über die Berechtigung „Festlegen“ zum Erstellen eines Geheimnisses in der Key Vault-Zielinstanz.

Empfohlene Maßnahme:

- Vergewissern Sie sich, dass die verwendeten Tresoranmeldeinformationen für den beabsichtigten Recovery Services-Tresor gelten.

- Vergewissern Sie sich, dass der Key Vault-URI für die beabsichtigte Key Vault-Instanz gilt.

- Vergewissern Sie sich, dass der Name des Recovery Services-Tresors unter „Key Vault“ > „Zugriffsrichtlinien“ > „Anwendung“ mit dem Wert „Festlegen“ für „Geheimnisberechtigungen“ aufgeführt ist.

Ist der Name nicht aufgeführt, konfigurieren Sie die Berechtigung erneut.

Azure Key Vault-URI ist falsch (100272)

Ursache: Der eingegebene Key Vault-URI hat nicht das richtige Format.

Empfohlene Maßnahme: Vergewissern Sie sich, dass Sie den aus dem Azure-Portal kopierten Key Vault-URI eingegeben haben. Beispiel: https://myvault.vault.azure.net/.

UserErrorSecretExistsSoftDeleted (391282)

Ursache: In der Key Vault-Instanz ist bereits ein Geheimnis im erwarteten Format vorhanden, das Geheimnis befindet sich aber in einem vorläufig gelöschten Zustand. Wenn das Geheimnis nicht wiederhergestellt wird, kann MARS die Passphrase für diesen Computer nicht in der angegebenen Key Vault-Instanz speichern.

Empfohlene Maßnahme: Überprüfen Sie, ob im Tresor ein Geheimnis mit dem Namen AzBackup-<machine name>-<vaultname> vorhanden ist und ob es sich in einem vorläufig gelöschten Zustand befindet. Stellen Sie das vorläufig gelöschte Geheimnis wieder her, um die Passphrase darin zu speichern.

UserErrorKeyVaultSoftDeleted (391283)

Ursache: Die für MARS bereitgestellte Key Vault-Instanz befindet sich in einem vorläufig gelöschten Zustand.

Empfohlene Maßnahme: Stellen Sie die Key Vault-Instanz wieder her, oder stellen Sie eine neue Key Vault-Instanz bereit.

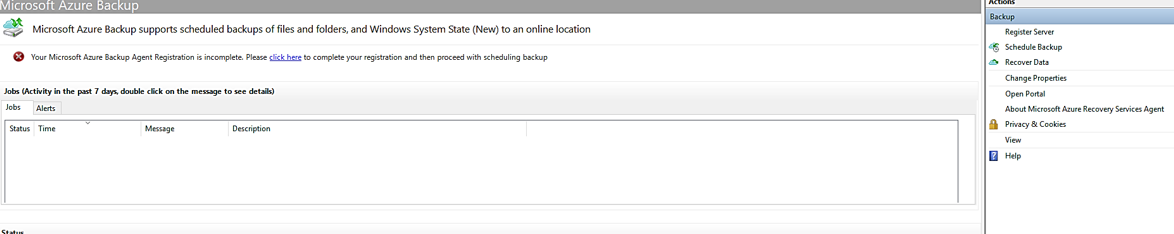

Registrierung ist unvollständig

Ursache: Die MARS-Registrierung wurde nicht durch Registrieren der Passphrase abgeschlossen. Daher können Sie Sicherungen erst konfigurieren, wenn die Passphrase registriert wurde.

Empfohlene Maßnahme: Wählen Sie die Warnmeldung aus, und schließen Sie die Registrierung ab.