Planen der Zielzonen-Netzwerksegmentierung

In diesem Abschnitt werden wichtige Empfehlungen für die Bereitstellung höchst sicherer interner Netzwerksegmentierung innerhalb einer Zielzone erläutert, mit denen eine Netzwerk-Zero-Trust-Implementierung gefördert wird.

Überlegungen zum Entwurf

Beim Zero-Trust-Modell wird davon ausgegangen, dass eine Sicherheitsverletzung vorliegt, und jede Anforderung wird so überprüft, als ob sie aus einem nicht kontrollierten Netzwerk stammen würde.

Eine erweiterte Implementierung eines Zero-Trust-Netzwerks umfasst vollständig verteilte Mikroparameter für eingehenden und ausgehenden Clouddatenverkehr und tiefere Mikrosegmentierung.

Netzwerksicherheitsgruppen (Network Security Groups, NSGs können Azure-Diensttags verwenden, um die Konnektivität mit Azure-PaaS-Diensten zu ermöglichen.

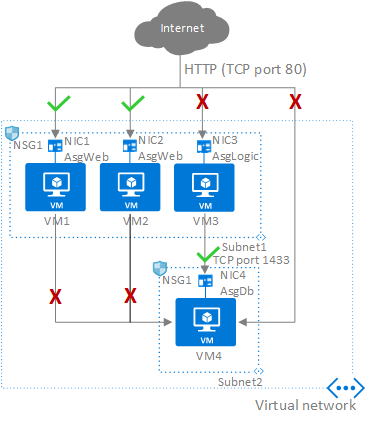

Anwendungssicherheitsgruppen (Application Security Groups, ASGs) sind nicht netzwerkübergreifend und bieten auch keinen Schutz für mehrere virtuelle Netzwerke.

Verwenden Sie NSG-Datenflussprotokolle, um den Datenverkehr zu prüfen, der über einen Netzwerkpunkt mit einer angefügten NSG geleitet wird.

Virtuelle Netzwerkdatenflussprotokolle bieten Funktionen, die den Funktionen der NSG-Datenflussprotokolle ähneln, jedoch eine breitere Palette von Anwendungsfällen abdecken. Sie vereinfachen auch den Umfang der Datenverkehrsüberwachung, da Sie die Protokollierung auf der Ebene des virtuellen Netzwerks aktivieren können.

Entwurfsempfehlungen

Delegieren Sie die Subnetzerstellung an den Zielzonenbesitzer. Dadurch kann dieser festlegen, wie Workloads über Subnetze segmentiert werden (z. B. ein einziges großes Subnetz, mehrschichtige Anwendung oder in das Netzwerk integrierte Anwendung). Das Plattformteam kann mithilfe von Azure Policy sicherstellen, dass Subnetzen mit Richtlinien vom Typ „Immer verweigern“ immer ein NSG mit bestimmten Regeln (z. B. eingehenden SSH oder RDP aus dem Internet verweigern oder Datenverkehr zwischen Zielzonen zulassen/blockieren) zugeordnet ist.

Verwenden Sie NSGs, um den subnetzübergreifenden Datenverkehr sowie den plattformübergreifenden Ost-West-Datenverkehr (Datenverkehr zwischen Zielzonen) zu schützen.

Das Anwendungsteam sollte mithilfe von Anwendungssicherheitsgruppen für die NSGs auf Subnetzebene mehrschichtige VMs in der Zielzone schützen.

Verwenden Sie NSGs und Anwendungssicherheitsgruppen zum Mikrosegmentieren von Datenverkehr in der Zielzone, und filtern Sie Datenverkehr nach Möglichkeit nicht mit einem zentralen NVA.

Aktivieren Sie virtuelle Netzwerkdatenflussprotokolle und verwenden Sie Datenverkehrsanalysen, um Einblicke in ein- und ausgehenden Datenverkehr zu erhalten. Aktivieren Sie Datenflussprotokolle für alle wichtigen virtuellen Netzwerke und Subnetze in Ihren Abonnements, wie z. B. virtuelle Netzwerke und Subnetze, die Windows Server Active Directory-Domänencontroller oder wichtige Datenspeicher enthalten. Außerdem können Sie Datenflussprotokolle verwenden, um potenzielle Sicherheitsvorfälle zu erkennen, die Compliance und die Steuerung zu überwachen und die Nutzung zu optimieren.

Verwenden Sie NSGs, um die Konnektivität zwischen Zielzonen selektiv zuzulassen.

Leiten Sie bei Virtual WAN-Topologien Datenverkehr über Zielzonen hinweg per Azure Firewall weiter, wenn Ihre Organisation Filter- und Protokollierungsfunktionen für Datenverkehr benötigt, der zwischen Zielzonen fließt.

Wenn sich Ihre Organisation dazu entschließt, die Tunnelerzwingung (Standardroute ankündigen) zu lokalen Standorten zu implementieren, empfehlen wir, die folgenden ausgehenden NSG-Regeln zu integrieren, um den Datenverkehr von VNets direkt ins Internet zu verweigern, falls die BGP-Sitzung getrennt wird.

Hinweis

Regelprioritäten müssen basierend auf Ihrem vorhandenen NSG-Regelsatz angepasst werden.

| Priority | Name | `Source` | Destination | Dienst | Aktion | Anmerkung |

|---|---|---|---|---|---|---|

| 100 | AllowLocal |

Any |

VirtualNetwork |

Any |

Allow |

Datenverkehr wird während des normalen Betriebs zugelassen. Bei aktiviertem erzwungenen Tunneling wird 0.0.0.0/0 als Teil des VirtualNetwork-Tags betrachtet, solange es von BGP dem ExpressRoute- oder VPN Gateway-Dienst angekündigt wird. |

| 110 | DenyInternet |

Any |

Internet |

Any |

Deny |

Datenverkehr direkt ins Internet verweigern, wenn die 0.0.0.0/0-Route aus den angekündigten Routen herausgenommen wird (z. B. aufgrund eines Ausfalls oder einer Fehlkonfiguration). |

Achtung

Azure-PaaS-Dienste, die in ein virtuelles Netzwerk eingeschleust werden können, sind möglicherweise nicht mit der Tunnelerzwingung kompatibel. Vorgänge auf Steuerungsebene erfordern eventuell weiterhin direkte Konnektivität mit bestimmten öffentlichen IP-Adressen, damit der Dienst ordnungsgemäß funktioniert. Es wird empfohlen, die zugehörige Dienstdokumentation auf Netzwerkanforderungen zu überprüfen und schließlich das Dienstsubnetz aus der Verteilung der Standardroute auszuschließen. Mit Diensttags in UDR können Sie nur dann Standardrouten umgehen und Datenverkehr auf der Steuerungsebene umleiten, wenn das entsprechende Diensttag verfügbar ist.