Planen des Remotezugriffs auf virtuelle Computer

In diesem Artikel werden die empfohlenen Anleitungen zum Bereitstellen von Remotezugriff auf virtuelle Computer (VMs) beschrieben, die in einer Azure-Zielzonenarchitektur bereitgestellt werden.

Azure bietet verschiedene Technologien zum Bereitstellen von Remotezugriff auf virtuelle Computer:

- Azure Bastion, eine PaaS-Lösung (Platform as a Service), für den Zugriff auf VMs über einen Browser oder über den nativen SSH/RDP-Client auf Windows-Arbeitsstationen (derzeit in der Vorschauphase).

- JIT-Zugriff (Just-In-Time), der über Microsoft Defender für Cloud bereitgestellt wird.

- Optionen für die Hybridkonnektivität wie Azure ExpressRoute und VPNs.

- Öffentliche IP-Adresse, die direkt mit der VM oder durch eine NAT-Regel über einen öffentlichen Lastenausgleich in Azure verbunden ist.

Die Wahl der am besten geeigneten Lösung für den Remotezugriff hängt von Faktoren wie Skalierung, Topologie und Sicherheitsanforderungen ab.

Überlegungen zum Entwurf

- Sofern verfügbar, können Sie die bestehende Hybridkonnektivität zu virtuellen Azure-Netzwerken über ExpressRoute- oder S2S/P2S VPN-Verbindungen verwenden, um Remotezugriff vom lokalen Standort auf virtuelle Azure-Computer unter Windows und Linux zu ermöglichen.

- NSGs können verwendet werden, um SSH/RDP-Verbindungen mit Azure-VMs zu sichern.

- JIT ermöglicht den Remotezugriff per SSH/RDP über das Internet, ohne dass eine andere Infrastruktur bereitgestellt werden muss.

- Beim JIT-Zugriff gibt es einige Einschränkungen bei der Verfügbarkeit.

- Der JIT-Zugriff kann nicht für VMs verwendet werden, die durch Azure-Firewalls geschützt sind, die von Azure Firewall Manager gesteuert werden.

- Azure Bastion bietet eine zusätzliche Steuerungsebene. Es ermöglicht eine sichere und problemlose RDP/SSH-Verbindung mit Ihren VMs direkt vom Azure-Portal oder dem nativen Client (in der Vorschauphase) über einen sicheren TLS-Kanal. Mit Azure Bastion entfällt auch die Notwendigkeit einer Hybridkonnektivität.

- Überlegen Sie, welche Azure Bastion-SKU Sie je nach Ihren Anforderungen verwenden möchten, wie unter Informationen zu Azure Bastion-Konfigurationseinstellungen beschrieben.

- In den Häufig gestellten Fragen zu Azure Bastion finden Sie Antworten auf häufig gestellte Fragen zu diesem Dienst.

- Azure Bastion mit Kerberos-Authentifizierung erfordert, dass sich sowohl die Domänencontroller als auch Azure Bastion im selben virtuellen Netzwerk befinden. Weitere Informationen finden Sie unter Azure Bastion mit Kerberos-Authentifizierung.

- Azure Bastion kann in einer Azure Virtual WAN-Topologie verwendet werden, doch es gibt einige Einschränkungen:

- Azure Bastion kann nicht in einem virtuellen Hub eines Virtual WAN bereitgestellt werden.

- Azure Bastion muss die SKU

Standardverwenden, und auch das FeatureIP based connectionmuss in der Azure Bastion-Ressource aktiviert sein. Siehe hierzu die Dokumentation zu IP-basierten Azure Bastion-Verbindungen. - Azure Bastion kann in jedem virtuellen Spoke-Netzwerk bereitgestellt werden, das mit einem Virtual WAN verbunden ist, um auf virtuelle Computer zuzugreifen, in seinem eigenen oder anderen virtuellen Netzwerken, die mit demselben Virtual WAN verbunden sind, über seine zugeordneten Hubs über virtuelle Virtual WAN-Netzwerkverbindungen, vorausgesetzt das Routing ist ordnungsgemäß konfiguriert.

Tipp

Eine IP-basierte Azure Bastion-Verbindung ermöglicht außerdem Konnektivität mit lokalen Computern, vorausgesetzt, dass Hybridkonnektivität zwischen der Azure Bastion-Ressource und dem Computer besteht, mit dem Sie eine Verbindung herstellen möchten. Siehe Herstellen der Verbindung mit einer VM über die angegebene private IP-Adresse über das Portal.

Entwurfsempfehlungen

- Verwenden Sie bestehende ExpressRoute- oder VPN-Konnektivität, um Remotezugriff auf Azure-VMs zu ermöglichen, auf die von lokalen Standorten aus über ExpressRoute- oder VPN-Verbindungen zugegriffen werden kann.

- In einer Virtual WAN-basierten Netzwerktopologie, in der Remotezugriff auf virtuelle Computer über das Internet erforderlich ist:

- Azure Bastion kann in jedem virtuellen Spoke-Netzwerk der jeweiligen VMs bereitgestellt werden.

- Oder Sie können sich entschließen, eine zentralisierte Azure Bastion-Instanz in einem einzigen Spoke in Ihrer Virtual WAN-Topologie bereitzustellen, wie in Abbildung 1 gezeigt. Diese Konfiguration reduziert die Anzahl der zu verwaltenden Azure Bastion-Instanzen in Ihrer Umgebung. Dieses Szenario erfordert, dass Benutzer, die sich über Azure Bastion bei Windows- und Linux-VMs anmelden, über eine Rolle „Leser“ für die Azure Bastion-Ressource und das ausgewählte virtuelle Spoke-Netzwerk verfügen. Einige Implementierungen verfügen möglicherweise über Sicherheits- oder Complianceaspekte, die dies einschränken oder verhindern.

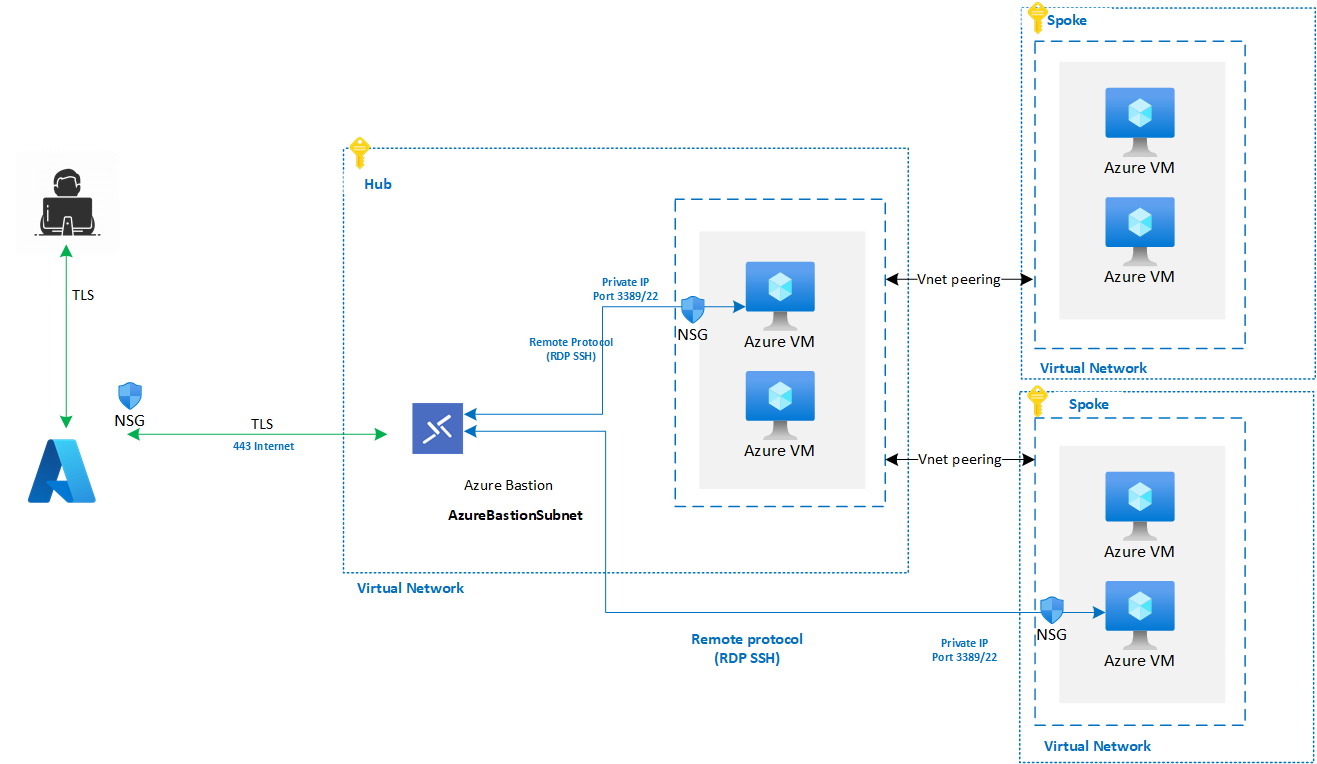

- In einer Hub-and-Spoke-Netzwerktopologie, in der Remotezugriff auf virtuelle Azure-Computer über das Internet erforderlich ist:

- Ein einzelner Azure Bastion-Host kann im virtuellen Hubnetzwerk bereitgestellt werden, der über Peering virtueller Netzwerke die entsprechende Konnektivität zu Azure-VMs in virtuellen Spoke-Netzwerken bieten kann. Diese Konfiguration reduziert die Anzahl der zu verwaltenden Azure Bastion-Instanzen in Ihrer Umgebung. Dieses Szenario erfordert, dass Benutzer, die sich über Azure Bastion bei Windows- und Linux-VMs anmelden, über eine Rolle „Leser“ auf der Azure Bastion-Ressource und dem virtuellen Hubnetzwerk verfügen. Einige Implementierungen könnten Überlegungen zu Sicherheit oder Compliance enthalten. Weitere Informationen in Abbildung 2.

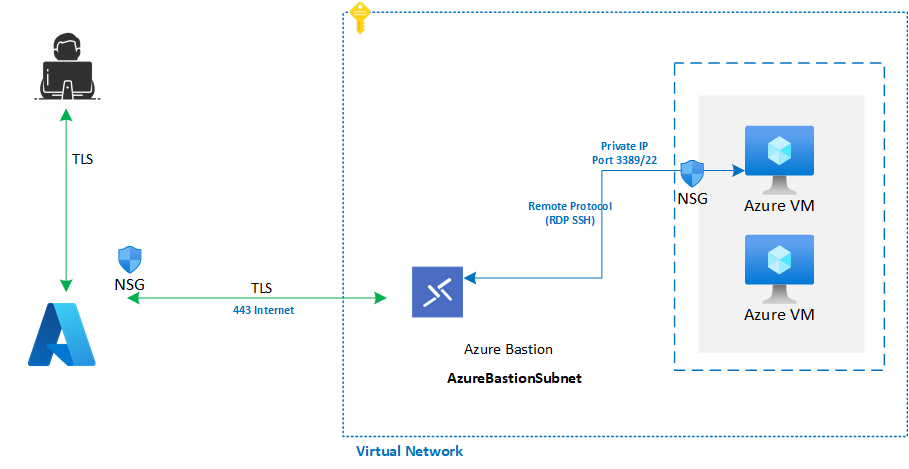

- Ihre Umgebung erlaubt es möglicherweise nicht, Benutzern die Rolle „Leser“ der rollenbasierten Zugriffssteuerung (RBAC) auf die Azure Bastion-Ressource und das virtuelle Hubnetzwerk zu gewähren. Verwenden Sie Azure Bastion Basic oder Standard, um Konnektivität für virtuelle Computer innerhalb eines virtuellen Spoke-Netzwerks bereitzustellen. Stellen Sie eine dedizierte Azure Bastion-Instanz für jedes virtuelle Netzwerk bereit, das Remotezugriff erfordert. Weitere Informationen in Abbildung 3.

- Konfigurieren Sie NSG-Regeln, um Azure Bastion und die VMs zu schützen, zu denen es Konnektivität bietet. Folgen Sie den Anweisungen unter Arbeiten mit virtuellen Computern und Netzwerksicherheitsgruppen in Azure Bastion.

- Konfigurieren Sie Azure Bastion-Diagnoseprotokolle so, dass sie an den zentralen Log Analytics-Arbeitsbereich gesendet werden. Folgen Sie den Anweisungen unter Aktivieren und Verwenden von Azure Bastion-Ressourcenprotokollen.

- Stellen Sie sicher, dass die erforderlichen RBAC-Rollenzuweisungen für die Benutzer oder Gruppen, die sich über Azure Bastion mit den VMs verbinden, vorhanden sind.

- Wenn Sie über SSH eine Verbindung mit Linux-VMs herstellen, verwenden Sie das Feature zum Herstellen einer Verbindung mithilfe eines in Azure Key Vault gespeicherten privaten Schlüssels.

- Stellen Sie Azure Bastion- und ExpressRoute- oder VPN-Zugriff bereit, um spezielle Anforderungen zu erfüllen, z. B. den Notfallzugriff.

- Von Remotezugriffen auf Windows- und Linux-VMs über öffentliche IP-Adressen, die direkt mit den VMs verbunden sind, wird abgeraten. Der Remotezugriff sollte niemals ohne strenge NSG-Regeln und ohne Firewall bereitgestellt werden.

Abbildung 1: Azure Virtual WAN-Topologie.

Abbildung 2: Azure Hub-and-Spoke-Topologie.

Abbildung 3: Eigenständige Topologie des virtuellen Azure-Netzwerks.