Rollenbasierte Zugriffssteuerung in Azure

Gruppenbasierte Zugriffsrechte und Berechtigungen haben sich als eine bewährte Methode erwiesen. Der Umgang mit Gruppen anstelle von einzelnen Benutzern vereinfacht die Wartung von Zugriffsrichtlinien, bietet eine einheitliche teamübergreifende Zugriffsverwaltung und reduziert Konfigurationsfehler. Das Zuweisen und Entfernen von Benutzern zu und aus den entsprechenden Gruppen erleichtert die Aktualisierung der Berechtigungen von bestimmten Benutzern. Die rollenbasierte Zugriffssteuerung in Azure (Azure Role-Based Access Control, Azure RBAC) ermöglicht eine präzise Zugriffsverwaltung für Ressourcen, deren Struktur auf Benutzerrollen basiert.

Einen Überblick über die empfohlenen Azure RBAC-Methoden als Teil einer Identitäts- und Sicherheitsstrategie finden Sie unter Verwenden der rollenbasierten Zugriffssteuerung.

Übersicht über die rollenbasierte Zugriffssteuerung in Azure

Mit der rollenbasierten Zugriffssteuerung von Azure können Sie Aufgaben innerhalb Ihres Teams aufteilen und nur bestimmten Benutzern, Gruppen, Dienstprinzipalen oder verwalteten Identitäten in Microsoft Entra genügend Zugriff gewähren, um ihre Aufgaben zu erfüllen. Anstatt allen uneingeschränkten Zugriff auf Ihr Azure-Abonnement oder Ihre Ressourcen zu gewähren, können Sie die Berechtigungen für jede Ressourcengruppe einschränken.

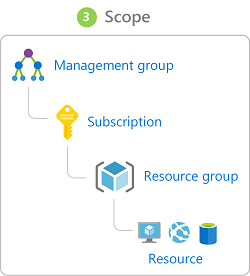

Azure-Rollendefinitionen listen Operationen auf, die für Benutzer oder Gruppen, die dieser Rolle zugeordnet sind, erlaubt oder verboten sind. Der Bereich einer Rolle gibt an, auf welche Ressourcen sich diese definierten Berechtigungen beziehen. Bereiche können auf mehreren Ebenen angegeben werden: Verwaltungsgruppe, Abonnement, Ressourcengruppe oder Ressource. Bereiche sind in einer Beziehung zwischen über- und untergeordneten Elementen strukturiert.

Detaillierte Anweisungen zur Zuordnung von Benutzern und Gruppen zu bestimmten Rollen und zur Zuordnung von Rollen zu Bereichen finden Sie unter Hinzufügen oder Entfernen von Azure-Rollenzuweisungen über das Azure-Portal.

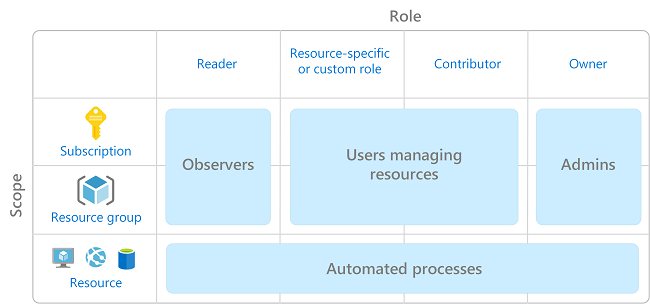

Verwenden Sie bei der Planung Ihrer Zugriffssteuerungsstrategie ein Modell mit den geringsten Rechten, das den Benutzern nur die für die Ausführung ihrer Arbeit erforderlichen Berechtigungen erteilt. Die folgende Abbildung zeigt ein vorgeschlagenes Muster für die Verwendung von Azure RBAC mit diesem Ansatz.

Hinweis

Je spezifischer oder detaillierter die Berechtigungen sind, die Sie definieren, desto wahrscheinlicher werden Ihre Zugriffssteuerungen komplex und schwer zu verwalten sein. Dies trifft vor allem dann zu, wenn die Größe Ihrer Cloudumgebung zunimmt. Vermeiden Sie ressourcenspezifische Berechtigungen. Verwenden Sie stattdessen Verwaltungsgruppen für unternehmensweite Zugriffssteuerung und Ressourcengruppen für Zugriffssteuerungen innerhalb von Abonnements. Vermeiden Sie auch benutzerspezifische Berechtigungen. Weisen Sie stattdessen Gruppen in Microsoft Entra ID Zugriffsberechtigungen zu.

Verwenden von integrierten Azure-Rollen

Azure bietet eine Vielzahl integrierter Rollendefinitionen mit drei Kernrollen für den Zugriff:

- Die Rolle Besitzer kann alles verwalten, einschließlich des Zugriffs auf Ressourcen.

- Die Rolle Mitwirkender kann alles mit Ausnahme des Zugriffs auf Ressourcen verwalten.

- Die Rolle Leser kann alles anzeigen, aber keine Änderungen vornehmen.

Ausgehend von diesen grundlegenden Zugriffsebenen bieten zusätzliche integrierte Rollen detailliertere Steuerungsmöglichkeiten für den Zugriff auf bestimmte Ressourcentypen oder Azure-Funktionen. Beispielsweise können Sie den Zugriff auf virtuelle Computer mithilfe der folgenden integrierten Rollen verwalten:

- Mit der Rolle Anmeldeinformationen des VM-Administrators können Sie virtuelle Computer im Portal anzeigen und sich als

administratoranmelden. - Die Rolle Mitwirkender für virtuelle Computer ermöglicht Ihnen das Verwalten von virtuellen Computern, aber nicht den Zugriff auf diese sowie auf das virtuelle Netzwerk oder das Speicherkonto, mit dem sie verbunden sind.

- Die Rolle Anmeldeinformationen für VM-Benutzer kann virtuelle Computer im Portal anzeigen und sich als normaler Benutzer anmelden.

Ein weiteres Beispiel für die Verwendung integrierter Rollen zur Verwaltung des Zugriffs auf bestimmte Funktionen finden Sie in der Diskussion über die Steuerung des Zugriffs auf Kostenverfolgungsfunktionen unter Nachverfolgen von Kosten für Geschäftseinheiten, Umgebungen oder Projekte.

Eine Liste mit allen verfügbaren integrierten Rollen finden Sie unter Integrierte Azure-Rollen.

Verwenden von benutzerdefinierten Rollen

Obwohl die integrierten Rollen in Azure eine Vielzahl von Zugriffssteuerungsszenarien unterstützen, erfüllen sie möglicherweise nicht alle Anforderungen Ihrer Organisation oder Ihres Teams. Wenn Sie beispielsweise eine einzige Gruppe von Benutzern haben, die für die Verwaltung von virtuellen Computern und Azure SQL-Datenbank-Ressourcen verantwortlich ist, können Sie eine benutzerdefinierte Rolle erstellen, um die Verwaltung der erforderlichen Zugriffssteuerungen zu optimieren.

Die Azure-RBAC-Dokumentation enthält Anweisungen zum Erstellen benutzerdefinierter Rollen sowie Details dazu, wie Rollendefinitionen funktionieren.

Trennung von Zuständigkeiten und Rollen für große Organisationen

Azure RBAC ermöglicht Organisationen, verschiedene Teams für verschiedene Managementaufgaben in großen Cloudumgebungen einzusetzen. Zentralen IT-Teams kann die Steuerung der wichtigsten Zugriffs- und Sicherheitsfunktionen ermöglicht werden, während gleichzeitig Softwareentwickler und andere Teams in großem Umfang bestimmte Workloads oder Ressourcengruppen steuern können.

Die meisten Cloudumgebungen können auch von einer Zugriffssteuerungsstrategie profitieren, die mehrere Rollen verwendet und eine Trennung der Verantwortlichkeiten zwischen diesen Rollen betont. Dieser Ansatz erfordert, dass jede wesentliche Änderung an Ressourcen oder Infrastruktur mehrere Rollen betrifft, und stellt sicher, dass mehrere Personen eine Änderung überprüfen und genehmigen müssen. Diese Trennung der Verantwortlichkeiten schränkt die Fähigkeit einer einzelnen Person ein, ohne das Wissen anderer Teammitglieder auf sensible Daten zuzugreifen oder Schwachstellen einzuführen.

Die folgende Tabelle zeigt ein allgemeines Muster für die Aufteilung des IT-Zuständigkeiten in separate benutzerdefinierte Rollen:

| Group | Allgemeiner Rollenname | Aufgaben |

|---|---|---|

| Sicherheitsvorgänge | SecOps | Bietet eine allgemeine Sicherheitsübersicht. Festlegung und Durchsetzung von Sicherheitsrichtlinien wie Verschlüsselung im Ruhezustand. Verwaltet Verschlüsselungsschlüssel. Verwaltet Firewallregeln. |

| Netzwerkvorgänge | NetOps | Verwaltet die Netzwerkkonfiguration und den Betrieb in virtuellen Netzwerken wie Routen und Peerings. |

| Systembetrieb | SysOps | Gibt die Optionen für die Compute- und Speicherinfrastruktur an und verwaltet die bereitgestellten Ressourcen. |

| Entwicklung, Test und Betrieb | DevOps | Erstellt Workloadfunktionen und -anwendungen und stellt sie bereit. Betreibt Features und Anwendungen, um Vereinbarungen zum Servicelevel und andere Qualitätsstandards einzuhalten. |

Die Aufschlüsselung von Aktionen und Berechtigungen in diese Standardrollen ist oft für alle Ihre Anwendungen, Abonnements oder die gesamte Cloudumgebung gleich, auch wenn diese Rollen von verschiedenen Personen auf verschiedenen Ebenen ausgeführt werden. Dementsprechend können Sie einen gemeinsamen Satz von Azure-Rollendefinitionen erstellen, die für verschiedene Bereiche innerhalb Ihrer Umgebung gelten. Benutzern und Gruppen kann dann eine gemeinsame Rolle zugewiesen werden, jedoch nur für den Bereich der Ressourcen, Ressourcengruppen, Abonnements oder Verwaltungsgruppen, für deren Verwaltung sie verantwortlich sind.

In einer Hub-and-Spoke-Netzwerktopologie mit mehreren Abonnements könnten Sie z. B. einen gemeinsamen Satz von Rollendefinitionen für den Hub und alle Workloadspokes haben. Die NetOps-Rolle eines Hubabonnements kann Mitgliedern des zentralen IT-Teams der Organisation zugewiesen werden, die für die Aufrechterhaltung des Netzwerkbetriebs für gemeinsame Dienste verantwortlich sind, die von allen Workloads genutzt werden. Die NetOps-Rolle eines Workloadspokeabonnements kann dann Mitgliedern dieses spezifischen Workloadteams zugewiesen werden, sodass sie das Netzwerk innerhalb dieses Abonnements konfigurieren können, um ihre Workloadanforderungen optimal zu unterstützen. Für beide wird die gleiche Rollendefinition verwendet, aber die bereichsbasierte Zuordnungen stellen sicher, dass Benutzer nur über den Zugriff verfügen, den sie für ihre Arbeit benötigen.