Verwaltungsgruppen

Verwenden Sie Verwaltungsgruppen, um Ihre Azure-Abonnements zu organisieren und zu verwalten. Da die Anzahl Ihrer Subscriptions zunimmt, bieten Verwaltungsgruppen wichtige Struktur für Ihre Azure-Umgebung und erleichtern die Verwaltung Ihrer Subscriptions. Verwenden Sie den folgenden Leitfaden, um eine effektive Verwaltungsgruppenhierarchie einzurichten und Ihre Subscriptions gemäß bewährten Methoden zu organisieren.

Hinweise zum Entwurf von Verwaltungsgruppen

Verwaltungsgruppenstrukturen innerhalb eines Microsoft Entra-Mandanten unterstützen die Organisationszuordnung. Führen Sie eine gründliche Prüfung der Struktur Ihrer Verwaltungsgruppe durch, wenn Ihre Organisation plant, Azure im großen Stil einzuführen.

Legen Sie fest, wie Ihr Unternehmen die Dienste, die bestimmte Teams besitzen oder betreiben, voneinander trennt.

Bestimmen Sie, ob Sie über bestimmte Funktionen verfügen, die Sie aus Gründen wie Geschäftsanforderungen, betrieblichen Anforderungen, behördlichen Anforderungen, Datenspeicherung, Datensicherheit oder Datenhoheitskonformität getrennt halten müssen.

Mithilfe von Verwaltungsgruppen können Sie Richtlinien- und Initiativenzuweisungen über Azure Policy aggregieren.

Aktivieren Sie die rollenbasierte Azure-Zugriffskontrollautorisierung (RBAC) für Verwaltungsgruppenoperationen, um die Standardautorisierung außer Kraft zu setzen. Standardmäßig kann jeder Principal, wie z. B. ein Benutzer- oder Service-Principal, innerhalb eines Microsoft Entra-Tenants neue Verwaltungsgruppen erstellen. Weitere Informationen finden Sie unter Schützen Ihrer Ressourcenhierarchie.

Berücksichtigen Sie dabei außerdem Folgendes:

Eine Verwaltungsgruppenstruktur kann bis zu sechs Ebenen unterstützen. Diese Einschränkung gilt nicht für die Mandantenstammebene oder die Abonnementebene.

Alle neuen Abonnements werden standardmäßig unter der Stammverwaltungsgruppe des Mandanten platziert.

Weitere Informationen finden Sie unter Verwaltungsgruppen.

Empfehlungen für Verwaltungsgruppen

Halten Sie die Verwaltungsgruppenhierarchie relativ flach, idealerweise mit nicht mehr als drei bis vier Ebenen. Diese Einschränkung reduziert den Mehraufwand und die Komplexität der Verwaltung.

Vervielfältigen Sie Ihre Organisationsstruktur nicht in einer tief verschachtelten Verwaltungsgruppenhierarchie. Verwenden Sie Verwaltungsgruppen zur Richtlinienzuweisung und für die Abrechnung. Verwenden Sie bei diesem Ansatz Verwaltungsgruppen für den vorgesehenen Zweck in der konzeptionellen Architektur der Azure-Landingzone. Diese Architektur bietet Azure-Richtlinien für Workloads, die dieselbe Sicherheits- und Compliancestufe auf der gleichen Verwaltungsgruppenebene erfordern.

Erstellen Sie unter Ihrer Stammverwaltungsgruppe Verwaltungsgruppen für Ihre verschiedenen gehosteten Workloads. Diese Gruppen basieren auf den Sicherheits-, Compliance-, Konnektivitäts- und Featureanforderungen der Workloads. Mit dieser Gruppenstruktur können Sie Azure-Richtlinien auf Verwaltungsgruppenebene anwenden lassen. Nutzen Sie diese Gruppenstruktur für alle Workloads, die dieselben Sicherheits-, Compliance-, Konnektivitäts- und Featureeinstellungen erfordern.

Verwenden Sie Ressourcentags, um die Verwaltungsgruppenhierarchie abzufragen und horizontal darin zu navigieren. Sie können Azure Policy verwenden, um Ressourcen-Tags zu erzwingen oder anzuhängen. Anschließend können Sie Ressourcen für die Suche gruppieren, ohne dass Sie eine komplexe Verwaltungsgruppenhierarchie verwenden müssen.

Erstellen Sie eine Sandbox-Verwaltungsgruppe auf oberster Ebene, damit Sie sofort mit Ressourcen experimentieren können, bevor Sie sie in Produktionsumgebungen verschieben. Die Sandbox bietet Isolation von Ihren Entwicklungs-, Test- und Produktionsumgebungen.

Erstellen Sie eine Plattformverwaltungsgruppe unter der Stammverwaltungsgruppe, um die Zuweisung allgemeiner Plattformrichtlinien und Azure-Rollen zu unterstützen. Diese Gruppierungsstruktur gewährleistet, dass Sie verschiedene Richtlinien auf die Abonnements in Ihrer Azure Foundation anwenden können. Dieser Ansatz zentralisiert auch die Rechnungsstellung für gemeinsame Ressourcen in einem Satz von Basisabonnements.

Beschränken Sie die Anzahl der Azure Policy-Zuweisungen auf Ebene der Stammverwaltungsgruppe. Durch diese Einschränkung wird das Debuggen geerbter Richtlinien in Verwaltungsgruppen auf niedrigeren Ebenen minimiert.

Verwenden Sie Richtlinien, um Complianceanforderungen entweder auf Verwaltungsgruppen- oder auf Abonnementebene zu erzwingen und eine richtliniengesteuerte Governance zu erzielen.

Stellen Sie sicher, dass nur privilegierte Benutzer*innen Verwaltungsgruppen im Mandanten betreiben können. Aktivieren Sie die Azure RBAC-Autorisierung in den Hierarchieeinstellungen der Verwaltungsgruppe, um Benutzerberechtigungen präziser zu gestalten. Standardmäßig können alle Benutzer ihre eigenen Verwaltungsgruppen unter der Stammverwaltungsgruppe erstellen.

Konfigurieren Sie eine dedizierte Standardverwaltungsgruppe für neue Abonnements. Diese Gruppe stellt sicher, dass keine Abonnements unter der Stammverwaltungsgruppe platziert werden. Diese Gruppe ist besonders wichtig, wenn Benutzer Vorteile und Abonnements für das Microsoft Developer Network (MSDN) oder Visual Studio haben. Für diese Art von Verwaltungsgruppe eignen sich vor allem Sandboxverwaltungsgruppen. Weitere Informationen finden Sie unter Einstellung – Standardverwaltungsgruppe.

Erstellen Sie keine Verwaltungsgruppen für Produktions-, Test- und Entwicklungsumgebungen. Trennen Sie diese Gruppen bei Bedarf in verschiedenen Abonnements innerhalb derselben Verwaltungsgruppe. Weitere Informationen finden Sie unter:

Es wird empfohlen, die standardmäßige Azure-Zielzonenverwaltungsgruppenstruktur für Multiregion-Bereitstellungen zu verwenden. Erstellen Sie keine Verwaltungsgruppen ausschließlich zum Modellieren verschiedener Azure-Regionen. Ändern oder erweitern Sie Ihre Verwaltungsgruppenstruktur nicht basierend auf der Region oder multiregionsbasierten Nutzung.

Wenn Sie standortbasierte behördliche Anforderungen haben, z. B. Data Residency, Datensicherheit oder Datenhoheit, sollten Sie basierend auf dem Standort eine Verwaltungsgruppenstruktur erstellen. Sie können diese Struktur auf verschiedenen Ebenen implementieren. Weitere Informationen finden Sie unter Ändern einer Azure-Zielzonenarchitektur.

Verwaltungsgruppen im Beschleuniger für Azure-Zielzonen und im ALZ-Bicep-Repository

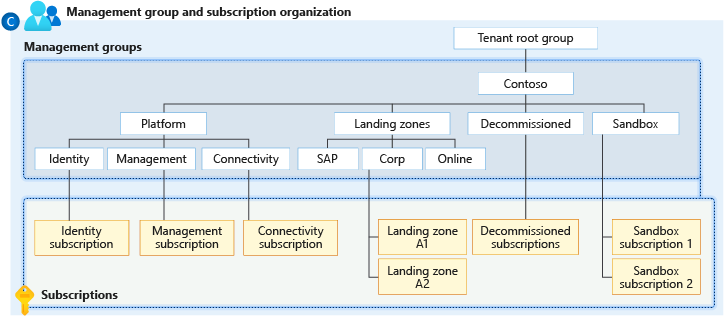

Das folgende Beispiel zeigt eine Verwaltungsgruppenstruktur. Die Verwaltungsgruppen in diesem Beispiel befinden sich im Azure Landing Zone Accelerator und dem Verwaltungsgruppenmoduls des ALZ-Bicep-Repositorys.

Hinweis

Sie können die Verwaltungsgruppenhierarchie im Azure-Landing-Zone-Bicep-Modul ändern, indem Sie die Datei managementGroups.bicep.

| Verwaltungsgruppe | BESCHREIBUNG |

|---|---|

| Zwischenstammverwaltungsgruppe | Diese Verwaltungsgruppe befindet sich direkt unter der Mandantenstammgruppe. Die Organisation stellt diese Verwaltungsgruppe mit einem Präfix bereit, sodass sie die Stammgruppe nicht verwenden müssen. Die Organisation kann vorhandene Azure-Abonnements in die Hierarchie verschieben. Dieser Ansatz richtet auch zukünftige Szenarien ein. Diese Verwaltungsgruppe ist allen Verwaltungsgruppen übergeordnet, die vom Azure-Zielzonenbeschleuniger erstellt wurden. |

| Plattform | Diese Verwaltungsgruppe enthält alle untergeordneten Plattformverwaltungsgruppen, z. B. Verwaltung, Konnektivität und Identität. |

| Verwaltung | Diese Verwaltungsgruppe enthält ein dediziertes Abonnement für die Verwaltung, Überwachung und Sicherheit. Dieses Abonnement hostet einen Azure Monitor Logs-Arbeitsbereich, einschließlich zugehöriger Lösungen und eines Azure Automation-Kontos. |

| Konnektivität | Diese Verwaltungsgruppe enthält ein dediziertes Abonnement für die Konnektivität. Dieses Abonnement hostet die Azure-Netzwerkressourcen, wie Azure Virtual WAN, Azure Firewall und private Azure DNS-Zonen, die die Plattform benötigt. Sie können verschiedene Ressourcengruppen verwenden, um Ressourcen wie virtuelle Netzwerke, Firewallinstanzen und Virtuelle Netzwerkgateways zu enthalten, die in verschiedenen Regionen bereitgestellt werden. Einige große Bereitstellungen verfügen möglicherweise über Abonnementkontingentbeschränkungen für Konnektivitätsressourcen. Sie können dedizierte Abonnements in jeder Region für ihre Konnektivitätsressourcen erstellen. |

| Identität | Diese Verwaltungsgruppe enthält ein dediziertes Abonnement für die Identität. Dieses Abonnement ist ein Platzhalter für Active Directory Domain Services-VMs (AD DS) oder Microsoft Entra Domain Services. Sie können verschiedene Ressourcengruppen verwenden, um Ressourcen wie virtuelle Netzwerke und virtuelle Computer zu enthalten, die in verschiedenen Regionen bereitgestellt werden. Das Abonnement aktiviert auch AuthN oder AuthZ für Workloads innerhalb der Zielzonen. Bestimmte Azure-Richtlinien werden zugewiesen, um die Ressourcen im Identitätsabonnement zu härten und zu verwalten. Einige große Bereitstellungen verfügen möglicherweise über Abonnementkontingentbeschränkungen für Konnektivitätsressourcen. Sie können dedizierte Abonnements in jeder Region für ihre Konnektivitätsressourcen erstellen. |

| Zielzonen | Die übergeordnete Verwaltungsgruppe, die alle untergeordneten Verwaltungsgruppen der Landingzone enthält. Es verfügt über arbeitslastunabhängige Azure-Richtlinien, die sicherstellen, dass die Arbeitslasten sicher und konform sind. |

| Online | Die dedizierte Verwaltungsgruppe für Onlinezielzonen. Diese Gruppe ist für Workloads gedacht, die möglicherweise eine direkte eingehende oder ausgehende Internetverbindung erfordern, oder für Workloads, die möglicherweise kein virtuelles Netzwerk erfordern. |

| Unternehmen | Die dedizierte Verwaltungsgruppe für Unternehmenszielzonen. Diese Gruppe ist für Workloads gedacht, die Konnektivität oder Hybridkonnektivität zum Unternehmensnetzwerk über den Hub im Konnektivitätsabonnement erfordern. |

| Sandboxes | Die spezielle Verwaltungsgruppe für Abonnements. Eine Organisation verwendet Sandbox zum Testen und Erkunden. Diese Abonnements sind sicher von den Unternehmens- und Online-Landing-Zones isoliert. Sandboxes verfügen auch über weniger restriktive Richtlinien, die das Testen, Erkunden und Konfigurieren von Azure-Diensten ermöglichen. |

| Außer Betrieb | Die spezielle Verwaltungsgruppe für abgebrochene Zielzonen. Sie verschieben abgebrochene Landing Zones in diese Verwaltungsgruppe, und Azure löscht sie dann nach 30-60 Tagen. |

Hinweis

Für viele Organisationen bieten die Standard-Corp- und Online-Verwaltungsgruppen einen idealen Startpunkt.

Einige Organisationen müssen weitere Verwaltungsgruppen hinzufügen.

Wenn Sie die Verwaltungsgruppenhierarchie ändern möchten, lesen Sie Anpassen der Azure-Zielzonenarchitektur, um die Anforderungen zu erfüllen.

Berechtigungen für den Azure-Zielzonenbeschleuniger

Beschleuniger für die Azure-Zielzone:

Erfordert einen dedizierten Dienstprinzipalnamen (Service Principal Name, SPN), um Verwaltungsgruppenvorgänge, Abonnementverwaltungsvorgänge und Rollenzuweisungen durchzuführen. Ein SPN reduziert die Anzahl der Benutzer mit erhöhten Berechtigungen und sorgt für die Einhaltung der Richtlinien für geringstmöglichen Berechtigungen.

Erfordert die Rolle „Benutzerzugriffsadministrator“ in der Stammverwaltungsgruppe, um dem SPN auf Stammebene Zugriff zu gewähren. Nachdem der SPN über Berechtigungen verfügt, können Sie die Rolle des Benutzerzugangsadministrators sicher entfernen. Mit diesem Ansatz wird sichergestellt, dass nur der SPN mit der Rolle Benutzerzugriffsadministrator verbunden ist.

Erfordert die Rolle Mitwirkender für den zuvor erwähnten SPN in der Stammverwaltungsgruppe. Nur mit der Rolle sind Vorgänge auf Mandantenebene möglich. Mit dieser Berechtigungsstufe wird sichergestellt, dass Sie den SPN zum Bereitstellen und Verwalten von Ressourcen für ein beliebiges Abonnement in Ihrer Organisation verwendet werden können.

Nächster Schritt

Erfahren Sie, wie Sie Abonnements nutzen können, wenn Sie eine groß angelegte Azure-Einführung planen.