Stellen Sie ABlobs für die Erfassung mit der Authentifizierung mithilfe verwalteter Identitäten in die Warteschlange.

Wenn Sie Blobs für die Erfassung aus Ihren eigenen Speicherkonten in die Warteschlange stellen, können Sie verwaltete Identitäten als Alternative zu Authentifizierungsmethoden mit SAS-Token (Shared Access Signature) und gemeinsam verwendeten Schlüsseln nutzen. Verwaltete Identitäten sind eine sicherere Methode zum Erfassen von Daten, da Sie Ihre Kunden-SAS-Token oder gemeinsam verwendeten Schlüssel nicht für den Dienst freigeben müssen. Stattdessen wird Ihrem Cluster eine verwaltete Identität zugewiesen und Leseberechtigungen für das Speicherkonto erteilt, das zum Erfassen von Daten verwendet wird. Sie können diese Berechtigungen jederzeit widerrufen.

Hinweis

- Diese Authentifizierungsmethode gilt nur für Azure-Blobs und Azure Data Lake-Dateien, die sich in kundeneigenen Speicherkonten befinden. Sie gilt nicht für lokale Dateien, die mithilfe des Kusto SDK hochgeladen wurden.

- Es wird nur die Erfassung in der Warteschlange unterstützt. Inlineerfassung in Kusto-Abfragesprache und direkte Erfassung mit SDK-APIs werden nicht unterstützt.

Zuweisen einer verwalteten Identität zu Ihrem Cluster

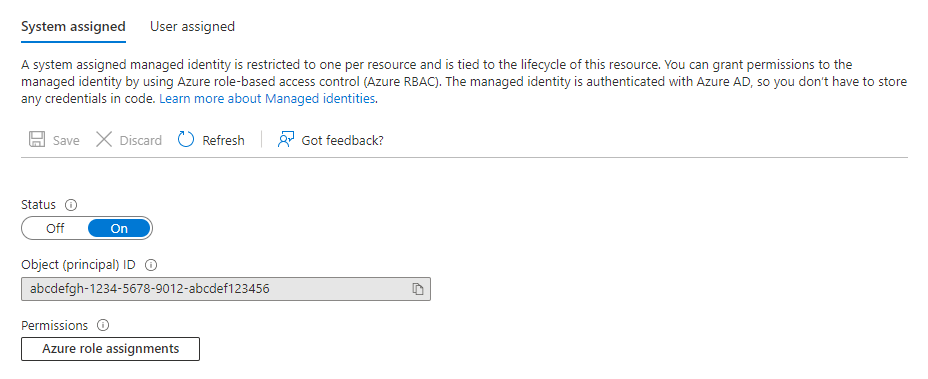

Halten Sie sich an die Anweisungen in der Übersicht über verwaltete Identitäten, um Ihrem Cluster eine system- oder benutzerseitig zugewiesene verwaltete Identität hinzuzufügen. Wenn Ihrem Cluster bereits die gewünschte verwaltete Identität zugewiesen ist, kopieren Sie die Objekt-ID mithilfe der folgenden Schritte:

Melden Sie sich beim Azure-Portal mit einem Konto an, das dem Azure-Abonnement zugeordnet ist, das Ihren Cluster enthält.

Navigieren Sie zu Ihrem Cluster, und wählen Sie Identität aus.

Wählen Sie den entsprechenden Identitätstyp, das System oder den zugewiesenen Benutzer aus, und kopieren Sie dann die Objekt-ID der erforderlichen Identität.

Erteilen von Berechtigungen für die verwaltete Identität

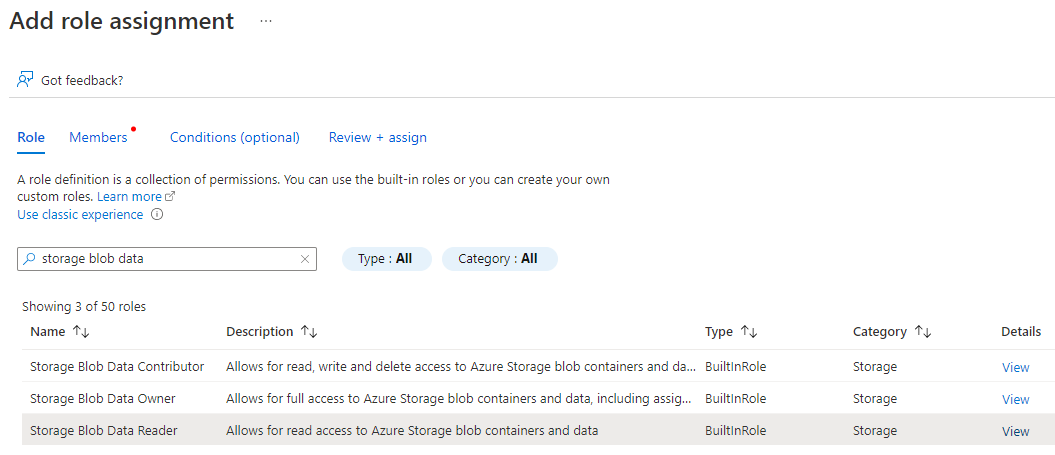

Navigieren Sie im Azure-Portal zum Speicherkonto, das die zu erfassenden Daten enthält.

Wählen Sie Zugriffssteuerung und anschließend + Hinzufügen>Rollenzuweisung hinzufügen aus.

Erteilen Sie der verwalteten Identität Berechtigungen vom Typ Storage-Blobdatenleser (bzw. Mitwirkender an Storage-Blobdaten, wenn Sie die Quelloption DeleteSourceOnSuccess verwenden möchten) für das Speicherkonto.

Hinweis

Das Erteilen von Berechtigungen vom Typ Besitzer oder Mitwirkender reicht nicht aus und führt dazu, dass bei der Erfassung ein Fehler auftritt.

Wichtig

Bei Netzwerkproblemen gibt Azure Storage möglicherweise einen Download Forbidden-Fehler zurück.

Dieser Fehler kann auftreten, wenn Sie eine private Verbindung verwenden, um auf Ihr Speicherkonto zuzugreifen.

Überprüfen Sie in solchen Fällen, falls die Berechtigungen korrekt sind, die Verbindung mit Ihrem Speicherkonto.

Festlegen der Richtlinie für verwaltete Identitäten in Azure Data Explorer

Um die verwaltete Identität zum Erfassen von Daten in Ihrem Cluster verwenden zu können, müssen Sie zuerst die Nutzungsoption NativeIngestion für die ausgewählte verwaltete Identität zulassen. Die native Erfassung bezieht sich auf die Möglichkeit, ein SDK für die Erfassung aus einer externen Quelle zu verwenden. Weitere Informationen zu den verfügbaren SDKs finden Sie unter Clientbibliotheken.

Die Nutzungsrichtlinie für verwaltete Identitäten kann auf Cluster- oder Datenbankebene des Zielclusters definiert werden.

Führen Sie zum Anwenden der Richtlinie auf Datenbankebene den folgenden Befehl aus:

.alter-merge database <database name> policy managed_identity "[ { 'ObjectId' : '<managed_identity_id>', 'AllowedUsages' : 'NativeIngestion' }]"

Führen Sie zum Anwenden der Richtlinie auf Clusterebene den folgenden Befehl aus:

.alter-merge cluster policy managed_identity "[ { 'ObjectId' : '<managed_identity_id>', 'AllowedUsages' : 'NativeIngestion' }]"

Ersetzen Sie <managed_identity_id> durch die Objekt-ID der erforderlichen verwalteten Identität.

Hinweis

Sie müssen über die Berechtigung All Database Admin im Cluster verfügen, um die Richtlinie für verwaltete Identitäten zu bearbeiten.

Warteschlangenblobs für die Erfassung mit verwalteter Identität mithilfe des Kusto SDK

Beim Erfassen von Daten mithilfe eines Kusto SDK generieren Sie Ihren Blob-URI mit der Authentifizierung mithilfe verwalteter Identitäten, indem Sie an den nicht autorisierten Blob-URI ;managed_identity={objectId} anfügen. Wenn Sie Daten mit der systemseitig zugewiesenen verwalteten Identität des Clusters erfassen, können Sie ;managed_identity=system an den Blob-URI anfügen.

Wichtig

Sie müssen einen Erfassungsclient in der Warteschlange verwenden. Die Verwendung verwalteter Identitäten mit direkter Erfassung oder Inlineerfassung in Kusto-Abfragesprache wird nicht unterstützt.

Im Anschluss sehen Sie Beispiele für Blob-URIs für systemseitig und benutzerseitig zugewiesene verwaltete Identitäten:

- Systemseitig zugewiesen:

https://demosa.blob.core.windows.net/test/export.csv;managed_identity=system - Benutzerseitig zugewiesen:

https://demosa.blob.core.windows.net/test/export.csv;managed_identity=6a5820b9-fdf6-4cc4-81b9-b416b444fd6d

Wichtig

- Wenn Sie verwaltete Identitäten zum Erfassen von Daten mit dem C# SDK verwenden, müssen Sie eine Blobgröße in

StorageSourceOptionsangeben. Wenn die Größe nicht festgelegt ist, versucht das SDK, die Blobgröße auszufüllen, indem auf das Speicherkonto zugegriffen wird. Dieser Vorgang führt zu einem Fehler. - Der Parameter size muss der Größe der unformatierten (unkomprimierten) Daten entsprechen und nicht der Blobgröße.

- Wenn Sie die Größe zum Zeitpunkt der Erfassung nicht kennen, können Sie den Wert Null (0) angeben. Der Dienst versucht, die Größe mithilfe der verwalteten Identität für die Authentifizierung zu ermitteln.

Zugehöriger Inhalt

- Write queries (Schreiben von Abfragen)