Bedingter Zugriff mit Azure Data Explorer

Was ist bedingter Zugriff?

Der moderne Sicherheitsperimeter erstreckt sich über das Netzwerk einer Organisation hinaus und bezieht auch die Benutzer- und Geräteidentität mit ein. Unternehmen können identitätsgesteuerte Signale als Teil ihrer Zugangskontrollentscheidungen verwenden. Mit Microsoft Entra Conditional Access können Sie zur Entscheidungsfindung und zum Durchsetzen von Organisationsrichtlinien Signale zusammenführen.

Die einfachste Form von Richtlinien für bedingten Zugriff sind if-then-Anweisungen. Wenn ein Benutzer auf eine Ressource zugreifen möchte, muss dieser eine Aktion durchführen. Beispiel: Ein Data Engineer möchte auf Azure Data Explorer zugreifen, muss dazu aber die Multi-Faktor-Authentifizierung (MFA) ausführen.

Im folgenden Beispiel erfahren Sie, wie Sie eine Richtlinie für bedingten Zugriff konfigurieren, die MFA für ausgewählte Benutzer über die Azure Data Explorer-Webbenutzeroberfläche erzwingt. Sie können die gleichen Schritte ausführen, um andere Richtlinien zu erstellen und die Sicherheitsanforderungen Ihrer Organisation zu erfüllen.

Voraussetzungen

Für die Verwendung dieses Features wird eine Microsoft Entra ID P1- oder P2-Lizenz benötigt. Um die richtige Lizenz für Ihre Anforderungen zu finden, lesen Sie den Vergleich der verfügbaren Funktionen von Microsoft Entra ID.

Hinweis

Richtlinien für bedingten Zugriff werden nur auf die Datenverwaltungsvorgänge von Azure Data Explorer angewandt und wirken sich nicht auf Ressourcenverwaltungsvorgänge aus.

Tipp

Richtlinien für bedingten Zugriff werden auf Mandantenebene angewendet. Daher werden sie auf alle Cluster im Mandanten angewendet.

Konfigurieren des bedingten Zugriffs

Melden Sie sich am Azure Portal mindestens als Administrator für bedingten Zugriff an.

Navigieren Sie zu Microsoft Entra ID>Sicherheit>Bedingter Zugriff.

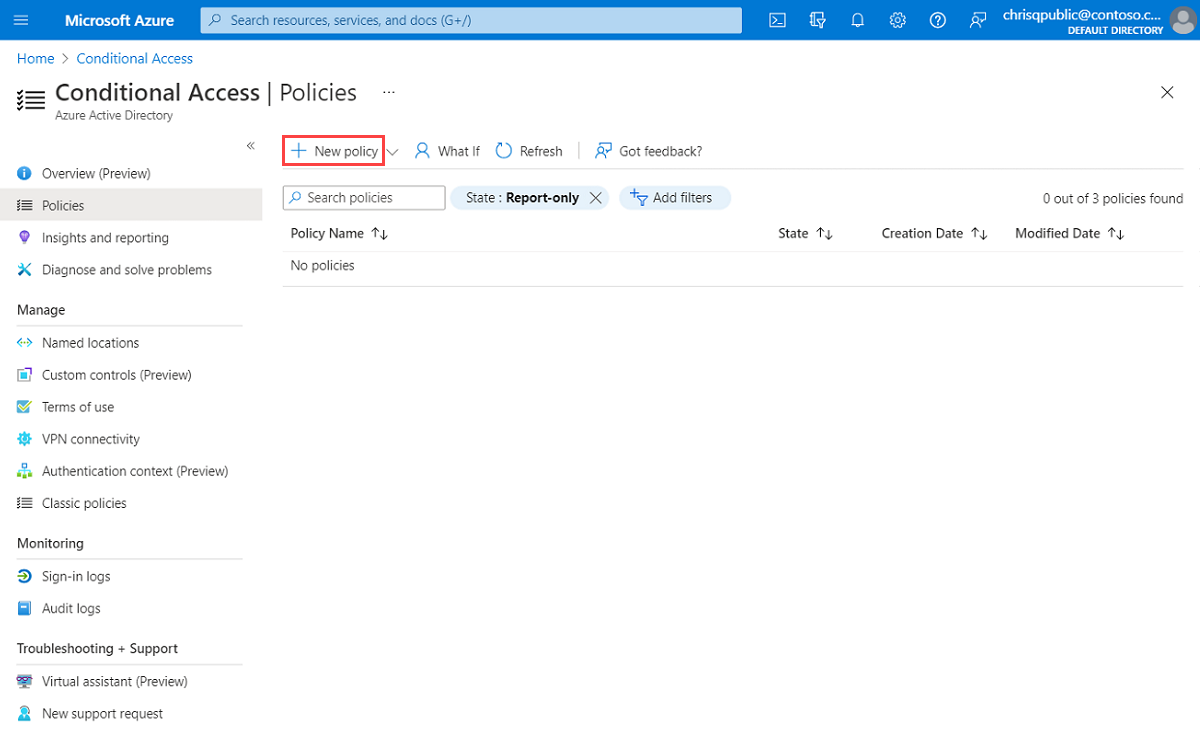

Wählen Sie Neue Richtlinie.

Benennen Sie Ihre Richtlinie. Es wird empfohlen, dass Unternehmen einen aussagekräftigen Standard für die Namen ihrer Richtlinien erstellen.

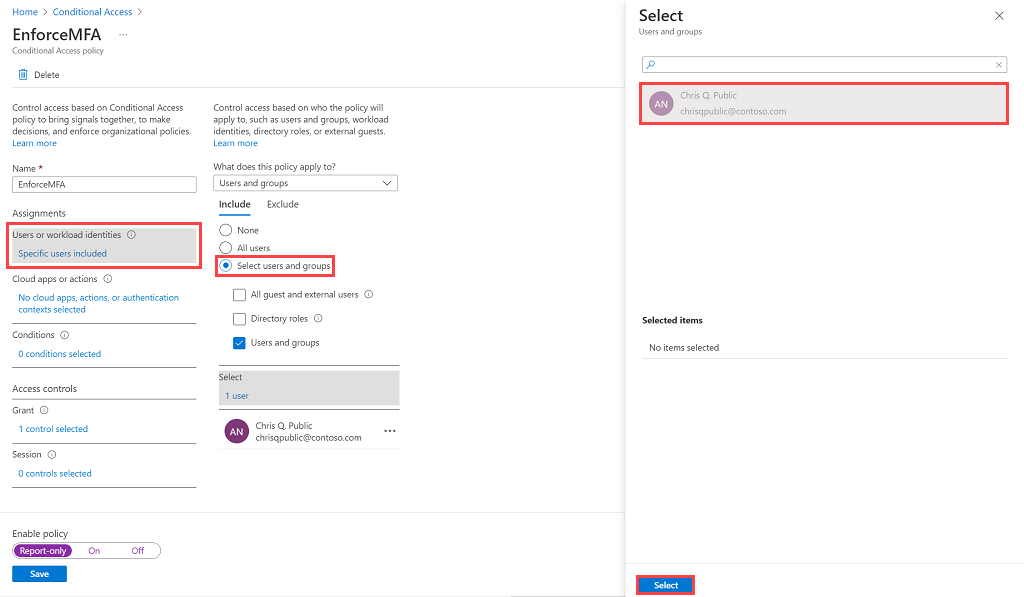

Wählen Sie unter Zuweisungen die Option Benutzer und Gruppen aus. Wählen Sie unter Einschließen>Benutzer und Gruppen auswählen die Option Benutzer und Gruppen aus, fügen Sie die Benutzer oder Gruppen aus, die Sie in den bedingten Zugriff einschließen möchten, und wählen Sie dann Auswählen aus.

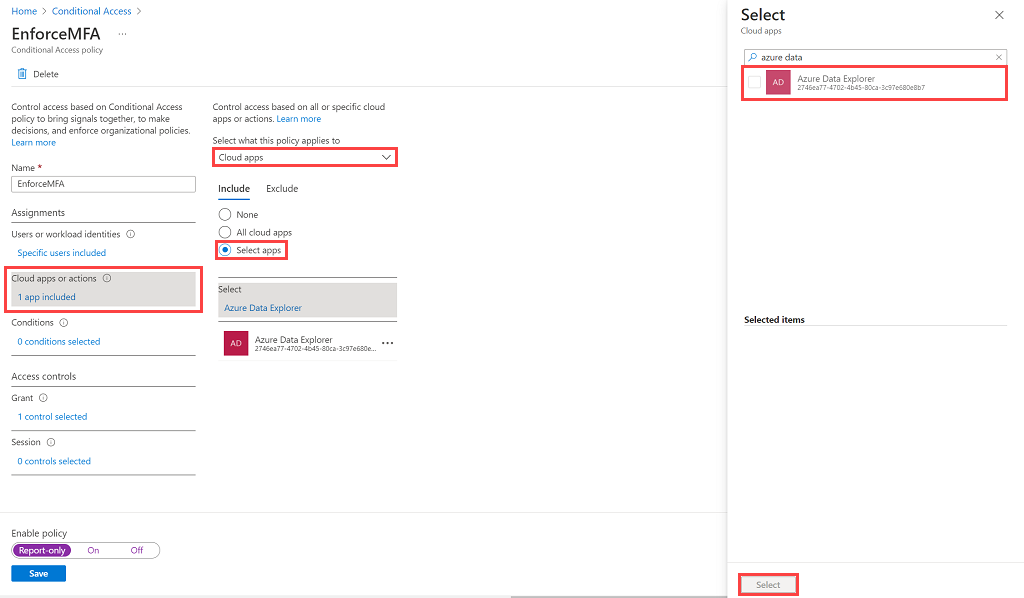

Wählen Sie unter Cloud-Apps oder -Aktionen die Option Cloud-Apps aus. Wählen Sie unter Einschließen die Option Apps auswählen aus, um eine Liste aller Apps anzuzeigen, die für den bedingten Zugriff verfügbar sind. Wählen Sie Azure Data Explorer>Auswählen aus.

Tipp

Stellen Sie sicher, dass Sie die Azure Data Explorer-App mit der folgenden GUID auswählen: 2746ea77-4702-4b45-80ca-3c97e680e8b7.

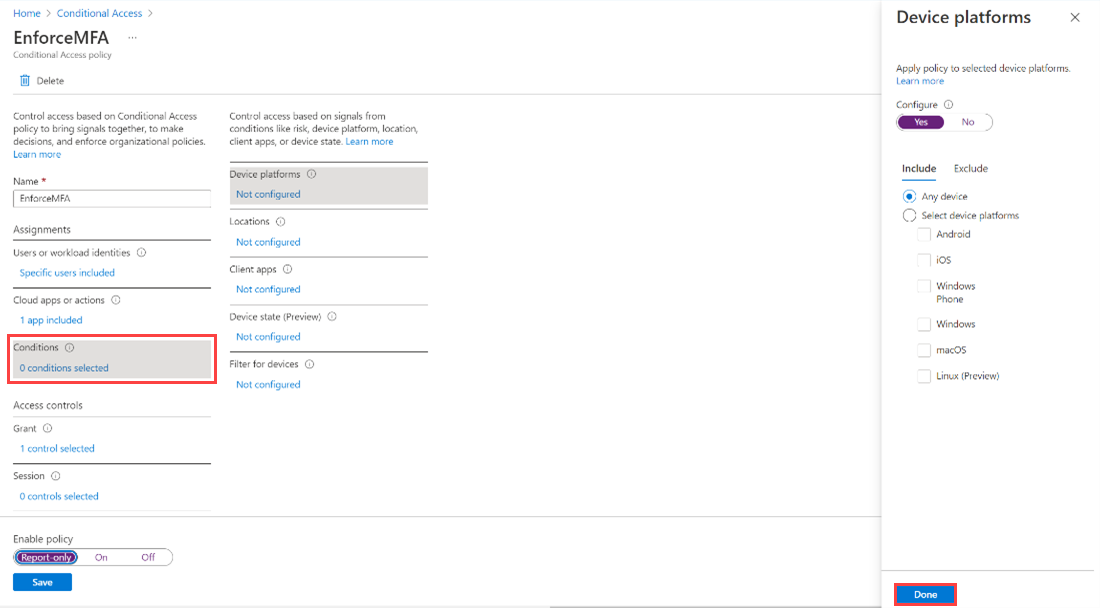

Legen Sie unter Bedingungen die Bedingungen fest, die Sie für alle Geräteplattformen anwenden möchten, und wählen Sie dann Fertig aus. Weitere Informationen finden Sie unter Microsoft Entra Conditional Access: Bedingungen.

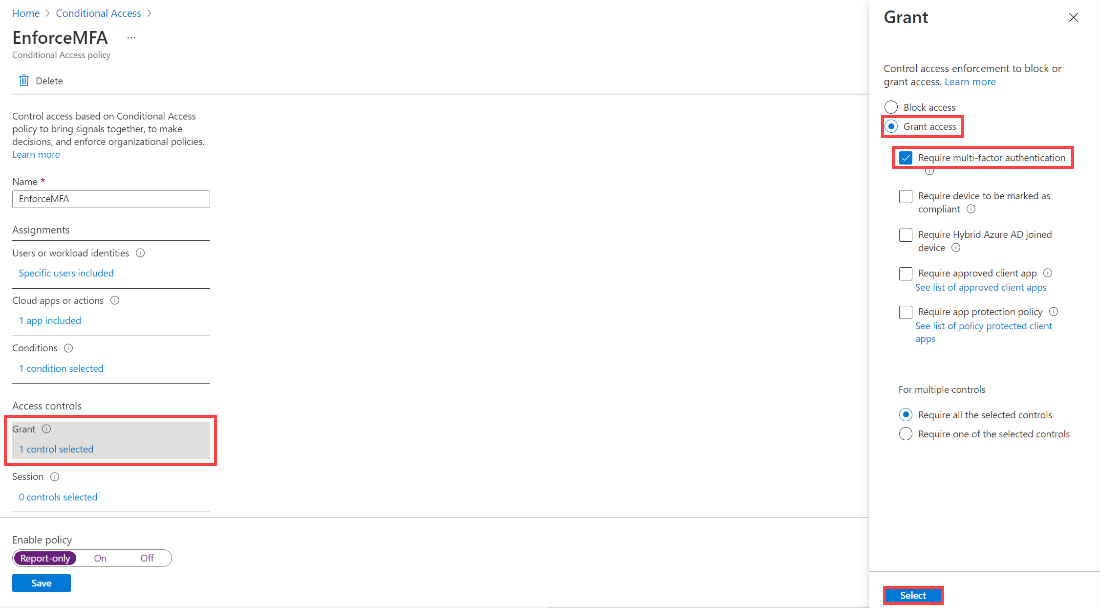

Wählen Sie unter Zugriffssteuerungen die Option Erteilen > Multi-Faktor-Authentifizierung erfordern > Auswählen aus.

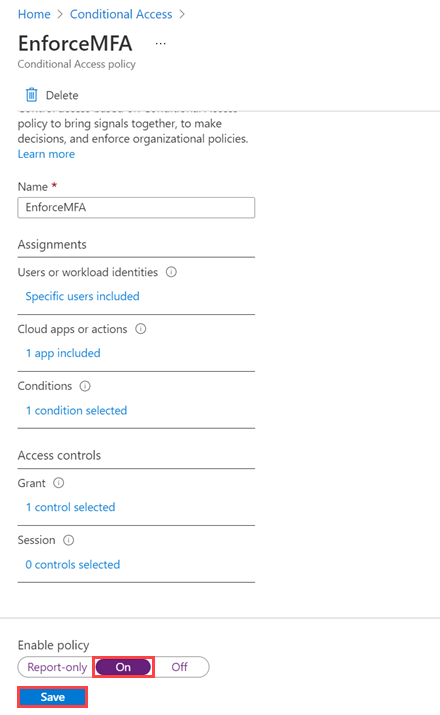

Legen Sie Richtlinie aktivieren auf Ein fest, und wählen Sie dann Speichern aus.

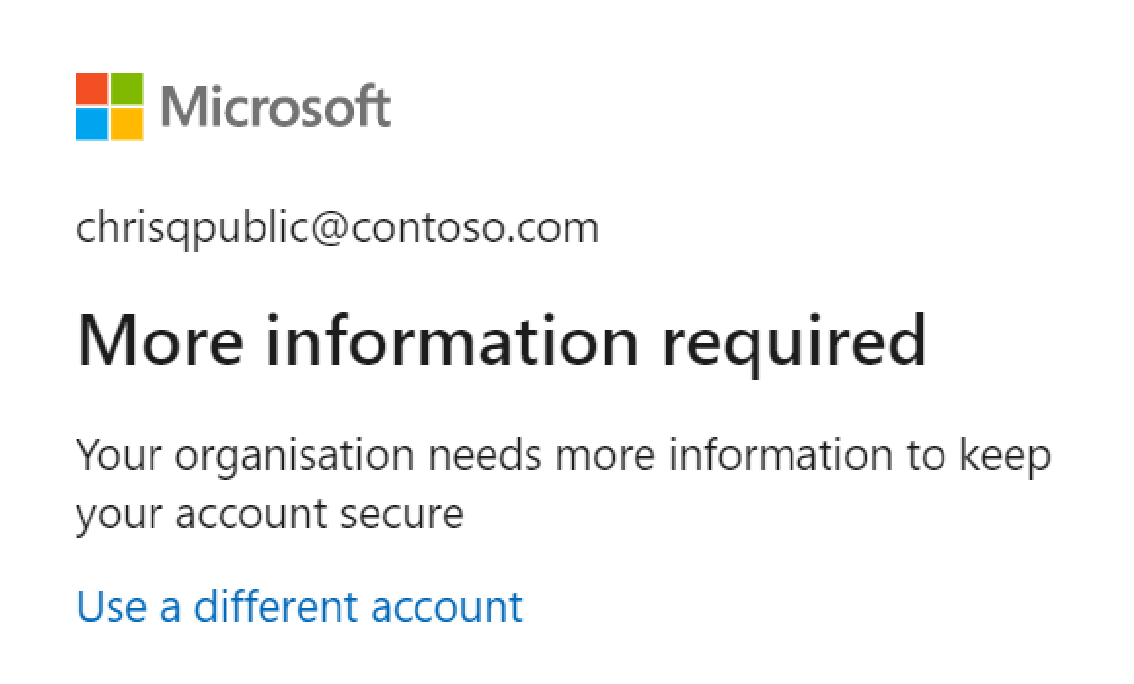

Überprüfen Sie die Richtlinie, indem Sie einen zugewiesenen Benutzer bitten, auf die Azure Data Explorer-Weboberfläche zuzugreifen. Der Benutzer sollte zur Multi-Faktor-Authentifizierung aufgefordert werden.