Konfigurieren der Firewallregeln für Domänennamen

Indem Sie sicherstellen, dass die Unternehmensfirewall Datenverkehr basierend auf Domänennamen blockiert, werden sowohl der HTTPS- und WebSocket-Datenverkehr zu Azure Databricks-Domänennamen als auch der Zugriff auf Azure Databricks-Ressourcen geschützt. Azure Databricks bietet zwei Optionen: eine davon lässt mehr Zugriffe zu, ist aber einfacher zu konfigurieren, die andere gilt speziell für Ihre Arbeitsbereichsdomänen.

Option 1: Datenverkehr zulassen für *.azuredatabricks.net

Aktualisieren Sie Ihre Firewallregeln, um HTTPS- und WebSocket-Datenverkehr für *.azuredatabricks.net zuzulassen (oder für *.databricks.azure.us, wenn Ihr Arbeitsbereich eine Azure Government-Ressource ist). Das lässt weniger Zugriff als Option 2 zu, aber es spart Ihnen den Aufwand, Firewallregeln für jeden Azure Databricks-Arbeitsbereich in Ihrem Konto zu aktualisieren.

Option 2: Nur Datenverkehr zu Ihren Azure Databricks-Arbeitsbereichen zulassen

Wenn Sie Firewallregeln für jeden Arbeitsbereich in Ihrem Konto konfigurieren möchten, müssen Sie folgende Aufgaben ausführen:

Identifizieren Sie Ihre Arbeitsbereichsdomänen.

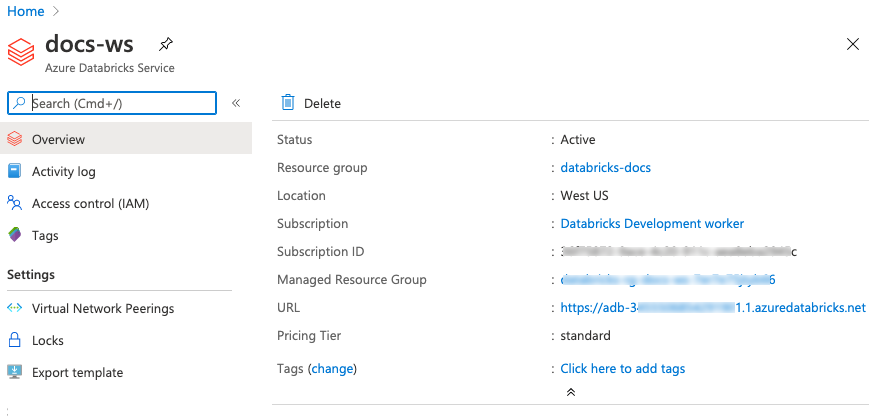

Jede Azure Databricks-Ressource hat zwei eindeutige Domänennamen. Sie finden die erste, indem Sie im Azure-Portal zur Azure Databricks-Ressource wechseln.

Im Feld URL wird eine URL im Format

https://adb-<digits>.<digits>.azuredatabricks.netangezeigt, z. Bhttps://adb-1666506161514800.0.azuredatabricks.net. Entfernen Siehttps://, um den ersten Domänennamen abzurufen.Der zweite Domänenname ist genau derselbe wie der erste, außer dass er ein Präfix

adb-dp-anstelle vonadb-hat. Wenn Ihr erster Domänenname beispielsweiseadb-1666506161514800.0.azuredatabricks.netlautet, lautet der zweite Domänennameadb-dp-1666506161514800.0.azuredatabricks.net.Aktualisieren Sie Ihre Firewallregeln.

Aktualisieren Sie Ihre Firewallregeln, um HTTPS- und WebSocket-Datenverkehr für die beiden in Schritt 1 identifizierten Domänen zuzulassen.