Leitfaden zu Planung und Betrieb

Dieser Leitfaden richtet sich an IT-Experten, IT-Architekten, Informationssicherheitsanalysten und Cloudadministratoren, die Defender für Cloud verwenden möchten.

Planungshandbuch

In diesem Leitfaden erfahren Sie, wie sich Defender for Cloud in die Sicherheitsanforderungen und das Cloudverwaltungsmodell Ihrer Organisation einfügt. Es ist wichtig zu verstehen, wie der Dienst von den verschiedenen Personen oder Teams in Ihrer Organisation genutzt wird, um die Anforderungen in puncto Entwicklungs- und Betriebssicherheit, Überwachung, Governance und Vorfallreaktion zu erfüllen. Bei der Planung der Verwendung von Defender für Cloud sind insbesondere folgende Aspekte zu berücksichtigen:

- Sicherheitsrollen und Zugriffsteuerungen

- Sicherheitsrichtlinien und -empfehlungen

- Datensammlung und -speicherung

- Integration Azure-fremder Ressourcen

- Kontinuierliche Sicherheitsüberwachung

- Reaktion auf Vorfälle

Im nächsten Abschnitt erfahren Sie, wie Sie jeden dieser Aspekte bei Ihrer Planung berücksichtigen und die Empfehlungen auf Grundlage Ihrer Anforderungen umsetzen.

Hinweis

In den allgemeinen Fragen zu Defender for Cloud finden Sie eine Liste häufiger Fragen, die in der Entwurfs- und Planungsphase ebenfalls hilfreich sein können.

Sicherheitsrollen und Zugriffsteuerungen

Je nach Größe und Struktur Ihrer Organisation wird Defender for Cloud unter Umständen von mehreren Einzelpersonen und Teams zur Durchführung unterschiedlicher sicherheitsbezogener Aufgaben verwendet. Das folgende Diagramm zeigt ein Beispiel für fiktive Personae und deren jeweilige Rollen und Sicherheitsaufgaben:

Defender für Cloud ermöglicht es diesen Personen, die unterschiedlichen Aufgaben auszuführen. Beispiel:

Jeff (Workloadbesitzer)

Eine Cloudworkload und die dazugehörigen Ressourcen verwalten.

Schutzmaßnahmen in Übereinstimmung mit der Sicherheitsrichtlinie des Unternehmens implementieren und verwalten.

Ellen (CISO/CIO)

Die Verantwortung für Sicherheitsaspekte im Unternehmen übernehmen.

Möchte die Sicherheitssituation des Unternehmens in Bezug auf Cloudworkloads verstehen.

Muss über größere Angriffe und Risiken informiert werden.

David (IT-Sicherheit)

Legt die Sicherheitsrichtlinien des Unternehmens fest, um für die richtigen Schutzmaßnahmen zu sorgen.

Überwacht die Einhaltung von Richtlinien.

Erstellt Berichte für die Geschäftsleitung oder Prüfer.

Judy (Security Operations)

Überwacht und reagiert jederzeit auf Sicherheitswarnungen.

Eskaliert zu Cloudworkloadbesitzer oder IT Security Analyst.

Sam (Security Analyst)

Angriffe untersuchen.

Mit dem Cloudworkloadbesitzer an der Lösung zusammenarbeiten.

Defender for Cloud verwendet rollenbasierte Zugriffskontrolle von Azure (Azure RBAC), die eingebaute Rollen bietet, die Benutzern, Gruppen und Diensten in Azure zugewiesen werden können. Wenn ein Benutzer Defender für Cloud öffnet, werden nur Informationen für Ressourcen angezeigt, auf die er Zugriff hat. Dies bedeutet, dass dem Benutzer die Rolle „Besitzer“, „Mitwirkender“ oder „Leser“ für das Abonnement oder die Ressourcengruppe einer Ressource zugewiesen wird. Zusätzlich zu diesen Rollen gibt es zwei spezielle Rollen für Defender for Cloud:

Sicherheitsleseberechtigter: Benutzer mit dieser Rolle können nur Konfigurationen für Defender für Cloud (einschließlich Empfehlungen, Warnungen, Richtlinien und Integrität) anzeigen, aber keine Änderungen vornehmen.

Sicherheitsadministrator: Es gelten die gleichen Berechtigungen wie bei einem Sicherheitsleseberechtigten, zusätzlich sind jedoch auch Rechte zum Ändern der Sicherheitsrichtlinie und zum Verwerfen von Empfehlungen und Warnungen vorhanden.

Die im vorherigen Diagramm erläuterten Personas benötigen die folgenden Azure RBAC-Rollen:

Jeff (Workloadbesitzer)

- Ressourcengruppenbesitzer/-mitwirkender.

Ellen (CISO/CIO)

- Abonnementbesitzer/-mitwirkender oder Sicherheitsadministrator.

David (IT-Sicherheit)

- Abonnementbesitzer/-mitwirkender oder Sicherheitsadministrator.

Judy (Security Operations)

Abonnementleser oder Sicherheitsleseberechtigter zum Anzeigen von Warnungen.

Abonnementbesitzer/-mitwirkender oder Sicherheitsadministrator zum Verwerfen von Warnungen.

Sam (Security Analyst)

Abonnementleser zum Anzeigen von Warnungen.

Abonnementbesitzer/-mitwirkender zum Verwerfen von Warnungen.

Möglicherweise ist ein Zugriff auf den Arbeitsbereich erforderlich.

Einige weitere wichtige Informationen, die es zu berücksichtigen gilt:

Nur Abonnementbesitzer/-mitwirkende und Sicherheitsadministratoren können eine Sicherheitsrichtlinie bearbeiten.

Nur Abonnement- und Ressourcengruppenbesitzer und Mitwirkende können Sicherheitsempfehlungen für eine Ressource anwenden.

Wenn Sie die Zugriffssteuerung mit Azure RBAC für Defender for Cloud planen, stellen Sie sicher, dass Sie wissen, wer in Ihrer Organisation Zugriff auf Defender for Cloud benötigt und welche Aufgaben ausgeführt werden sollen. Anschließend können Sie die rollenbasierte Zugriffssteuerung in Azure ordnungsgemäß konfigurieren.

Hinweis

Es empfiehlt sich, den Benutzern eine Rolle zuzuweisen, die jeweils nur so viele Berechtigungen umfasst wie für die Erfüllung ihrer Aufgaben erforderlich sind. So sollte etwa Benutzern, die nur Informationen zum Sicherheitszustand von Ressourcen anzeigen, aber keine Aktionen durchführen müssen (also beispielsweise keine Empfehlungen umsetzen oder Richtlinien bearbeiten), nur die Leserrolle zugewiesen werden.

Sicherheitsrichtlinien und -empfehlungen

Eine Sicherheitsrichtlinie definiert die gewünschte Konfiguration Ihrer Workloads und trägt zur Erfüllung unternehmensbezogener oder gesetzlicher Sicherheitsanforderungen bei. In Defender für Cloud können Sie Richtlinien für Ihre Azure-Abonnements definieren und auf die Art der Workload oder auf die Vertraulichkeit der Daten abstimmen.

Richtlinien für Defender for Cloud umfassen folgende Komponenten:

Datensammlung: Agent-Bereitstellung und Datensammlungseinstellungen.

Sicherheitsrichtlinie: eine Azure Policy-Richtlinie, die bestimmt, welche Steuerungsmechanismen von Defender for Cloud überwacht und empfohlen werden. Außerdem können mithilfe von Azure Policy neue Definitionen erstellen, zusätzliche Richtlinien definieren und Richtlinien für Verwaltungsgruppen zuweisen.

E-Mail-Benachrichtigungen: Sicherheitskontakte und Benachrichtigungseinstellungen.

Tarif: mit oder ohne Defender-Pläne von Microsoft Defender for Cloud, die bestimmen, welche Defender for Cloud-Features für Ressourcen im Bereich verfügbar sind (kann für Abonnements und Arbeitsbereiche mithilfe der API angegeben werden).

Hinweis

Die Angabe eines Sicherheitskontakts stellt sicher, dass Azure bei einem Sicherheitsvorfall die richtige Person in Ihrer Organisation erreicht. Weitere Informationen zur Aktivierung dieser Empfehlung finden Sie unter Konfigurieren von E-Mail-Benachrichtigungen für Sicherheitswarnungen.

Sicherheitsrichtliniendefinitionen und -empfehlungen

Defender für Cloud erstellt für jedes Ihrer Azure-Abonnements automatisch eine Standardsicherheitsrichtlinie. Sie können die Richtlinie in Defender for Cloud bearbeiten oder mithilfe von Azure Policy neue Definitionen erstellen, zusätzliche Richtlinien definieren und Richtlinien für Verwaltungsgruppen zuweisen. Verwaltungsgruppen können eine gesamte Organisation oder eine Geschäftseinheit innerhalb der Organisation repräsentieren. Sie können die Einhaltung von Richtlinien in diesen Verwaltungsgruppen überwachen.

Überprüfen Sie vor dem Konfigurieren von Sicherheitsrichtlinien die einzelnen Sicherheitsempfehlungen:

Prüfen Sie, ob diese Richtlinien für Ihre verschiedenen Abonnements und Ressourcengruppen geeignet sind.

Machen Sie sich klar, welche Maßnahmen die Sicherheitsempfehlungen betreffen.

Bestimmen Sie, wer in Ihrer Organisation für die Überwachung und Umsetzung neuer Empfehlungen verantwortlich ist.

Datensammlung und -speicherung

Defender for Cloud verwendet den Log Analytics- und Azure Monitor-Agent, um sicherheitsrelevante Daten von Ihren virtuellen Computern zu sammeln. Die von diesem Agent gesammelten Daten werden in Ihren Log Analytics-Arbeitsbereichen gespeichert.

Agent

Wenn in der Sicherheitsrichtlinie die automatische Bereitstellung aktiviert ist, wird der Datensammlungs-Agent auf allen unterstützten Azure-VMs sowie neu erstellten unterstützten VMs installiert. Wenn der Log Analytics-Agent bereits auf der VM oder dem Computer installiert ist, nutzt Defender for Cloud den aktuell installierten Agent. Der Prozess des Agents ist so konzipiert, dass er nicht invasiv ist und sich nur minimal auf die VM-Leistung auswirkt.

Die Datensammlung kann bei Bedarf in der Sicherheitsrichtlinie deaktiviert werden. Da der Log Analytics-Agent allerdings möglicherweise durch andere Überwachungs- und Verwaltungsdienste von Azure verwendet wird, wird er nicht automatisch deinstalliert, wenn Sie in Defender for Cloud die Datensammlung deaktivieren. Sie können den Agent bei Bedarf manuell deinstallieren.

Hinweis

Eine Liste mit unterstützten VMs finden Sie in den allgemeinen Fragen zu Defender for Cloud.

Arbeitsbereich

Ein Arbeitsbereich ist eine Azure-Ressource, die als Container für Daten fungiert. Sie oder andere Mitglieder Ihrer Organisation können mehrere Arbeitsbereiche nutzen, um unterschiedliche Mengen von Daten zu verwalten, die in Ihrer gesamten IT-Infrastruktur oder Teilen davon erfasst werden.

Die von Log Analytics-Agent gesammelten Daten werden entweder in einem vorhandenen Log Analytics-Arbeitsbereich, der mit Ihrem Azure-Abonnement verknüpft ist, oder einem neuen Arbeitsbereich gespeichert.

Im Azure-Portal steht eine Liste mit Ihren Log Analytics-Arbeitsbereichen zur Verfügung. Diese enthält auch die von Defender für Cloud erstellten Arbeitsbereiche. Für neue Arbeitsbereiche wird eine zugehörige Ressourcengruppe erstellt. Ressourcen werden gemäß dieser Benennungskonvention erstellt:

Arbeitsbereich: DefaultWorkspace-[Abonnement-ID]-[Region]

Ressourcengruppe: DefaultResourceGroup-[Region]

Für Arbeitsbereiche, die von Defender für Cloud erstellt wurden, werden die Daten 30 Tage aufbewahrt. Bei vorhandenen Arbeitsbereichen basiert die Vermerkdauer auf dem Tarif des Arbeitsbereichs. Sie können auch einen bereits vorhandenen Arbeitsbereich verwenden.

Wenn Ihr Agent einem anderen Arbeitsbereich als dem Standard-Arbeitsbereich berichtet, sollten alle Defender-Pläne von Defender for Cloud, die Sie im Abonnement aktiviert haben, auch im Arbeitsbereich aktiviert werden.

Hinweis

Microsoft unternimmt große Anstrengungen, um für den Datenschutz und die Sicherheit dieser Daten zu sorgen. Microsoft hält strenge Compliance- und Sicherheitsrichtlinien ein – angefangen bei der Codierung bis hin zum Betreiben von Diensten. Weitere Informationen zur Behandlung von Daten und zum Datenschutz finden Sie unter Datensicherheit in Microsoft Defender für die Cloud.

Integrieren Azure-fremder Ressourcen

Defender für Cloud kann den Sicherheitsstatus Ihrer Azure-fremden Computer überwachen. Dazu müssen die entsprechenden Ressourcen jedoch zunächst integriert werden. Weitere Informationen zum Integrieren Azure-fremder Ressourcen finden Sie im Artikel zum Integrieren Azure-fremder Computer.

Kontinuierliche Sicherheitsüberwachung

Nach dem Konfigurieren und Anwenden der Empfehlungen von Defender für Cloud müssen Sie sich Gedanken zu den Betriebsprozessen von Defender für Cloud machen.

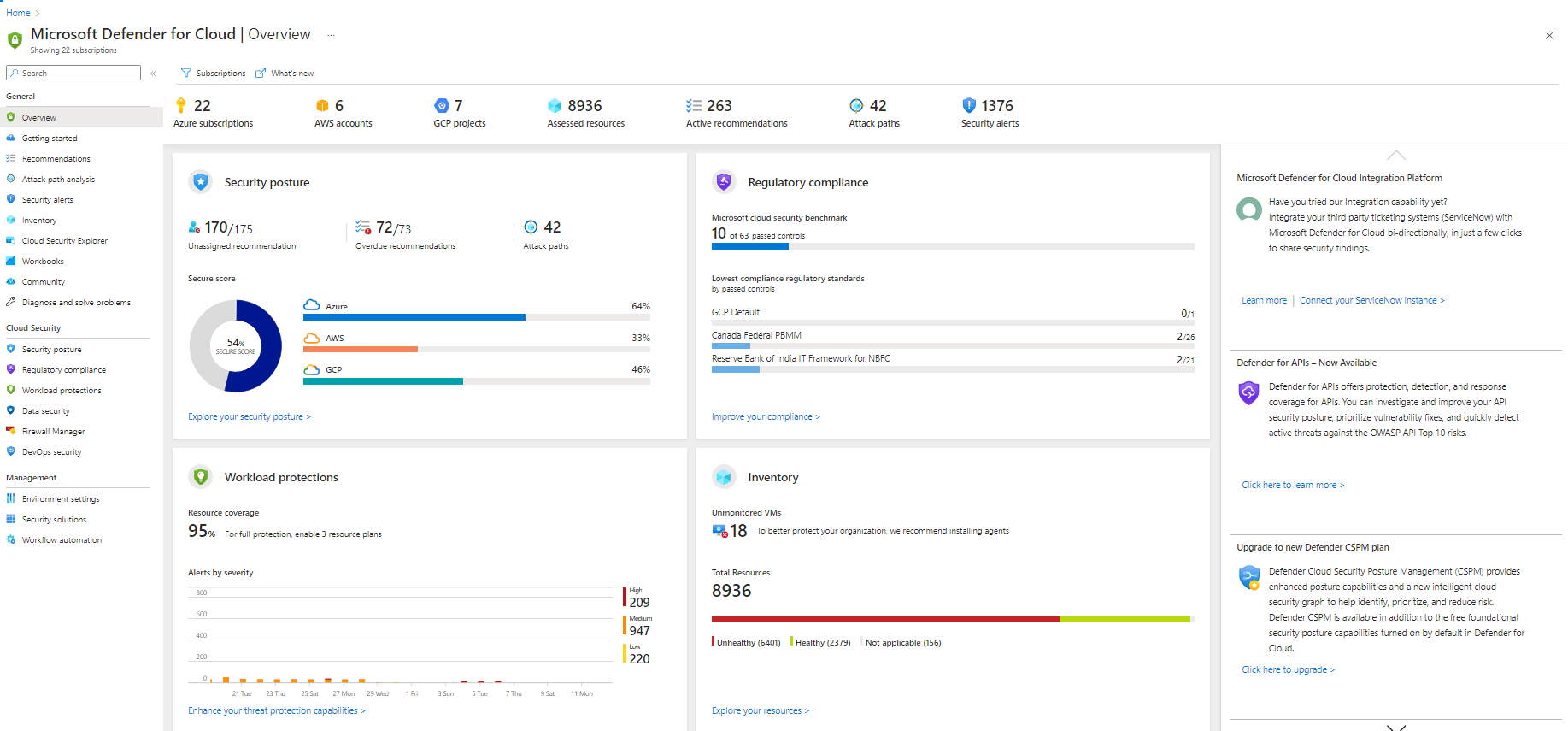

Die Übersicht von Defender for Cloud bietet einen einheitlichen Überblick über die Sicherheit Ihrer Azure-Ressourcen sowie der Nicht-Azure-Ressourcen, mit denen Sie ggf. eine Verbindung hergestellt haben. Das folgende Beispiel zeigt eine Umgebung mit zahlreichen zu behebenden Problemen:

Hinweis

Defender for Cloud beeinträchtigt nicht Ihre normalen Betriebsabläufe. Stattdessen überwacht Defender for Cloud Ihre Bereitstellungen passiv und bietet Empfehlungen basierend auf den Sicherheitsrichtlinien, die Sie aktiviert haben.

Wenn Sie Defender für Cloud zum ersten Mal für Ihre aktuelle Azure-Umgebung aktivieren, sollten Sie sich unbedingt alle Empfehlungen auf der Seite Empfehlungen ansehen.

Planen Sie den täglichen Aufruf der Option „Informationen zu Bedrohungen“ ein. Hier können Sie sich über Sicherheitsrisiken für die Umgebung informieren und so beispielsweise ermitteln, ob ein bestimmter Computer Teil eines Botnets ist.

Überwachung auf neue oder geänderte Ressourcen

Die meisten Azure-Umgebungen sind dynamisch, wobei Ressourcen regelmäßig erstellt, hoch- oder heruntergefahren, neu konfiguriert und geändert werden. Defender für Cloud hilft Ihnen dabei, den Überblick über den Sicherheitszustand dieser neuen Ressourcen zu behalten.

Wenn Sie Ihrer Azure-Umgebung neue Ressourcen (VMs, SQL-Datenbanken) hinzufügen, erkennt Defender for Cloud diese Ressourcen automatisch und beginnt mit der Überwachung ihrer Sicherheit, einschließlich PaaS-Web- und Workerrollen. Wenn in der Sicherheitsrichtlinie die Datensammlung aktiviert ist, werden für Ihre virtuellen Computer automatisch weitere Überwachungsfunktionen aktiviert.

Außerdem sollten Sie die vorhandenen Ressourcen regelmäßig auf Konfigurationsänderungen prüfen, die Sicherheitsrisiken, Abweichungen von den empfohlenen Grundwerten und Sicherheitswarnungen verursacht haben könnten.

Härten von Zugriff und Anwendungen

Im Rahmen Ihrer Sicherheitsmaßnahmen sollten Sie auch vorbeugende Maßnahmen zur Beschränkung des Zugriffs auf virtuelle Computer ergreifen und die Anwendungen überwachen, die auf virtuellen Computern ausgeführt werden. Die Sperrung des eingehenden Datenverkehrs für Ihre virtuellen Azure-Computer trägt zur Verringerung der Angriffsfläche bei und ermöglicht gleichzeitig eine komfortable bedarfsgerechte Verbindungsherstellung mit VMs. Verwenden Sie das Zugriffsfeature JIT-VM-Zugriff, um den Zugriff auf Ihre virtuellen Computer zu härten.

Reaktion auf Vorfälle

Defender für Cloud erkennt Bedrohungen, wenn sie entstehen, und macht Sie darauf aufmerksam. Organisationen sollten eine Überwachung auf neue Sicherheitswarnungen implementieren und bei Bedarf geeignete Maßnahmen zur weiteren Untersuchung oder Abwehr des Angriffs ergreifen. Weitere Informationen zur Funktionsweise des Bedrohungsschutzes von Defender für Cloud finden Sie unter Wie erkennt Defender für Cloud Bedrohungen?.

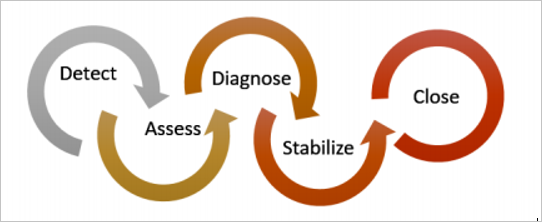

Obwohl wir Ihren Vorfallsreaktionsplan nicht erstellen können, verwenden wir Microsoft Azure Security Response im Cloudlebenszyklus als Grundlage für die Phasen der Vorfallsreaktion. Die Phasen der Vorfallreaktion im Cloudlebenszyklus sind wie folgt:

Hinweis

Zu diesem Zweck können Sie den Computer Security Incident Handling Guide des NIST (National Institute of Standards and Technology) verwenden.

Warnungen von Defender for Cloud können in den folgenden Phasen verwendet werden:

Erkennen: Identifizieren einer verdächtigen Aktivität in Ressourcen

Bewerten: Durchführen der ersten Bewertung, um weitere Informationen zur verdächtigen Aktivität zu erhalten

Diagnostizieren: Verwenden der Wiederherstellungsschritte für das technische Verfahren zum Beheben des Problems

Die in jeder Sicherheitswarnung enthaltenen Informationen ermöglichen es, die Art des Angriffs zu ermitteln und mögliche Lösungen vorzuschlagen. Einige Warnungen enthalten auch Links zu weiteren Informationen oder zu anderen Informationsquellen in Azure. Sie können die bereitgestellten Informationen zur weiteren Untersuchung und zum Starten von Korrekturmaßnahmen verwenden. Außerdem können Sie die in Ihrem Arbeitsbereich gespeicherten, sicherheitsrelevanten Daten auch durchsuchen.

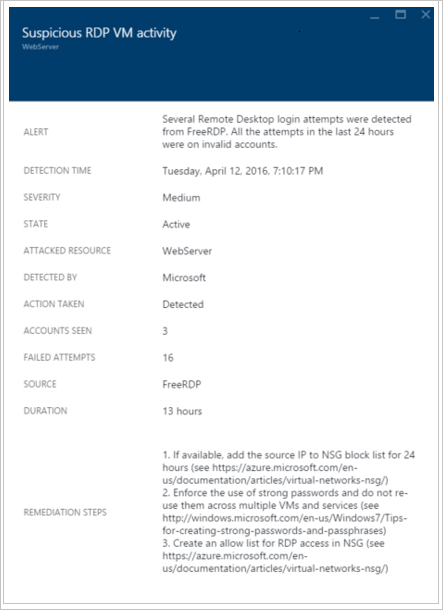

Das folgende Beispiel zeigt eine verdächtige RDP-Aktivität:

Diese Seite enthält Details zur Angriffszeit, den Hostnamen der Quelle, den virtuellen Zielcomputer sowie empfohlene Schritte. In bestimmten Fällen sind die Quellinformationen des Angriffs möglicherweise leer. Weitere Informationen zu diesem Verhalten finden Sie im Artikel zu fehlenden Quellinformationen in Warnungen von Defender for Cloud.

Nach Ermittlung des betroffenen Systems können Sie eine zuvor erstellte Workflowautomatisierung ausführen. Bei Workflowautomatisierungen handelt es sich um eine Sammlung von Verfahren, die über Defender for Cloud ausgeführt werden können, sobald sie durch eine Warnung ausgelöst wurden.

Hinweis

Unter Verwalten von und Reagieren auf Sicherheitswarnungen in Microsoft Defender für Cloud erhalten Sie weitere Informationen dazu, wie Sie Funktionen von Defender für Cloud bei der Reaktion auf Vorfälle nutzen können.

Nächste Schritte

In diesem Dokument haben Sie gelernt, wie Sie die Einführung von Defender für Cloud planen. Erfahren Sie mehr zu Defender for Cloud:

- Verwalten von und Reagieren auf Sicherheitswarnungen in Microsoft Defender für Cloud

- Überwachen von Partnerlösungen mit Defender for Cloud: Hier erfahren Sie, wie Sie den Integritätsstatus Ihrer Partnerlösungen überwachen.

- Allgemeine Fragen zu Defender for Cloud – Hier finden Sie häufig gestellte Fragen zur Verwendung des Diensts.

- Azure Security Blog (Blog zur Azure-Sicherheit): Hier finden Sie Blogbeiträge zur Sicherheit und Compliance von Azure.