Erkennung von Bedrohungen für vertrauliche Daten in Microsoft Defender for Storage

Die Erkennung von Bedrohungen für vertrauliche Daten hilft Ihnen, Sicherheitswarnungen effizient zu priorisieren und zu untersuchen. Sie berücksichtigt die Vertraulichkeit der gefährdeten Daten, was zu einer besseren Erkennung und Verhinderung von Datenschutzverletzungen beiträgt. Diese Funktion hilft Sicherheitsteams, die Wahrscheinlichkeit von Datenschutzverletzungen zu verringern, indem sie schnell die wichtigsten Risiken identifizieren und beheben. Sie verbessert außerdem den Schutz vertraulicher Daten durch die Erkennung von Vorfällen und verdächtigen Aktivitäten für Ressourcen mit vertraulichen Daten.

Diese Funktion kann im neuen Defender for Storage-Plan konfiguriert werden. Sie können sie ohne zusätzliche Kosten wahlweise aktivieren oder deaktivieren.

Erfahren Sie mehr über den Umfang und die Einschränkungen der Überprüfung vertraulicher Daten.

Voraussetzungen

Die Erkennung vertraulicher Daten ist für Blob-Speicherkonten verfügbar, einschließlich:

- Standard general-purpose V1

- Standard general-purpose V2

- Azure Data Lake Storage Gen2

- Premium-Blockblobs

Um die Bedrohungserkennung für vertrauliche Daten auf Abonnement- und Speicherkontoebene zu aktivieren, müssen Sie über die relevanten datenbezogenen Berechtigungen der Rollen Abonnementbesitzer oder Speicherkontobesitzer verfügen.

Erfahren Sie mehr über die Rollen und Berechtigungen, die für die Bedrohungserkennung für vertrauliche Daten erforderlich sind.

Wie funktioniert die Ermittlung vertraulicher Daten?

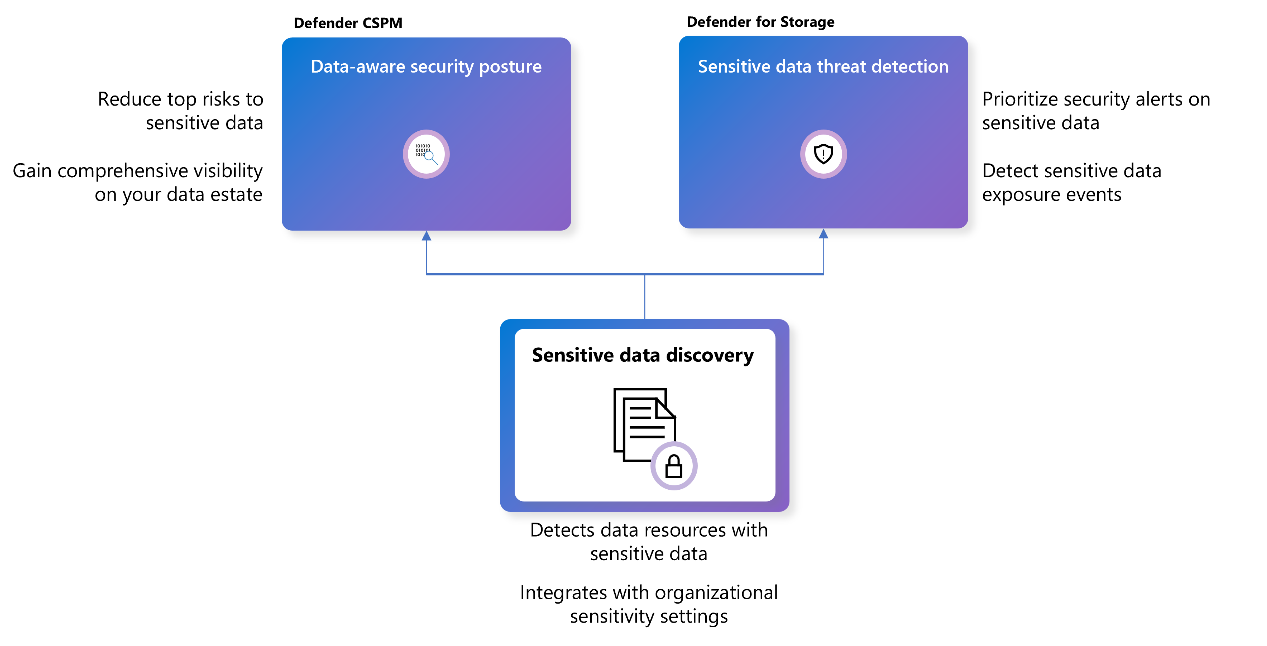

Die Bedrohungserkennung für vertrauliche Daten wird vom der Engine „Erkennung vertraulicher Daten“ unterstützt. Dies ist eine Engine ohne Agent, die Ressourcen mit vertraulichen Daten mithilfe einer Methode zur intelligenten Stichprobenentnahme sucht.

Der Dienst ist in die Typen vertraulicher Informationen (Sensitive Information Types, SITs) von Microsoft Purview integriert, und Klassifizierungsbezeichnungen ermöglichen eine nahtlose Vererbung der Vertraulichkeitseinstellungen Ihrer Organisation. Dadurch wird sichergestellt, dass die Erkennung und der Schutz vertraulicher Daten mit Ihren etablierten Richtlinien und Verfahren in Einklang stehen.

Nach der Aktivierung initiiert die Engine einen automatischen Überprüfungsprozess für alle unterstützten Speicherkonten. Ergebnisse werden in der Regel innerhalb von 24 Stunden generiert. Darüber hinaus werden neu erstellte Speicherkonten unter geschützten Abonnements innerhalb von sechs Stunden nach ihrer Erstellung überprüft. Wiederkehrende Überprüfungen erfolgen nach dem Aktivierungsdatum wöchentlich. Dies ist die gleiche Engine, die Defender CSPM verwendet, um vertrauliche Daten zu ermitteln.

Nächster Schritt

Informationen zum Aktivieren der Erkennung von Bedrohungen für vertrauliche Daten finden Sie unter Aktivieren der Erkennung von Bedrohungen vertraulicher Daten.