Antworten auf häufig gestellte Fragen zu Microsoft Defender for Servers.

Preise

Für welche Server bezahle ich in einem Abonnement?

Wenn Sie Defender for Servers in einem Abonnement aktivieren, werden Ihnen alle Computer entsprechend ihrem Energiestatus in Rechnung gestellt.

| Staat | Details | Abrechnung |

|---|---|---|

| Virtuelle Azure-Computer | ||

| Wird gestartet | Virtueller Computer wird gestartet. | Nicht in Rechnung gestellt |

| Wird ausgeführt | Normaler Ausführungszustand. | In Rechnung gestellt |

| Wird beendet | Übergang. Wechselt nach Abschluss in den Status „Beendet“. | In Rechnung gestellt |

| Beendet | Herunterfahren der VM aus dem Gastbetriebssystem oder über PowerOff-APIs. Die Hardware wird nach wie vor zugewiesen und der Computer verbleibt auf dem Host. | In Rechnung gestellt |

| Zuordnung wird aufgehoben | Übergang. Wechselt nach Abschluss in den Status „Zuweisung aufgehoben“. | Nicht in Rechnung gestellt |

| Zuordnung aufgehoben | VM wird beendet und vom Host entfernt. | Nicht in Rechnung gestellt |

| Azure Arc-Computer | ||

| Verbindung | Server, die verbunden sind, aber noch keinen Heartbeat empfangen haben. | Nicht in Rechnung gestellt |

| Verbunden | Empfangen eines regulären Heartbeats vom Connected Machine-Agent. | In Rechnung gestellt |

| Offline/Getrennt | Kein Heartbeat in 15-30 Minuten empfangen. | Nicht in Rechnung gestellt |

| Abgelaufen | Wenn die Verbindung 45 Tage lang unterbrochen ist, könnte sich der Status in „Abgelaufen“ ändern. | Nicht in Rechnung gestellt |

Welche Lizenzierungsanforderungen gelten für Microsoft Defender für den Endpunkt?

Lizenzen für Defender for Endpunkt für Server sind in Defender for Servers enthalten.

Kann ich einen Rabatt erhalten, wenn ich bereits eine Microsoft Defender for Endpoint-Lizenz habe?

Wenn Sie bereits eine Lizenz für Microsoft Defender for Endpoint für Servers besitzen, müssen Sie für diesen Teil Ihrer Lizenz für Microsoft Defender for Servers Plan 1 oder 2 nicht bezahlen.

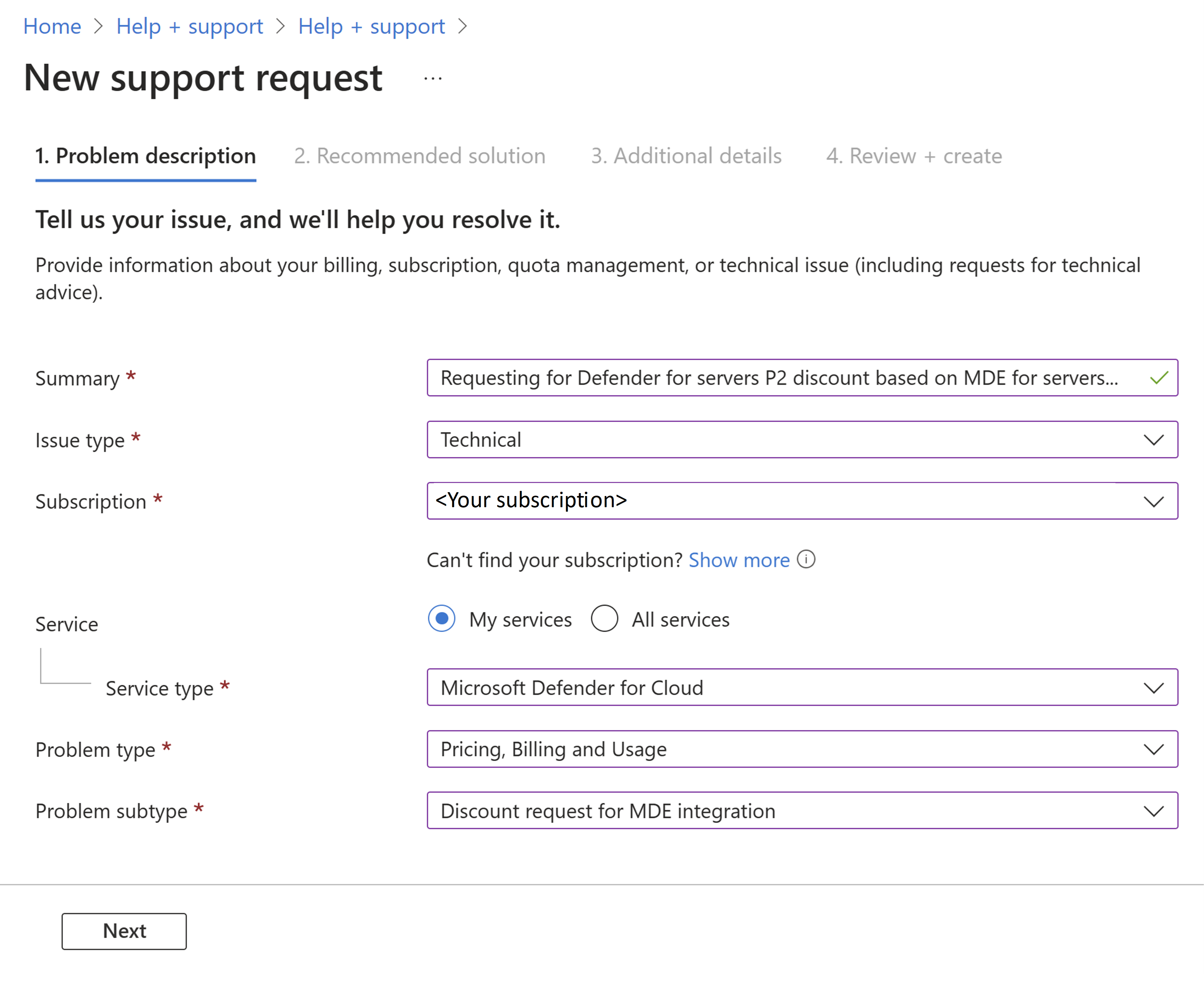

Um Ihren Rabatt anzufordern, wählen Sie im Azure-Portal Support und Problembehandlung>Hilfe + Support aus. Wählen Sie Supportanfrage erstellen und füllen Sie die Felder aus.

Geben Sie in zusätzliche Details Details, Mandanten-ID, die Anzahl der erworbenen Defender for Endpoint-Lizenzen, das Ablaufdatum und alle anderen erforderlichen Felder ein.

Schließen Sie den Prozess ab, und wählen Sie Erstellen aus.

Der Rabatt gilt ab dem Genehmigungsdatum. Der Rabatt ist nicht rückwirkend.

Was ist die kostenlose Datenerfassungs-Allowance?

Wenn Defender for Servers-Plan 2 aktiviert ist, erhalten Sie eine kostenlose Datenerfassungs-Allowance für bestimmte Datentypen. Weitere Informationen

Bereitstellung

Kann ich die Defender for Servers für eine Untergruppe von Computern in einem Abonnement aktivieren?

Ja, Sie können Defender for Servers für bestimmte Ressourcen in einem Abonnement aktivieren. Erfahren Sie mehr über das Planen des Bereitstellungsumfangs.

Wie sammelt Defender für Server Daten?

Erfahren Sie mehr über Datensammlungsmethoden in Defender for Servers.

Wo speichert Defender for Servers meine Daten?

Erfahren Sie mehr über Datenresidenz für Defender for Cloud.

Benötigt Defender for Servers einen Log Analytics-Arbeitsbereich?

Der Defender for Servers-Plan 1 ist nicht von Log Analytics abhängig. In Defender for Servers-Plan 2 benötigen Sie einen Log Analytics-Arbeitsbereich, um den kostenlosen Datenerfassungsvorteil nutzen zu können. Außerdem benötigen Sie einen Arbeitsbereich, um Dateiintegritätsüberwachung in Plan 2 zu verwenden. Wenn Sie einen Log Analytics-Arbeitsbereich für den kostenlosen Datenerfassungsvorteil einrichten, müssen Sie Defender for Servers-Plan 2 direkt aktivieren.

Was geschieht, wenn ich Defender for Servers in einem Arbeitsbereich, aber nicht in einem Abonnement aktiviert habe?

Die Legacymethode für das Onboarding von Servern in Defender for Servers-Plan 2 unter Verwendung eines Arbeitsbereichs und des Log Analytics-Agents wird im Portal nicht mehr unterstützt oder ist nicht mehr verfügbar. Gehen Sie wie folgt vor, um sicherzustellen, dass Computer, die derzeit mit dem Arbeitsbereich verbunden sind, geschützt bleiben:

- Lokale und Multicloud-Computer: Wenn Sie zuvor lokale und AWS/GCP-Computer mit der Legacymethode integriert haben, verbinden Sie diese Computer mit Azure als Azure Arc-fähige Server mit dem Abonnement, wobei Defender for Servers-Plan 2 aktiviert ist.

- Ausgewählte Computer: Wenn Sie die Legacymethode verwendet haben, um Defender for Servers-Plan 2 auf einzelnen Computern zu aktivieren, empfehlen wir, Defender for Servers-Plan 2 für das gesamte Abonnement zu aktivieren. Anschließend können Sie bestimmte Computer mithilfe der Konfiguration auf Ressourcenebene ausschließen.

Integration in Defender for Endpoint

Welcher Microsoft Defender für Endpunkt Plan wird in Defender für Server unterstützt?

Defender for Servers-Plan 1 und -Plan 2 bietet die Funktionen von Microsoft Defender for Endpoint-Plan 2, einschließlich Erkennung und Reaktion am Endpunkt (EDR).

Muss ich eine separate Antischadsoftwarelösung für meine Computer kaufen?

-Nr. Mit der Defender for Endpoint-Integration in Defender for Servers erhalten Sie auch Schadsoftwareschutz für Ihre Computer. Darüber hinaus bietet Defender for Servers-Plan 2 agentlose Malwareüberprüfung.

Auf neueren Windows Server-Betriebssystemen ist Microsoft Defender Antivirus Teil des Betriebssystems und wird im aktiven Modus aktiviert. Für Computer mit Windows Server mit aktivierter Integration der einheitlichen Defender for Endpoint-Lösung stellt Defender for Servers Microsoft Defender Antivirus im aktiven Modus bereit. Defender for Servers unter Linux stellt Defender for Endpoint einschließlich der Antischadsoftwarekomponente bereit und aktiviert den passiven Modus für die Komponente.

Wie steige ich von einem Nicht-Microsoft-EDR-Tool um?

Vollständige Anweisungen zum Wechseln von einer Nicht-Microsoft-Endpunktlösung finden Sie in der Dokumentation zu Microsoft Defender für den Endpunkt: Übersicht über die Migration.

Worum handelt es sich bei der „MDE.Windows“- bzw. „MDE.Linux“-Erweiterung, die auf meinem Computer ausgeführt wird?

Wenn Sie den Defender for Servers-Plan in einem Abonnement aktivieren, stellt die systemeigene Integration von Defender for Endpoint in Defender for Cloud den Defender for Endpoint-Agent bei Bedarf automatisch auf unterstützten Computern im Abonnement bereit. Das automatische Onboarding installiert die MDE.Windows-/MDE.Linux-Erweiterung.

Wenn die Erweiterung nicht angezeigt wird, überprüfen Sie, ob der Computer die Voraussetzungen erfüllt, und ob Defender for Servers aktiviert ist.

Wichtig

Wenn Sie die MDE.Windows-/MDE.Linux-Erweiterung löschen, wird Microsoft Defender for Endpoint dadurch nicht entfernt. Erfahren Sie mehr über das Offboarding von Windows-Servern von Defender for Endpoint.

Unterstützung und Scannen von Computern

Welche Arten von virtuellen Computern unterstützen Defender for Servers?

Überprüfen Sie, welche Windows- und Linux-Computer für die Integration von Defender for Endpoint unterstützt werden.

Wie häufig sucht Defender für Cloud nach Sicherheitsrisiken des Betriebssystems, Systemupdates und Endpoint Protection-Problemen?

Betriebssystem: Daten werden innerhalb von 48 Stunden aktualisiert: Daten werden innerhalb von 24 Stunden aktualisiert. Endpunktschutz: Daten werden innerhalb von 8 Stunden aktualisiert.

Defender for Cloud führt normalerweise jede Stunde eine Überprüfung auf neue Daten durch und aktualisiert die Sicherheitsempfehlungen entsprechend.

Wie werden VM-Momentaufnahmen durch agentloses Scannen erfasst?

Durch die Überprüfung ohne Agent werden Datenträger-Momentaufnahmen gemäß den höchsten Sicherheitsstandards von Microsoft geschützt. Sicherheitsmaßnahmen umfassen:

- Daten werden im Ruhezustand und bei der Übertragung verschlüsselt.

- Momentaufnahmen werden sofort gelöscht, wenn der Analysevorgang abgeschlossen ist.

- Momentaufnahmen verbleiben in ihrer ursprünglichen AWS- oder Azure-Region. EC2-Momentaufnahmen werden nicht in Azure kopiert.

- Umgebungen werden nach Kundenkonto/Abonnement isoliert.

- Nur Metadaten, die Überprüfungsergebnisse enthalten, werden außerhalb der isolierten Überprüfungsumgebung gesendet.

- Alle Vorgänge werden überwacht.

Was ist das Feature für die automatische Bereitstellung für sicherheitsrelevante Überprüfungen mit einer "Bring Your Own License" (BYOL)-Lösung? Kann es auf mehrere Lösungen angewendet werden?

Defender for Servers kann Computer scannen, um festzustellen, ob eine EDR-Lösung aktiviert ist. Wenn nicht, können Sie Microsoft Defender Vulnerability Management verwenden, das standardmäßig in Defender for Cloud integriert ist. Als Alternative kann Defender for Cloud einen unterstützten Nicht-Microsoft BYOL-Sicherheitsrisikoscanner bereitstellen. Sie können nur einen einzelnen BYOL-Scanner verwenden. Mehrere Nicht-Microsoft-Scanner werden nicht unterstützt.

Findet der integrierte Defender for Vulnerability Management-Scanner Netzwerkrisiken?

Nein, es findet nur Sicherheitsrisiken auf dem Computer selbst.

Warum erhalte ich die Meldung „Fehlende Scandaten“ für meinen virtuellen Computer?

Diese Meldung wird angezeigt, wenn es keine Überprüfungsdatendaten für eine VM gibt. Es dauert etwa eine Stunde oder weniger, Daten zu scannen, nachdem eine Datensammlungsmethode aktiviert wurde. Nach der ersten Überprüfung erhalten Sie möglicherweise diese Meldung, da keine Scandaten verfügbar sind. Beispielsweise werden Scans für eine angehaltene VM nicht aufgefüllt. Diese Meldung kann auch angezeigt werden, wenn die Scandaten kürzlich nicht aufgefüllt wurden.

Warum wird eine Maschine als nicht anwendbar angezeigt?

Die Liste der Ressourcen auf der Registerkarte Nicht anwendbar enthält eine Spalte Grund.

| Ursache | Details |

|---|---|

| Keine Scandaten für die Maschine verfügbar | Es gibt keine Konformitätsergebnisse für diese Maschine in Azure Resource Graph. Alle Konformitätsergebnisse werden von der Azure-Computerkonfigurationserweiterung in Azure Resource Graph geschrieben. Sie können die Daten in Azure Resource Graph mithilfe der [Beispiel-Ressourcendiagrammabfragen][(/azure/governance/policy/samples/resource-graph-samples?tabs=azure-cli#azure-policy-guest-configuration) überprüfen. |

| Azure-Computerkonfigurationserweiterung ist nicht auf dem Computer installiert | Auf dem Rechner fehlt die Erweiterung, die eine Voraussetzung für die Bewertung der Übereinstimmung mit der Microsoft Cloud-Sicherheitsbaseline ist. |

| Die vom System verwaltete Identität ist auf dem Computer nicht konfiguriert | Auf der Maschine muss eine vom System zugewiesene, verwaltete Identität implementiert werden. |

| Die Empfehlung ist in der Richtlinie deaktiviert | Die Richtliniendefinition, mit der die Betriebssystem-Baseline bewertet wird, ist in dem Bereich deaktiviert, der den betreffenden Computer umfasst. |