Schadsoftwareüberprüfung beim Hochladen

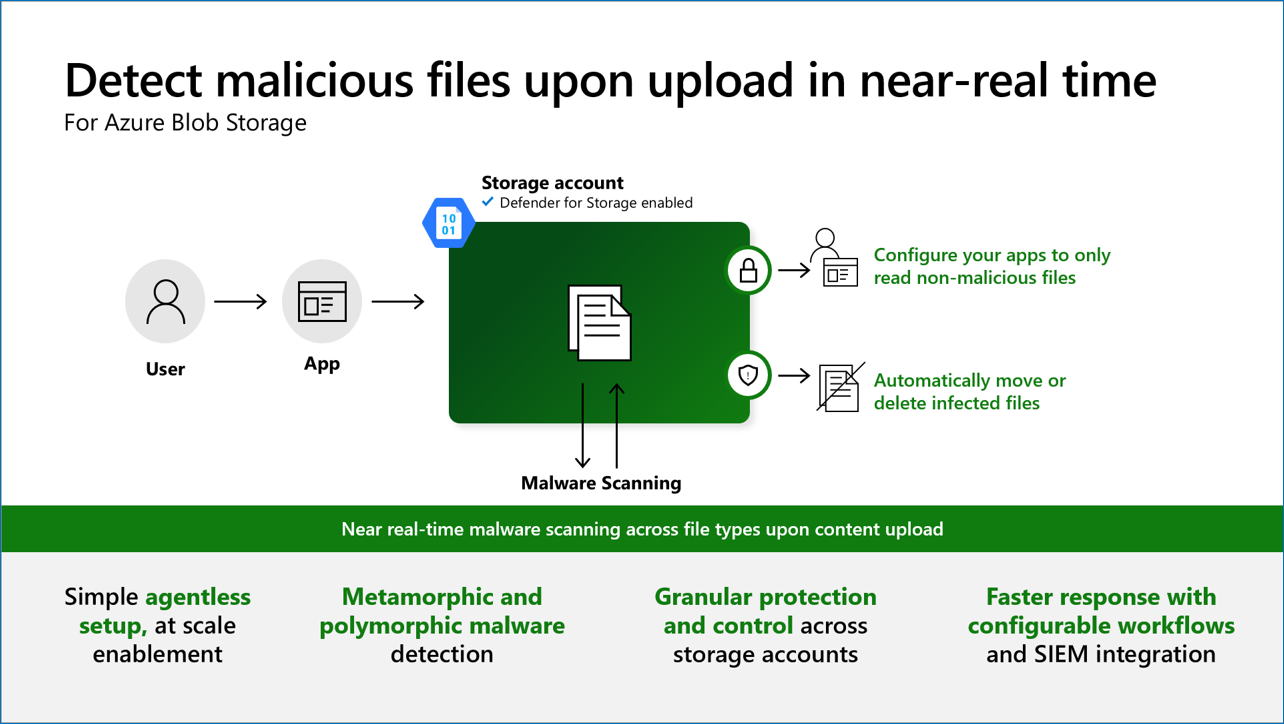

Bei der Schadsoftwareüberprüfung beim Hochladen in Microsoft Defender for Storage werden Blobs automatisch überprüft, wenn sie hochgeladen oder geändert werden, womit eine Erkennung in Quasi-Echtzeit vor schädlichen Inhalten ermöglicht wird. Diese cloudnative SaaS-Lösung verwendet Microsoft Defender Antivirus, um umfassende Schadsoftwareüberprüfungen durchzuführen und damit sicherzustellen, dass Ihre Speicherkonten sicher bleiben, ohne dass zusätzliche Infrastruktur oder Wartungsmaßnahmen erforderlich werden.

Durch die Integration der Schadsoftwareüberprüfung beim Hochladen in Ihre Speicherkonten haben Sie folgende Möglichkeiten:

- Verhindern schädlicher Uploads: Verhindern Sie schon beim Hochladen, dass Schadsoftware in Ihre Speicherumgebung eintritt.

- Vereinfachte Sicherheitsverwaltung: Profitieren Sie von der automatischen Überprüfung, ohne Agents bereitstellen oder verwalten zu müssen.

- Verbesserte Compliance: Halten Sie gesetzliche Vorschriften ein, indem Sie sicherstellen, dass alle hochgeladenen Daten auf Schadsoftware überprüft werden.

Der Upload von Schadsoftware ist eine der größten Bedrohung für Cloudspeicher, da schädliche Dateien über Cloudspeicherdienste in eine Organisation gelangen und sich darin ausbreiten können. Microsoft Defender for Storage bietet eine integrierte Lösung, um dieses Risiko mit umfassenden Antischadsoftwarefunktionen zu minimieren.

Häufige Anwendungsfälle für die Schadsoftwareüberprüfung beim Hochladen

Webanwendungen: Schützen Sie benutzerseitig generierte Inhalte in Webanwendungen wie Steuer-Apps, CV-Uploadwebsites und Beleguploads.

Inhaltsverteilung: Schützen Sie Ressourcen wie Bilder und Videos, die im großen Stil über Inhaltshubs oder CDNs (Content Delivery Networks) geteilt werden, die häufig verwendete Verteilungspunkte für Schadsoftware sind.

Complianceanforderungen: Erfüllen Sie behördliche Standards wie NIST, SWIFT und DSGVO, indem Sie nicht vertrauenswürdige Inhalte überprüfen, insbesondere in streng regulierten Branchen.

Integration von Drittanbietern: Stellen Sie sicher, dass Drittanbieterdaten, z. B. Inhalte von Geschäftspartnern oder Auftragnehmern, überprüft werden, um Sicherheitsrisiken zu vermeiden.

Kollaborationsplattformen: Sorgen Sie für eine sichere Zusammenarbeit zwischen Teams und Organisationen, indem Sie die freigegebenen Inhalte überprüfen.

Datenpipelines: Verwalten Sie die Datenintegrität in ETL-Prozessen (Extract, Transform, Load), indem Sie sicherstellen, dass keine Schadsoftware über verschiedene Datenquellen eintritt.

Trainingsdaten für maschinelles Lernen: Schützen Sie die Qualität von Trainingsdaten, indem Sie sicherstellen, dass die Datensätze sauber und sicher sind, insbesondere, wenn sie benutzerseitig generierte Inhalte enthalten.

Hinweis

Malwareüberprüfung ist ein Dienst in Quasi-Echtzeit. Die Überprüfungszeit kann je nach Dateigröße, Dateityp, Dienstauslastung und Speicherkontoaktivität variieren.

Aktivieren der Schadsoftwareüberprüfung beim Hochladen

Voraussetzungen

- Berechtigungen: Sie benötigen die Rolle „Besitzer“ oder „Mitwirkender“ für das Abonnement oder Speicherkonto oder Rollen mit den erforderlichen Berechtigungen.

- Defender for Storage: Der Dienst muss für das Abonnement oder einzelne Speicherkonten aktiviert sein.

Zum Aktivieren und Konfigurieren der Schadsoftwareüberprüfung in Ihren Abonnements bei gleichzeitiger detaillierter Steuerung einzelner Speicherkonten können Sie eine der folgenden Methoden verwenden:

- Mit integrierten Azure-Richtlinien, d. h. programmgesteuert mit IaC-Vorlagen (Infrastructure-as-Code), einschließlich Terraform, Bicep und ARM

- Verwenden des Azure-Portals

- Mit PowerShell

- Direkt mit der REST-API

Wenn die Schadsoftwareüberprüfung aktiviert ist, wird automatisch eine Ressource für ein Event Grid-Systemthema in derselben Ressourcengruppe wie das Speicherkonto erstellt. Dies wird vom Dienst für die Schadsoftwareüberprüfung verwendet, um auf Trigger für Blobuploads zu lauschen.

Ausführliche Anweisungen finden Sie unter Bereitstellen von Microsoft Defender for Storage.

Steuern der Kosten für die Schadsoftwareüberprüfung beim Hochladen

Die Schadsoftwareüberprüfung wird pro gescanntem GB in Rechnung gestellt. Um die Kosten vorhersagbar zu machen, unterstützt die Schadsoftwareüberprüfung das Festlegen einer Obergrenze für die in einem einzelnen Monat gescannte GB-Menge pro Speicherkonto.

Wichtig

Die Schadsoftwareüberprüfung in Defender for Storage ist nicht in der kostenlosen ersten 30-Tage-Testversion enthalten und wird ab dem ersten Tag nach dem Preisschema berechnet, das auf der Preisseite von Defender for Cloud verfügbar ist.

Der Begrenzungsmechanismus legt für jedes Speicherkonto einen monatlichen Überprüfungsgrenzwert fest, der in Gigabyte (GB) gemessen wird. Dies dient als effektive Maßnahme zur Kostenkontrolle. Wenn ein vordefinierter Überprüfungsgrenzwert für ein Speicherkonto innerhalb eines Kalendermonats erreicht wurde, wird der Überprüfungsvorgang automatisch angehalten. Dieser Stopp tritt ein, wenn der Schwellenwert erreicht wird, wobei es zu einer Abweichung von 20 GB kommen kann. Danach werden keine Dateien mehr auf Schadsoftware überprüft. Die Obergrenze wird am Ende jeden Monats um Mitternacht (UTC) zurückgesetzt. Das Aktualisieren der Obergrenze dauert in der Regel bis zu einer Stunde.

Standardmäßig wird ein Limit von 5 TB (5000 GB) festgelegt, wenn kein spezifischer Begrenzungsmechanismus definiert ist.

Tipp

Sie können den Begrenzungsmechanismus entweder für einzelne Speicherkonten oder für ein gesamtes Abonnement festlegen (jedem Speicherkonto im Abonnement wird das auf Abonnementebene definiert Limit zugeordnet).

Funktionsweise der Schadsoftwareüberprüfung

Ablauf der Schadsoftwareüberprüfung beim Hochladen

Überprüfungen beim Hochladen werden durch jeden Vorgang ausgelöst, der zu einem BlobCreated-Ereignis führt, wie in der Dokumentation Azure Blob Storage als Event Grid-Quelle beschrieben. Dazu zählen die Operationen:

- Hochladen neuer Blobs: Einem Container wird ein neues Blob hinzugefügt.

- Überschreiben vorhandener Blobs: Ein vorhandenes Blob wird durch neue Inhalte ersetzt.

- Abschließen von Änderungen an Blobs: Vorgänge wie

PutBlockListoderFlushWithClose, die Änderungen an einem Blob committen.

Hinweis

Inkrementelle Vorgänge wie AppendFile in Azure Data Lake Storage Gen2 und PutBlock in Azure BlockBlob lösen keine unabhängige Schadsoftwareüberprüfung aus. Eine Schadsoftwareüberprüfung erfolgt nur, wenn diese Ergänzungen durch Commitvorgänge wie PutBlockList oder FlushWithClose finalisiert werden. Jeder Commit kann eine neue Überprüfung initiieren. Dies kann die Kosten erhöhen, wenn dieselben Daten aufgrund inkrementeller Updates mehrmals überprüft werden.

Überprüfungsprozess

- Ereigniserkennung: Wenn ein

BlobCreated-Ereignis eintritt, erkennt der Schadsoftwareüberprüfungsdienst die Änderung. - Blobabruf: Der Dienst liest den Blobinhalt in derselben Region wie Ihr Speicherkonto.

- In-Memory-Überprüfung: Der Inhalt wird mithilfe von Microsoft Defender Antivirus mit aktuellen Schadsoftwaredefinitionen im Arbeitsspeicher überprüft.

- Ergebnisgenerierung: Die Überprüfungsergebnisse werden generiert, und die entsprechenden Maßnahmen werden basierend auf den Ergebnissen ausgeführt.

- Inhaltsbereinigung: Die überprüften Inhalte werden nicht aufbewahrt, sondern unmittelbar nach der Überprüfung gelöscht.

Durchsatz und Kapazität bei der Schadsoftwareüberprüfung beim Hochladen

Für die Schadsoftwareüberprüfung beim Hochladen gelten spezifische Durchsatz- und Kapazitätsbeschränkungen, um die Leistung und Effizienz bei großen Vorgängen sicherzustellen. Diese Grenzwerte helfen dabei, das Volumen der Daten zu steuern, die pro Minute verarbeitet werden können, um eine Balance zwischen dem Schutz in Quasi-Echtzeit und der Systemauslastung sicherzustellen.

- Ratenbegrenzung für den Überprüfungsdurchsatz: Bei der Schadsoftwareüberprüfung beim Hochladen können für jedes Speicherkonto bis zu 50 GB pro Minute verarbeitet werden. Wenn die Rate von Blobuploads diesen Schwellenwert kurzzeitig überschreitet, stellt das System die Dateien in die Warteschlange und versucht sie zu überprüfen. Wenn die Uploadrate jedoch den Grenzwert dauerhaft überschreitet, werden einige Blobs möglicherweise nicht überprüft.

Gleiche Aspekte wie bei der bedarfsgesteuerten Überprüfung

Die folgenden Abschnitte gelten sowohl für die bedarfsgesteuerte als auch für die Schadsoftwareüberprüfung beim Hochladen.

- Zusätzliche Kosten: einschließlich Azure Storage-Lesevorgänge, Blobindizierung und Event Grid-Benachrichtigungen

- Anzeigen und Verwenden von Überprüfungsergebnissen: Methoden wie Blobindextags, Defender for Cloud-Sicherheitswarnungen, Event Grid-Ereignisse und Log Analytics

- Reaktionsautomatisierung: Automatisieren von Aktionen wie Blockieren, Löschen oder Verschieben von Dateien basierend auf Überprüfungsergebnissen

- Unterstützte Inhalte und Einschränkungen: behandelt unterstützte Dateitypen und -größen, Verschlüsselung und Regionsbeschränkungen

- Zugriff und Datenschutz: Details dazu, wie der Dienst auf Ihre Daten zugreift und diese verarbeitet, einschließlich Datenschutzaspekten

- Behandeln falsch positiver und falsch negativer Ergebnisse: Schritte zum Übermitteln von Dateien zur Überprüfung und zum Erstellen von Regeln zur Unterdrückung doppelter Warnungen

- Blobüberprüfungen und Auswirkungen auf IOPS: Erfahren Sie, wie Überprüfungen weitere Lesevorgänge auslösen und Blobindextags aktualisieren.

Ausführliche Informationen zu diesen Themen finden Sie auf der Seite Einführung in die Schadsoftwareüberprüfung.

Bewährte Methoden und Tipps

- Legen Sie Grenzwerte zur Kostensteuerung Ihrer Speicherkonten fest, insbesondere für solche mit viel Uploaddatenverkehr, um Ihre Ausgaben effektiv zu verwalten und zu optimieren.

- Verwenden Sie Log Analytics, um den Überprüfungsverlauf für Compliance- und Überwachungszwecke nachzuverfolgen.

- Wenn Ihr Anwendungsfall einen Reaktionsmechanismus erfordert, sollten Sie automatisierte Maßnahmen (z. B. Quarantäne- oder Löschaktionen) mithilfe von Event Grid und Logic Apps einrichten. Einen ausführlichen Leitfaden zur Einrichtung finden Sie unter Einrichten der Reaktion auf Ergebnisse der Schadsoftwareüberprüfung.

Tipp

Sie können die Funktion zur Überprüfung von Schadsoftware in Defender für Storage auch in unserem Praxislab erkunden. Befolgen Sie die Anweisungen zum Ninja-Training mit einem detaillierten Leitfaden zum Einrichten und Testen und zum Konfigurieren von Reaktionen.