Weiterer Bedrohungsschutz in Microsoft Defender for Cloud

Neben den integrierten erweiterten Schutzplänen bietet Microsoft Defender für Cloud auch die folgenden Möglichkeiten zum Schutz vor Bedrohungen.

Tipp

Wenn Sie die Defender für Cloud-Features zum Schutz vor Bedrohungen aktivieren möchten, müssen Sie für das Abonnement mit den entsprechenden Workloads erweiterte Sicherheitsfeatures aktivieren.

Bedrohungsschutz für die Azure-Netzwerkebene

Die Analysen auf Netzwerkebene von Defender for Cloud basieren auf exemplarischen IPFIX-Daten. Dabei handelt es sich um von Azure-Kernroutern erfasste Paketheader. Auf Grundlage dieses Datenfeeds werden schädliche Aktivitäten im Datenverkehr von Defender für Cloud mittels Machine Learning-Modellen ermittelt und gekennzeichnet. Defender für Cloud nutzt zudem die Threat Intelligence-Datenbank von Microsoft zur Anreicherung von IP-Adressen.

Einige Netzwerkkonfigurationen schränken die Erstellung von Warnungen bei verdächtiger Netzwerkaktivität durch Defender für Cloud ein. Damit Defender für Cloud Netzwerkwarnungen generieren kann, stellen Sie Folgendes sicher:

- Ihr virtueller Computer verfügt über eine öffentliche IP-Adresse (oder befindet sich auf einem Load Balancer mit einer öffentlichen IP-Adresse).

- Der ausgehende Netzwerkdatenverkehr des virtuellen Computers wird nicht durch eine externe IDS-Lösung blockiert.

Eine Liste der Warnungen der Azure-Netzwerkebene finden Sie in der Referenztabelle der Warnungen.

Streamen von Sicherheitswarnungen von anderen Microsoft-Diensten

Anzeigen von Azure Web Application Firewall-Warnungen in Defender für Cloud

Wichtig

Dieses Feature wird am 25. September 2024 eingestellt. Sentinel-Kunden können den Azure Web Application Firewall-Connector konfigurieren.

Azure Application Gateway verfügt über eine Web Application Firewall (WAF), die den zentralisierten Schutz Ihrer Webanwendungen vor allgemeinen Exploits und Sicherheitsrisiken ermöglicht.

Webanwendungen sind zunehmend Ziele böswilliger Angriffe, die allgemein bekannte Sicherheitslücken ausnutzen. Die Application Gateway-WAF basiert auf Version 3.2 oder höher des Kernregelsatzes aus dem Open Web Application Security Project. Die WAF wird automatisch aktualisiert und bietet ganz Schutz vor neuen Sicherheitsrisiken.

Wenn Sie eine WAF-Sicherheitslösung erstellt haben, werden Ihre WAF-Warnungen ohne weitere Konfigurationen an Defender for Cloud gestreamt. Weitere Informationen zu den von WAF generierten Warnungen finden Sie unter CRS-Regelgruppen und -Regeln der Web Application Firewall.

Hinweis

Nur WAF v1 wird unterstützt und funktioniert mit Microsoft Defender for Cloud.

Befolgen Sie die folgenden Schritte, um die WAF von Azure Application Gateway bereitzustellen:

Öffnen Sie im Azure-Portal die Option Defender für Cloud.

Wählen Sie im Menü von Defender für Cloud die Option Sicherheitslösungen aus.

Wählen Sie im Abschnitt Datenquellen hinzufügen die Option Hinzufügen für die Azure Application Gateway WAF aus.

Anzeigen von Azure DDoS Protection-Warnungen in Defender für Cloud

Verteilte Denial-of-Service-Angriffe (Distributed Denial of Service, DDoS) sind bekanntlich einfach durchführbar. Sie haben sich zu einem wichtigen Sicherheitsthema entwickelt, insbesondere wenn Sie Ihre Anwendungen zur Cloud migrieren. Ein DDoS-Angriff hat das Ziel, die Ressourcen einer Anwendung zu verbrauchen, damit sie für berechtigte Benutzer nicht mehr verfügbar ist. DDoS-Angriffe können jeden beliebigen Endpunkt ins Visier nehmen, der über das Internet erreichbar sind.

Um sich vor DDoS-Angriffe zu schützen, erwerben Sie eine Lizenz für Azure DDoS Protection, und befolgen Sie unbedingt die bewährten Methoden für den Anwendungsentwurf. Azure DDoS Protection bietet verschiedene Dienstebenen. Weitere Informationen finden Sie in der Übersicht über Azure DDoS Protection Standard.

Wenn Sie Azure DDoS Protection aktiviert haben, werden Ihre DDoS-Warnungen ohne zusätzliche Konfiguration an Defender for Cloud gestreamt. Weitere Informationen zu den von DDoS Protection generierten Warnungen finden Sie in der Referenztabelle der Warnungen.

Microsoft Entra Permissions Management (früher Cloudknox)

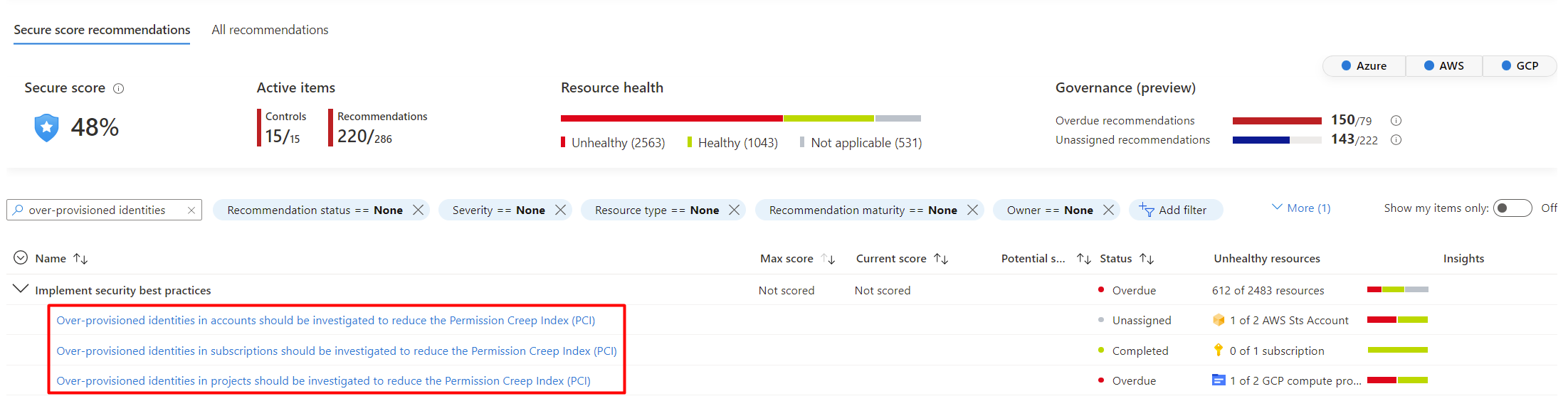

Die Microsoft Entra-Berechtigungsverwaltung ist eine Lösung zur Berechtigungsverwaltung für eine Cloudinfrastruktur (Cloud Infrastructure Entitlement Management, CIEM). Die Microsoft Entra-Berechtigungsverwaltung ist eine CIEM-Lösung (Cloud Infrastructure Entitlement Management), die umfassende Transparenz und Kontrolle über Berechtigungen für jede Identität und jede Ressource in Azure, AWS und GCP bietet.

Als Teil der Integration erhalten Sie von jedem integrierten Azure-Abonnement, AWS-Konto und GCP-Projekt eine Ansicht Ihres Permission Creep Index (PCI). Der PCI ist eine aggregierte Metrik, die regelmäßig das Risikoniveau bewertet, das mit der Anzahl ungenutzter oder übermäßiger Berechtigungen für Identitäten und Ressourcen verbunden ist. PCI misst, wie riskant Identitäten potenziell sein können, basierend auf den ihnen zur Verfügung stehenden Berechtigungen.

Nächste Schritte

Weitere Informationen zu den Sicherheitswarnungen dieser Bedrohungsschutzfeatures finden Sie in den folgenden Artikeln: