Sicherheitsbewertung in Defender for Cloud

Die Sicherheitsbewertung in Microsoft Defender for Cloud kann Ihnen helfen, Ihren Cloudsicherheitsstatus zu verbessern. Die Sicherheitsbewertung fasst die Sicherheitsergebnisse in einer einzigen Bewertung zusammen, so dass Sie auf einen Blick Ihre aktuelle Sicherheitslage beurteilen können. Je höher der Score, desto niedriger ist das ermittelte Risiko.

Wenn Sie Defender for Cloud in einem Abonnement aktivieren, wird der Standard Microsoft Cloud Security Benchmark (MCSB) standardmäßig im Abonnement angewendet. Die Bewertung der im Bereich enthaltenen Ressourcen anhand des MCSB-Standards wird dann gestartet.

Das MCSB spricht Empfehlungen aus, die auf den Ergebnissen der Bewertung basieren. Nur integrierte Empfehlungen des MCSB wirken sich auf die Sicherheitsbewertung aus. Derzeit wirkt sich die Risikopriorisierung nicht auf die Sicherheitsbewertung aus.

Hinweis

Empfehlungen, die als Vorschau gekennzeichnet sind, werden nicht in die Berechnungen der Sicherheitsbewertung einbezogen. Sie sollten diese Empfehlungen dennoch nach Möglichkeit korrigieren, damit sie am Ende des Vorschauzeitraums zu Ihrer Score beitragen. Vorschauempfehlungen werden mit einem Icon markiert: ![]() .

.

Anzeigen der Sicherheitsbewertung

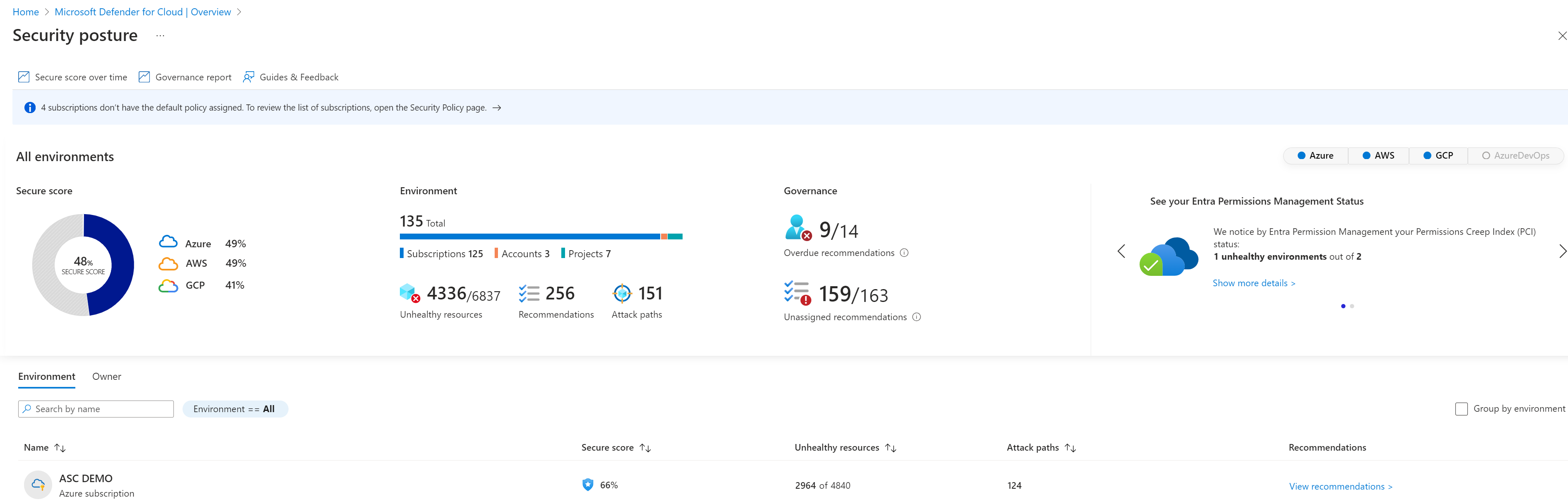

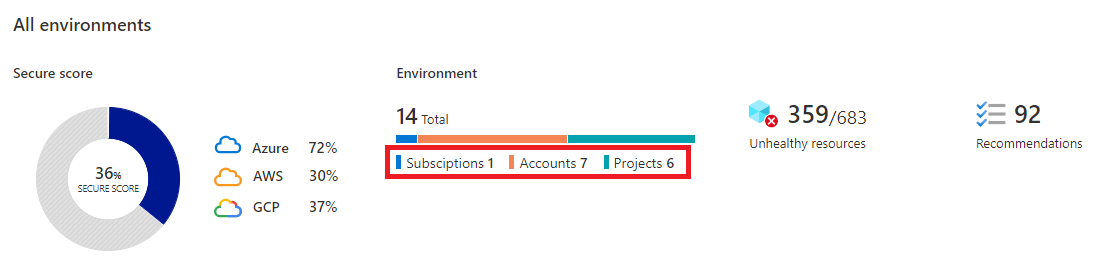

Im Dashboard Übersicht von Defender for Cloud sehen Sie die Sicherheitsbewertung für all Ihre Umgebungen. Das Dashboard zeigt die Sicherheitsbewertung als Prozentwert an und enthält die zugrunde liegenden Werte.

Die mobile Azure-App zeigt die Sicherheitsbewertung als Prozentwert an. Tippen Sie darauf, um Details zu dieser Bewertung anzuzeigen.

Untersuchen Ihres Sicherheitsstatus

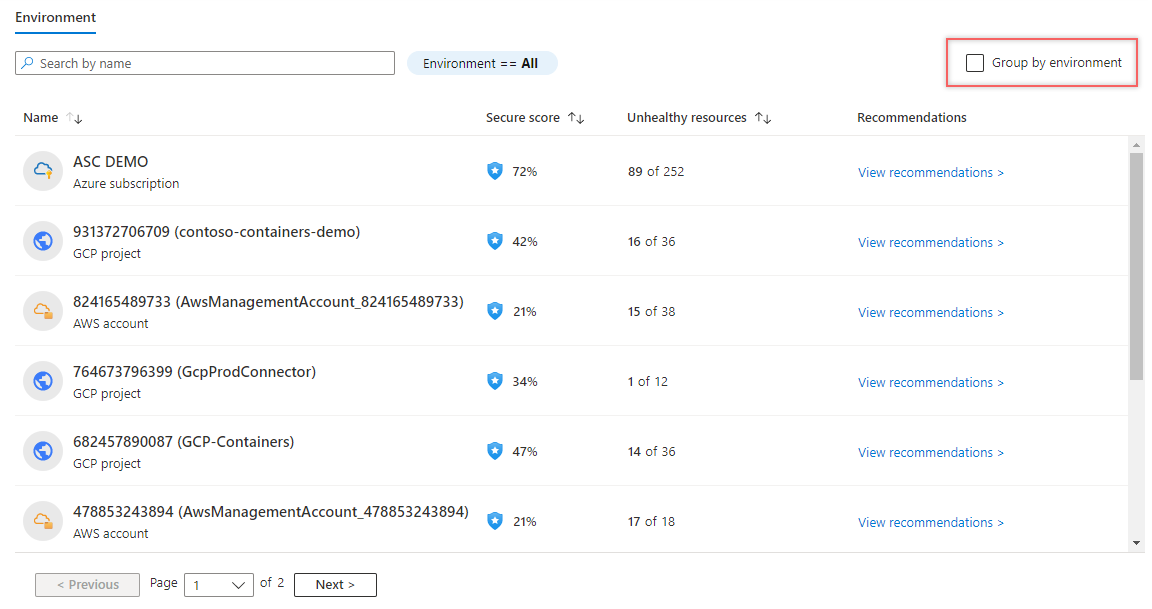

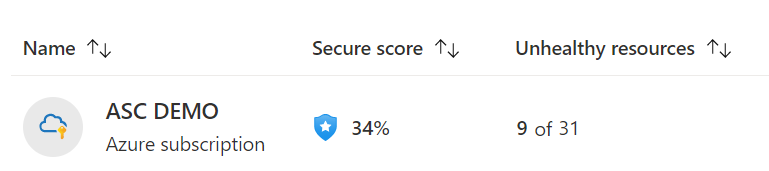

Die Seite Sicherheitsstatus in Defender for Cloud zeigt die Sicherheitsbewertung für all Ihre Umgebungen und für jede Umgebung einzeln.

Auf dieser Seite finden Sie die Abonnements, Konten und Projekte, die sich auf Ihre Gesamtbewertung auswirken, Informationen zu fehlerhaften Ressourcen und relevante Empfehlungen. Sie können nach Umgebung wie Azure, Amazon Web Services (AWS), Google Cloud Platform (GCP) und Azure DevOps filtern. Anschließend können Sie einen Drilldown zu den einzelnen Azure-Abonnements, AWS-Konten und GCP-Projekten ausführen.

Berechnung der Sicherheitsbewertung

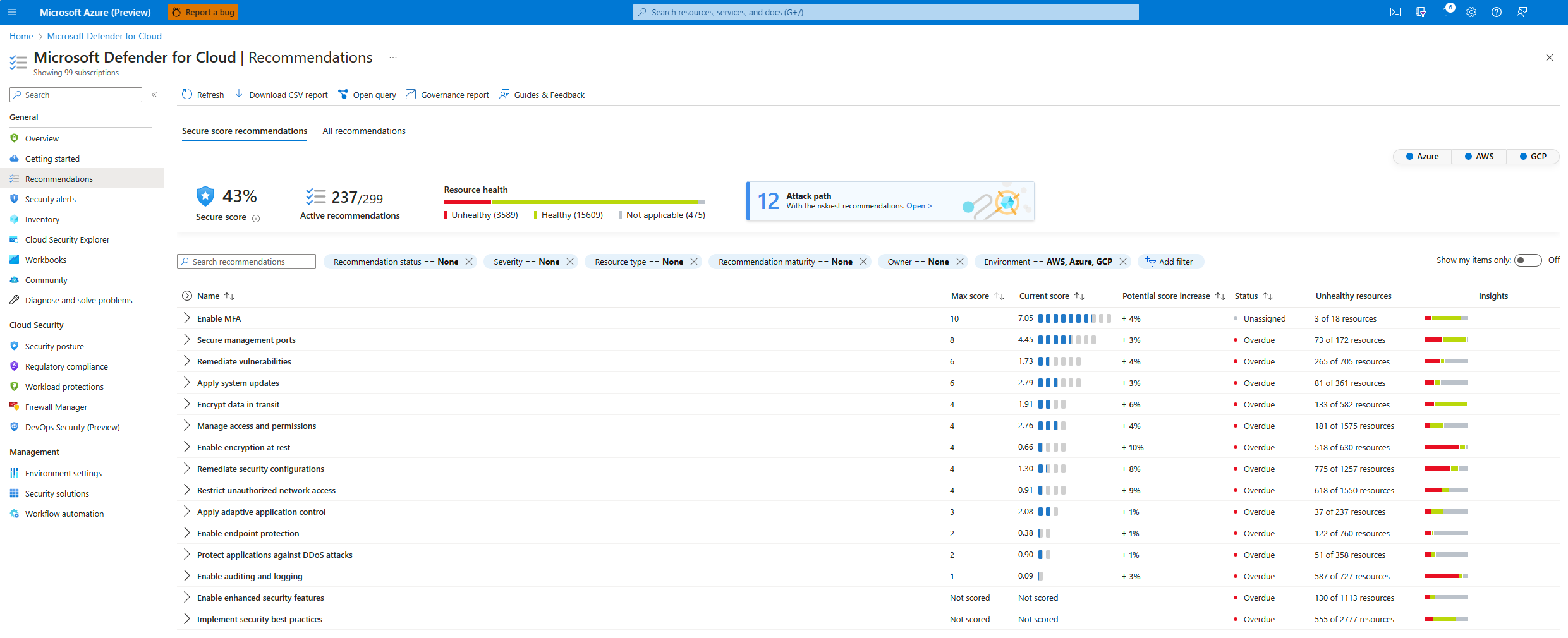

Auf der Defender for Cloud-Seite Empfehlungen können Sie auf der Registerkarte Sicherheitsbewertungsempfehlungen sehen, wie Compliancekontrollen im MCSB zur Gesamtsicherheitsbewertung beitragen.

Defender for Cloud berechnet jedes Steuerelement alle acht Stunden für jedes Azure-Abonnement oder für jeden AWS- oder GCP-Cloud-Connector.

Wichtig

Empfehlungen innerhalb eines Steuerelements werden häufiger aktualisiert als das Steuerelement selbst. Möglicherweise finden Sie Diskrepanzen zwischen der Ressourcenanzahl der Empfehlungen und der Ressourcenanzahl für das Steuerelement.

Beispielbewertungen für ein Kontrollelement

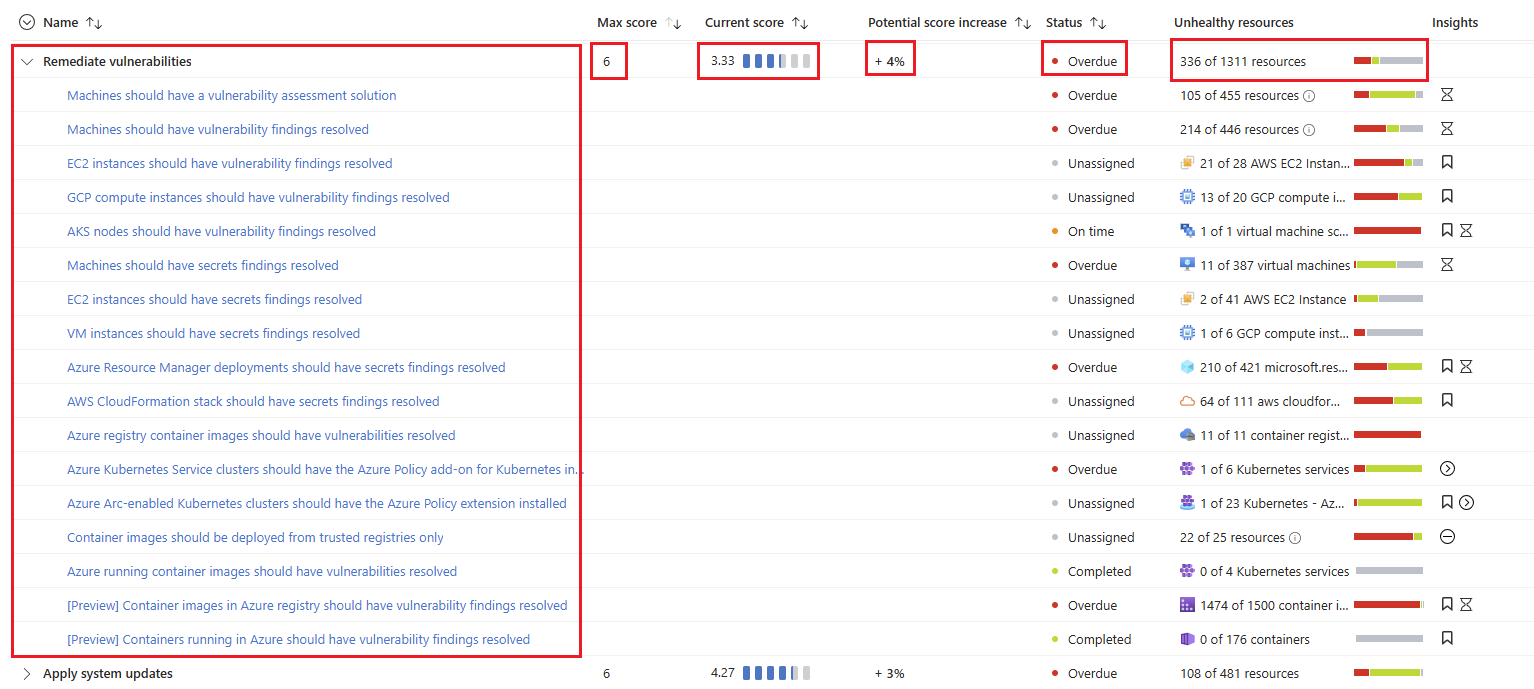

Das folgende Beispiel konzentriert sich auf Empfehlungen für die Sicherheitsbewertung zum Korrigieren von Sicherheitsrisiken.

In diesem Beispiel werden die folgenden Felder in den Empfehlungen veranschaulicht.

| Feld | Details |

|---|---|

| Sicherheitsrisiken beheben | Eine Gruppierung von Empfehlungen zum Ermitteln und Beheben bekannter Sicherheitsrisiken. |

| Maximale Bewertung | Die maximale Anzahl von Punkten, die Sie durch Erfüllen aller Empfehlungen innerhalb eines Kontrollelements erhalten können. Die maximale Bewertung für ein Kontrollelement gibt die relative Bedeutung dieses Kontrollelements an und wird für jede Umgebung korrigiert. Verwenden Sie die Werte in dieser Spalte, um zu bestimmen, an welchen Problemen Sie zuerst arbeiten sollten. |

| Aktuelle Bewertung | Die aktuelle Bewertung für dieses Kontrollelement. Aktuelle Bewertung = [Bewertung pro Ressource] × [Anzahl fehlerfreier Ressourcen] Jedes visuelle Element leistet einen Beitrag zur Gesamtbewertung. In diesem Beispiel trägt das Kontrollelement 3,33 Punkte zur aktuellen Gesamtsicherheitsbewertung bei. |

| Potenzielle Bewertungssteigerung | Die Anzahl der noch verfügbaren Punkte innerhalb des Kontrollelements. Wenn Sie alle Empfehlungen in dieser Kontrolle anwenden, erhöht sich die Bewertung um 4 %. Potenzielle Bewertungssteigerung = [Bewertung pro Ressource] × [Anzahl fehlerhafter Ressourcen] |

| Erkenntnisse | Zusätzliche Details für jede Empfehlung, z. B.: - - - - |

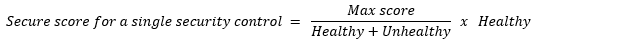

Formeln für Bewertungsberechnungen

Im Folgenden erfahren Sie, wie Bewertungen berechnet werden.

Sicherheitskontrolle

Die Formel zum Bestimmen der Bewertung für eine Sicherheitssteuerung lautet:

Die aktuelle Bewertung für jedes Kontrollelement ist ein Maß für den Status der Ressourcen innerhalb des Kontrollelements. Jede einzelne Sicherheitssteuerung trägt zur Sicherheitsbewertung bei. Jede Ressource, die von einer Empfehlung innerhalb des Kontrollelements betroffen ist, trägt zur aktuellen Bewertung des Steuerungselements bei. Die Sicherheitsbewertung beinhaltet keine Ressourcen in Vorschauempfehlungen.

Im folgenden Beispiel wird die maximale Punktzahl von 6 durch 78 geteilt, da dies die Summe der fehlerfreien und fehlerhaften Ressourcen ist. Daher ergibt sich: 6 / 78 = 0,0769. Die Multiplikation dieses Ergebnisses mit der Anzahl der fehlerfreien Ressourcen (4) ergibt die aktuelle Bewertung: 0,0769 * 4 = 0,31.

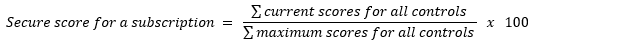

Einzelnes Abonnement oder Connector

Die Formel zur Ermittlung der Sicherheitsbewertung für ein einzelnes Abonnement oder einen einzelnen Connector lautet:

Im folgenden Beispiel gibt es ein einzelnes Abonnement bzw. einen einzigen Connector, für den/das alle Sicherheitssteuerungen verfügbar sind (potenzielle Höchstbewertung sind 60 Punkte). Der Score zeigt 29 von möglichen 60 Punkten. Die restlichen 31 Punkte spiegeln sich in den Zahlen der potenziellen Scoresteigerung der Sicherheitskontrollen wider.

Für einen Connector ist diese Formel die gleiche, nur dass das Wort subscription durch das Wort connector ersetzt wird.

Mehrere Abonnements und Connectors

Die Formel zur Ermittlung der Sicherheitsbewertung für Mehrfachabonnements und Connectors lautet:

Der kombinierte Score für mehrere Abonnements und Connectors enthält eine Gewichtung für jedes Abonnement und jeden Connector. Defender for Cloud ermittelt die relativen Gewichtungen für Ihre Abonnements und Connectors basierend auf Faktoren wie der Anzahl der Ressourcen. Der aktuelle Score für die einzelnen Abonnements und Connectors wird auf die gleiche Weise berechnet wie für ein einziges Abonnement oder einen einzelnen Connector, aber dann wird die Gewichtung wie in der Gleichung dargestellt angewendet.

Bei der Anzeige mehrerer Abonnements und Connectors werden von der Sicherheitsbewertung alle Ressourcen in allen aktivierten Richtlinien ausgewertet und gruppiert sie. Die Gruppierung zeigt, wie sie sich auf die maximale Punktzahl auf jede Sicherheitssteuerung auswirken.

Der kombinierte Score ist kein Mittelwert. Es ist vielmehr die Auswertung des Status aller Ressourcen in allen Abonnements und Connectors. Wenn Sie die Seite Empfehlungen aufrufen und die potenziell verfügbaren Punkte addieren, werden Sie feststellen, dass es sich hierbei um die Differenz zwischen der aktuellen Bewertung (22) und der verfügbaren Höchstbewertung (58) handelt.

Verbessern einer Sicherheitsbewertung

Der MCSB besteht aus einer Reihe von Compliance-Kontrollen. Jede Sicherheitskontrolle ist eine logische Gruppe verwandter Sicherheitsempfehlungen, die anfällige Angriffsflächen widerspiegelt.

Um zu sehen, wie gut jede einzelne Angriffsfläche in Ihrer Organisation geschützt ist, sehen Sie sich die Bewertungen für die einzelnen Sicherheitskontrollen an. Ihr Score verbessert sich nur, wenn Sie alle Empfehlungen anwenden.

Um alle zu erzielenden Punkte für eine Sicherheitskontrolle zu erhalten, müssen alle Ihre Ressourcen allen Sicherheitsempfehlungen innerhalb der Sicherheitskontrolle entsprechen. Beispielsweise enthält Defender for Cloud mehrere Empfehlungen zum Schützen Ihrer Verwaltungsports. Sie müssen alle Empfehlungen anwenden, um Ihre Sicherheitsbewertung zu verbessern.

Sie können Ihre Sicherheitsbewertung mithilfe einer der folgenden Methoden verbessern:

- Wenden Sie die Sicherheitsempfehlungen an, die in Ihrer Empfehlungsliste aufgeführt sind. Sie können jede Empfehlung manuell für jede Ressource korrigieren oder die Option Korrigieren (falls verfügbar) verwenden, um ein Problem schnell für mehrere Ressourcen zu beheben.

- Erzwingen oder verweigern Sie Empfehlungen, um Ihre Bewertung zu verbessern und sicherzustellen, dass Ihre Benutzerinnen und Benutzer keine Ressourcen erstellen, die sich negativ auf Ihre Bewertung auswirken.

Kontrollen der Sicherheitsbewertung

In der folgenden Tabelle sind die Sicherheitssteuerungen in Microsoft Defender for Cloud aufgelistet. Für jede Sicherheitskontrolle ist die maximale Anzahl von Punkten angegeben, die Ihrer Sicherheitsbewertung hinzugefügt wird, wenn Sie alle in der Sicherheitskontrolle aufgeführten Empfehlungen für alle Ihre Ressourcen umsetzen.

| Sicherheitsbewertung | Sicherheitskontrolle |

|---|---|

| 10 | Aktivieren von MFA: Defender for Cloud legt einen hohen Wert auf MFA. Befolgen Sie diese Empfehlungen, um die Benutzerinnen und Benutzer Ihrer Abonnements zu schützen. Es gibt drei Möglichkeiten, MFA zu aktivieren und sich an die Empfehlungen zu halten: Sicherheitsstandards, die Zuweisung nach Benutzerinnen und Benutzer und die Richtlinie für bedingten Zugriff. |

| 8 | Sichere Verwaltungsports: Brute-Force-Angriffe zielen häufig auf Verwaltungsports ab. Verwenden Sie diese Empfehlungen, um Ihre Gefährdung mit Tools wie Just-In-Time-VM-Zugriff und Netzwerksicherheitsgruppen zu reduzieren. |

| 6 | System-Updates anwenden: Werden Updates versäumt, bleiben Sicherheitsrisiken ungepatcht, und die Umgebungen werden anfällig für Angriffe. Befolgen Sie diese Empfehlungen, um die betriebliche Effizienz aufrechtzuerhalten, Sicherheitsrisiken zu verringern und eine stabilere Umgebung für Ihre Benutzerinnen und Benutzer bereitzustellen. Für das Bereitstellen von Systemupdates können Sie die Updateverwaltungslösung verwenden, um Patches und Updates für Ihre Computer zu verwalten. |

| 6 | Sicherheitsrisiken beheben: Wenn Ihr Tool für die Sicherheitsrisikobewertung Sicherheitsrisiken an Defender for Cloud meldet, werden die Ergebnisse und die zugehörigen Informationen in Defender for Cloud in Form von Empfehlungen angezeigt. Verwenden Sie diese Empfehlungen, um identifizierte Sicherheitsrisiken zu beheben. |

| 4 | Sicherheitskonfigurationen korrigieren: Falsch konfigurierte IT-Ressourcen haben ein höheres Angriffsrisiko. Befolgen Sie diese Empfehlungen, um die erkannten Fehlkonfigurationen in Ihrer gesamten Infrastruktur zu härten. |

| 4 | Zugriff und Berechtigungen verwalten: Ein zentraler Bestandteil eines Sicherheitsprogramms ist es, die Zugriffsberechtigungen von Benutzerinnen und Benutzer auf die für ihre Aufgaben erforderlichen Rechte zu beschränken – das Modell des Zugriffs mit den geringsten Rechten. Befolgen Sie diese Empfehlungen, um Ihre Identitäts- und Zugriffsanforderungen zu verwalten. |

| 4 | Verschlüsselung gespeicherter Daten aktivieren: Befolgen Sie diese Empfehlungen, um sicherzustellen, dass Sie Fehlkonfigurationen im Hinblick auf den Schutz Ihrer gespeicherten Daten minimieren. |

| 4 | Daten während der Übertragung verschlüsseln: Befolgen Sie diese Empfehlungen, um Daten zu schützen, die zwischen Komponenten, Speicherorten oder Programmen verschoben werden. Diese Daten sind anfällig für Man-in-the-Middle-Angriffe, Lauschangriffe und Session Hijacking. |

| 4 | Unbefugten Netzwerkzugriff einschränken: Azure bietet eine Reihe von Tools, mit denen Sie hohe Sicherheitsstandards für den Zugriff über Ihr Netzwerk hinweg bereitstellen können. Nutzen Sie diese Empfehlungen, um die adaptive Netzwerkhärtung in Defender for Cloud zu verwalten, stellen Sie sicher, dass Sie Azure Private Link für alle relevanten Platform-as-a-Service (PaaS)-Dienste konfiguriert haben, aktivieren Sie Azure Firewall für virtuelle Netzwerke, und mehr. |

| 3 | Adaptive Anwendungssteuerung anwenden: Die adaptive Anwendungssteuerung ist eine intelligente, automatisierte End-to-End-Lösung, mit der Sie steuern können, welche Anwendungen auf Ihren Computern ausgeführt werden können. Sie trägt außerdem dazu bei, Ihre Computer gegen Malware zu schützen. |

| 2 | Anwendungen vor DDoS-Angriffen schützen: Zu den erweiterten Netzwerksicherheitslösungen von Azure gehören Azure DDoS Protection, Azure Web Application Firewall und das Azure Policy-Add-On für Kubernetes. Nutzen Sie diese Empfehlungen, um Ihre Anwendungen mit diesen und anderen Tools zu schützen. |

| 2 | Aktivieren von Endpoint Protection: Defender for Cloud überprüft die Endpunkte Ihrer Organisation auf aktive Lösungen zur Bedrohungserkennung und -reaktion, z. B. Microsoft Defender for Endpoint oder eine der wichtigen Lösungen, die in dieser Liste aufgeführt sind. Wenn keine Lösung für die Endpunkterkennung und -reaktion (Endpoint Detection and Response, EDR) aktiviert ist, verwenden Sie diese Empfehlungen, um Microsoft Defender for Endpoint bereitzustellen. Defender for Endpoint ist im Defender for Servers-Plan enthalten. Andere Empfehlungen in dieser Kontrolle helfen Ihnen, Agents bereitzustellen und die Überwachung der Dateiintegrität zu konfigurieren. |

| 1 | Aktivieren der Überwachung und Protokollierung: Detaillierte Protokolle sind ein wichtiger Bestandteil von Incidentuntersuchungen und vielen anderen Vorgängen zur Problembehandlung. Die Empfehlungen in dieser Steuerung konzentrieren sich darauf, sicherzustellen, dass Sie Diagnoseprotokolle aktiviert haben, wo immer diese relevant ist. |

| 0 | Erweiterte Sicherheitsfeatures aktivieren: Verwenden Sie diese Empfehlungen, um Defender for Cloud-Pläne zu aktivieren. |

| 0 | Implementieren bewährter Methoden für die Sicherheit: Diese Sammlung von Empfehlungen ist für Ihre Unternehmenssicherheit wichtig, wirkt sich jedoch nicht auf Ihre Sicherheitsbewertung aus. |