Konfigurieren der aktiven Überwachung für OT-Netzwerke

In diesem Artikel wird beschrieben, wie Sie aktive Überwachung in OT-Netzwerken mit Microsoft Defender für IoT konfigurieren, einschließlich Methoden für die Windows-Ereignisüberwachung und Reverse-DNS-Lookup.

Planen der aktiven Überwachung

Wichtig

Die aktive Überwachung führt Erkennungsaktivitäten direkt in Ihrem Netzwerk aus und verursacht möglicherweise einige Downtime. Achten Sie beim Konfigurieren der aktiven Überwachung darauf, dass Sie nur erforderliche Ressourcen scannen.

Gehen Sie bei der Planung der aktiven Überwachung folgendermaßen vor:

Überprüfen Sie die folgenden Fragen:

- Können die Geräte, die Sie scannen möchten, standardmäßig von der Defender für IoT-Überwachung gefunden werden? Wenn ja, kann die aktive Überwachung unnötig sein.

- Können Sie aktive Abfragen in Ihrem Netzwerk und auf den Geräten ausführen, die Sie scannen möchten? Um sicher zu vergewissern, dass dies der Fall ist, sollten Sie versuchen, eine aktive Abfrage in einer Stagingumgebung auszuführen.

Verwenden Sie die Antworten auf diese Fragen, um genau zu bestimmen, welche Websites und Adressbereiche Sie überwachen möchten.

Ermitteln Sie Wartungsfenster, in denen aktive Überwachungsintervalle sicher geplant werden können.

Ermitteln Sie aktive Überwachungsbesitzer, d. h. Personen, die aktive Überwachungsaktivitäten überwachen und den Überwachungsprozess bei Bedarf beenden können.

Bestimmen Sie, welche aktive Überwachungsmethode verwendet werden soll:

- Windows-Endpunktüberwachung zum Überwachen von WMI-Ereignissen

- DNS-Lookup für die Anreicherung von Gerätedaten

Konfigurieren des Netzwerkzugriffs

Damit Sie die aktive Überwachung konfigurieren können, müssen Sie das Netzwerk auch so konfigurieren, dass die IP-Adresse des Sensors über den Verwaltungsport auf das OT-Netzwerk zugreifen kann, in dem sich Ihre Geräte befinden.

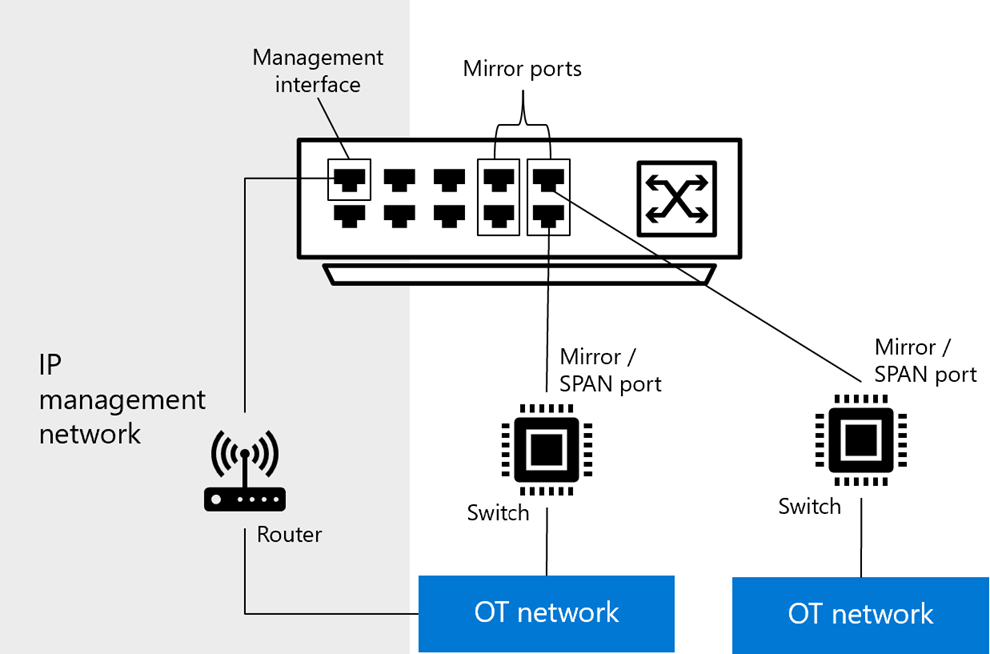

Die folgende Abbildung hebt beispielsweise in Grau den zusätzlichen Netzwerkzugriff hervor, den Sie von der Verwaltungsschnittstelle zum OT-Netzwerk konfigurieren müssen.

Nächste Schritte

Weitere Informationen finden Sie unter: