Microsoft Defender for IoT-Benutzerverwaltung

Microsoft Defender for IoT bietet Tools sowohl im Azure-Portal als auch lokal zum übergreifenden Verwalten des Benutzerzugriffs auf Defender for IoT-Ressourcen.

Azure-Benutzer für Defender for IoT

Im Azure-Portal werden Benutzer auf Abonnementebene mit Microsoft Entra ID und der rollenbasierten Zugriffssteuerung (Role-Based Access Control, RBAC) von Azure verwaltet. Azure-Abonnementbenutzer können eine oder mehrere Benutzerrollen innehaben, die die Daten und Aktionen bestimmen, auf die sie über das Azure-Portal zugreifen können, auch in Defender for IoT.

Verwenden Sie das Portal oder PowerShell, um Ihren Azure-Abonnementbenutzern die spezifischen Rollen zuzuweisen, die sie benötigen, um Daten anzuzeigen und Maßnahmen zu ergreifen, etwa zum Anzeigen von Warnungs- oder Gerätedaten oder zum Verwalten von Preisplänen und Sensoren.

Weitere Informationen finden Sie unter Verwalten von Benutzern im Azure-Portal sowie unter Azure-Benutzerrollen für die OT- und Enterprise IoT-Überwachung.

Lokale Benutzer für Defender for IoT

Bei der Arbeit mit OT-Netzwerken stehen Defender for IoT-Dienste und -Daten über das Azure-Portal hinaus auch über lokale OT-Netzwerksensoren und die lokale Sensorverwaltungskonsole zur Verfügung.

Zusätzlich zu Azure müssen Sie lokale Benutzer sowohl auf Ihren OT-Netzwerksensoren als auch in der lokalen Verwaltungskonsole definieren. Sowohl die OT-Sensoren als auch die lokale Verwaltungskonsole werden mit einer Reihe privilegierter Standardbenutzer installiert, mit denen Sie weitere Administratoren und Benutzer definieren können.

Melden Sie sich bei den OT-Sensoren an, um Sensorbenutzer zu definieren, und melden Sie sich bei der lokalen Verwaltungskonsole an, um Benutzer der lokalen Verwaltungskonsole zu definieren.

Weitere Informationen finden Sie unter Lokale Benutzer und Rollen für die OT-Überwachung mit Defender for IoT.

Microsoft Entra ID-Unterstützung für Sensoren und lokale Verwaltungskonsolen

Möglicherweise möchten Sie eine Integration zwischen Ihrem Sensor und Microsoft Entra ID konfigurieren, damit sich Microsoft Entra ID-Benutzer bei Ihrem Sensor anmelden können, oder Sie möchten Microsoft Entra ID-Gruppen mit gemeinsamen Berechtigungen für alle Benutzer in der Gruppe verwenden.

Verwenden Sie Microsoft Entra ID beispielsweise, wenn Sie über eine große Anzahl von Benutzern verfügen, denen Sie schreibgeschützten Zugriff zuweisen und diese Berechtigungen auf Gruppenebene verwalten möchten.

Die Integration von Defender for IoT mit Microsoft Entra ID unterstützt LDAP v3 und die folgenden LDAP-basierten Authentifizierungstypen:

Vollständige Authentifizierung: Die Benutzerdetails werden vom LDAP-Server abgerufen. Beispiele hierfür sind Vorname, Nachname, E-Mail-Adresse und Benutzerberechtigungen.

Vertrauenswürdiger Benutzer: Nur das Benutzerkennwort wird abgerufen. Die weiteren abgerufenen Benutzerinformationen hängen von den im Sensor definierten Benutzern ab.

Weitere Informationen finden Sie unter

- Konfigurieren einer Active Directory-Verbindung

- Weitere Firewallregeln für externe Dienste (optional).

Einmaliges Anmelden für die Anmeldung bei der Sensorkonsole

Sie können einmaliges Anmelden (SSO) für die Defender for IoT-Sensorkonsole mithilfe von Microsoft Entra ID einrichten. Mit SSO können sich die Benutzer Ihrer Organisation einfach bei der Sensorkonsole anmelden und benötigen nicht mehrere Anmeldeinformationen für verschiedene Sensoren und Websites. Weitere Informationen finden Sie unter Einrichten des einmaligen Anmeldens für die Sensorkonsole.

Lokale globale Zugriffsgruppen

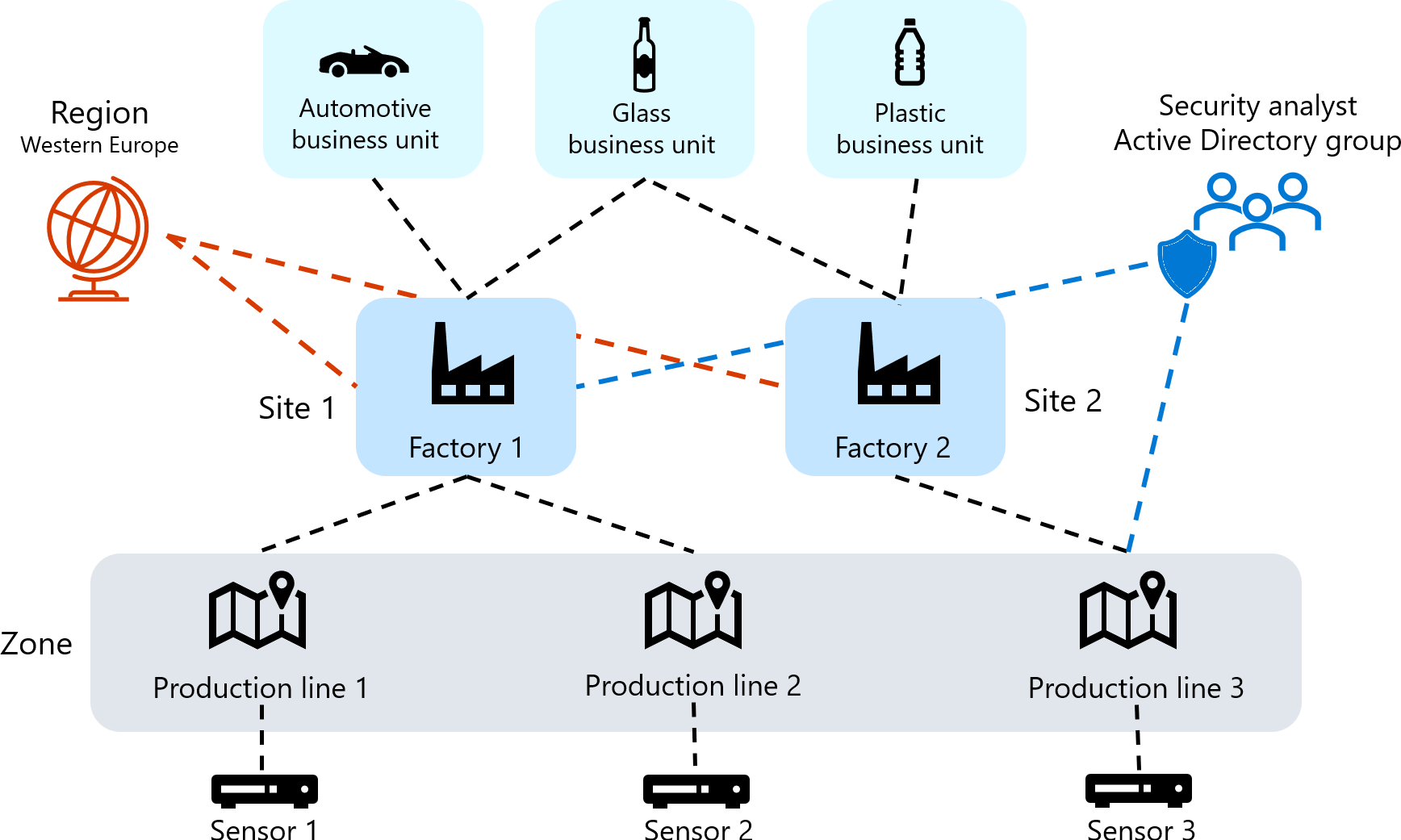

Große Organisationen setzen oftmals ein komplexes Benutzerberechtigungsmodell ein, das auf globalen Organisationsstrukturen basiert. Verwenden Sie zum Verwalten Ihrer lokalen Defender for IoT-Benutzer eine globale Geschäftstopologie, die auf Geschäftseinheiten, Regionen und Websites aufbaut, und definieren Sie dann Benutzerzugriffsberechtigungen im Kontext dieser Entitäten.

Erstellen Sie Benutzerzugriffsgruppen, um eine globale Zugriffssteuerung für lokale Defender for IoT-Ressourcen einzurichten. Jede Zugriffsgruppe enthält Regeln zu den Benutzern, die auf bestimmte Entitäten in Ihrer Unternehmenstopologie zugreifen können, einschließlich Geschäftseinheiten, Regionen und Standorte.

Das folgende Diagramm zeigt beispielsweise, wie Sie Sicherheitsanalysten aus einer Active Directory-Gruppe den Zugriff auf alle westeuropäischen Automobil- und Glasfertigungslinien sowie auf eine Kunststofflinie in einer bestimmten Region erlauben können:

Weitere Informationen finden Sie unter Definieren der globalen Zugriffsberechtigung für lokale Benutzer.

Tipp

Zugriffsgruppen und Regeln helfen bei der Implementierung von Zero-Trust-Strategien, indem sie steuern, wo Benutzer Geräte auf Defender for IoT-Sensoren und in der lokalen Verwaltungskonsole verwalten und analysieren. Weitere Informationen finden Sie unter Zero Trust und Ihre OT/IoT-Netzwerke.

Nächste Schritte

- Verwalten von Azure-Abonnementbenutzern

- Erstellen und Verwalten von Benutzern auf einem OT-Netzwerksensor

- Erstellen und Verwalten von Benutzern in einer lokalen Verwaltungskonsole

Weitere Informationen finden Sie unter