Neuigkeiten (Archiv) in Microsoft Defender für IoT für Organisationen?

Hinweis

Azure Defender für IoT wurde in „Microsoft Defender für IoT“ umbenannt.

Dieser Artikel dient als Archiv für Features und Verbesserungen, die vor mehr als neuen Monaten für Microsoft Defender für IoT für Organisationen veröffentlicht wurden.

Aktuellere Updates finden Sie unter Neuigkeiten in Microsoft Defender für IoT.

Manche Features sind als Vorschauversion verfügbar. Die ergänzenden Bestimmungen für Azure-Vorschauen enthalten zusätzliche rechtliche Bedingungen, die für Azure-Features gelten, die sich in der Beta- oder Vorschauversion befinden bzw. anderweitig noch nicht zur allgemeinen Verfügbarkeit freigegeben sind.

Dezember 2021

Sensorsoftwareversion: 10.5.4

- Verbesserte Integration in Microsoft Sentinel (Vorschauversion)

- Apache Log4j-Sicherheitsrisiko

- Warnungen

Verbesserte Integration in Microsoft Sentinel (Vorschauversion)

Die neue IoT OT-Bedrohungsüberwachung mit Defender für IoT ist verfügbar und bietet erweiterte Funktionen für die Integration von Microsoft Defender für IoT in Microsoft Sentinel. Die Lösung IoT OT Threat Monitoring mit Defender für IoT enthält eine Reihe gebündelter Inhalte, darunter Analyseregeln, Arbeitsmappen und Playbooks, die speziell für Defender für IoT-Daten konfiguriert sind. Diese Lösung unterstützt derzeit nur Betriebsnetzwerke (OT/ICS).

Informationen zur Integration in Microsoft Sentinel finden Sie unter Tutorial: Integrieren von Defender für IoT und Sentinel

Apache Log4j-Sicherheitsrisiko

Version 10.5.4 von Microsoft Defender für IoT mindert das Apache Log4j-Sicherheitsrisiko. Weitere Informationen finden Sie im Update zur Sicherheitsempfehlung.

Warnungen

Version 10.5.4 von Microsoft Defender für IoT bietet wichtige Warnungsverbesserungen:

- Warnungen für bestimmte Nebenereignisse oder Edgefälle sind jetzt deaktiviert.

- In bestimmten Szenarios werden ähnliche Warnungen in einer einzelnen Warnmeldung zusammengefasst.

Diese Änderungen verringern das Warnungsvolumen und ermöglichen eine effizientere Zielgruppenadressierung und Analyse von Sicherheits- und Betriebsereignissen.

Weitere Informationen finden Sie unter Warnungstypen und Beschreibungen der OT-Überwachung.

Warnungen dauerhaft deaktiviert

Die unten aufgeführten Warnungen sind mit Version 10.5.4 dauerhaft deaktiviert. Erkennung und Überwachung werden weiterhin für Datenverkehr unterstützt, der den Warnungen zugeordnet ist.

Warnungen der Richtlinien-Engine

- RPC-Prozeduraufrufe

- Nicht autorisierter HTTP-Server

- Ungewöhnliche Verwendung von MAC-Adressen

Standardmäßig deaktivierte Warnungen

Die unten aufgeführten Warnungen sind standardmäßig mit Version 10.5.4 deaktiviert. Sie können die Warnungen bei Bedarf auf der Supportseite der Sensorkonsole erneut aktivieren.

Engine-Warnung zu Anomalien

- Ungewöhnliche Anzahl von Parametern im HTTP-Header

- Ungewöhnliche Länge des HTTP-Headers

- Unzulässiger Inhalt von HTTP-Header

Warnungen der Betriebs-Engine

- HTTP-Clientfehler

- Fehler bei RPC-Vorgang

Warnungen der Richtlinien-Engine

Wenn Sie diese Warnungen deaktivieren, wird auch die Überwachung des zugehörigen Datenverkehrs deaktiviert. Dieser Datenverkehr wird genauer gesagt nicht in Data-Mining-Berichten gemeldet.

- Ungültiger Data Mining-Datenverkehr für HTTP-Kommunikation und HTTP-Verbindungen

- Warnung für nicht autorisierten HTTP-Benutzer-Agent und Data Mining-Datenverkehr für HTTP-Benutzer-Agents

- Warnung für nicht autorisierten HTTP-Benutzer-Agent und Data Mining-Datenverkehr für HTTP-Benutzer-Agents

Aktualisierte Warnungsfunktionalität

Warnung zu nicht autorisiertem Datenbankvorgang Zuvor wurden in dieser Warnung DDL- und DML-Warnungen und Data Mining-Berichte behandelt. Jetzt:

- DDL-Datenverkehr: Warnungen und Überwachung werden unterstützt.

- DML-Datenverkehr: Die Überwachung wird unterstützt. Warnungen werden nicht unterstützt.

Warnung „Neues Objekt erkannt“ Diese Warnung ist für neue Geräte deaktiviert, die in IT-Subnetzen erkannt wurden. Die Warnung „Neues Objekt erkannt“ wird weiterhin für neue Geräte ausgelöst, die in OT-Subnetzen ermittelt wurden. OT-Subnetze werden automatisch erkannt und können bei Bedarf von Benutzer*innen aktualisiert werden.

Minimierte Warnungen

Die Auslösung von Warnungen für bestimmte Szenarien wurde minimiert, um das Warnungsvolumen zu reduzieren und die Untersuchung von Warnungen zu vereinfachen. In diesen Szenarien wird eine Warnung einmal ausgelöst, wenn ein Gerät wiederholte Aktivitäten für Ziele ausführt. Zuvor wurde jedes Mal eine neue Warnung ausgelöst, wenn dieselbe Aktivität ausgeführt wurde.

Diese neue Funktionalität ist für die folgenden Warnungen verfügbar:

- Portscan Erkannte Warnungen basierend auf der Aktivität des Quellgeräts (generiert von der Anomalie-Engine)

- Schadsoftwarewarnungen basierend auf der Aktivität des Quellgeräts. (generiert von der Malware-Engine)

- Verdacht auf Denial-of-Service-Angriffswarnungen basierend auf der Aktivität des Zielgeräts (generiert von der Malware-Engine)

November 2021

Sensorsoftwareversion: 10.5.3

Die folgenden Featureverbesserungen werden mit der Version 10.5.3 von Microsoft Defender für IoT verfügbar gemacht:

Die lokale Verwaltungskonsole enthält eine neue API zur Unterstützung der ServiceNow-Integration. Weitere Informationen finden Sie unter Integrations-API-Referenz für lokale Verwaltungskonsolen (öffentliche Vorschau).

An der Analyse des Netzwerkdatenverkehrs mehrerer OT- und ICS-Protokolldissektoren wurden Verbesserungen vorgenommen.

Im Rahmen unserer automatisierten Wartung werden archivierte Warnungen, die mehr als 90 Tage alt sind, jetzt automatisch gelöscht.

Es wurden viele Verbesserungen am Export von Warnungsmetadaten vorgenommen, die auf Kundenfeedback basieren.

Oktober 2021

Sensorsoftwareversion: 10.5.2

Die folgenden Featureverbesserungen werden mit Version 10.5.2 von Microsoft Defender für IoT vorgenommen:

SPS-Betriebsmoduserkennungen (Public Preview)

Benutzer können jetzt Zustände, Änderungen und Risiken des SPS-Betriebsmodus anzeigen. Der SPS-Betriebsmodus besteht aus dem logischen SPS-Ausführungszustand und dem physischen Schlüsselzustand, sofern ein physischer Schlüsselschalter für die SPS vorhanden ist.

Diese neue Funktion trägt durch die Erkennung unsicherer SPS zur Verbesserung der Sicherheit und somit zur Verhinderung von Angriffen wie etwa SPS-Programmdownloads bei. Der Triton-Angriff im Jahr 2017 auf ein petrochemisches Werk zeigt, welche Folgen solche Risiken haben können. Durch diese Information erhalten Betriebstechniker außerdem einen wichtigen Einblick in den Betriebsmodus von Unternehmens-SPS.

Was ist ein unsicherer Modus?

Wenn der Schlüsselzustand als „Programm“ oder der Ausführungszustand als „Remote“ oder „Programm“ erkannt wird, wird die SPS von Defender für IoT als Unsicher definiert.

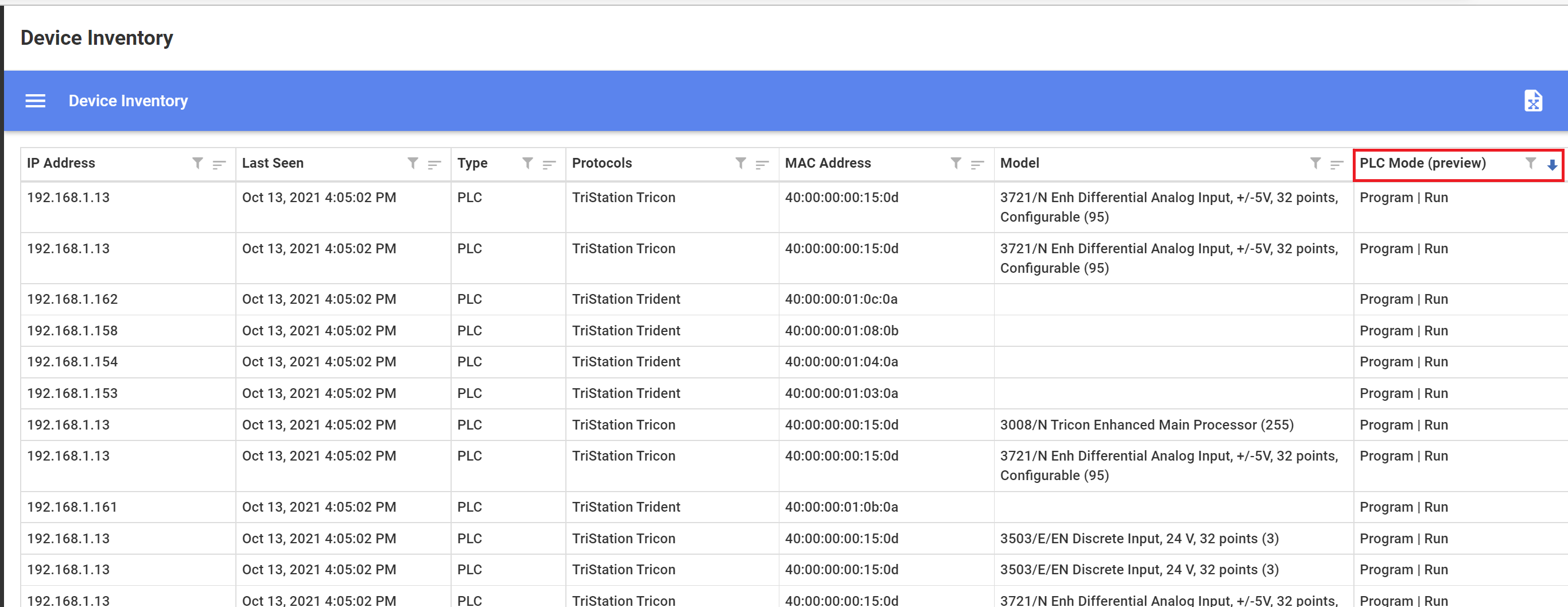

Transparenz und Risikobewertung

Verwenden Sie den Gerätebestand, um den SPS-Zustand von Organisations-SPS sowie kontextbezogene Geräteinformationen anzuzeigen. Verwenden Sie das Dialogfeld mit den Gerätebestandseinstellungen, um diese Spalte dem Bestand hinzuzufügen.

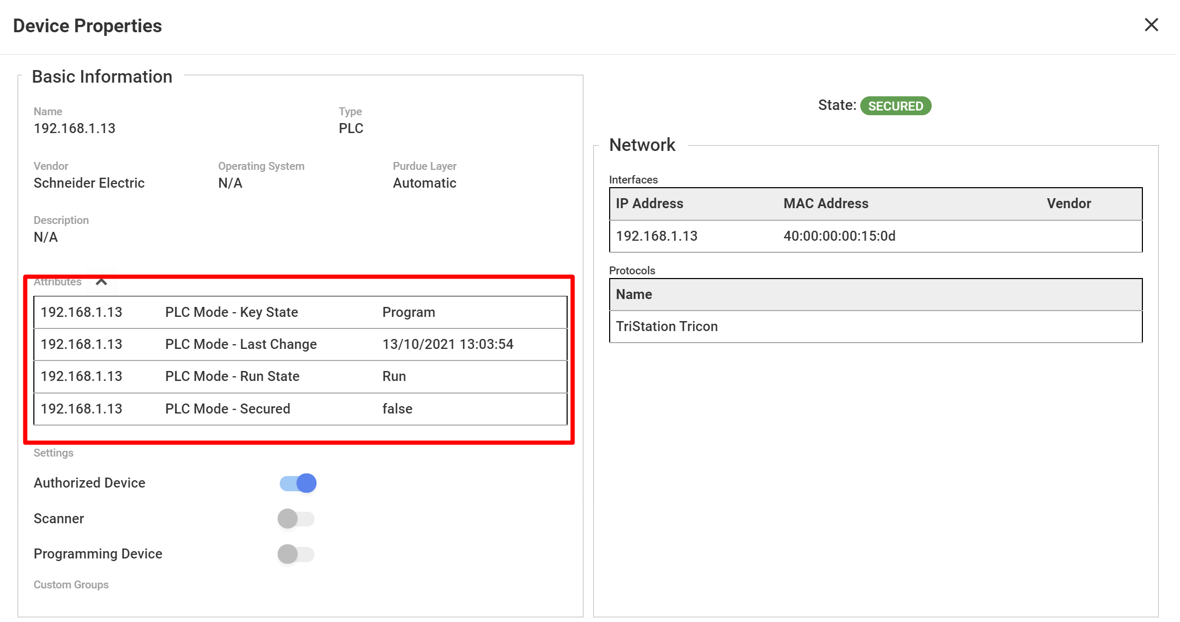

Im Abschnitt „Attribute“ des Bildschirms mit den Geräteeigenschaften können Sie den SPS-Sicherheitsstatus sowie Informationen zur letzten Änderung für die einzelnen SPS anzeigen. Wenn der Schlüsselzustand als „Programm“ oder der Ausführungszustand als „Remote“ oder „Programm“ erkannt wird, wird die SPS von Defender für IoT als Unsicher definiert. Die Option „PLG gesichert“ in den Geräteeigenschaften lautet „false“.

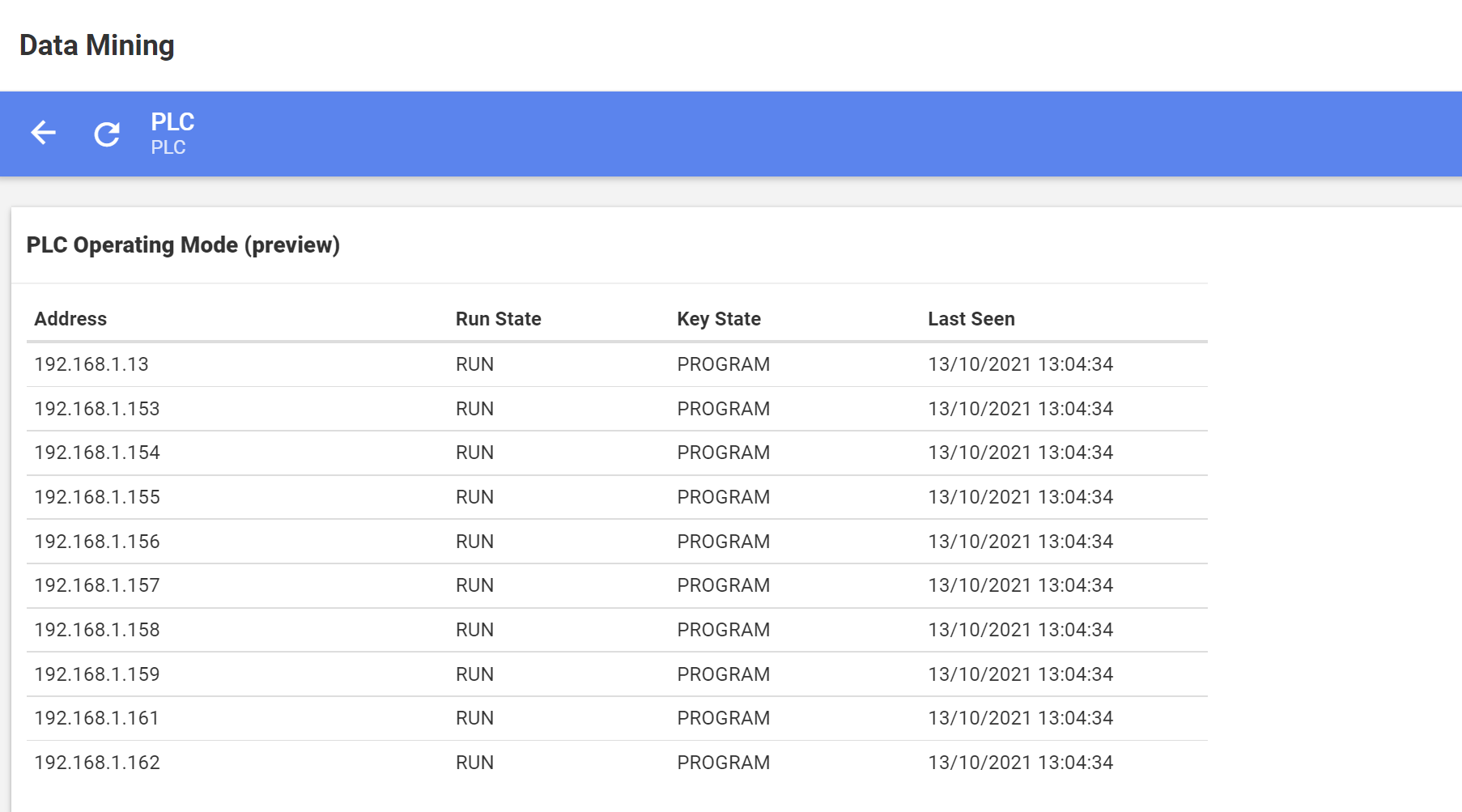

Sie können alle Statuswerte für Netzwerk-SPS-Ausführung und Schlüsselzustand anzeigen, indem Sie Data Mining mit Informationen zum SPS-Betriebsmodus erstellen.

Der Risikobewertungsbericht gibt Aufschluss über die Anzahl von Netzwerk-SPS im unsicheren Modus und enthält zusätzliche Informationen zur Behandlung von Risiken durch unsichere SPS.

PCAP-API

Mit der neuen PCAP-API kann der Benutzer über die lokale Verwaltungskonsole PCAP-Dateien des Sensors mit und ohne direkten Zugriff auf den Sensor abrufen.

Überwachung der lokalen Verwaltungskonsole

Überwachungsprotokolle für die lokale Verwaltungskonsole können nun exportiert werden, um Untersuchungen dazu zu ermöglichen, welche Änderungen von wem vorgenommen wurden.

Webhook erweitert

Erweiterte Webhooks können zum Senden von zusätzlichen Daten an den Endpunkt verwendet werden. Das erweiterte Feature enthält alle Informationen in der Webhookwarnung und fügt dem Bericht die folgenden Informationen hinzu:

- sensorID

- sensorName

- zoneID

- zoneName

- siteID

- siteName

- sourceDeviceAddress

- destinationDeviceAddress

- remediationSteps

- handled (verarbeitet)

- additionalInformation

Unicode-Unterstützung für Zertifikatpassphrasen

Bei Passphrasen für Sensorzertifikate werden jetzt Unicode-Zeichen unterstützt. Weitere Informationen finden Sie unter Vorbereiten der von einer Zertifizierungsstelle signierten Zertifikate.

April 2021

Verwenden automatischer Threat Intelligence-Updates (Public Preview)

Neue Threat-Intelligence-Pakete können jetzt automatisch an mit der Cloud verbundene Sensoren gepusht werden, sobald sie von Microsoft Defender für IoT veröffentlicht werden. Diese Option steht zusätzlich zum Herunterladen von Threat Intelligence-Paketen und zum anschließenden Hochladen auf Sensoren zur Verfügung.

Durch die Verwendung automatischer Updates lässt sich der Betriebsaufwand reduzieren und eine höhere Sicherheit gewährleisten. Aktivieren Sie die automatische Aktualisierung, indem Sie Ihren mit der Cloud verbundenen Sensor im Portal von Defender für IoT integrieren. Aktivieren Sie dazu die Umschaltfläche Automatic Threat Intelligence Updates (Automatische Threat Intelligence-Updates).

Wenn Sie einen konservativeren Ansatz zum Aktualisieren Ihrer Threat-Intelligence-Daten verfolgen möchten, können Sie Pakete nur dann manuell aus dem Portal von Microsoft Defender für IoT an mit der Cloud verbundene Sensoren pushen, wenn Sie es für erforderlich halten. Dadurch können Sie steuern, wann ein Paket installiert wird, ohne es herunterladen und dann auf Ihre Sensoren hochladen zu müssen. Updates werden in Defender für IoT über die Seite Standorte und Sensoren manuell an Sensoren gepusht.

Sie können auch die folgenden Informationen zu Threat Intelligence-Paketen überprüfen:

- Installierte Paketversion

- Modus des Threat Intelligence-Updates

- Status des Threat Intelligence-Updates

Anzeigen von Informationen zu mit der Cloud verbundenen Sensoren (Public Preview)

Wichtige Betriebsinformationen zu mit der Cloud verbundenen Sensoren finden Sie auf der Seite Standorte und Sensoren.

- Installierte Sensorversion

- Der Status der Sensorverbindung mit der Cloud.

- Der letzte Zeitpunkt, zu dem die Verbindungsherstellung des Sensors mit der Cloud erkannt wurde

Verbesserungen der Warnungs-API

Für Benutzer, die Warnungs-APIs verwenden, sind neue Felder verfügbar.

Lokale Verwaltungskonsole

- Quell- und Zieladresse

- Schritte zur Bereinigung

- Der vom Benutzer definierte Name des Sensors

- Der Name der Zone, die dem Sensor zugeordnet ist

- Der Name des Standorts, der dem Sensor zugeordnet ist

Sensor

- Quell- und Zieladresse

- Schritte zur Bereinigung

Bei Verwendung der neuen Felder ist API-Version 2 erforderlich.

Als allgemein verfügbar bereitgestellte Features

Die folgenden Features waren zuvor für die Public Preview verfügbar und sind jetzt allgemein verfügbar:

- Sensor: erweiterte benutzerdefinierte Warnungsregeln

- Lokale Verwaltungskonsole: Exportieren von Warnungen

- Hinzufügen einer zweiten Netzwerkschnittstelle zur lokalen Verwaltungskonsole

- Gerätehersteller: neuer Mikro-Agent

März 2021

Sensor: erweiterte benutzerdefinierte Warnungsregeln (Public Preview)

Sie können jetzt benutzerdefinierte Regeln für Warnungen erstellen, die auf dem Tag, einer Gruppe von Tagen und dem Zeitraum basieren, in dem Netzwerkaktivität erkannt wurde. Das Arbeiten mit Regelbedingungen für Tag und Uhrzeit ist nützlich, z. B. in Fällen, in denen der Schweregrad einer Warnung von der Uhrzeit des Ereignisses abgeleitet wird. Erstellen Sie z. B. eine benutzerdefinierte Regel, die eine Warnung mit hohem Schweregrad auslöst, wenn am Wochenende oder am Abend Netzwerkaktivität festgestellt wird.

Dieses Feature ist mit der Veröffentlichung der Version 10.2 im Sensor verfügbar.

Lokale Verwaltungskonsole: Exportieren von Warnungen (Public Preview)

Informationen zu Warnungen können jetzt aus der lokalen Verwaltungskonsole in eine CSV-Datei exportiert werden. Sie können Informationen zu allen erkannten Warnungen oder Informationen basierend auf der gefilterten Ansicht exportieren.

Dieses Feature ist in der lokalen Verwaltungskonsole mit Veröffentlichung von Version 10.2 verfügbar.

Hinzufügen einer zweiten Netzwerkschnittstelle zur lokalen Verwaltungskonsole (Public Preview)

Sie können die Sicherheit Ihrer Bereitstellung nun verbessern, indem Sie Ihrer lokalen Verwaltungskonsole eine zweite Netzwerkschnittstelle hinzufügen. Mit diesem Feature können Sie die verbundenen Sensoren Ihrer lokalen Verwaltung in einem sicheren Netzwerk verwenden und gleichzeitig Ihren Benutzern den Zugriff auf die lokale Verwaltungskonsole über eine zweite separate Netzwerkschnittstelle ermöglichen.

Dieses Feature ist in der lokalen Verwaltungskonsole mit Veröffentlichung von Version 10.2 verfügbar.

Januar 2021

Sicherheit

Für dieses Release wurden Verbesserungen bei der Wiederherstellung von Zertifikaten und Kennwörtern vorgenommen.

Zertifikate

Diese Version ermöglicht Folgendes:

- Direktes Hochladen von TLS/SSL-Zertifikaten auf die Sensoren und lokalen Verwaltungskonsolen.

- Durchführen der Überprüfung zwischen der lokalen Verwaltungskonsole und den verbundenen Sensoren sowie zwischen einer Verwaltungskonsole und einer Verwaltungskonsole für Hochverfügbarkeit. Die Überprüfung basiert auf Ablaufdaten, der Echtzeit der Stammzertifizierungsstelle und auf Zertifikatssperrlisten. Wenn bei der Überprüfung ein Fehler auftritt, wird die Sitzung nicht fortgesetzt.

Für Upgrades:

- Änderungen in Bezug auf die Funktionen für TLS/SSL-Zertifikate oder die Überprüfung während des Upgrades wurden nicht vorgenommen.

- Nach dem Upgrade können Administratorbenutzer der Sensoren und der lokalen Verwaltungskonsole TLS/SSL-Zertifikate ersetzen oder die Überprüfung von TLS/SSL-Zertifikaten über das Fenster „Systemeinstellungen“ > „TLS/SSL-Zertifikat“ aktivieren.

Für Neuinstallationen:

- Bei der erstmaligen Anmeldung müssen Benutzer entweder ein TLS/SSL-Zertifikat (empfohlen) oder ein lokal generiertes selbstsigniertes Zertifikat (nicht empfohlen) verwenden

- Für Neuinstallationen ist die Zertifikatüberprüfung standardmäßig aktiviert.

Kennwortwiederherstellung

Administratorbenutzer*innen der Sensoren und der lokalen Verwaltungskonsole können jetzt im Microsoft Defender für IoT-Portal Kennwörter wiederherstellen. Bisher musste für die Kennwortwiederherstellung das Supportteam hinzugezogen werden.

Onboarding

Lokale Verwaltungskonsole: Committete Geräte

Nach der erstmaligen Anmeldung bei der lokalen Verwaltungskonsole müssen Benutzer jetzt eine Aktivierungsdatei hochladen. Die Datei enthält die aggregierte Anzahl von Geräten, die im Netzwerk der Organisation überwacht werden sollen. Diese Zahl wird als Anzahl von committeten Geräten bezeichnet. Committete Geräte werden beim Onboardingprozess im Microsoft Defender für IoT-Portal definiert, wo die Aktivierungsdatei generiert wird. Erstmalige Benutzer und Benutzer, die ein Upgrade durchführen, müssen die Aktivierungsdatei hochladen. Nach der ersten Aktivierung kann es vorkommen, dass die Anzahl von im Netzwerk erkannten Geräten die Anzahl von committeten Geräten übersteigt. Dies kann beispielsweise der Fall sein, wenn Sie weitere Sensoren mit der Verwaltungskonsole verbinden. Bei einer Abweichung zwischen der Anzahl erkannter Geräte und der Anzahl committeter Geräte wird in der Verwaltungskonsole eine Warnung angezeigt. In diesem Fall sollten Sie eine neue Aktivierungsdatei hochladen.

Optionen auf der Preisseite

Auf der Preisseite können Sie neue Abonnements für Microsoft Defender für IoT einrichten und committete Geräte in Ihrem Netzwerk definieren.

Darüber hinaus können Sie auf der Preisseite jetzt vorhandene Abonnements verwalten, die einem Sensor zugeordnet sind, und die committeten Geräte aktualisieren.

Anzeigen und Verwalten von integrierten Sensoren

Auf einer neuen Portalseite für Standorte und Sensoren können Sie folgende Aktionen durchführen:

- Hinzufügen von beschreibenden Informationen zum Sensor. Dies können beispielsweise Zonen sein, die dem Sensor zugeordnet sind, oder Freitext-Tags.

- Anzeigen und Filtern von Sensorinformationen. Sie können beispielsweise Details zu Sensoren, die mit der Cloud verbunden sind oder lokal verwaltet werden, oder Informationen zu Sensoren in einer bestimmten Zone anzeigen.

Benutzerfreundlichkeit

Azure Sentinel-Seite „Neuer Connector“

Die Microsoft Defender für IoT-Seite für den Datenconnector in Azure Sentinel wurde überarbeitet. Der Datenconnector basiert jetzt nicht mehr auf IoT-Hubs, sondern auf Abonnements, um Kunden eine bessere Verwaltung ihrer Konfigurationsverbindung in Azure Sentinel zu ermöglichen.

Updates für Berechtigungen im Azure-Portal

Die Unterstützung für „Sicherheitsleseberechtigte“ und „Sicherheitsadministrator“ wurde hinzugefügt.

Weitere Updates

Zugriffsgruppe: Zonenberechtigungen

Die Zugriffsgruppenregeln für die lokale Verwaltungskonsole enthalten keine Option zum Gewähren des Zugriffs auf eine bestimmte Zone. Es wurde keine Änderung für das Definieren von Regeln vorgenommen, in denen Standorte, Regionen und Geschäftseinheiten verwendet werden. Nach dem Upgrade werden Zugriffsgruppen, für die über Regeln der Zugriff auf bestimmte Zonen zulässig war, so geändert, dass der Zugriff auf deren übergeordneten Standort, einschließlich aller Zonen, möglich ist.

Terminologieänderungen

Anstelle des Ausdrucks „Ressource“ wird für den Sensor und die lokale Verwaltungskonsole, in den Berichten und in anderen Lösungsbenutzeroberflächen jetzt „Gerät“ verwendet. Anstelle von „Ereignis verwalten“ wird in Warnungen für den Sensor und in der lokalen Verwaltungskonsole jetzt „Problembehandlungsschritte“ verwendet.