Integrieren von CyberArk in Microsoft Defender für loT

In diesem Artikel erfahren Sie, wie Sie CyberArk in Microsoft Defender for IoT integrieren und nutzen.

Defender for IoT ist eine ICS- und IIoT-Cybersicherheitsplattform mit ICS-fähiger Bedrohungsanalyse und maschinellem Lernen.

Bedrohungsakteure verwenden kompromittierte Anmeldeinformationen für den Remotezugriff, um über Remotedesktop- und VPN-Verbindungen auf kritische Infrastrukturnetzwerke zuzugreifen. Durch die Verwendung vertrauenswürdiger Verbindungen können mit diesem Ansatz sämtliche OT-Umgebungssicherheitsmaßnahmen problemlos umgangen werden. Anmeldeinformationen werden in der Regel von privilegierten Benutzer*innen gestohlen, z. B. Steuerungstechniker*innen und Wartungspersonal von Partnern, die zum Erledigen ihrer täglichen Aufgaben Remotezugriff benötigen.

Die Defender für IoT-Integration mit CyberArk ermöglicht Ihnen Folgendes:

Reduzieren von OT-Risiken durch nicht autorisierten Remotezugriff

Bereitstellen einer kontinuierlichen Überwachung und privilegierten Zugriffssicherheit für OT

Verbessern der Reaktion auf Vorfälle, Bedrohungssuche und Bedrohungsmodellierung

Die Defender for IoT-Appliance ist über einen SPAN-Port (Spiegelport) auf Netzwerkgeräten wie Switches und Routern über eine unidirektionale (eingehende) Verbindung mit den dedizierten Netzwerkschnittstellen der Defender for IoT-Appliance mit dem OT-Netzwerk verbunden.

Zudem wird eine dedizierte Netzwerkschnittstelle für die zentrale Verwaltung und den API-Zugriff in der Defender für IoT-Appliance bereitgestellt. Diese Schnittstelle wird auch für die Kommunikation mit der CyberArk-PSM-Lösung verwendet, die im Rechenzentrum der Organisation bereitgestellt wird, um privilegierte Benutzer zu verwalten und Remotezugriffsverbindungen zu schützen.

In diesem Artikel werden folgende Vorgehensweisen behandelt:

- Konfigurieren von PSM in CyberArk

- Aktivieren der Integration in Defender für IoT

- Anzeigen und Verwalten von Erkennungen

- Beenden der Integration

Voraussetzungen

Bevor Sie beginnen, stellen Sie sicher, dass Sie die folgenden Voraussetzungen erfüllen:

CyberArk Version 2.0.

Stellen Sie sicher, dass Sie über CLI-Zugriff auf alle Defender for IoT-Appliances Ihres Unternehmens verfügen.

Ein Azure-Konto. Wenn Sie noch nicht über ein Azure-Konto verfügen, können Sie noch heute Ihr kostenloses Azure-Konto erstellen.

Zugriff auf einen Defender for IoT OT-Sensor als Admin-Benutzer. Weitere Informationen finden Sie unter Lokale Benutzer und Rollen für die OT-Überwachung mit Defender for IoT.

Konfigurieren von PSM in CyberArk

CyberArk muss zum Zulassen der Kommunikation mit Defender für IoT konfiguriert werden. Für diese Kommunikation wird PSM konfiguriert.

So konfigurieren Sie PSM:

Suchen Sie nach der

c:\Program Files\PrivateArk\Server\dbparam.xml-Datei, und öffnen Sie diese.Fügen Sie die folgenden Parameter hinzu:

[SYSLOG]UseLegacySyslogFormat=YesSyslogTranslatorFile=Syslog\CyberX.xslSyslogServerIP=<CyberX Server IP>SyslogServerProtocol=UDPSyslogMessageCodeFilter=319,320,295,378,380Speichern Sie die Datei, und schließen Sie diese dann.

Platzieren Sie die Syslog-Konfigurationsdatei von Defender für IoT

CyberX.xslunterc:\Program Files\PrivateArk\Server\Syslog\CyberX.xsl.Öffnen Sie Server Central Administration (Zentrale Serververwaltung).

Wählen Sie die

Rote Verkehrsampel aus, um den Server zu beenden.

Rote Verkehrsampel aus, um den Server zu beenden.Wählen Sie Start Traffic Light (Verkehrsampel starten) aus, um den Server zu starten.

Aktivieren der Integration in Defender für IoT

Zum Aktivieren der Integration muss der Syslog-Server in der lokalen Defender for IoT-Verwaltungskonsole aktiviert sein. Standardmäßig lauscht der Syslog-Server über UDP-Port 514 auf die IP-Adresse des Systems.

So konfigurieren Sie Defender for IoT:

Melden Sie sich bei Ihrer lokalen Defender for IoT-Verwaltungskonsole an, und navigieren Sie dann zu Systemeinstellungen.

Schalten Sie „Syslog-Server“ auf Ein um.

(Optional) Ändern Sie den Port, indem Sie sich über die Befehlszeilenschnittstelle beim System anmelden, zu

/var/cyberx/properties/syslog.propertiesnavigieren und dann auflistener: 514/udpändern.

Anzeigen und Verwalten von Erkennungen

Die Integration zwischen Microsoft Defender for IoT und CyberArk PSM erfolgt über Syslog-Nachrichten. Diese Nachrichten werden von der PSM-Lösung an Defender for IoT gesendet, um Defender for IoT über Remotesitzungen oder Überprüfungsfehler zu benachrichtigen.

Sobald die Defender für IoT-Plattform diese Nachrichten von PSM empfängt, korreliert sie sie mit den verfügbaren Daten im Netzwerk. So wird überprüft, ob alle Remotezugriffsverbindungen mit dem Netzwerk von der PSM-Lösung generiert wurden und nicht von einem nicht autorisierten Benutzer.

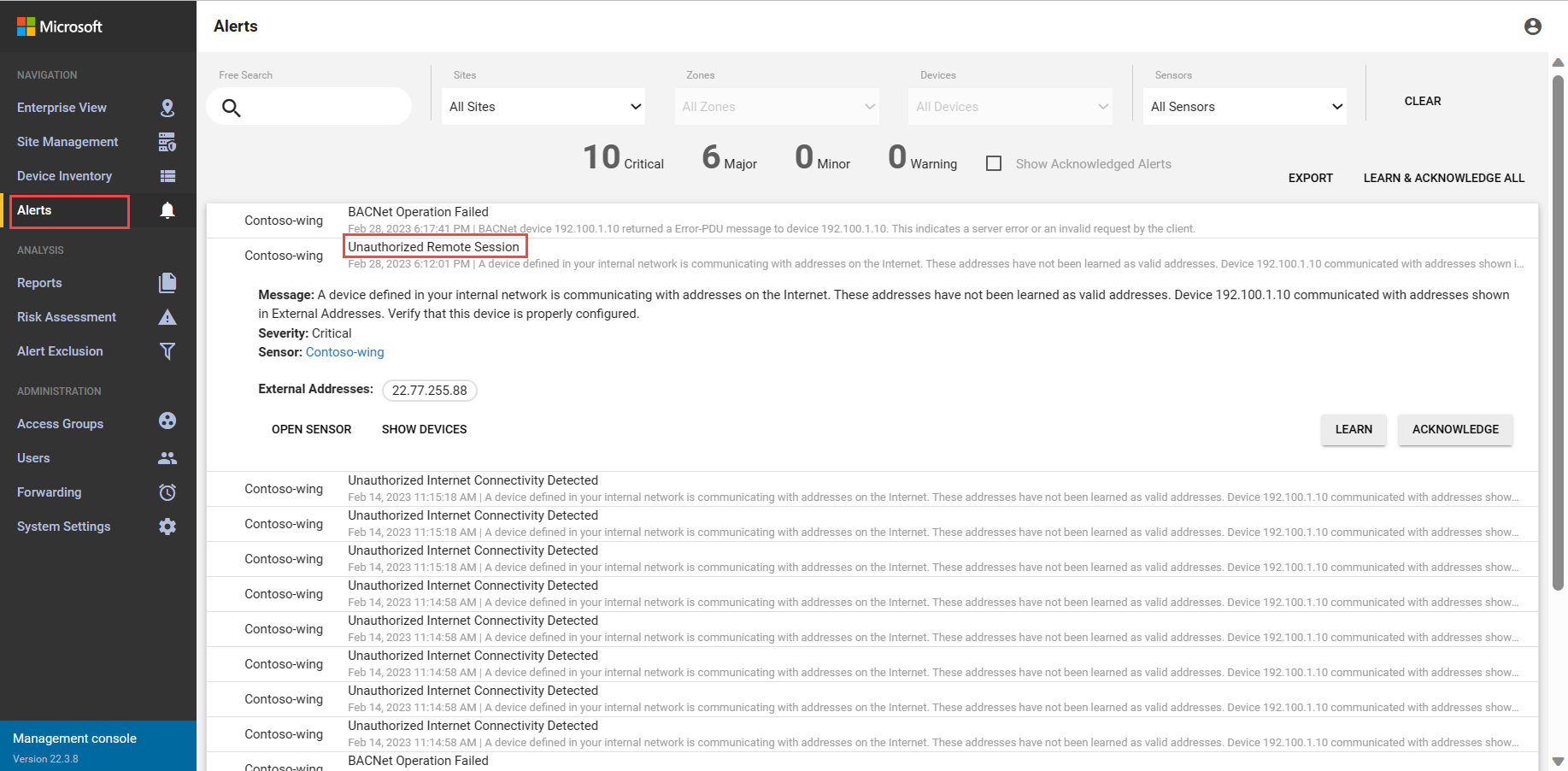

Anzeigen von Warnungen

Wenn die Defender for IoT-Plattform Remotesitzungen identifiziert, die nicht von PSM autorisiert wurden, wird Unauthorized Remote Session ausgegeben. Die Warnung enthält auch die IP-Adressen und Namen der Quell- und Zielgeräte, um eine sofortige Untersuchung zu ermöglichen.

So zeigen Sie Warnungen an:

Melden Sie sich bei der lokalen Verwaltungskonsole an, und wählen Sie dann Warnungen aus.

Wählen Sie in der Liste der Warnungen die Warnung Unauthorized Remote Session (Nicht autorisierte Remotesitzung) aus.

Zeitskala der Ereignisse

Wenn PSM eine Remoteverbindung autorisiert, ist diese in Defender for IoT auf der Seite „Ereigniszeitachse“ sichtbar. Auf der Seite „Ereigniszeitachse“ wird eine Zeitachse aller Warnungen und Benachrichtigungen angezeigt.

So zeigen Sie die Ereigniszeitachse an:

Melden Sie sich bei Ihrem Netzwerksensor an, und wählen Sie dann Ereigniszeitachse aus.

Suchen Sie nach einem Ereignis mit der Bezeichnung „PSM Remote Session“ (PSM-Remotesitzung).

Überwachung und Forensik

Administratoren können Remotezugriffssitzungen überwachen und untersuchen, indem sie die Defender for IoT-Plattform über die integrierte Data Mining-Schnittstelle abfragen. Diese Informationen können verwendet werden, um alle aufgetretenen Remotezugriffsverbindungen zu identifizieren, einschließlich forensischer Details wie Quell- oder Zielgeräte, Protokolle (RDP oder SSH), Quell- und Zielbenutzer, Zeitstempel und Angaben dazu, ob die Sitzungen mittels PSM autorisiert wurden.

So überwachen und untersuchen Sie Verbindungen:

Melden Sie sich bei Ihrem Netzwerksensor an, und wählen Sie dann Data Mining aus.

Wählen Sie Remotezugriff aus.

Beenden der Integration

Sie können die Kommunikation der Integration jederzeit beenden.

So beenden Sie die Integration:

Navigieren Sie in der lokalen Defender for IoT-Verwaltungskonsole zu Systemeinstellungen.

Schalten Sie „Syslog-Server“ auf Aus um.