Verwalten des Zugriffs auf bestimmte Features

Azure DevOps Services | Azure DevOps Server 2022 | Azure DevOps Server 2019

Die Verwaltung des Zugriffs auf bestimmte Features in Azure DevOps kann entscheidend sein, um das richtige Gleichgewicht zwischen Offenheit und Sicherheit zu gewährleisten. Ganz gleich, ob Sie den Zugriff auf bestimmte Funktionen für eine Gruppe von Benutzern gewähren oder einschränken möchten, um die Flexibilität zu verstehen, die über die standardberechtigungen hinausgeht, die von integrierten Sicherheitsgruppen bereitgestellt werden.

Wenn Sie mit der Berechtigungs- und Gruppenlandschaft noch nicht vertraut sind, lesen Sie Erste Schritte mit Berechtigungen, Zugriff und Sicherheitsgruppen. Dieser Artikel befasst sich mit den wichtigsten Status der Berechtigungen und wie sie vererbt werden.

Tipp

Die Struktur Ihres Projekts in Azure DevOps spielt eine wichtige Rolle bei der Bestimmung der Granularität von Berechtigungen auf Objektebene, z. B. Repositorys und Flächenpfade. Diese Struktur ist die Grundlage, mit der Sie Zugriffssteuerungen optimieren können, sodass Sie speziell definieren können, welche Bereiche zugänglich oder eingeschränkt sind. Weitere Informationen finden Sie unter Informationen zu Projekten und Skalieren Ihrer organization.

Voraussetzungen

Berechtigungen: Mitglied der Gruppe Projektsammlungsadministratoren. Organisationsbesitzer sind automatisch Mitglieder dieser Gruppe.

Verwenden von Sicherheitsgruppen

Für eine optimale Wartung empfehlen wir die Verwendung der Standardsicherheitsgruppen oder das Einrichten von benutzerdefinierten Sicherheitsgruppen, um Berechtigungenzu verwalten. Die Berechtigungseinstellungen für die Projektadministratoren und Projektsammlungsadministratoren Gruppen sind entwurfsfest und können nicht geändert werden. Sie haben jedoch die Flexibilität, Berechtigungen für alle anderen Gruppen zu ändern.

Die Verwaltung von Berechtigungen für einzelne Benutzer mag machbar erscheinen, aber angepasste Sicherheitsgruppen bieten einen besser organisierten Ansatz. Sie optimieren die Aufsicht über Rollen und die zugehörigen Berechtigungen, sorgen für Klarheit und ein einfaches Managementdesign, das nicht geändert werden kann. Sie haben jedoch die Flexibilität, Berechtigungen für alle anderen Gruppen zu ändern.

Delegieren von Aufgaben an bestimmte Rollen

Als Administrator oder Organisationsbesitzer ist die Delegierung administrativer Aufgaben an Teammitglieder, die bestimmte Bereiche überwachen, ein strategischer Ansatz. Zu den primären integrierten Rollen, die mit vordefinierten Berechtigungen und Rollenzuweisungen ausgestattet sind, gehören:

- Leser: Haben Sie schreibgeschützten Zugriff auf das Projekt.

- Mitwirkende: Kann zum Projekt beitragen, indem Inhalte hinzugefügt oder geändert werden.

- Teamadministrator: Verwalten sie teambezogene Einstellungen und Berechtigungen.

- Projektadministratoren: Verfügen Sie über Administratorrechte für das Projekt.

- Projektsammlungsadministratoren: Überwachen Sie die gesamte Projektsammlung und verfügen über die höchste Berechtigungsstufe.

Diese Rollen erleichtern die Verteilung der Zuständigkeiten und optimieren das Management von Projektbereichen.

Weitere Informationen finden Sie unter "Standardberechtigungen und Zugriff " und "Ändern von Berechtigungen auf Projektsammlungsebene".

Um Aufgaben an andere Mitglieder in Ihrer Organisation zu delegieren, erwägen Sie, eine benutzerdefinierte Sicherheitsgruppe zu erstellen und dann Berechtigungen zu erteilen, wie in der folgenden Tabelle angegeben.

Rolle

Auszuführende Aufgaben

Berechtigungen, die auf Zulassen festgelegt werden sollen

Entwicklungsleiter (Git)

Verwalten von Branchrichtlinien

Bearbeiten von Richtlinien, Pushen erzwingen und Berechtigungen verwalten

Weitere Informationen finden Sie unter Festlegen von Branchberechtigungen.

Entwicklungsleiter (Team Foundation Version Control (TFVC))

Verwalten von Repositorys und Branches

Verwalten von Bezeichnungen, Verwalten von Branch und Verwalten von Berechtigungen

Weitere Informationen finden Sie unter Festlegen von TFVC-Repositoryberechtigungen.

Softwarearchitekt (Git)

Verwalten von Repositorys

Erstellen von Repositorys, Erzwingen von Push und Verwalten von Berechtigungen

Weitere Informationen finden Sie unter Festlegen von Git-Repositoryberechtigungen.

Teamadministratoren

Hinzufügen von Bereichspfaden für ihr Team

Hinzufügen freigegebener Abfragen für ihr Team

Erstellen untergeordneter Knoten, Löschen dieses Knotens, Bearbeiten dieses Knotens Siehe Erstellen untergeordneter Knoten, Ändern von Arbeitselementen unter einem Bereichspfad

Mitwirken, Löschen, Verwalten von Berechtigungen (für einen Abfrageordner) finden Sie unter Festlegen von Abfrageberechtigungen.

Beitragende

Hinzufügen freigegebener Abfragen unter einem Abfrageordner, Mitwirken zu Dashboards

Mitwirken, Löschen (für einen Abfrageordner), siehe Festlegen von Abfrageberechtigungen

Anzeigen, Bearbeiten und Verwalten von Dashboards finden Sie unter Festlegen von Dashboardberechtigungen.

Projekt- oder Produktmanager

Hinzufügen von Bereichspfaden, Iterationspfaden und freigegebenen Abfragen

Löschen und Wiederherstellen von Arbeitselementen, Verschieben von Arbeitselementen aus diesem Projekt, Dauerhaftes Löschen von Arbeitselementen

Bearbeiten von Informationen auf Projektebene finden Sie unter Ändern von Berechtigungen auf Projektebene.

Prozessvorlagen-Manager (Vererbungsprozessmodell)

Anpassung der Arbeitsnachverfolgung

Verwalten von Prozessberechtigungen, Erstellen neuer Projekte, Prozess erstellen, Feld aus Konto löschen, Löschprozess, Projekt löschen, Prozess bearbeiten

Weitere Informationen finden Sie unter Ändern von Berechtigungen auf Sammlungsebene des Projekts.

Prozessvorlagen-Manager (gehostetes XML-Prozessmodell)

Anpassung der Arbeitsnachverfolgung

Bearbeiten von Informationen auf Sammlungsebene finden Sie unter Ändern von Berechtigungen auf Projektsammlungsebene.

Projektverwaltung (lokales XML-Prozessmodell)

Anpassung der Arbeitsnachverfolgung

Bearbeiten von Informationen auf Projektebene finden Sie unter Ändern von Berechtigungen auf Projektebene.

Berechtigungs-Manager

Verwalten von Berechtigungen für ein Projekt, konto oder eine Sammlung

Bearbeiten von Informationen auf Projektebene für ein Projekt

Bearbeiten von Informationen auf Instanzebene (oder Sammlungsebene) für ein Konto oder eine Sammlung

Informationen zum Umfang dieser Berechtigungen finden Sie unter Leitfaden zur Berechtigungssuche. Informationen zum Anfordern einer Änderung der Berechtigungen finden Sie unter Anfordern einer Erhöhung der Berechtigungsstufen.

Zusätzlich zum Zuweisen von Berechtigungen zu Einzelpersonen können Sie Berechtigungen für verschiedene Objekte in Azure DevOps verwalten. Zu diesen Objekten gehören folgende:

Diese Links enthalten detaillierte Schritte und Richtlinien zum effektiven Einrichten und Verwalten von Berechtigungen für die jeweiligen Bereiche in Azure DevOps.

Einschränken der Benutzersichtbarkeit auf Organisations- und Projektinformationen

Wichtig

- Die in diesem Abschnitt beschriebenen Features für eingeschränkte Sichtbarkeit gelten nur für Interaktionen über das Webportal. Mit den REST-APIs oder

azure devopsCLI-Befehlen können Projektmitglieder auf die eingeschränkten Daten zugreifen. - Gastbenutzer, die Mitglieder in der eingeschränkten Gruppe mit Standardzugriff in der Microsoft Entra-ID sind, können nicht nach Benutzern mit der Personenauswahl suchen. Wenn das Vorschaufeature für die Organisation deaktiviertist oder Gastbenutzer keine Mitglieder der eingeschränkten Gruppe sind, können Gastbenutzer alle Microsoft Entra-Benutzer wie erwartet durchsuchen.

Wenn Benutzer einer Organisation hinzugefügt werden, erhalten sie standardmäßig Einblicke in alle Organisations- und Projektinformationen und -einstellungen. Um diesen Zugriff anzupassen, kann die Benutzersichtbarkeit und Zusammenarbeit auf bestimmte Vorschaufeatures für Projekte auf Organisationsebene aktiviert werden. Weitere Informationen finden Sie unter Verwalten von Vorschaufeatures.

Nachdem dieses Feature aktiviert wurde, können Benutzer, die Teil der Gruppe "Project-Bereichsbenutzer " sind, eingeschränkte Sichtbarkeit haben, die meisten Organisationseinstellungen nicht mehr sehen. Ihr Zugang ist auf die Projekte beschränkt, zu der sie explizit hinzugefügt werden, um eine kontrolliertere und sicherere Umgebung zu gewährleisten.

Warnung

Durch Aktivieren der Benutzersichtbarkeit und Zusammenarbeit auf bestimmte Projektevorschaufeatures wird verhindert, dass projektbezogene Benutzer über die Microsoft Entra-Gruppenmitgliedschaft und nicht über eine explizite Benutzereinladung nach Benutzern suchen, die der Organisation hinzugefügt wurden. Dies ist ein unerwartetes Verhalten, und eine Auflösung wird ausgeführt. Um dieses Problem zu beheben, deaktivieren Sie die Einschränkung der Benutzersichtbarkeit und Zusammenarbeit auf bestimmte Vorschaufeatures für Projekte für die Organisation.

Beschränken Sie die Personenauswahl auf Benutzende und Gruppen des Projekts

Für Organisationen, die mit Microsoft Entra ID integriert sind, ermöglicht der -Personenwähler eine umfassende Suche nach allen Benutzern und Gruppen innerhalb von Microsoft Entra ID, ohne auf ein einzelnes Projekt beschränkt zu sein.

Die Personenauswahl unterstützt die folgenden Azure DevOps Funktionalitäten:

Auswahl von Benutzeridentitäten: Wählen Sie Benutzende aus Identitätsfeldern der Arbeitsverfolgung wie Zugewiesen an.

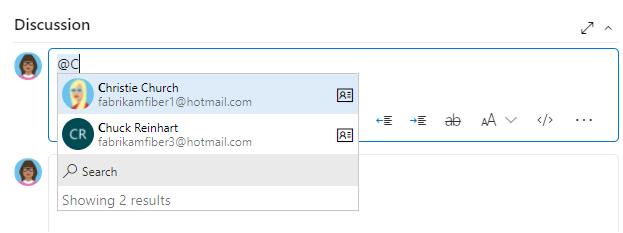

@mentions in Diskussionen:

- Verwenden Sie @mention, um Benutzer oder Gruppen in verschiedenen Diskussionen und Kommentaren auszuwählen, einschließlich:

- Diskussionen über Arbeitselemente

- Diskussionen zu Pull-Requests

- Commit-Kommentare

- Kommentare zu Changesets und Shelvesets

- Verwenden Sie @mention, um Benutzer oder Gruppen in verschiedenen Diskussionen und Kommentaren auszuwählen, einschließlich:

@mentions in Wiki-Seiten: Verwenden Sie @mention, um Benutzer oder Gruppen innerhalb von Wiki-Seiten auszuwählen.

Bei der Eingabe in die Personenauswahl werden übereinstimmende Benutzernamen oder Sicherheitsgruppen auf dem Bildschirm angezeigt, wie im folgenden Beispiel dargestellt.

Anmerkung

Für Benutzer und Gruppen innerhalb der Gruppe Projektbezogene Benutzer sind Sichtbarkeit und Auswahl auf Benutzer und Gruppen innerhalb ihres verbundenen Projekts beschränkt. Um den Bereich der Personenauswahl auf alle Mitglieder des Projekts auszuweiten, siehe Verwalten der Organisation: Identitätssuche und -auswahl einschränken.

Einschränken des Zugriffs zum Anzeigen oder Ändern von Objekten

Azure DevOps ist so konzipiert, dass alle autorisierten Benutzer alle definierten Objekte im System anzeigen können. Sie können jedoch den Zugriff auf Ressourcen anpassen, indem Sie den Berechtigungsstatus auf "Verweigern" festlegen. Sie können Berechtigungen für Mitglieder festlegen, die zu einer benutzerdefinierten Sicherheitsgruppe oder für einzelne Benutzer gehören. Weitere Informationen finden Sie unter Anfordern einer Erhöhung der Berechtigungsstufen.

Bereich, der eingeschränkt werden soll

Berechtigungen, die auf Verweigern festgelegt werden sollen

Anzeigen oder Mitwirken zu einem Repository

Anzeigen, Mitwirken

Weitere Informationen finden Sie unter Festlegen von Git-Repositoryberechtigungen oder Festlegen von TFVC-Repositoryberechtigungen.

Anzeigen, Erstellen oder Ändern von Arbeitselementen innerhalb eines Bereichspfads

Bearbeiten von Arbeitselementen in diesem Knoten, Anzeigen von Arbeitselementen in diesem Knoten

Weitere Informationen finden Sie unter Festlegen von Berechtigungen und Zugriff für die Arbeitsnachverfolgung, Ändern von Arbeitselementen unter einem Bereichspfad.

Anzeigen oder Aktualisieren ausgewählter Build- und Releasepipelines

Buildpipeline bearbeiten, Buildpipeline anzeigen

Releasepipeline bearbeiten, Releasepipeline anzeigen

Sie legen diese Berechtigungen auf Objektebene fest. Weitere Informationen finden Sie unter Festlegen von Build- und Freigabeberechtigungen.

Bearbeiten eines Dashboards

Dashboards anzeigen

Weitere Informationen finden Sie unter Festlegen von Dashboardberechtigungen.

Einschränken der Änderung von Arbeitselementen oder Auswählen von Feldern

Beispiele, die veranschaulichen, wie Änderungen von Arbeitselementen eingeschränkt oder Felder ausgewählt werden, finden Sie unter Beispielregelszenarien.