Manuelles Einrichten einer Azure Resource Manager Workload-Identitätsdienstverbindung

Azure DevOps Services | Azure DevOps Server 2022 | Azure DevOps Server 2019

Hinweis

Wir führen die neue Erstellung von Azure-Diensten aus. Der Empfang in Ihrer Organisation hängt von verschiedenen Faktoren ab, und Möglicherweise wird die ältere Benutzererfahrung weiterhin angezeigt.

Wenn Sie eine Azure Resource Manager-Workload-Identitätsdienstverbindung beheben, müssen Sie die Verbindung möglicherweise manuell konfigurieren, anstatt das automatische Tool zu verwenden, das in Azure DevOps verfügbar ist.

Wir empfehlen, dass Sie den automatischen Ansatz ausprobieren, bevor Sie mit einer manuellen Konfiguration beginnen.

Für die Authentifizierung stehen zwei Optionen zur Auswahl: die Verwendung einer verwalteten Identität oder die Verwendung einer App-Registrierung. Der Vorteil der verwalteten Identitätsoption besteht darin, dass Sie sie verwenden können, wenn Sie keine Berechtigungen zum Erstellen von Dienstprinzipalen haben oder wenn Sie einen anderen Microsoft Entra-Mandanten als Ihren Azure DevOps-Benutzer verwenden.

Festlegen einer Workload-Identitätsdienstverbindung

Wenn Sie die Authentifizierung mit verwalteten Identitäten für Ihre Azure Pipelines-Instanz manuell einrichten möchten, führen Sie die folgenden Schritte aus, um eine verwaltete Identität im Azure-Portal zu erstellen, eine Dienstverbindung in Azure DevOps herzustellen, Verbundanmeldeinformationen hinzuzufügen und die erforderlichen Berechtigungen zu erteilen. Führen Sie hierzu die folgenden Schritte in angegebener Reihenfolge aus:

- Erstellen Sie die verwaltete Identität im Azure-Portal.

- Erstellen Sie die Dienstverbindung in Azure DevOps, und speichern Sie sie als Entwurf.

- Fügen Sie Ihrer verwalteten Identität im Azure-Portal Verbundanmeldeinformationen hinzu.

- Erteilen Sie der verwalteten Identität im Azure-Portal Berechtigungen.

- Speichern Sie Ihre Dienstverbindung in Azure DevOps.

Sie können für diesen Prozess auch die REST-API verwenden.

Voraussetzungen für die Authentifizierung mit verwalteten Identitäten

- Um eine benutzerseitig zugewiesene verwaltete Identität erstellen zu können, muss Ihrem Azure-Konto die Rolle Mitwirkender für verwaltete Identität oder eine höhere Rolle zugewiesen sein.

- Um mit einer verwalteten Identität auf Azure-Ressourcen in Ihrer Pipeline zuzugreifen, weisen Sie der verwalteten Identität Zugriff auf die Ressource zu.

Erstellen Sie eine verwaltete Identität im Azure-Portal.

Melden Sie sich beim Azure-Portal an.

Geben Sie im Suchfeld Verwaltete Identitäten ein.

Klicken Sie auf Erstellen.

Geben Sie im Bereich Create User Assigned Managed Identity-Werte für die folgenden Elemente ein oder wählen Sie sie aus:

- Abonnement: Wählen Sie das Abonnement, in dem die dem Benutzer zugewiesene verwaltete Identität erstellt werden soll.

- Ressourcengruppe: Wählen Sie eine Ressourcengruppe aus, in der die dem Benutzer zugewiesene verwaltete Identität erstellt werden soll, oder wählen Sie Neu erstellen, um eine neue Ressourcengruppe zu erstellen.

- Region: Wählen Sie eine Region für die Bereitstellung der dem Benutzer zugewiesenen verwalteten Identität (z. B. USA, Osten).

- Name: Geben Sie den Namen für Ihre benutzerzugewiesene verwaltete Identität ein (z. B. UADEVOPS).

Wählen Sie Überprüfen + erstellen aus, um eine neue verwaltete Identität zu erstellen. Wenn Ihre Bereitstellung abgeschlossen ist, wählen Sie Zu Ressource wechseln aus.

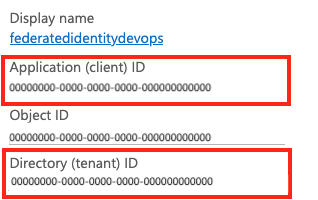

Kopieren Sie die Werte Abonnement, Abonnement-ID und Client-ID für Ihre verwaltete Identität zur späteren Verwendung.

Navigieren Sie in ihrer verwalteten Identität im Azure-Portal zu Einstellungen>Eigenschaften.

Kopieren Sie zur späteren Verwendung den Wert der Mandanten-ID.

Erstellen einer Dienstverbindung für die verwaltete Identitätsauthentifizierung in Azure DevOps

Öffnen Sie Ihr Projekt in Azure DevOps, und wechseln Sie zu

>Pipelines>Dienstverbindungen.

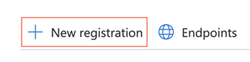

>Pipelines>Dienstverbindungen.Wählen Sie Neue Dienstverbindung aus.

Wählen Sie Azure Resource Manager aus.

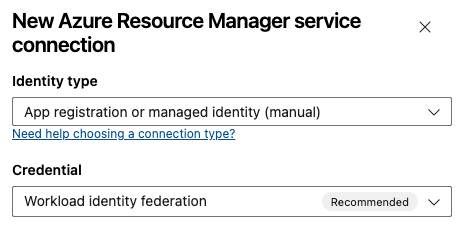

Wählen Sie den Identitätstyp App-Registrierung oder verwaltete Identität (manuell) und den Anmeldeinformationstyp Workload-Identitätsverbund aus.

Geben Sie für Dienstverbindungsname einen Wert ein, z. B.

uamanagedidentity. Sie verwenden diesen Wert in Ihrem Antragstellerbezeichner für Verbundanmeldeinformationen.Wählen Sie Weiter aus.

In Schritt 2: App-Registrierungsdetails:

Schritt 2: App-Registrierungsdetails enthält die folgenden Parameter. Sie können die folgenden Parameter eingeben oder auswählen:

Parameter Beschreibung Aussteller Erforderlich. DevOps erstellt automatisch die Aussteller-URL. Antragstellerbezeichner Erforderlich. DevOps erstellt automatisch den Betreffbezeichner. Umgebung Erforderlich. Wählen Sie eine Cloudumgebung aus, mit der eine Verbindung hergestellt werden soll. Wenn Sie Azure Stack auswählen, geben Sie die Umgebungs-URL ein, die etwa wie folgt https://management.local.azurestack.externallautet.Wählen Sie die Bereichsebene aus. Wählen Sie Abonnement, Verwaltungsgruppe oder Machine Learning-Arbeitsbereich aus. Bei Verwaltungsgruppen handelt es sich um Container, mit denen Sie Zugriff, Richtlinien und Konformität abonnementübergreifend verwalten können. Ein Machine Learning-Arbeitsbereich ist ein Ort zum Erstellen von Machine Learning-Artefakten.

Geben Sie für den Abonnementbereich die folgenden Parameter ein:

Parameter Beschreibung Abonnement-ID Erforderlich. Geben Sie die ID des Azure-Abonnements ein. Abonnementname Erforderlich. Geben Sie den Azure-Abonnementnamen ein. Geben Sie für den Bereich Verwaltungsgruppe die folgenden Parameter ein:

Parameter Beschreibung Verwaltungsgruppen-ID Erforderlich. Geben Sie die ID der Azure-Verwaltungsgruppe ein. Verwaltungsgruppenname Erforderlich. Geben Sie den Azure-Verwaltungsgruppennamen ein. Geben Sie für den Bereich Machine Learning-Arbeitsbereich die folgenden Parameter ein:

Parameter Beschreibung Abonnement-ID Erforderlich. Geben Sie die ID des Azure-Abonnements ein. Abonnementname Erforderlich. Geben Sie den Azure-Abonnementnamen ein. Ressourcengruppe Erforderlich. Wählen Sie die Ressourcengruppe aus, die den Arbeitsbereich enthält. ML-Arbeitsbereichsname Erforderlich. Geben Sie den Namen des vorhandenen Azure Machine Learning-Arbeitsbereichs ein. Standort des ML-Arbeitsbereichs Erforderlich. Geben Sie den Standort des vorhandenen Azure Machine Learning-Arbeitsbereichs ein.

Geben Sie im Abschnitt Authentifizierung die folgenden Parameter ein, oder wählen Sie sie aus:

Parameter Beschreibung Anwendungs-ID (Client) Erforderlich. Geben Sie die Client-ID für Ihre verwaltete Identität ein. Verzeichnis-ID (Mandant) Erforderlich. Geben Sie die Mandanten-ID Ihrer verwalteten Identität ein. Wählen Sie im Abschnitt Sicherheit die Option „Zugriffsberechtigung für alle Pipelines erteilen” aus, um allen Pipelines die Verwendung dieser Dienstverbindung zu ermöglichen. Wenn Sie diese Option nicht auswählen, müssen Sie manuell Zugriff auf jede Pipeline gewähren, die diese Dienstverbindung verwendet.

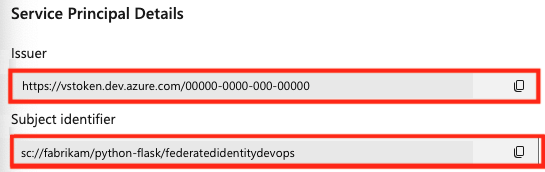

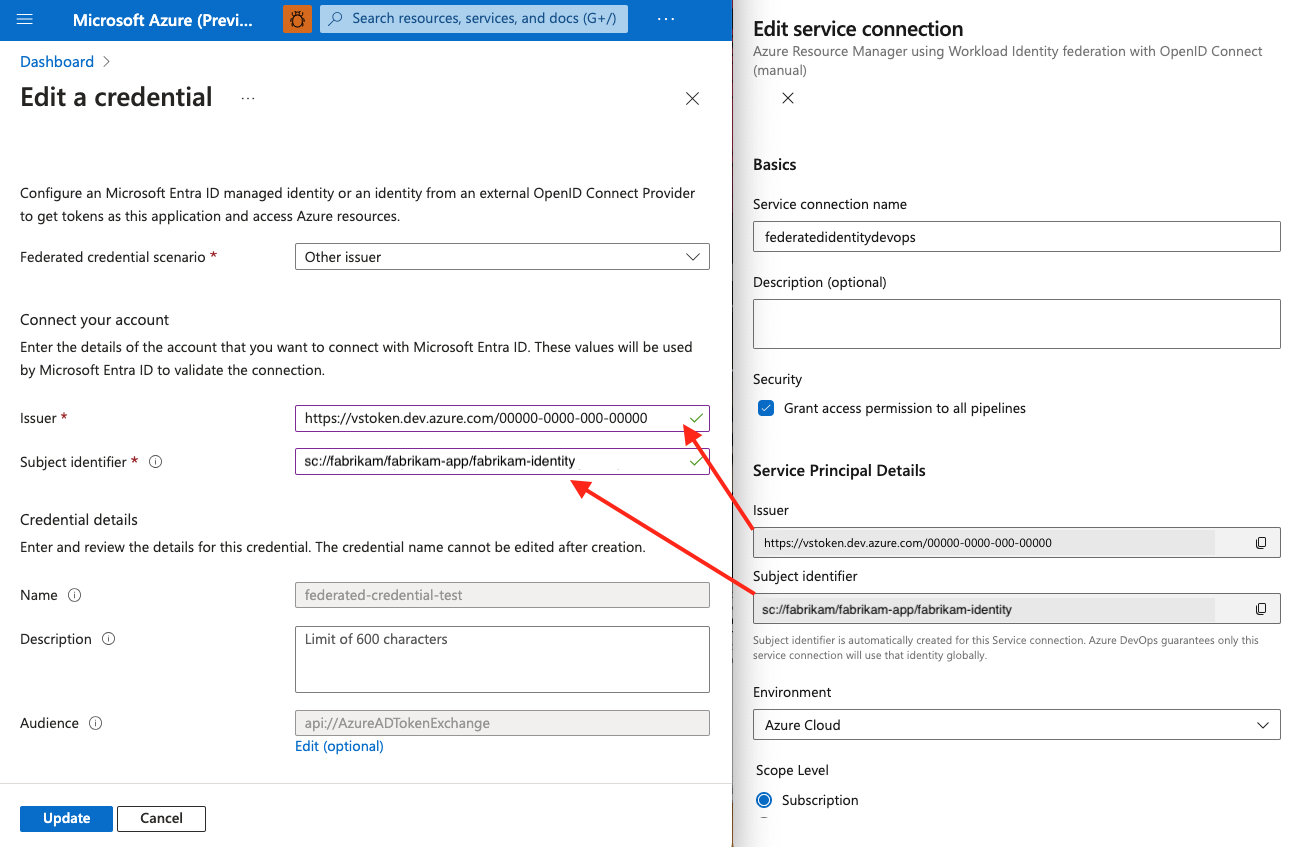

Kopieren Sie in Azure DevOps die generierten Werte für Aussteller und Antragstellerbezeichner.

Wählen Sie Als Entwurf beibehalten aus, um Entwurfsanmeldeinformationen zu speichern. Sie können die Einrichtung erst abschließen, wenn Ihre verwaltete Identität über Verbundanmeldeinformationen im Azure-Portal verfügt.

Hinzufügen von Verbundanmeldeinformationen im Azure-Portal

Navigieren Sie in einem neuen Browserfenster innerhalb Ihrer verwalteten Identität im Azure-Portal zu Einstellungen>Verbundanmeldeinformationen.

Wählen Sie Anmeldeinformationen hinzufügen aus.

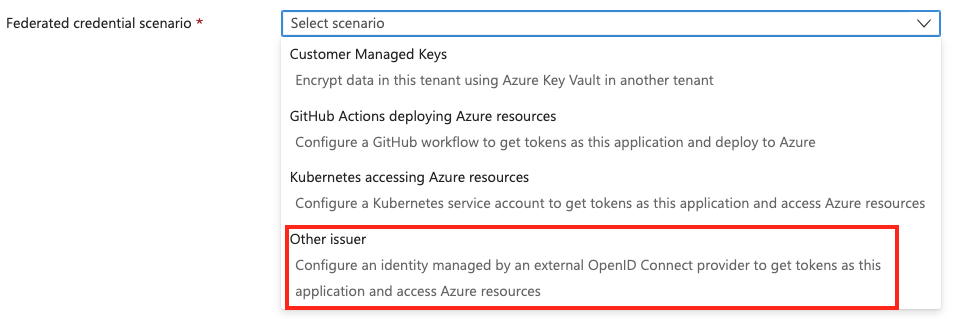

Wählen Sie das Szenario Anderer Aussteller aus.

Fügen Sie die Werte für Issuer und Subject identifier, die Sie aus Ihrem Azure DevOps-Projekt kopiert haben, in Ihre föderierten Anmeldeinformationen im Azure-Portal ein.

Geben Sie den Namen Ihrer Verbundanmeldeinformationen ein.

Wählen Sie Hinzufügen.

Erteilen von Berechtigungen für die verwaltete Identität im Azure-Portal

Gehen Sie im Azure-Portal zu der Azure-Ressource, für die Sie Berechtigungen erteilen möchten (z. B. eine Ressourcengruppe).

Wählen Sie Zugriffssteuerung (IAM) aus.

Wählen Sie Rollenzuweisung hinzufügen aus. Weisen Sie Ihrer verwalteten Identität die gewünschte Rolle zu (z. B. Contributor).

Wählen Sie Überprüfen und zuweisen aus.

Speichern Sie Ihre Dienstverbindung in Azure DevOps.

Kehren Sie in Azure DevOps zur als Entwurf gespeicherten Dienstverbindung zurück.

Wählen Sie Finish setup (Einrichtung fertigstellen) aus.

Klicken Sie auf Verify and save. Nachdem dieser Schritt erfolgreich abgeschlossen wurde, ist Ihre verwaltete Identität vollständig konfiguriert.