Verbesserungen der Azure Pipelines-REST-API-Sicherheit

Mit diesem Update haben wir die Sicherheit der Azure Pipelines-REST-API für klassische Buildpipelines verbessert. Jetzt lautet der Autorisierungsbereich des Buildauftrags standardmäßig Project anstelle von Project Collection.

Weitere Informationen finden Sie in den Versionshinweisen.

Azure Pipelines

- Verbesserungen der Pipelines-REST-API-Sicherheit

- Verwenden von Proxy-URLs für die GitHub Enterprise-Integration

- Verbesserungen bei geplanten Builds

- Updates zum Diensthookereignis "Run stage state changed"

- Änderung des Standardbereichs von Zugriffstoken in klassischen Buildpipelines

- Azure Pipelines-Unterstützung für die San Diego-Version von ServiceNow

- Ankündigung der Einstellung des Windows 2016-Images

- Ankündigung der Einstellung von macOS 10.15 Catalina-Images (aktualisiert)

Azure Artifacts

Azure Pipelines

Azure Pipelines-Unterstützung für die San Diego-Version von ServiceNow

Azure Pipelines verfügt über eine vorhandene Integration mit ServiceNow. Die Integration basiert auf einer App in ServiceNow und einer Erweiterung in Azure DevOps. Wir haben die App jetzt so aktualisiert, dass sie mit der San Diego-Version von ServiceNow funktioniert. Um sicherzustellen, dass diese Integration funktioniert, führen Sie aus dem ServiceNow Store ein Upgrade auf die neue Version der App (4.205.2) aus.

Weitere Informationen finden Sie in der Dokumentation Integrieren in ServiceNow Change Management.

Verbesserungen der Pipelines-REST-API-Sicherheit

Die meisten REST-APIs in Azure DevOps verwenden bereichsbezogene PAT-Token. Einige von ihnen erfordern jedoch vollständig bereichsbezogene PAT-Token. Anders ausgedrückt: Sie müssen ein PAT-Token erstellen, indem Sie "Vollzugriff" auswählen, um einige dieser APIs verwenden zu können. Solche Token stellen ein Sicherheitsrisiko dar, da sie zum Aufrufen einer beliebigen REST-API verwendet werden können. Wir haben Verbesserungen in Azure DevOps vorgenommen, um die Notwendigkeit vollständiger Token zu beseitigen, indem wir jede REST-API in einen bestimmten Bereich integrieren. Im Rahmen dieser Bemühungen erfordert die REST-API zum Aktualisieren von Pipelineberechtigungen für eine Ressource jetzt einen bestimmten Bereich. Der Bereich hängt vom Typ der Ressource ab, die für die Verwendung autorisiert wird:

Code (read, write, and manage)für Ressourcen vom TyprepositoryAgent Pools (read, manage)oderEnvironment (read, manage)für Ressourcen vom TypqueueundagentpoolSecure Files (read, create, and manage)für Ressourcen vom TypsecurefileVariable Groups (read, create and manage)für Ressourcen vom TypvariablegroupService Endpoints (read, query and manage)für Ressourcen vom TypendpointEnvironment (read, manage)für Ressourcen vom Typenvironment

Für die Massenbearbeitung von Pipelineberechtigungen benötigen Sie weiterhin ein vollständiges PAT-Token. Weitere Informationen zum Aktualisieren von Pipelineberechtigungen für Ressourcen finden Sie in der Dokumentation Pipelineberechtigungen – Aktualisieren von Pipelineberechtigungen für Ressourcen .

Verwenden von Proxy-URLs für die GitHub Enterprise-Integration

Azure Pipelines kann in lokale GitHub Enterprise Server integriert werden, um Continuous Integration und PR-Builds auszuführen. In einigen Fällen befindet sich gitHub Enterprise Server hinter einer Firewall und erfordert, dass der Datenverkehr über einen Proxyserver weitergeleitet wird. Zur Unterstützung dieses Szenarios können Sie mit den GitHub Enterprise Server-Dienstverbindungen in Azure DevOps eine Proxy-URL konfigurieren. Bisher wurde nicht der gesamte Datenverkehr von Azure DevOps über diese Proxy-URL weitergeleitet. Mit diesem Update stellen wir sicher, dass wir den folgenden Datenverkehr von Azure Pipelines weiterleiten, um die Proxy-URL zu durchlaufen:

- Abrufen von Branches

- Abrufen von Pull Request-Informationen

- Buildstatus melden

Verbesserungen bei geplanten Builds

Es wurde ein Problem behoben, das dazu führte, dass die Zeitplaninformationen einer Pipeline beschädigt wurden und die Pipeline nicht geladen wurde. Dies wurde beispielsweise verursacht, wenn der Name des Branchs eine bestimmte Anzahl von Zeichen überschreitet.

Ankündigung der Einstellung des Windows 2016-Images

Azure Pipelines entfernt das Windows 2016-Image (vs2017-win2016) am 31. Juli aus unseren gehosteten Pools. Weitere Informationen zum Identifizieren von Pipelines mithilfe veralteter Images, einschließlich Windows 2016, finden Sie in unserem Blogbeitrag Hosted Pipelines Image Deprecation.

Ankündigung der Einstellung von macOS 10.15 Catalina-Images (aktualisiert)

Azure Pipelines stellt macOS 10.15 Catalina-Images (macOS-1015) in unseren gehosteten Pools als veraltet fest. Dieses Bild wird am 30. September eingestellt. Möglicherweise werden längere Warteschlangenzeiten angezeigt.

Damit Sie besser erkennen können, welche Pipelines das macOS-1015-Image verwenden, planen wir Brownouts. Aufträge schlagen während einer Brownoutperiode fehl.

- Warnmeldungen werden bei Pipelineausführungen mithilfe des macOS-1015-Images angezeigt.

- Ein Skript ist verfügbar, um Pipelines mithilfe veralteter Images zu finden, einschließlich macOS-1015.

- Wir planen kurze "Brownouts". Alle macOS-1015-Ausführungen schlagen während des Brownoutzeitraums fehl. Daher wird empfohlen, Ihre Pipelines vor den Brownouts zu migrieren.

Brownout-Zeitplan (aktualisiert)

- 7. Oktober, 10:00 UTC - 7. Oktober, 16:00 UTC

- 14. Oktober, 12:00 UTC – 14. Oktober, 18:00 UTC

- 21. Oktober, 14:00 UTC – 21. Oktober, 20:00 UTC

- 28. Oktober, 16:00 UTC – 28. Oktober, 22:00 UTC

- 4. November, 22:00 UTC - 5. November, 04:00 UTC

- 11. November, 04:00 UTC – 11. November, 10:00 UTC

- 18. November, 06:00 UTC – 18. November, 12:00 UTC

- 25. November, 08:00 UTC – 25. November, 14:00 UTC

Updates zum Diensthookereignis "Run stage state changed"

Mithilfe von Diensthooks können Sie Aufgaben für andere Dienste ausführen, wenn Ereignisse in Ihrem Projekt in Azure DevOps auftreten. Der Status der Ausführungsphase wurde geändert ist eines dieser Ereignisse. Das Ereignis Run stage state changed muss Informationen zur Ausführung enthalten, einschließlich des Namens der Pipeline und des Status der Gesamtausführung. Bisher wurden nur Informationen über die ID und den Namen der Ausführung enthalten. Mit diesem Update haben wir Änderungen am Ereignis vorgenommen, um fehlende Informationen einzuschließen.

Änderung des Standardbereichs von Zugriffstoken in klassischen Buildpipelines

Um die Sicherheit klassischer Buildpipelines zu verbessern, lautet der Autorisierungsbereich des Buildauftrags beim Erstellen einer neuen Pipeline standardmäßig Project. Bisher war es projektauflistung. Erfahren Sie mehr über Auftragszugriffstoken. Diese Änderung wirkt sich nicht auf vorhandene Pipelines aus. Dies wirkt sich nur auf neue klassische Buildpipelines aus, die Sie ab diesem Zeitpunkt erstellen.

Azure Artifacts

Aktualisierte Standardfeedberechtigungen

Project Collection Build Service-Konten verfügen jetzt standardmäßig über die Rolle Mitarbeiter, wenn ein neuer organization Azure Artifacts-Feed anstelle der aktuellen Rolle Mitwirkender erstellt wird.

Nächste Schritte

Hinweis

Diese Features werden in den nächsten zwei bis drei Wochen eingeführt.

Wechseln Sie zu Azure DevOps, und sehen Sie sich an.

Senden von Feedback

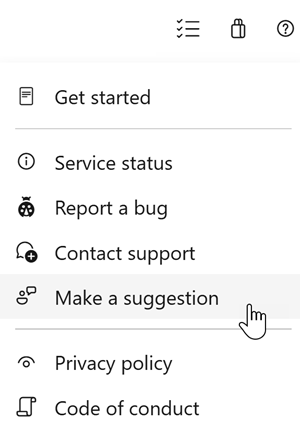

Wir würden uns freuen zu hören, was Sie zu diesen Features halten. Verwenden Sie das Hilfemenü, um ein Problem zu melden oder einen Vorschlag zu machen.

Sie können auch Rat und Ihre Fragen von der Community auf Stack Overflow beantworten lassen.

Vielen Dank,

Vijay Machiraju