Erweiterte AB#-Linknachverfolgung in GitHub-Pullanforderungen

Mit diesem Update werden AB#-Links jetzt direkt im Entwicklungsabschnitt von GitHub-Pullanforderungen angezeigt, solange sie in der Beschreibung der Pullanforderung enthalten sind. Diese Erweiterung vereinfacht den Zugriff auf verknüpfte Arbeitsaufgaben über die Azure Boards- und GitHub-Integration.

Wir freuen uns auch, erweiterte Überwachungstools einzuführen, die einen besseren Einblick in die Integrität Ihres Repositorys bieten und Ihnen helfen, ihre Leistung effizienter zu halten!

Weitere Informationen finden Sie in den Versionshinweisen.

GitHub Advanced Security für Azure DevOps

- Pullanforderungsverzweigungen jetzt in der Advanced Security Branch-Auswahl sichtbar

- Automatische Updates für Standardbranch Änderungen in Advanced Security

- Generische SARIF-Unterstützung von Drittanbietern für Advanced Security

- Warnungsregel-IDs, die jetzt in Ergebnisabdrücke integriert sind

- Erweiterter Satz geheimer Überprüfungserkennungen

Azure Boards:

- AB#-Links für GitHub-Pullanforderungen

- REST-API-Unterstützung für die Verbindung von GitHub-Repositorys

- Dauerhaftes Löschen von Anlagen

Azure Repos

Azure Pipelines

- Azure Pipeline Agent v4 wird auf .NET 8 ausgeführt

- Vorschaumodus für Die Überprüfung von Shellaufgabenargumenten

Azure Test Plans:

- Nahtlose Buildpipelineintegration für die Testfallausführung

- Test- und Feedbackerweiterung in Manifest V3 (Edge-Version)

GitHub Advanced Security für Azure DevOps

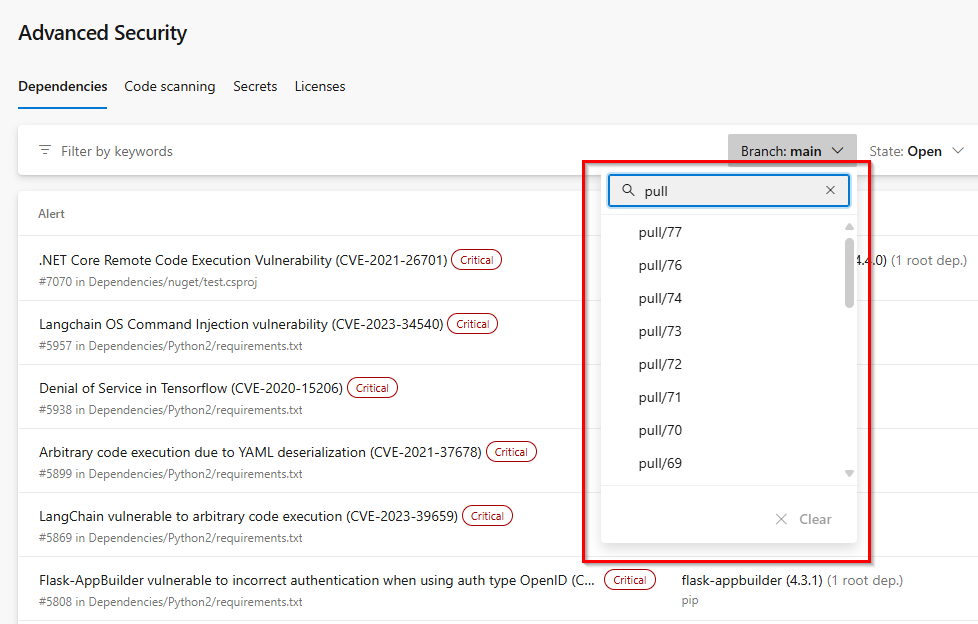

Pullanforderungsverzweigungen jetzt in der Advanced Security Branch-Auswahl sichtbar

Pullanforderungsverzweigungen wurden zuvor in der Verzweigungsauswahl ausgeblendet, obwohl das Scannen von Pullanforderungsverzweigungen möglich war. Jetzt sind diese Verzweigungen in der Advanced Security Branch-Auswahl sichtbar und können durchsucht werden.

Automatische Updates für Standardbranch Änderungen in Advanced Security

In der Vergangenheit wurde die Registerkarte "Erweiterte Sicherheit"-Repository nicht automatisch aktualisiert, wenn sich die Standardbranch geändert hat, was eine manuelle Auswahl der neuen Verzweigung in der Verzweigungsauswahl erfordert. Jetzt erkennt und zeigt die Registerkarte beim Besuch der Seite automatisch Warnungen für die neu festgelegte Standardbranch an.

Darüber hinaus werden die Updates zur Sicherheitsübersicht aktualisiert, um Standardbranch Änderungen widerzuspiegeln, obwohl es möglicherweise eine geringfügige Verzögerung gibt, bevor die aktualisierten Warnungsergebnisse verarbeitet werden.

Generische SARIF-Unterstützung von Drittanbietern für Advanced Security

Sie können jetzt Ergebnisse von Ihrem Drittanbieter-Scantool hochladen, um sie auf der Registerkarte "Advanced Security code scanning" anzuzeigen.

Die Verwendung eines Scantools, das eine SARIF-Datei im $(Agent.TempDirectory)/.advsec Verzeichnis veröffentlicht, entspricht dem SARIF 2.1-Standard und führt die AdvancedSecurity-Publish@1 aus, nachdem die Aufgabe Ergebnisse auf die Registerkarte "Codescan" hochlädt.

Hinweis

Auf den Dateipfad, der einem Ergebnis in der SARIF-Datei zugeordnet ist, muss auf die aufgabe zugegriffen werden kann, die AdvancedSecurity-Publish@1 im Build-Agent ausgeführt wird.

Warnungsregel-IDs, die jetzt in Ergebnisabdrücke integriert sind

Zuvor wurden Ergebnisse des Drittanbietertools mit demselben Fingerabdruck, Hash, Tool und Regelnamen in einer Warnung gruppiert, auch wenn sie unterschiedliche Regel-IDs hatten.

Mit diesem Update sind regel-IDs jetzt im Fingerabdruck enthalten, sodass separate Warnungen für Ergebnisse mit unterschiedlichen Regel-IDs erstellt werden, auch wenn andere Datenpunkte identisch sind. Vorhandene Warnungen werden aktualisiert und entsprechend aufgeteilt.

Erweiterter Satz geheimer Überprüfungserkennungen

Wir erweitern den Satz von Partnermustern, die mit geheimer Überprüfung erkannt werden können. Diese Erweiterung führt zu mehreren Vertrauensmustern für neue Tokentypen.

Weitere Informationen zu den Arten von Partnermustern, die von GitHub Advanced Security Secret Scanning erkannt werden, finden Sie unter "Geheime Überprüfungswarnungen" für GitHub Advanced Security für Azure DevOps.

Azure Boards

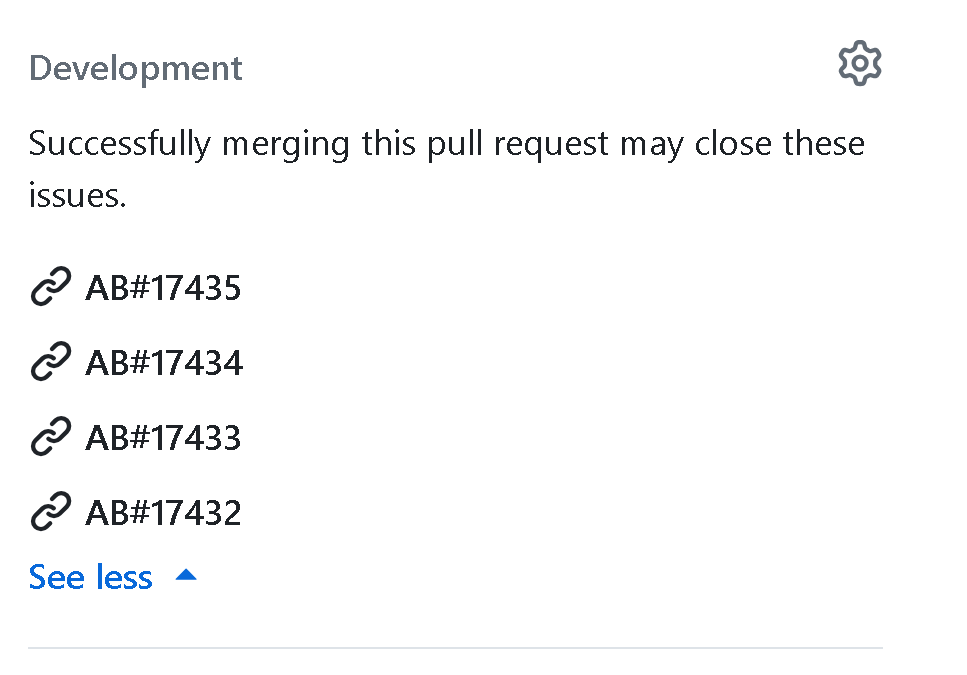

AB#-Links für GitHub-Pullanforderungen

Als Teil unserer kontinuierlichen Verbesserungen an der Azure Boards + GitHub-Integration freuen wir uns, ein neues Feature einzuführen, mit dem optimiert wird, wie AB#-Links angezeigt werden. Mit diesem Update werden AB#-Links jetzt direkt im Abschnitt "Entwicklung" von GitHub-Pullanforderungen angezeigt, wodurch der Zugriff auf verknüpfte Arbeitsaufgaben erleichtert wird, ohne durch Beschreibungen oder Kommentare zu suchen.

Diese Links werden nur angezeigt, wenn AB# in der Beschreibung der Pull-Anforderung enthalten ist. Wenn Sie direkt über eine Arbeitsaufgabe eine Verknüpfung herstellen, werden sie nicht im Abschnitt "Entwicklung" angezeigt. Darüber hinaus wird der AB#-Link aus der Beschreibung aus dem Entwicklungssteuerelement entfernt.

REST-API-Unterstützung für die Verbindung von GitHub-Repositorys

Wir führen neue REST-API-Endpunkte ein, mit denen Sie das Hinzufügen und Entfernen von GitHub-Repositorys in Ihren Azure DevOps-Projekten automatisieren können. Darüber hinaus haben wir das Repositorylimit pro Verbindung von 500 auf 2.000 erhöht, wenn diese Endpunkte verwendet werden.

Zu diesen Endpunkten gehören:

- Auflisten aktueller Verbindungen

- Auflisten verbundener Repositorys

- Hinzufügen und Entfernen von Repositorys

Außerdem haben wir Beispielcode bereitgestellt, der Ihnen bei den ersten Schritten hilft.

Dauerhaftes Löschen von Anlagen

In einigen Fällen löst das einfache Entfernen einer Anlage aus einer Arbeitsaufgabe möglicherweise keine vollständigen Sicherheitsrisiken aus, insbesondere, wenn die Datei als böswillig gekennzeichnet ist. Auf freigegebene Links zur Anlage kann weiterhin über andere Arbeitsaufgaben, Kommentare oder externe Kanäle zugegriffen werden. Um dies zu beheben, haben wir ein Feature hinzugefügt, mit dem Benutzer mit berechtigungen "Arbeitsaufgaben endgültig löschen" Anlagen dauerhaft entfernen können.

Diese Aktion kann auf der Registerkarte "Anlagen " im Arbeitsaufgabenformular unter einem neuen Abschnitt namens "Gelöschte Anlagen" ausgeführt werden. Dieser Abschnitt ist nur für Benutzer mit den erforderlichen Berechtigungen zum endgültigen Löschen von Arbeitselementen sichtbar.

Sobald eine Anlage endgültig gelöscht wurde, geben alle zugeordneten Links den Fehler „Dateianlage ist nicht vorhanden“ zurück.

Hinweis

Dieses Feature ist nur im New Boards Hub verfügbar.

Azure Repos

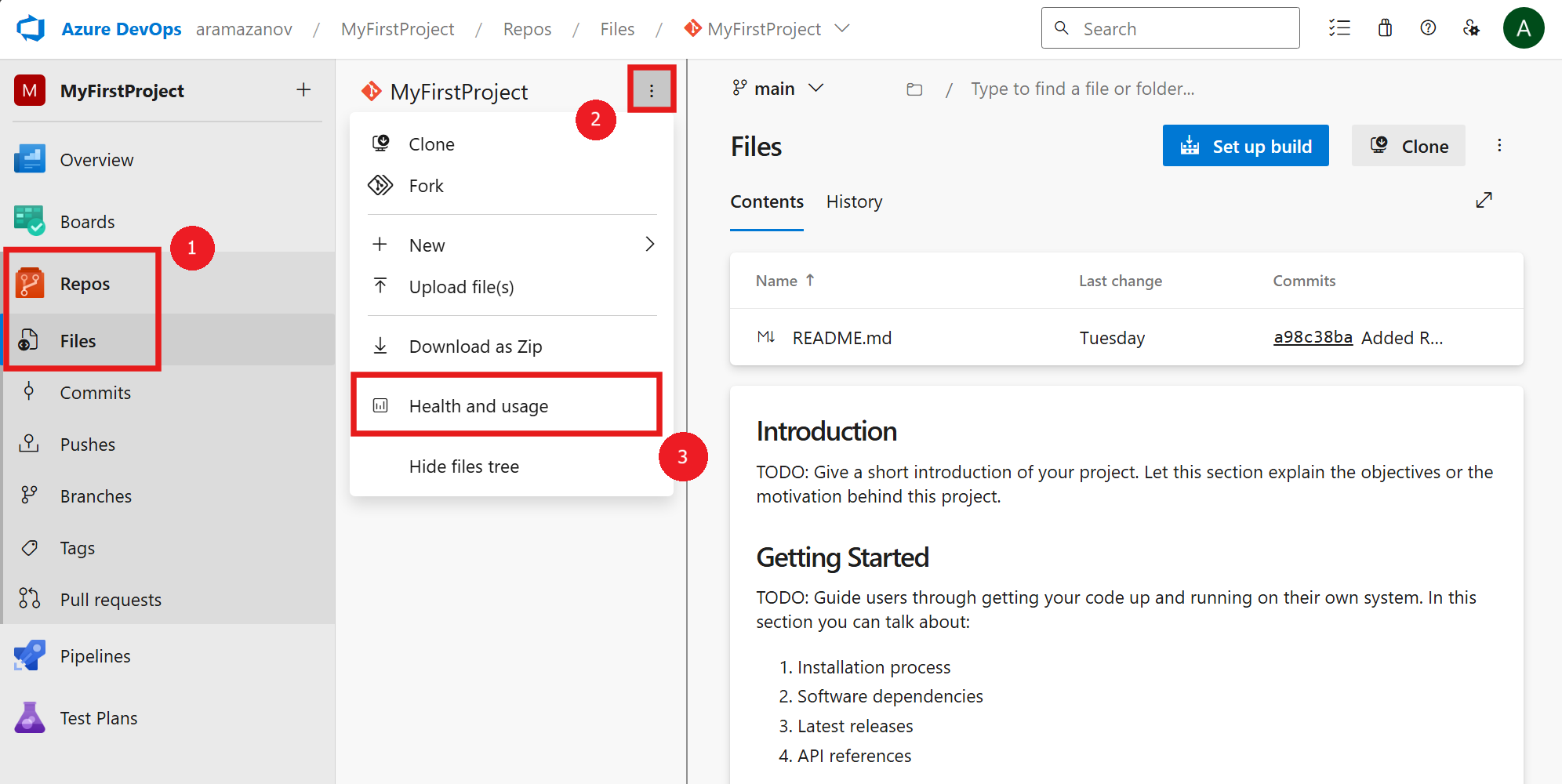

Neuer Bereich "Integrität und Nutzung" im Repository-Dateihub

Wenn Git-Repositorys wachsen, sammeln sie Commits, Blobs und andere Daten, wodurch die Auslastung der Azure DevOps-Infrastruktur erhöht werden kann, was sich auf die Leistung und die Benutzererfahrung auswirkt. Die Aufrechterhaltung eines fehlerfreien Repositorys ist entscheidend, um eine konsistente Leistung und Zuverlässigkeit zu gewährleisten.

Um dies zu unterstützen, überwachen wir jetzt mehrere Faktoren wie Repositorygröße, Commithäufigkeit, Inhalte und Struktur. Wenn Ihr Repository die Infrastruktur zu belasten beginnt, erhalten Sie möglicherweise eine Benachrichtigung mit Empfehlungen für Korrekturmaßnahmen. Durch die Verwaltung der Integrität Ihres Repositorys können Sie Unterbrechungen verhindern und einen reibungslosen Betrieb gewährleisten.

Um die Integrität Ihres Repositorys zu überprüfen, wechseln Sie zu Azure Repos, > Dateien, und wählen Sie im Auslassungszeichenmenü "Integrität und Nutzung" aus, um auf den Bereich "Repositoryintegrität und -verwendung" zuzugreifen.

Azure Pipelines

Azure Pipeline Agent v4 wird auf .NET 8 ausgeführt

Der Azure Pipeline-Agent v3 verwendet derzeit .NET 6, aber mit dem Ende der Lebensdauer von .NET 6 wird der Agent auf .NET 8 aktualisiert. Dieses Update wird in den kommenden Wochen eingeführt.

Wenn Sie selbst gehostete Agents auf einem Betriebssystem verwenden, das von .NET 8 nicht unterstützt wird, wird Ihr Agent nicht auf v4 aktualisiert. Stattdessen zeigen Pipelines, die auf nicht unterstützten Betriebssystemen ausgeführt werden, Warnungen in den Pipelineprotokollen an. Sie können das QueryAgentPoolsForCompatibleOS.ps1-Skript verwenden, um alle Pipeline-Agents zu identifizieren, die auf veralteten Betriebssystemen ausgeführt werden.

Die folgenden Betriebssystemversionen werden vom aktualisierten v4-Agent nicht unterstützt:

- Alpine Linux 3.13 - 3.16

- Debian 10

- Fedora 36 - 38

- macOS 10 & 11

- openSUSE 15.0 - 15.4

- Oracle Linux 7

- Red Hat Enterprise Linux 7

- SUSE Enterprise Linux 12

- Ubuntu, 16.04, 18.04

- Windows 7, 8 & 10 bis 21H2

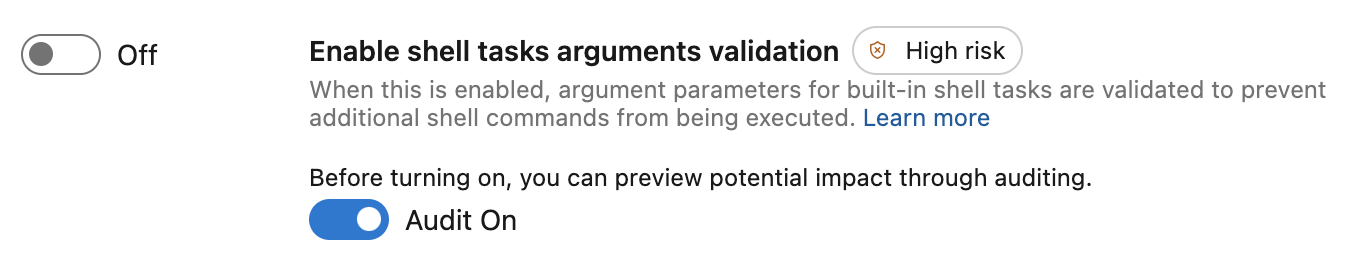

Vorschaumodus für Die Überprüfung von Shellaufgabenargumenten

Shellaufgaben wie Bash@3, BatchScript@1, CmdLine@2 und PowerShell@2 können vor der Einfügung von Befehlen geschützt werden, indem shellaufgabenargumente in Organisations- oder Projekteinstellungen überprüft werden.

Das Aktivieren von Shellaufgabenargumenten kann vorhandene Skripts unterbrechen, da die Eingabe durch die Eingabeüberprüfung abgelehnt wird. Einige Zeichen werden beispielsweise als Befehlstrennzeichen betrachtet und abgelehnt, wenn diese Einstellung aktiviert ist.

Um diesen Übergang reibungsloser zu gestalten, haben wir einen Vorschaumodus hinzugefügt. Wenn der Vorschaumodus aktiviert ist, erhalten Sie Warnungen in Ihren Pipeline- und Überwachungsprotokollen, sodass Sie Einblicke in potenzielle Probleme erhalten, ohne Ihre Aufgaben oder Workflows zu unterbrechen.

Wechseln Sie zu "Organisationseinstellungen > pipelines > Settings > Task restrictions > Audit On":

Azure Test Plans

Nahtlose Buildpipelineintegration für die Testfallausführung

Wir haben den Testfallausführungsprozess vereinfacht, indem wir Buildpipelinekonfigurationen nahtlos integrieren. Builddefinitionen und IDs, die auf Testplanebene festgelegt sind, werden jetzt automatisch an den Web Runner weitergegeben, sodass die manuelle Konfiguration jedes Mal nicht erforderlich ist. Diese Verbesserung spart Zeit und erhöht die Effizienz, sodass Sie sich auf kritischere Aufgaben konzentrieren können.

Test- und Feedbackerweiterung in Manifest V3 (Edge-Version)

Wir haben dieses Upgrade schrittweise in Chrome veröffentlicht, und jetzt erweitern wir das Rollout auf Edge.

Dieses Update überschreibt unsere Implementierung von Manifest V2 zu V3, im Einklang mit dem veralteten Zeitplan von Google für Manifest V2. Während die Kernfunktionen der Erweiterung unverändert bleiben, verbessert das Update sowohl Die Sicherheit als auch die Leistung.

Weitere Details finden Sie in unserem aktuellen Blogbeitrag zu diesem Update. Test- und Feedbackerweiterung im Manifest V3

Nächste Schritte

Hinweis

Wir werden das Feature einführen. Der Empfang in Ihrer Organisation hängt von verschiedenen Faktoren ab, und es kann später ankommen, wenn Sie es noch nicht haben.

Wechseln Sie zu Azure DevOps, und sehen Sie sich an.

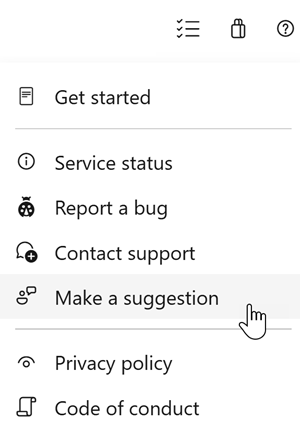

Senden von Feedback

Wir würden uns freuen zu hören, was Sie zu diesen Features halten. Verwenden Sie das Hilfemenü, um ein Problem zu melden oder einen Vorschlag bereitzustellen.

Sie können auch Ratschläge und Ihre Fragen von der Community in Stack Overflow beantworten lassen.

Vielen Dank,

Dan Hellem