Übersicht über Microsoft Defender External Attack Surface Management

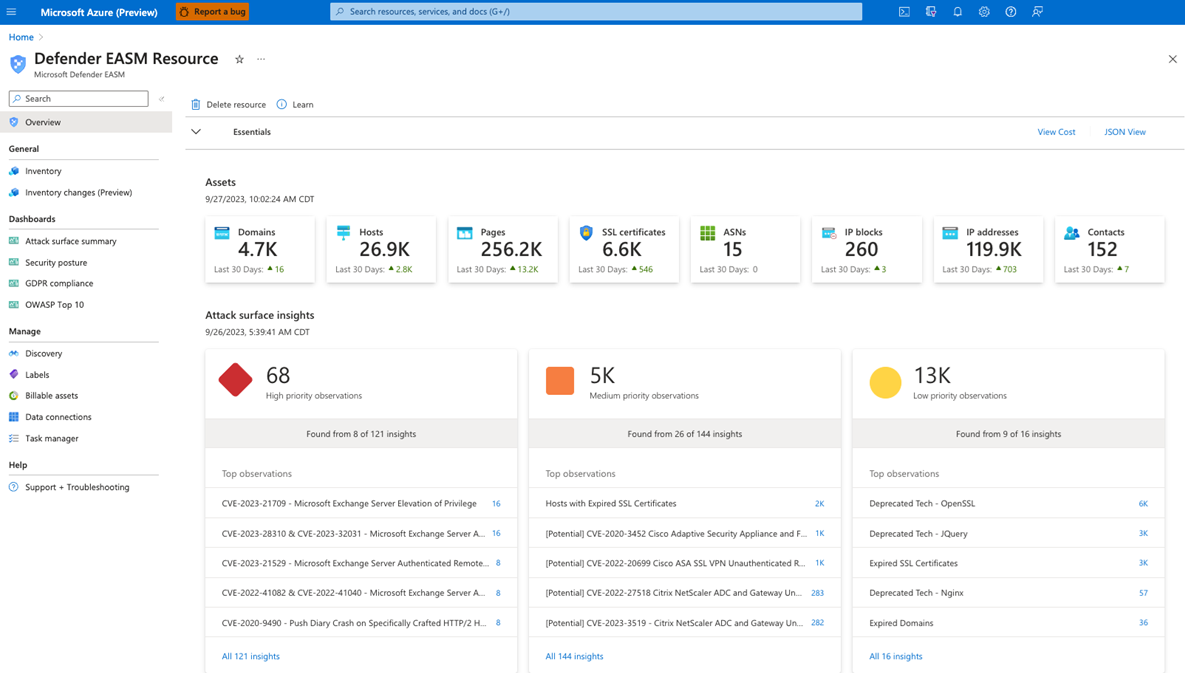

Microsoft Defender External Attack Surface Management (Defender EASM) überwacht Ihre digitale Angriffsfläche kontinuierlich und bildet sie ab, damit Sie eine externe Ansicht Ihrer Onlineinfrastruktur erhalten.

Defender EASM bietet Ihren Sicherheits- und IT-Teams wichtige Einblicke und die notwendige Transparenz, um Unbekanntes zu identifizieren, Risiken zu priorisieren, Bedrohungen zu beseitigen und die Kontrolle über Sicherheitsrisiken und die Gefährdung über die Firewall hinaus zu erweitern. Durch die Verwendung von Sicherheitsrisiko- und Infrastrukturdaten werden Erkenntnisse zur Angriffsfläche generiert, um die wichtigsten Problembereiche für Ihre Organisation aufzuzeigen.

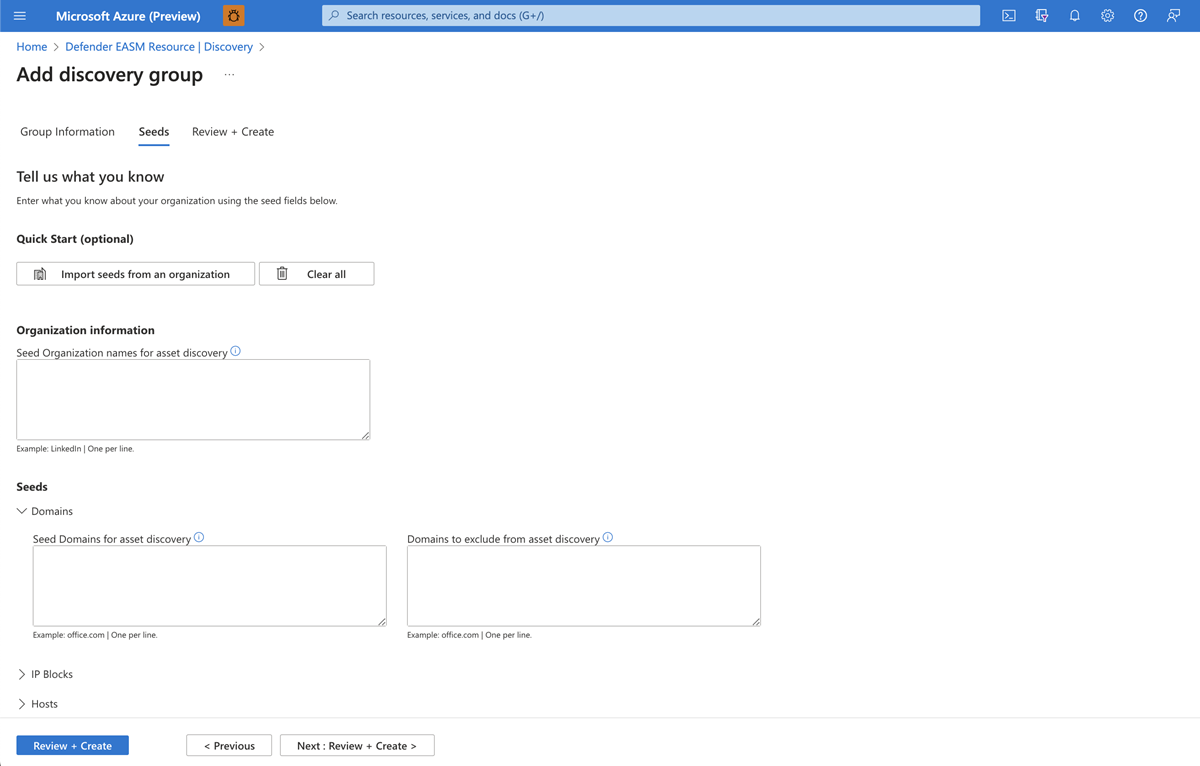

Ermittlung und Bestand

Die geschützte Erkennungstechnologie von Microsoft sucht durch beobachtete Verbindungen mit bekannten legitimen Ressourcen rekursiv nach Infrastrukturen. Sie zieht Rückschlüsse auf die Beziehung zwischen dieser Infrastruktur und der Organisation, um bisher unbekannte und nicht überwachte Eigenschaften aufzudecken. Diese bekannten legitimen Ressourcen werden als Ermittlungsseeds bezeichnet. Defender EASM ermittelt zunächst starke Verbindungen mit diesen ausgewählten Entitäten, deckt dann rekursiv weitere Verbindungen auf und erstellt schließlich Ihre Angriffsfläche.

Die Defender EASM-Ermittlung umfasst die folgenden Arten von Ressourcen:

- Domänen

- IP-Adressblöcke

- Hosts

- E-Mail-Kontakte

- Autonome Systemnummern (ASNs)

- WhoIs-Organisationen

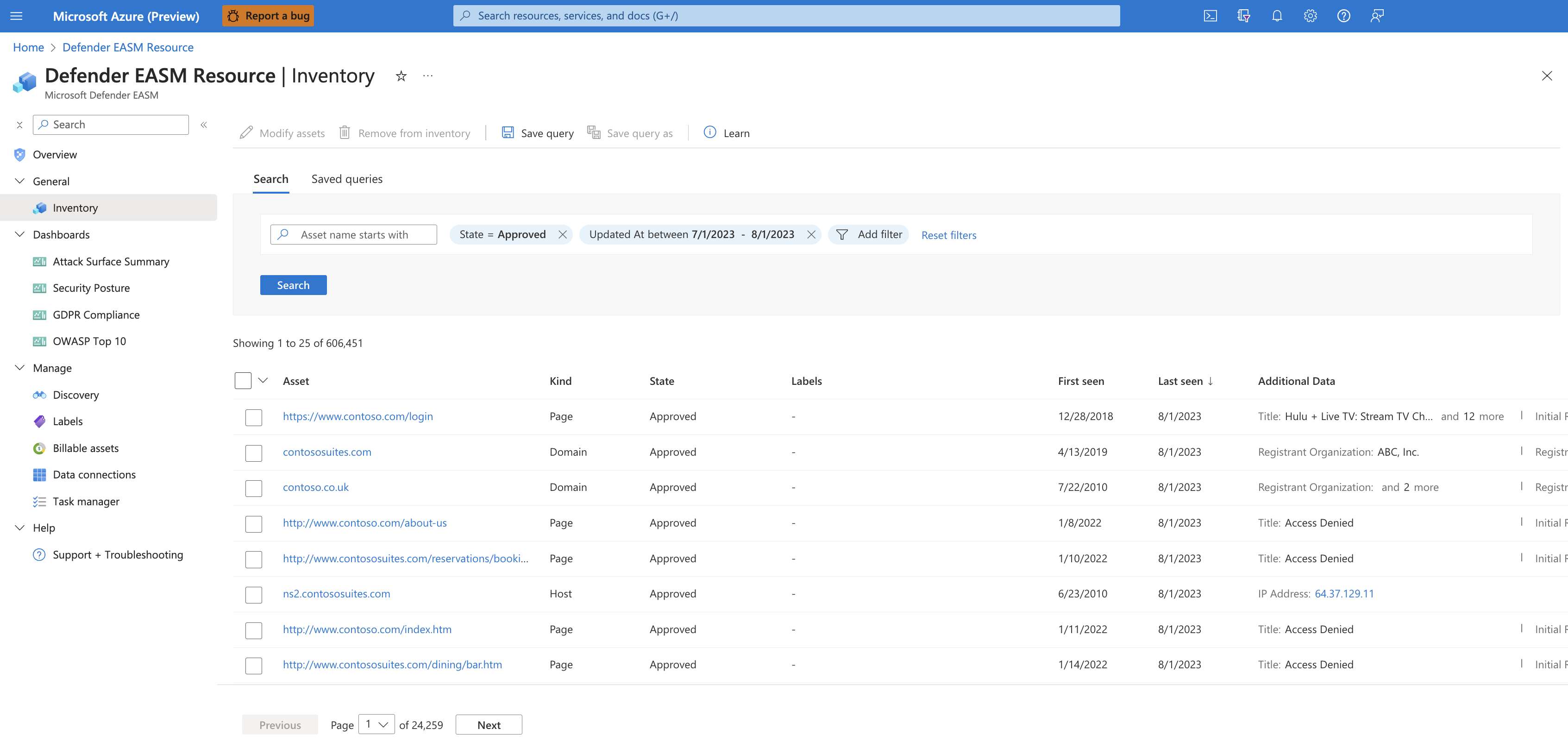

Ermittelte Ressourcen werden indiziert und in Ihrem Defender EASM-Bestand klassifiziert, um Ihnen einen dynamischen Datensatz aller von Ihnen verwalteten Webinfrastrukturen zu bieten. Ressourcen werden als aktuell (derzeit aktiv) oder historisch kategorisiert. Sie können Webanwendungen, Abhängigkeiten von Drittanbietern und andere Ressourcenverbindungen umfassen.

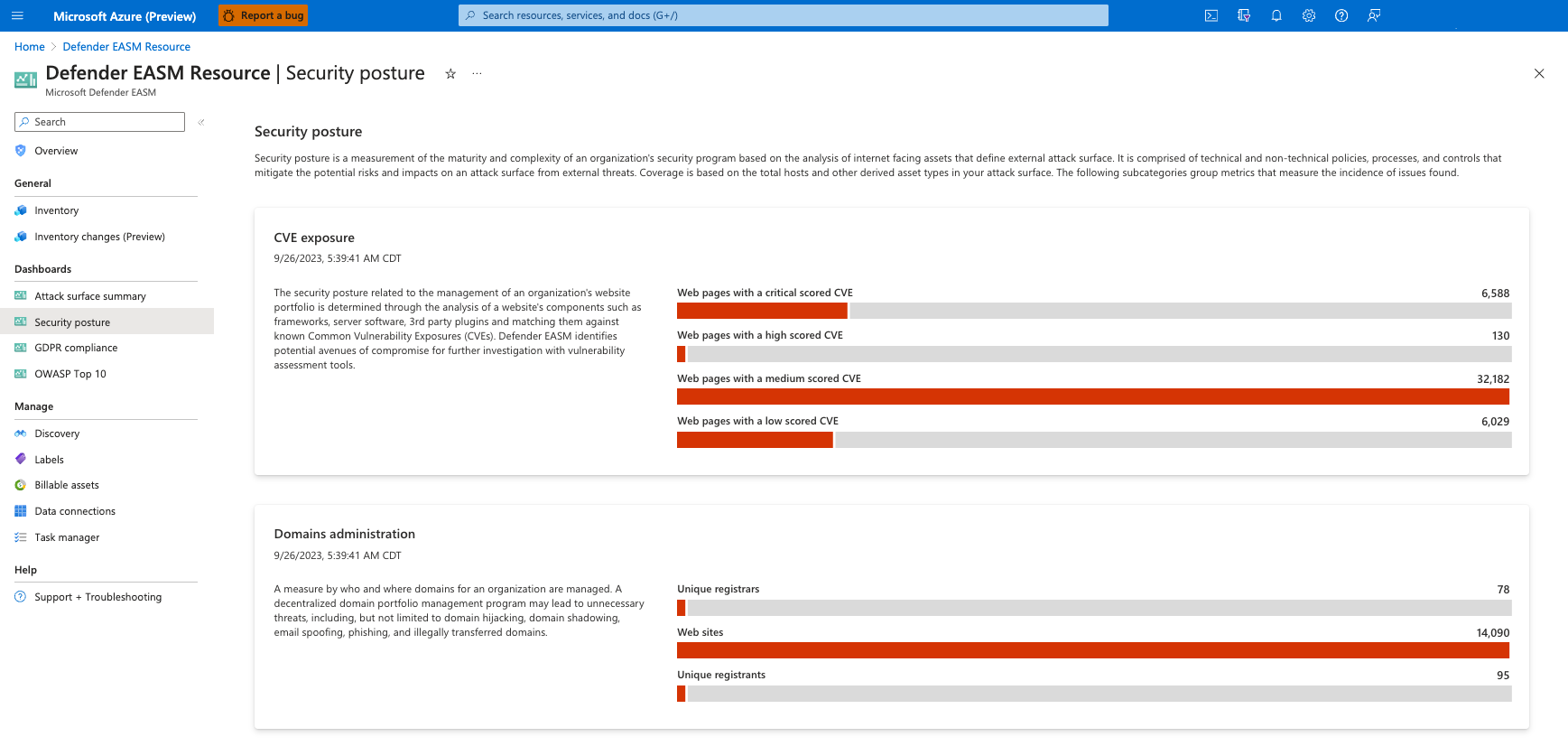

Dashboards

Defender EASM verwendet Dashboards, damit Sie sich schnell einen Überblick über ihre Onlineinfrastruktur und alle wichtigen Risiken für Ihre Organisation verschaffen können. Die Dashboards sollen Erkenntnisse zu bestimmten Risikobereichen liefern, u. a. zu Sicherheitsrisiken, Compliance und Sicherheit. Diese Erkenntnisse helfen Ihnen, die Komponenten Ihrer Angriffsfläche, die das größte Risiko für Ihre Organisation darstellen, schnell anzugehen.

Asset-Management

Sie können Ihren Bestand filtern, um die Erkenntnisse zu gewinnen, die für Sie und Ihre Organisation am wichtigsten sind. Das Filtern bietet Ihnen Flexibilität und Möglichkeiten zur Anpassung, sodass Sie auf eine bestimmte Teilmenge von Ressourcen zugreifen können. Durch die Filterung können Sie die Defender EASM-Daten auch für Ihren spezifischen Anwendungsfall nutzen, sei es bei der Suche nach Ressourcen, die mit einer veralteten Infrastruktur verbunden sind, oder bei der Identifizierung neuer Cloudressourcen.

Benutzerberechtigungen

Ein Benutzer in Ihrer Organisation, dem die Rolle „Besitzer“ oder „Mitwirkender“ zugewiesen ist, kann Defender EASM-Ressourcen sowie die Bestandsressourcen in einer Ressource erstellen, löschen und bearbeiten. Die Rollen „Besitzer“ und „Mitwirkender“ sind berechtigt, alle Funktionen und Features der Plattform zu verwenden.

Ein Benutzer, dem die Rolle „Leser“ zugewiesen ist, kann Defender EASM-Daten anzeigen, aber keine Ressourcen oder Bestandsressourcen erstellen, löschen oder bearbeiten.

Datenresidenz, Verfügbarkeit und Datenschutz

Microsoft Defender EASM enthält sowohl globale Daten als auch kundenspezifische Daten. Die zugrunde liegenden Internetdaten sind globale Daten, die von Microsoft stammen. Bezeichnungen, die Kunden anwenden, gelten als Kundendaten. Ihre Kundendaten werden in der von Ihnen ausgewählten Region gespeichert.

Aus Sicherheitsgründen sammelt Microsoft die IP-Adresse eines Benutzers, wenn dieser sich anmeldet. Die IP-Adresse wird bis zu 30 Tage lang gespeichert, kann aber auch länger aufbewahrt werden, wenn sie zur Untersuchung einer möglichen betrügerischen oder böswilligen Nutzung des Produkts benötigt wird.

Wenn eine Azure-Region ausfällt, sind nur die Defender EASM-Kunden in der jeweiligen Region betroffen. Dienste und Daten in anderen Azure-Regionen sind weiterhin aktiv.

Wenn eine Organisation nicht mehr Kunde von Microsoft ist, müssen gemäß dem Microsoft-Complianceframework alle Kundendaten innerhalb von 180 Tagen gelöscht werden. Diese Richtlinie gilt auch für Kundendaten, die an Offlinestandorten gespeichert sind, z. B. Datenbanksicherungen. Nachdem eine Ressource gelöscht wurde, kann sie von unseren Teams nicht mehr wiederhergestellt werden. Kundendaten werden 75 Tage lang in unseren Datenspeichern aufbewahrt, die eigentliche Ressource kann jedoch nicht wiederhergestellt werden. Nach Ablauf der 75 Tage werden Kundendaten endgültig gelöscht.