Integrieren von Azure Firewall mit Azure Load Balancer Standard

Sie können eine Azure Firewall mit einem Azure Load Balancer Standard (öffentlich oder intern) in ein virtuelles Netzwerk integrieren.

Der bevorzugte Entwurf ist die Integration eines internen Lastenausgleichs in Ihre Azure Firewall, da dies ein einfacherer Entwurf ist. Sie können einen öffentlichen Load Balancer verwenden, wenn Sie bereits einen bereitgestellt haben und diesen beibehalten möchten. Sie müssen jedoch wissen, dass es ein Problem mit asymmetrischem Routing geben kann, das die Funktionalität mit dem Szenario eines öffentlichen Load Balancers (Lastenausgleich) beeinträchtigen kann.

Weitere Informationen zu Azure Load Balancer finden Sie unter Was versteht man unter Azure Load Balancer?.

Öffentlicher Load Balancer

Unter einem öffentlichen Load Balancer versteht man einen Load Balancer, der mit einer öffentlichen Front-End-IP-Adresse bereitgestellt wird.

Asymmetrisches Routing

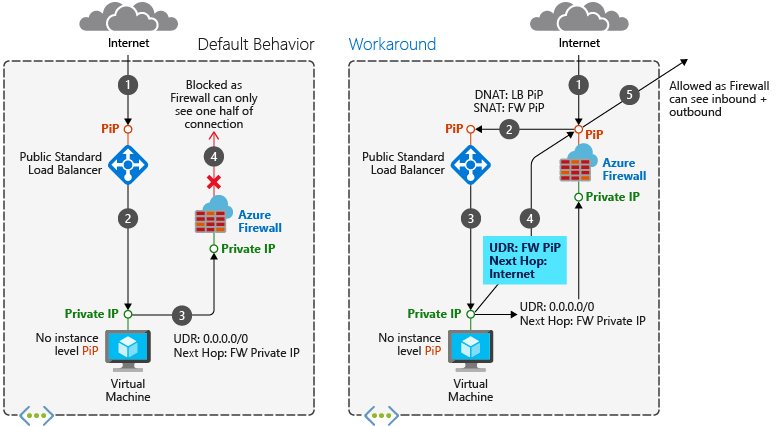

Asymmetrisches Routing liegt vor, wenn ein Paket auf einem Pfad zum Ziel gesendet und auf einem anderen Pfad zur Quelle zurückgesendet wird. Dieses Problem tritt auf, wenn ein Subnetz eine Standardroute hat, die zur privaten IP-Adresse der Firewall führt, und Sie einen öffentlichen Lastenausgleich (Load Balancer) verwenden. In diesem Fall wird der eingehende Load Balancer-Datenverkehr über die öffentliche IP-Adresse empfangen, während der Rückpfad über die private IP-Adresse der Firewall verläuft. Da die Firewall zustandsbehaftet ist, löscht sie das zurückgegebene Paket, weil die Firewall nichts über eine solche vorhandene Sitzung weiß.

Beheben des Routingproblems

Wenn Sie eine Azure-Firewall in einem Subnetz bereitstellen, besteht ein Schritt darin, eine Standardroute für das Subnetz zu erstellen, in der Pakete über die private IP-Adresse der Firewall geleitet werden, die sich im Azure Firewall-Subnetz befindet. Weitere Informationen finden Sie im Tutorial: Bereitstellen und Konfigurieren von Azure Firewall über das Azure-Portal.

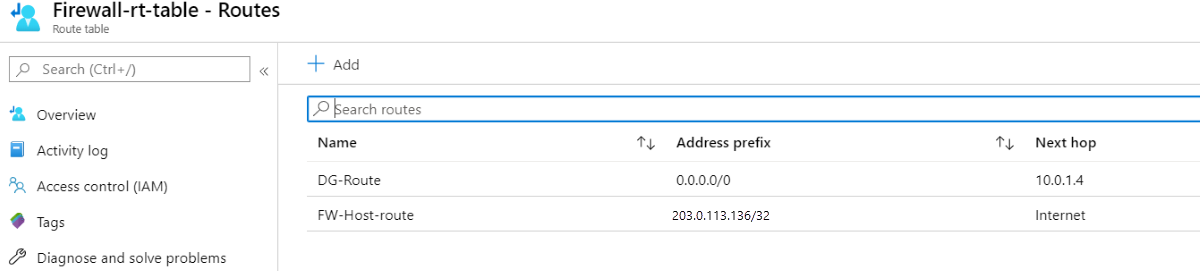

Wenn Sie die Firewall in Ihr Load Balancer-Szenario einführen, sollte Ihr Internetdatenverkehr über die öffentliche IP-Adresse der Firewall eingehen. Hier wendet die Firewall ihre Firewallregeln an und sendet die Pakete per Netzwerkadressenübersetzung an die öffentliche IP-Adresse Ihres Load Balancers. Dies ist die Stelle, an der das Problem auftritt. Pakete treffen an der öffentlichen IP-Adresse der Firewall ein, kehren aber über die private IP-Adresse (die Standardroute wird verwendet) an die Firewall zurück. Um dieses Problem zu vermeiden, erstellen Sie eine weitere Hostroute für die öffentliche IP-Adresse der Firewall. Pakete, die an die öffentliche IP-Adresse der Firewall gesendet werden, werden über das Internet weitergeleitet. Dadurch wird vermieden, dass die Standardroute zur privaten IP-Adresse der Firewall genommen wird.

Routingtabellenbeispiel

Beispielsweise sind die folgenden Routen für eine Firewall mit der öffentlichen IP-Adresse 203.0.113.136 und der privaten IP-Adresse 10.0.1.4 vorgesehen.

NAT-Regelbeispiel

Im folgenden Beispiel übersetzt eine NAT-Regel den RDP-Datenverkehr zur Firewall bei 203.0.113.136 zum Lastenausgleich bei 203.0.113.220:

Integritätstests

Denken Sie daran, dass auf den Hosts im Lastenausgleichspool ein Webdienst ausgeführt werden muss, wenn Sie TCP-Integritätstests an Port 80 oder HTTP/HTTPS-Tests verwenden.

Interner Lastenausgleich

Mit einem internen Lastenausgleich (Load Balancer) wird der Load Balancer mit einer privaten Front-End-IP-Adresse bereitgestellt.

Es gibt kein Problem mit asymmetrischem Routing in diesem Szenario. Die eingehenden Pakete treffen an der öffentlichen IP-Adresse der Firewall ein, werden in die private IP-Adresse des Load Balancers übersetzt und kehren dann über denselben Rückgabepfad an die private IP-Adresse der Firewall zurück.

Somit können Sie dieses Szenario ähnlich zum Szenario mit öffentlichem Load Balancer bereitstellen, jedoch ohne die Notwendigkeit für eine Hostroute für die öffentliche IP-Adresse der Firewall.

Die VMs im Back-End-Pool können ausgehende Internetkonnektivität über Azure Firewall aufweisen. Konfigurieren Sie im Subnetz der VM eine benutzerdefinierte Route mit der Firewall als nächstem Hop.

Zusätzliche Sicherheit

Um die Sicherheit Ihres Szenarios mit Lastenausgleich weiter zu verbessern, können Sie Netzwerksicherheitsgruppen (NSGs) verwenden.

Beispielsweise können Sie eine NSG für das Back-End-Subnetz erstellen, in dem sich die virtuellen Computer mit Lastenausgleich befinden. Lassen Sie eingehenden Datenverkehr zu, der von der IP-Adresse und dem Port der Firewall stammt.

Weitere Informationen zu Netzwerksicherheitsgruppen finden Sie unter Sicherheitsgruppen.

Nächste Schritte

- Erfahren Sie, wie Sie eine Azure Firewall bereitstellen und konfigurieren.