Azure Firewall Management NIC

Hinweis

Dieses Feature wurde zuvor als „Erzwungenes Tunneling“ bezeichnet. Ursprünglich war eine Management NIC nur für Erzwungenes Tunneling erforderlich. Bestimmte kommende Firewall-Features erfordern jedoch auch eine Verwaltungs-NIC, sodass sie vom erzwungenen Tunneln entkoppelt wurde. Alle relevanten Dokumentationen wurden aktualisiert, um dies widerzuspiegeln.

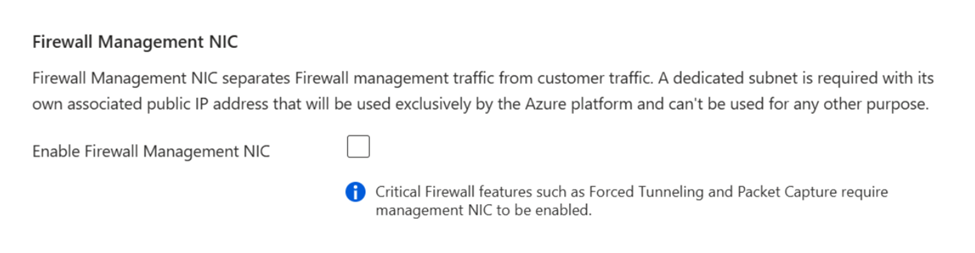

Eine Azure Firewall Management NIC trennt den Datenverkehr zur Firewallverwaltung vom Kundendatenverkehr. Bestimmte kommende Firewall-Features erfordern auch eine Verwaltungs-NIC. Um diese Funktionen zu unterstützen, müssen Sie eine Azure Firewall mit aktivierter Firewall-Verwaltungs-NIC erstellen oder diese auf einer vorhandenen Azure Firewall aktivieren, um eine Dienstunterbrechung zu vermeiden.

Was geschieht, wenn Sie die Management NIC aktivieren

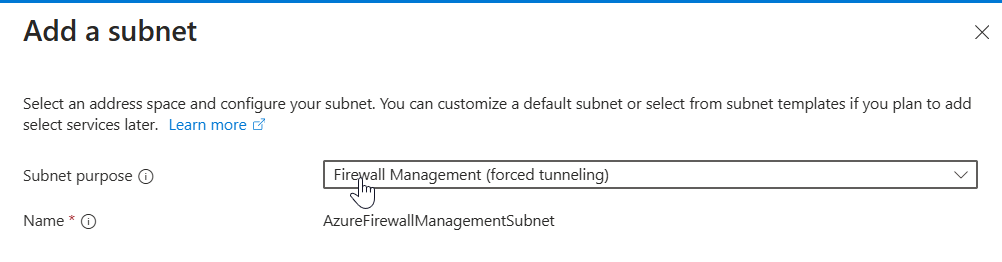

Wenn Sie eine Management NIC aktivieren, leitet die Firewall ihren Verwaltungsdatenverkehr über das AzureFirewallManagementSubnet (minimale Subnetzgröße /26) mit der zugehörigen öffentlichen IP-Adresse weiter. Sie weisen diese öffentliche IP-Adresse für die Firewall zum Verwalten des Datenverkehrs zu. Der gesamte Datenverkehr, der für Firewall-Betriebszwecke erforderlich ist, wird in das AzureFirewallManagementSubnet integriert.

Standardmäßig ordnet der Dienst dem Verwaltungssubnetz eine vom System bereitgestellte Routingtabelle zu. Die einzige in diesem Subnetz zulässige Route ist eine Standardroute zum Internet, und Gatewayrouten verteilen muss deaktiviert sein. Vermeiden Sie das Zuordnen von Kundenroutentabellen zum Verwaltungssubnetz, da dies zu Dienstunterbrechungen führen kann, wenn sie falsch konfiguriert sind. Wenn Sie eine Routentabelle zuordnen, stellen Sie sicher, dass sie über eine Standardroute zum Internet verfügt, um Dienstunterbrechungen zu vermeiden.

Aktivieren der Management NIC für vorhandene Firewalls

Für Standard- und Premiumfirewallversionen muss die Firewall Management NIC während des Erstellungsprozesses manuell aktiviert werden, wie zuvor gezeigt, aber alle Standardfirewallversionen und alle gesicherten Hub-Firewalls verfügen immer über eine Management NIC.

Für eine bereits vorhandene Firewall müssen Sie die Firewall beenden und dann mit aktivierter Firewall Management NIC neu starten, um das Erzwungene Tunneling zu unterstützen. Das Beenden/Starten der Firewall kann verwendet werden, um die Firewall Management NIC zu aktivieren, ohne dass eine vorhandene Firewall gelöscht und eine neue bereitgestellt werden muss. Sie sollten die Firewall während der Wartungszeiten immer starten/beenden, um Unterbrechungen zu vermeiden, z. B. beim Versuch, die Firewall Management NIC zu aktivieren.

Führen Sie die folgenden Schritte durch:

Erstellen Sie das

AzureFirewallManagementSubnetim Azure-Portal und verwenden Sie den entsprechenden IP-Adressbereich für das virtuelle Netzwerk.

Erstellen Sie die neue öffentliche IP-Adresse der Verwaltung mit den gleichen Eigenschaften wie die vorhandene öffentliche Firewall-IP-Adresse: SKU, Ebene und Speicherort.

Beenden Sie die Firewall

Verwenden Sie die Informationen unter häufig gestellten Fragen zur Azure Firewall, um die Firewall zu beenden:

$azfw = Get-AzFirewall -Name "FW Name" -ResourceGroupName "RG Name" $azfw.Deallocate() Set-AzFirewall -AzureFirewall $azfwStarten Sie die Firewall mit der öffentlichen Management IP-Adresse und dem Subnetz.

Starten Sie eine Firewall mit einer öffentlichen IP-Adresse und einer öffentlichen Management IP-Adresse für die Verwaltung:

$azfw = Get-AzFirewall -Name "FW Name" -ResourceGroupName "RG Name" $vnet = Get-AzVirtualNetwork -Name "VNet Name" -ResourceGroupName "RG Name" $pip = Get-AzPublicIpAddress -Name "azfwpublicip" -ResourceGroupName "RG Name" $mgmtPip = Get-AzPublicIpAddress -Name "mgmtpip" -ResourceGroupName "RG Name" $azfw.Allocate($vnet, $pip, $mgmtPip) $azfw | Set-AzFirewallStarten Sie eine Firewall mit zwei öffentlichen IP-Adressen und einer öffentlichen Management IP-Adresse:

$azfw = Get-AzFirewall -Name "FW Name" -ResourceGroupName "RG Name" $vnet = Get-AzVirtualNetwork -Name "VNet Name" -ResourceGroupName "RG Name" $pip1 = Get-AzPublicIpAddress -Name "azfwpublicip" -ResourceGroupName "RG Name" $pip2 = Get-AzPublicIpAddress -Name "azfwpublicip2" -ResourceGroupName "RG Name" $mgmtPip = Get-AzPublicIpAddress -Name "mgmtpip" -ResourceGroupName "RG Name" $azfw.Allocate($vnet,@($pip1,$pip2), $mgmtPip) $azfw | Set-AzFirewallHinweis

Sie müssen der ursprünglichen Ressourcengruppe und dem Abonnement eine Firewall und eine öffentliche IP-Adresse neu zuordnen. Wenn „Stopp/Start“ ausgeführt wird, kann sich die private IP-Adresse der Firewall in eine andere IP-Adresse innerhalb des Subnetzes ändern. Dies kann sich auf die Konnektivität zuvor konfigurierter Routingtabellen auswirken.

Wenn Sie nun die Firewall im Azure-Portal anzeigen, wird die zugewiesene öffentliche Management IP-Adresse angezeigt:

Hinweis

Wenn Sie alle anderen IP-Adresskonfigurationen in Ihrer Firewall entfernen, wird auch die IP-Adresskonfiguration der Verwaltung entfernt, und die Zuordnung der Firewall wird aufgehoben. Die der Management IP-Adresskonfiguration zugewiesene öffentliche IP-Adresse kann nicht entfernt werden, aber Sie können eine andere öffentliche IP-Adresse zuweisen.

Bereitstellen einer neuen Azure-Firewall mit Verwaltungs-NIC für erzwungenes Tunneln

Wenn Sie eine neue Azure-Firewall anstelle der Stop/Start-Methode bereitstellen möchten, stellen Sie sicher, dass Sie eine Verwaltungssubnetz- und Verwaltungs-NIC als Teil Ihrer Konfiguration einschließen.

Wichtiger Hinweis

- Einzelne Firewall pro virtuellem Netzwerk (VNET): Da nicht zwei Firewalls innerhalb desselben virtuellen Netzwerks vorhanden sein können, empfiehlt es sich, die alte Firewall zu löschen, bevor Sie die neue Bereitstellung starten, wenn Sie beabsichtigen, dasselbe virtuelle Netzwerk wiederzuverwenden.

- Subnetz vorab erstellen: Stellen Sie sicher, dass das AzureFirewallManagementSubnet im Voraus erstellt wird, um Bereitstellungsprobleme bei Verwendung eines vorhandenen virtuellen Netzwerks zu vermeiden.

Voraussetzungen

- Erstellen Sie das AzureFirewall--ManagementSubnet:

- Minimale Subnetzgröße: /26

- Beispiel: 10.0.1.0/26

Bereitstellungsschritte

- Wechseln Sie im Azure-Portal zu Ressource erstellen.

- Suchen Sie nach Firewall, und wählen Sie "Erstellen" aus .

- Konfigurieren Sie auf der Seite „Firewall erstellen“ die folgenden Einstellungen:

- Abonnement: Wählen Sie Ihr Abonnement aus.

- Wählen Sie unter Ressourcengruppe eine Ressourcengruppe aus, oder erstellen Sie eine neue Ressourcengruppe.

- Name: Geben Sie einen Namen für die Firewall ein.

- Bereich: Wählen Sie Ihren Bereich aus.

- Firewall-SKU: Wählen Sie "Basic", "Standard" oder "Premium" aus.

- Virtuelles Netzwerk: Erstellen eines neuen virtuellen Netzwerks oder Verwenden eines bereits vorhandenen virtuelles Netzwerks.

- Adressraum: z. B. 10.0.0.0/16

- Subnetz für AzureFirewallSubnet: z. B. 10.0.0.0/26

- Öffentliche IP-Adresse: Neue öffentliche IP hinzufügen

- Name: z. B. FW-PIP

- Firewallverwaltung NIC

- Auswählen Aktivieren der Firewallverwaltungs-NIC

- Subnetz für AzureFirewallManagementSubnet: z. B. 10.0.1.0/24

- Öffentliche IP-Adresse für Verwaltung erstellen: z. B. Mgmt-PIP

- Auswählen Aktivieren der Firewallverwaltungs-NIC

- Wählen Sie "Überprüfen" und "Erstellen " aus, um die Firewall zu überprüfen und bereitzustellen. Die Bereitstellung dauert einige Minuten.