Confidential Computing im Edge-Bereich

Gilt für: ![]() IoT Edge 1.5

IoT Edge 1.5 ![]() IoT Edge 1.4

IoT Edge 1.4

Wichtig

IoT Edge 1.5 LTS und IoT Edge 1.4 LTS sind unterstützte Releases. Das Ende der Lebensdauer von IoT Edge 1.4 LTS wird am 12. November 2024 erreicht. Wenn Sie ein früheres Release verwenden, finden Sie weitere Informationen unter Aktualisieren von IoT Edge.

Azure IoT Edge unterstützt vertrauliche Anwendungen, die innerhalb sicherer Enklaven auf dem Gerät ausgeführt werden. Verschlüsselung bietet Sicherheit für Daten während der Übertragung oder im Ruhezustand, aber Enklaven bieten Sicherheit für Daten und Workloads während der Verwendung. IoT Edge unterstützt Open Enclave als Standard für die Entwicklung vertraulicher Anwendungen.

Sicherheit ist ein wichtiger Schwerpunkt des Internets der Dinge (IoT, Internet of Things), da IoT-Geräte häufig draußen in der Welt und nicht innerhalb einer privaten Einrichtung gesichert sind. Durch dieses Risiko können Geräte manipuliert und gefälscht werden, weil sie für böswillige Benutzer physisch zugänglich sind. Bei IoT Edge-Geräten ist sogar noch mehr Vertrauenswürdigkeit und Integrität erforderlich, weil sie die Ausführung von vertraulichen Workloads im Edge-Bereich ermöglichen. Im Gegensatz zu gängigen Sensoren und Aktoren machen diese intelligenten Edge-Geräte möglicherweise vertrauliche Workloads verfügbar, die zuvor nur in geschützten Cloudumgebungen oder lokalen Umgebungen ausgeführt wurden.

Der Sicherheits-Manager IoT Edge Security Manager ist ein Teil der Confidential Computing-Ressourcen. Der Sicherheits-Manager verwendet ein Hardwaresicherheitsmodul (HSM), um die Identitätsworkloads und laufenden Prozesse eines IoT Edge-Geräts zu schützen.

Ein weiterer Aspekt von Confidential Computing besteht im Schutz der Daten, die im Edge-Bereich verwendet werden. Eine vertrauenswürdige Ausführungsumgebung (Trusted Execution Environment, TEE) ist eine sichere, isolierte Umgebung auf einem Prozessor und wird manchmal als Enklavebezeichnet. Eine vertrauliche Anwendung ist eine Anwendung, die in einer Enklave ausgeführt wird. Aufgrund der Art von Enklaven werden vertrauliche Anwendungen vor anderen Apps geschützt, die im Hauptprozessor oder in der TEE ausgeführt werden.

Vertrauliche Anwendungen in IoT Edge

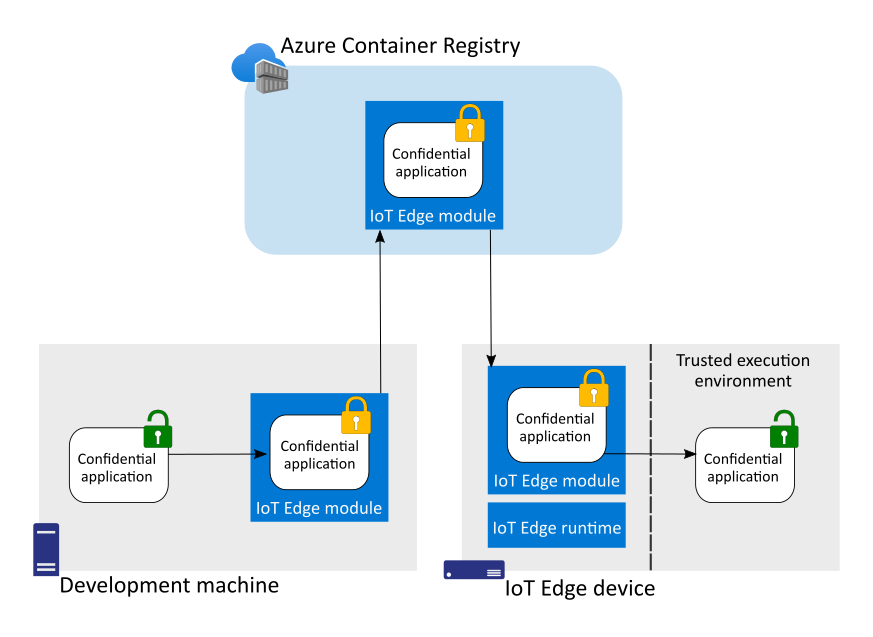

Vertrauliche Anwendungen werden während der Übertragung und im Ruhezustand verschlüsselt. Nur für die Ausführung in einer vertrauenswürdigen Ausführungsumgebung werden sie entschlüsselt. Dieser Standard gilt für vertrauliche Anwendungen, die als IoT Edge-Module bereitgestellt werden.

Der Entwickler erstellt die vertrauliche Anwendung und packt sie als IoT Edge-Modul. Die Anwendung wird vor dem Pushen in die Containerregistrierung verschlüsselt. Die Anwendung bleibt während des gesamten IoT Edge-Bereitstellungsprozesses so lange verschlüsselt, bis das Modul auf dem IoT Edge-Gerät gestartet wird. Sobald sich die vertrauliche Anwendung in der TEE des Geräts befindet, wird sie entschlüsselt und kann mit der Ausführung beginnen.

Vertrauliche Anwendungen in IoT Edge sind eine logische Erweiterung von Azure Confidential Computing. Workloads, die innerhalb sicherer Enklaven in der Cloud ausgeführt werden, können auch für die Ausführung innerhalb sicherer Enklaven im Edge-Bereich bereitgestellt werden.

Open Enclave

Das Open Enclave SDK ist ein Open-Source-Projekt, mit dessen Hilfe Entwickler vertrauliche Anwendungen für mehrere Plattformen und Umgebungen erstellen können. Das Open Enclave SDK funktioniert innerhalb der vertrauenswürdigen Ausführungsumgebung eines Geräts, während die Open Enclave-API als Schnittstelle zwischen der TEE und der Nicht-TEE-Verarbeitungsumgebung fungiert.

Open Enclave unterstützt mehrere Hardwareplattformen. Die IoT Edge-Unterstützung für Enklaven erfordert zurzeit das Open Portable TEE-Betriebssystem (OP-TEE OS). Weitere Informationen finden Sie unter Open Enclave SDK für OP-TEE OS.

Das Open Enclave-Repository enthält außerdem Beispiele, die Entwicklern den Einstieg erleichtern sollen. Wenn Sie weitere Informationen benötigen, wählen Sie einen der folgenden Einführungsartikel aus:

- Entwickeln von Open Enclave SDK-Beispielen unter Linux

- Entwickeln von Open Enclave SDK-Beispielen unter Windows

Hardware

Zurzeit ist TrustBox von Scalys das einzige Gerät, das mit Herstellerserviceverträgen für die Bereitstellung vertraulicher Anwendungen als IoT Edge-Module unterstützt wird. Die TrustBox basiert auf den Geräten „TrustBox Edge“ und „TrustBox EdgeXL“, die beide vorab mit „Open Enclave SDK“ und „Azure IoT Edge“ geladen wurden.

Weitere Informationen finden Sie unter Getting started with Open Enclave for the Scalys TrustBox (Erste Schritte mit Open Enclave für die TrustBox von Scalys).

Entwickeln und Bereitstellen

Wenn Sie zum Entwickeln und Bereitstellen Ihrer vertraulichen Anwendung bereit sind, kann Ihnen die Microsoft Open Enclave-Erweiterung für Visual Studio Code dabei helfen. Sie können entweder Linux oder Windows als Ihren Entwicklungscomputer zum Entwickeln von Modulen für die TrustBox verwenden.

Nächste Schritte

Informieren Sie sich über die ersten Schritte der Entwicklung vertraulicher Anwendungen als IoT Edge-Module mit der Open Enclave-Erweiterung für Visual Studio Code.