Einrichten des privaten Zugriffs

In dieser Anleitung erfahren Sie, wie Sie den öffentlichen Zugriff auf Ihren Azure Managed Grafana-Arbeitsbereich deaktivieren und private Endpunkte einrichten. Die Einrichtung privater Endpunkte in Azure Managed Grafana erhöht die Sicherheit, indem der eingehende Datenverkehr nur auf ein bestimmtes Netzwerk beschränkt wird.

Voraussetzungen

- Ein Azure-Konto mit einem aktiven Abonnement. Sie können kostenlos ein Konto erstellen.

- Eine vorhandene Azure Managed Grafana-Instanz in der Standardebene. Erstellen Sie eine, falls nicht schon geschehen.

Deaktivieren des öffentlichen Zugriffs auf einen Arbeitsbereich

Der öffentliche Zugriff ist standardmäßig aktiviert, wenn Sie einen Azure Grafana-Arbeitsbereich erstellen. Die Deaktivierung des öffentlichen Zugriffs verhindert den Zugriff des gesamten Datenverkehrs auf die Ressource, es sei denn, Sie gehen über einen privaten Endpunkt.

Hinweis

Wenn der private Zugriff aktiviert ist, funktioniert das Anheften von Diagrammen mit der Funktion An Grafana anheften nicht mehr, da das Azure-Portal nicht auf einen Azure Managed Grafana-Arbeitsbereich mit einer privaten IP-Adresse zugreifen kann.

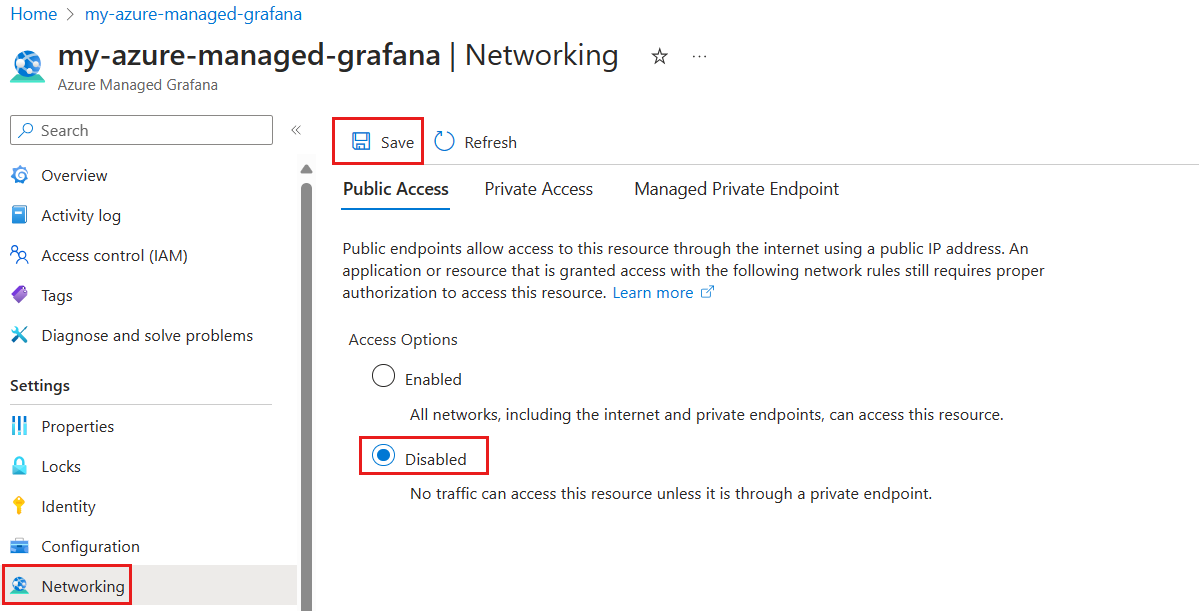

Gehen Sie zu Ihrem Azure Managed Grafana-Arbeitsbereich im Azure-Portal.

Wählen Sie im Menü auf der linken Seite unter Einstellungen die Option Netzwerk aus.

Wählen Sie unter Öffentlicher Zugriff die Option Deaktiviert aus, um den öffentlichen Zugriff auf den Azure Managed Grafana-Arbeitsbereich zu deaktivieren und nur Zugriff über private Endpunkte zuzulassen. Wenn Sie den öffentlichen Zugriff bereits deaktiviert hatten und stattdessen den öffentlichen Zugriff auf Ihren Azure Managed Grafana-Arbeitsbereich aktivieren wollten, würden Sie Aktiviert auswählen.

Wählen Sie Speichern.

Erstellen eines privaten Endpunkts

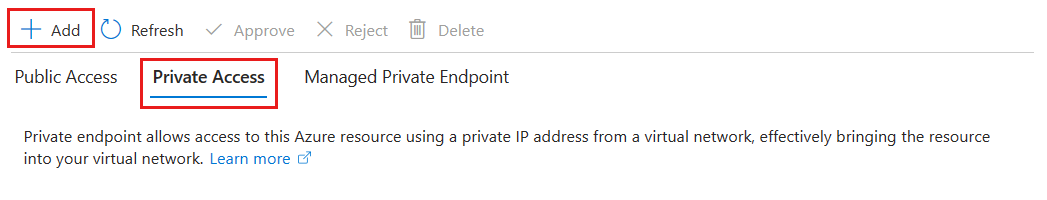

Nachdem Sie den öffentlichen Zugriff deaktiviert haben, richten Sie mit Azure Private Link einen privaten Endpunkt ein. Private Endpunkte ermöglichen den Zugriff auf Ihren Azure Managed Grafana-Arbeitsbereich mithilfe einer privaten IP-Adresse aus einem virtuellen Netzwerk.

Wählen Sie unter Netzwerk die Registerkarte Privater Zugriff und dann Hinzufügen aus, um einen neuen privaten Endpunkt einzurichten.

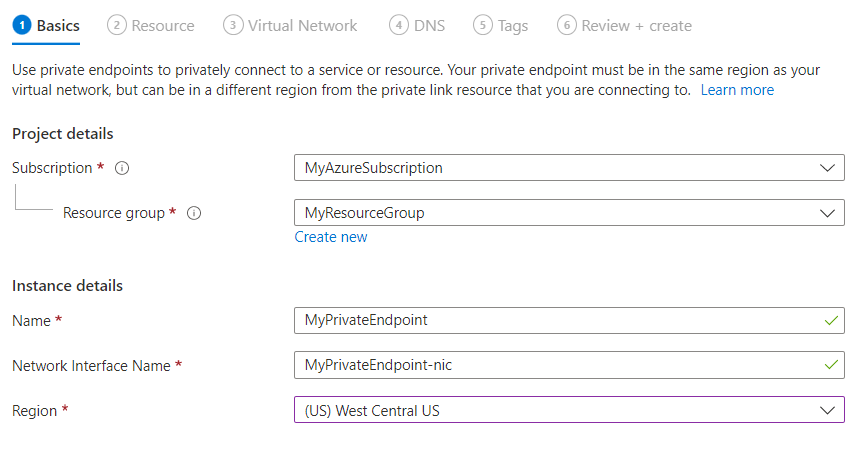

Füllen Sie die Registerkarte Grundlagen mit den folgenden Informationen aus:

Parameter BESCHREIBUNG Beispiel Subscription Wählen Sie ein Azure-Abonnement aus. Ihr privater Endpunkt muss im selben Abonnement wie Ihr virtuelles Netzwerk bereitgestellt werden. Sie wählen ein virtuelles Netzwerk später in dieser Anleitung aus. MyAzureSubscription Resource group Wählen Sie eine vorhandene Ressourcengruppe aus, oder erstellen Sie eine neue. MyResourceGroup Name Geben Sie einen Namen für den neuen privaten Endpunkt für Ihren Azure Managed Grafana-Arbeitsbereich ein. MyPrivateEndpoint Name der Netzwerkschnittstelle Dieses Feld wird automatisch ausgefüllt. Bearbeiten Sie optional den Namen der Netzwerkschnittstelle. MyPrivateEndpoint-nic Region Wählen Sie eine Region aus. Der private Endpunkt muss in derselben Region wie Ihr virtuelles Netzwerk bereitgestellt werden. (USA) USA, Westen-Mitte

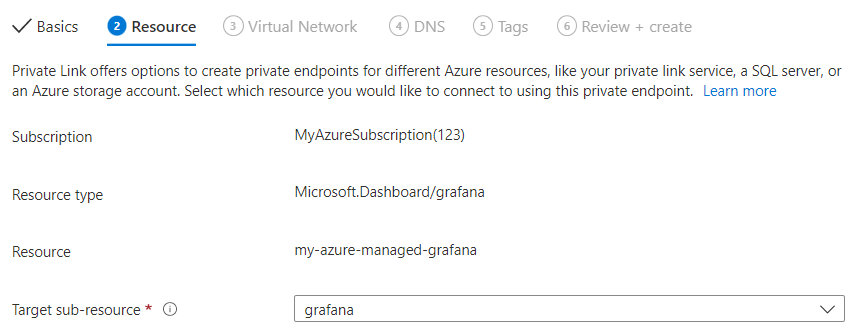

Wählen Sie Weiter: Ressource >> aus. Private Link bietet Optionen zum Erstellen privater Endpunkte für verschiedene Arten von Azure-Ressourcen. Der aktuelle Azure Managed Grafana-Arbeitsbereich wird automatisch in das Feld Ressource eingetragen.

Der Ressourcentyp Microsoft.Dashboard/grafana und die Zielunterressource grafana zeigen an, dass Sie einen Endpunkt für einen Azure Managed Grafana-Arbeitsbereich erstellen.

Der Name des Arbeitsbereichs wird unter Ressource aufgeführt.

Wählen Sie Weiter: Virtuelles Netzwerk> aus.

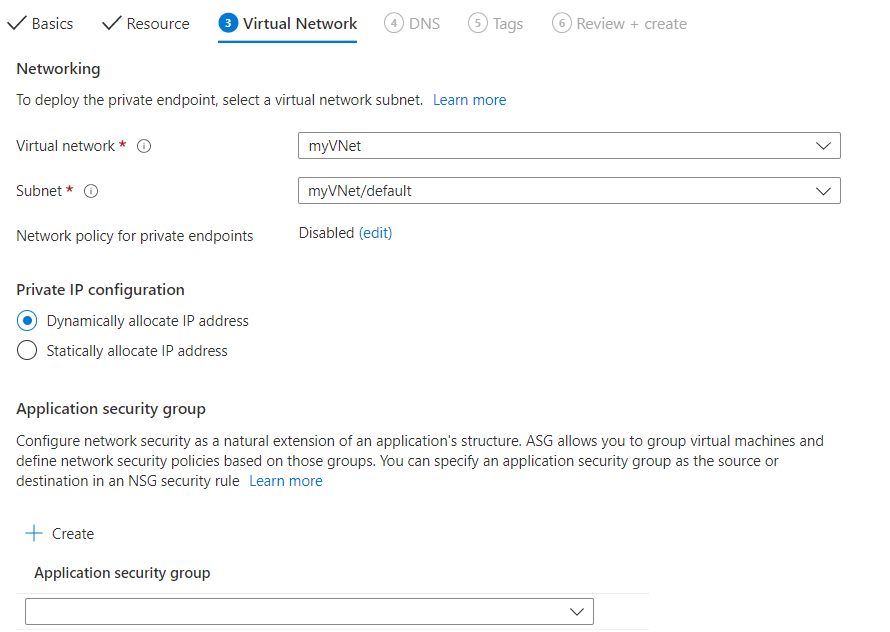

Wählen Sie ein vorhandenes virtuelles Netzwerk aus, um den privaten Endpunkt bereitzustellen. Wenn Sie kein virtuelles Netzwerk besitzen, erstellen Sie ein virtuelles Netzwerk.

Wählen Sie ein Subnetz aus der Liste aus.

Die Netzwerkrichtlinie für private Endpunkte ist standardmäßig deaktiviert. Wählen Sie optional Bearbeiten aus, um eine Netzwerksicherheitsgruppe oder eine Routingtabellenrichtlinie hinzuzufügen. Diese Änderung wirkt sich auf alle privaten Endpunkte aus, die dem ausgewählten Subnetz zugeordnet sind.

Wählen Sie unter Private IP-Konfiguration die Option aus, IP-Adressen dynamisch zuzuweisen. Weitere Informationen finden Sie unter Private IP-Adressen.

Optional können Sie eine Anwendungssicherheitsgruppe auswählen oder erstellen. Mit Azure-Anwendungssicherheitsgruppen können Sie VMs gruppieren und basierend auf diesen Gruppen Netzwerksicherheitsrichtlinien definieren.

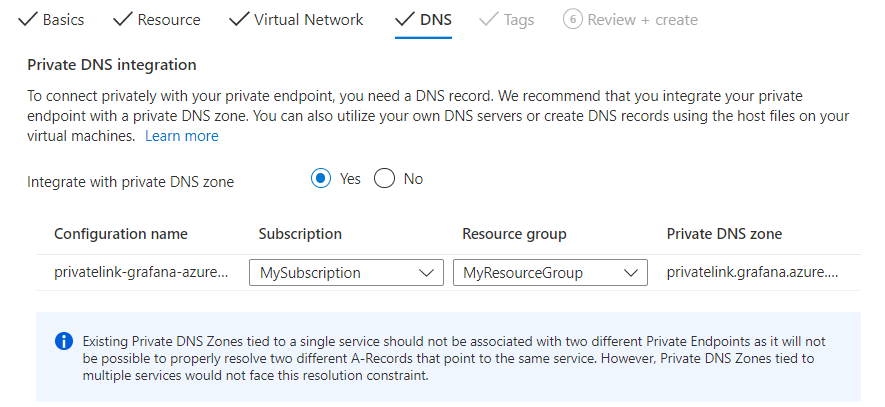

Wählen Sie Weiter: DNS> aus, um einen DNS-Eintrag zu konfigurieren. Wenn Sie keine Änderungen an den Standardeinstellungen vornehmen möchten, können Sie zur nächsten Registerkarte wechseln.

Wählen Sie für In private DNS-Zone integrieren den Wert Ja aus, um Ihren privaten Endpunkt in eine private DNS-Zone zu integrieren. Sie können auch Ihre eigenen DNS-Server verwenden oder DNS-Einträge mithilfe der Hostdateien auf Ihren VMs erstellen.

Eine Abonnement- und Ressourcengruppe für Ihre private DNS-Zone ist vorab ausgewählt. Sie können sie optional ändern.

Weitere Informationen zur DNS-Konfiguration finden Sie in der Namenauflösung für Ressourcen in virtuellen Azure-Netzwerken und DNS-Konfigurationen für private Endpunkte. Die Werte für die private DNS-Zone von Azure Private Endpoint für Azure Managed Grafana sind unter Azure Services DNS-Zone aufgeführt.

Wählen Sie Weiter: Tags> aus und optional „Tags erstellen“. Tags sind Name/Wert-Paare, die Ihnen das Kategorisieren von Ressourcen und die Anzeige einer konsolidierten Abrechnung ermöglichen, indem Sie dasselbe Tag auf mehrere Ressourcen und Ressourcengruppen anwenden.

Wählen Sie Weiter: Überprüfen + Erstellen > aus, um Informationen zu Ihrem Azure Managed Grafana-Arbeitsbereich, privaten Endpunkt, virtuellem Netzwerk und DNS zu überprüfen. Sie können auch eine Vorlage für die Automatisierung herunterladen, um JSON-Daten später aus diesem Formular wiederzuverwenden.

Klicken Sie auf Erstellen.

Sobald die Bereitstellung abgeschlossen ist, erhalten Sie eine Benachrichtigung, dass Ihr Endpunkt erstellt wurde. Wenn diese automatisch genehmigt werden, können Sie auf Ihren Arbeitsbereich privat zugreifen. Andernfalls müssen Sie auf die Genehmigung warten.

Verwalten der Private Link-Verbindung

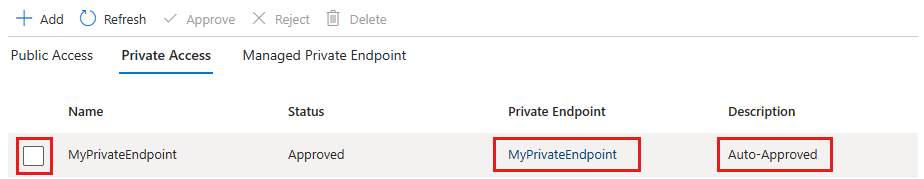

Gehen Sie in Ihrem Azure Managed Grafana-Arbeitsbereich zu Netzwerk>Privater Zugriff, um auf die privaten Endpunkte zuzugreifen, die mit Ihrem Arbeitsbereich verknüpft sind.

Überprüfen Sie den Verbindungsstatus Ihrer privaten Verbindung. Wenn Sie einen privaten Endpunkt erstellen, muss die Verbindung genehmigt werden. Wenn sich die Ressource, für die Sie einen privaten Endpunkt erstellen, in Ihrem Verzeichnis befindet und Sie über ausreichende Berechtigungen verfügen, können Sie die Verbindungsanforderung genehmigen. Andernfalls müssen Sie warten, bis der Besitzer dieser Ressource Ihre Verbindungsanforderung genehmigt. Weitere Informationen zu den Verbindungsgenehmigungsmodellen erhalten Sie unter Private Azure-Endpunkte verwalten.

Um eine Verbindung manuell zu genehmigen, abzulehnen oder zu entfernen, aktivieren Sie das Kontrollkästchen neben dem Endpunkt, den Sie bearbeiten möchten, und wählen Sie ein Aktionselement im oberen Menü aus.

Wählen Sie den Namen des privaten Endpunkts aus, um die private Endpunktressource zu öffnen und auf weitere Informationen zuzugreifen oder den privaten Endpunkt zu bearbeiten.

Wenn Probleme mit einem privaten Endpunkt auftreten, lesen Sie den folgenden Leitfaden: Behandeln von Verbindungsproblemen mit Azure Private Endpoint.

Nächste Schritte

In dieser Anleitung haben Sie erfahren, wie Sie für Ihre Benutzerinnen und Benutzer privaten Zugriff auf einen Azure Managed Grafana-Arbeitsbereich einrichten. Wie Sie den privaten Zugriff zwischen einem Managed Grafana-Arbeitsbereich und einer Datenquelle konfigurieren können, erfahren Sie unter Private Verbindung mit einer Datenquelle.