Microsoft Entra-Authentifizierung für Azure Database for MySQL – Flexibler Server

Microsoft Entra-Authentifizierung ist ein Mechanismus zum Herstellen einer Verbindung mit Azure Database for MySQL Flexibler Server unter Verwendung der in Microsoft Entra ID definierten Identitäten. Mit der Microsoft Entra-Authentifizierung können Sie Datenbankbenutzeridentitäten und andere Microsoft-Dienste an einem zentralen Ort verwalten, was die Berechtigungsverwaltung vereinfacht.

Vorteile

- Einheitliche Authentifizierung von Benutzern über Azure-Dienste hinweg

- Verwaltung von Kennwortrichtlinien und Kennwortrotation an einem zentralen Ort

- Mehrere Formen der Authentifizierung, die von Microsoft Entra ID unterstützt werden, wodurch das Speichern von Kennwörtern entfällt

- Kunden können Datenbankberechtigungen mithilfe externer Gruppen (Microsoft Entra ID) verwalten.

- Microsoft Entra-Authentifizierung verwendet MySQL-Datenbankbenutzer zum Authentifizieren von Identitäten auf Datenbankebene

- Unterstützung der tokenbasierten Authentifizierung für Anwendungen, die eine Verbindung mit Azure Database for MySQL Flexibler Server herstellen

Verwenden der nachstehenden Schritte zum Konfigurieren und Verwenden der Microsoft Entra-Authentifizierung

Wählen Sie Ihre bevorzugte Authentifizierungsmethode für den Zugriff auf den Flexiblen Server aus. Standardmäßig ist die Authentifizierung auf „Nur MySQL-Authentifizierung“ festgelegt. Wählen Sie „Nur Microsoft Entra-Authentifizierung“ oder „MySQL- und Microsoft Entra-Authentifizierung“ aus, um die Microsoft Entra-Authentifizierung zu aktivieren.

Wählen Sie die benutzerseitig verwaltete Identität (User Managed Identity, UMI) mit den folgenden Rechten aus, um die Microsoft Entra-Authentifizierung zu konfigurieren:

- User.Read.All: Ermöglicht den Zugriff auf Microsoft Entra-Benutzerinformationen.

- GroupMember.Read.All: Ermöglicht den Zugriff auf Microsoft Entra-Gruppeninformationen.

- Application.Read.ALL: Ermöglicht den Zugriff auf Informationen zu Microsoft Entra-Dienstprinzipalen (Anwendung).

Fügen Sie einen Microsoft Entra-Administrator hinzu. Dabei kann es sich um Microsoft Entra-Benutzer oder -Gruppen handeln, die Zugriff auf einen Flexiblen Server haben.

Erstellen Sie Datenbankbenutzer in Ihrer Datenbank, die Microsoft Entra-Identitäten zugeordnet sind.

Stellen Sie eine Verbindung mit der Datenbank her, indem Sie ein Token für eine Microsoft Entra-Identität abrufen und sich anmelden.

Hinweis

Eine ausführliche Schritt-für-Schritt-Anleitung zum Konfigurieren der Microsoft Entra-Authentifizierung mit Azure Database for MySQL – Flexibler Server finden Sie unter Einrichten der Microsoft Entra-Authentifizierung für Azure Database for MySQL – Flexibler Server

Aufbau

Benutzerseitig verwaltete Identitäten sind für die Microsoft Entra-Authentifizierung erforderlich. Wenn eine benutzerseitig zugewiesenen Identität mit dem Flexiblen Server verknüpft wird, gibt der Ressourcenanbieter der verwalteten Identität (Managed Identity Resource Provider, MSRP) intern ein Zertifikat für diese Identität aus. Wenn die verwaltete Identität gelöscht wird, wird automatisch auch der entsprechende Dienstprinzipal entfernt.

Der Dienst verwendet dann die verwaltete Identität, um Zugriffstoken für Dienste anzufordern, welche die Microsoft Entra-Authentifizierung unterstützen. Azure Database unterstützt derzeit nur eine benutzerseitig zugewiesene verwaltete Identität (User-assigned Managed Identity, UMI) für Azure Database for MySQL Flexibler Server. Weitere Informationen finden Sie unter verwaltete Identitätstypen in Azure.

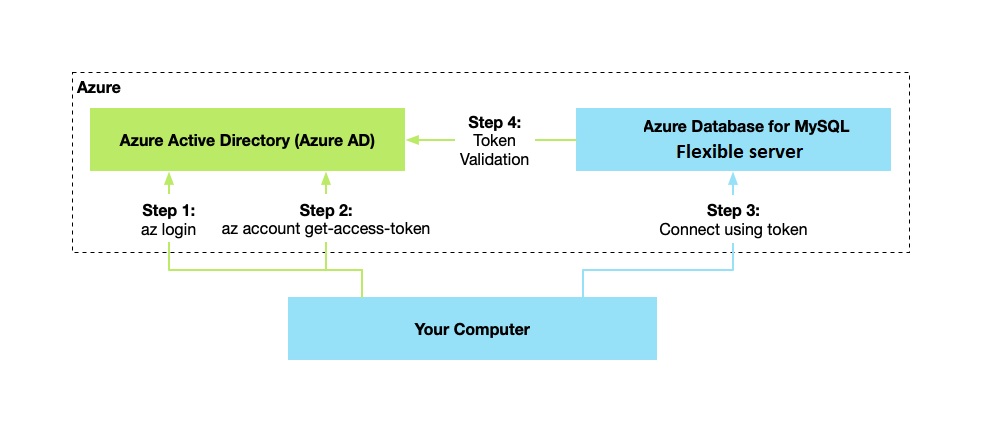

Die folgende Diagramm bietet eine Übersicht über die Funktionsweise der Authentifizierung unter Verwendung der Microsoft Entra-Authentifizierung mit Azure Database for PostgreSQL Flexibler Server. Die Pfeile zeigen die Kommunikationswege.

- Ihre Anwendung kann ein Token vom Azure Instance Metadata Service-Identitätsendpunkt anfordern.

- Bei Verwendung von Client-ID und Zertifikat wird ein Aufruf an Microsoft Entra ID gesendet, um ein Zugriffstoken anzufordern.

- Ein JSON Web Token (JWT)-Zugriffstoken wird von Microsoft Entra ID zurückgegeben. Ihre Anwendung sendet das Zugriffstoken in einem Aufruf an Ihren Flexiblen Server.

- Der Flexible Server validiert das Token mit der Microsoft Entra ID.

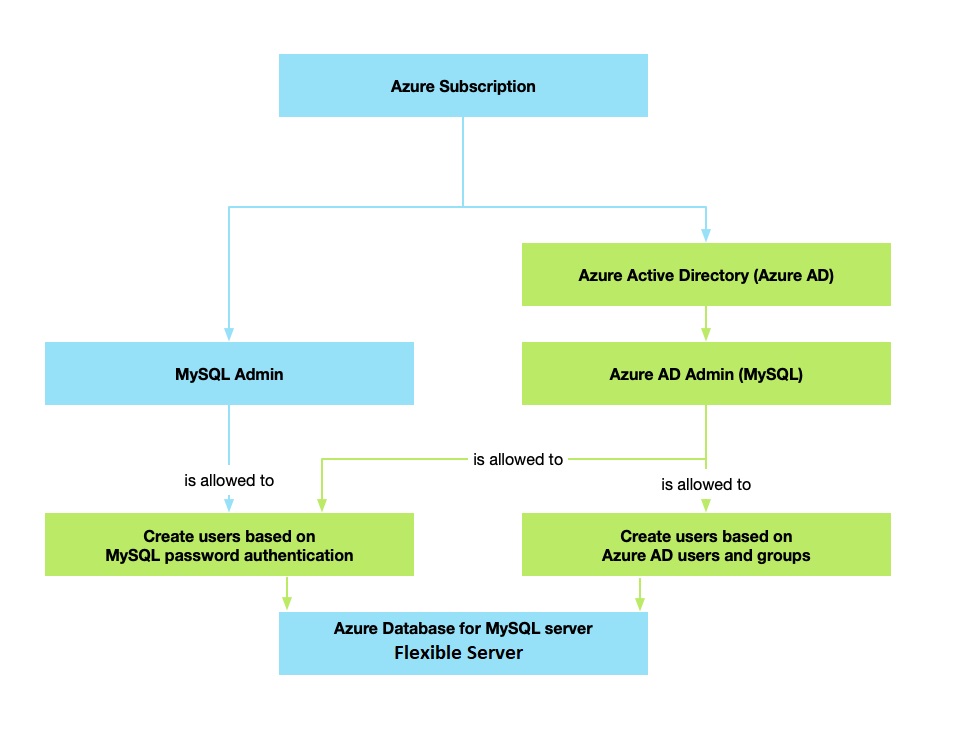

Administratorstruktur

Bei Verwendung der Microsoft Entra-Authentifizierung gibt es zwei Administratorkonten für Azure Database for MySQL Flexibler Server: den ursprünglichen MySQL-Administrator und den Microsoft Entra-Administrator.

Nur auf einem Microsoft Entra-Konto basierende Administratoren können den ersten eigenständigen Microsoft Entra-Datenbankbenutzer in einer Benutzerdatenbank erstellen. Die Anmeldedaten des Microsoft Entra-Administrators können ein Microsoft Entra-Benutzer oder eine Microsoft Entra-Gruppe sein. Wenn es sich bei dem Administrator um ein Gruppenkonto handelt, kann es von einem beliebigen Gruppenmitglied verwendet werden, sodass mehrere Microsoft Entra-Administratoren den Flexiblen Server verwalten können. Die Verwendung eines Gruppenkontos als Administrator erhöht die Verwaltbarkeit und ermöglicht es Ihnen, Gruppenmitglieder in Microsoft Entra ID zentral hinzuzufügen und zu entfernen, ohne die Benutzer oder Berechtigungen im flexiblen Server zu ändern. Es kann jeweils nur ein Microsoft Entra-Administrator (ein Benutzer oder eine Gruppe) konfiguriert werden.

Zu den Authentifizierungsmethoden für den Zugriff auf den Flexiblen Server zählen:

Nur MySQL-Authentifizierung: Dies ist die Standardoption. Für den Zugriff auf den Flexiblen Server kann nur die native MySQL-Authentifizierung mit einer MySQL-Anmeldung und einem Kennwort verwendet werden.

Nur Microsoft Entra-Authentifizierung – die native MySQL-Authentifizierung ist deaktiviert, und Benutzer können sich nur mit ihrem Microsoft Entra-Benutzer und -Token authentifizieren. Zum Aktivieren dieses Modus wird der Serverparameter aad_auth_only auf EIN festgelegt.

Authentifizierung mit MySQL und Microsoft Entra ID – Sowohl die native MySQL-Authentifizierung als auch die Microsoft Entra-Authentifizierung werden unterstützt. Zum Aktivieren dieses Modus wird der Serverparameter aad_auth_only auf AUS festgelegt.

Berechtigungen

Damit die benutzerseitig zugewiesene verwaltete Identität (User-assigned Managed Identity, UMI) als Serveridentität Daten aus Microsoft Graph lesen kann, sind die folgenden Berechtigungen erforderlich. Alternativ können Sie der benutzerseitig zugewiesenen verwalteten Identität die Rolle Verzeichnisleser zuweisen.

Wichtig

Nur Benutzer oder Benutzerinnen mit mindestens der Rolle Privilegierter Rollenadministrator können diese Berechtigungen erteilen.

- User.Read.All: Ermöglicht den Zugriff auf Microsoft Entra-Benutzerinformationen.

- GroupMember.Read.All: Ermöglicht den Zugriff auf Microsoft Entra-Gruppeninformationen.

- Application.Read.ALL: Ermöglicht den Zugriff auf Informationen zu Microsoft Entra-Dienstprinzipalen (Anwendung).

Anleitungen zum Erteilen und Verwenden der Berechtigungen finden Sie in der Übersicht über Microsoft Graph-Berechtigungen.

Nachdem Sie der UMI die Berechtigungen erteilt haben, werden sie für alle Server aktiviert, die mit der als Serveridentität zugewiesenen UMI erstellt werden.

Tokenüberprüfung

Die Microsoft Entra-Authentifizierung in Azure Database for MySQL Flexibler Server stellt sicher, dass der Benutzer auf dem MySQL-Server vorhanden ist und prüft die Gültigkeit des Tokens, indem der Inhalt des Tokens validiert wird. Die folgenden Tokenvalidierungsschritte werden ausgeführt:

- Das Token ist von Microsoft Entra ID signiert und wurde nicht manipuliert.

- Das Token wurde von Microsoft Entra ID für den Mandanten ausgestellt, der dem Server zugeordnet ist.

- Token ist nicht abgelaufen.

- Das Token gilt für die Flexible Serverressource (nicht für eine andere Azure-Ressource).

Herstellen einer Verbindung mithilfe von Microsoft Entra-Identitäten

Die Microsoft Entra-Authentifizierung unterstützt die folgenden Methoden der Verbindungsherstellung mit einer Datenbank unter Verwendung von Microsoft Entra-Identitäten:

- Microsoft Entra-Kennwort

- Microsoft Entra integriert

- Microsoft Entra Universal mit MFA

- Verwenden von Active Directory Anwendungszertifikaten oder Clientgeheimnissen

- Verwaltete Identität

Nachdem Sie sich bei Active Directory authentifiziert haben, rufen Sie ein Token ab. Dieses Token ist Ihr Kennwort für die Anmeldung.

Hinweis

Dieser Verwaltungsvorgang, z. B. das Hinzufügen neuer Benutzer, wird nur für Microsoft Entra-Benutzerrollen unterstützt.

Hinweis

Weitere Informationen zum Herstellen einer Verbindung mit einem Active Directory-Token finden Sie unter Einrichten der Microsoft Entra-Authentifizierung für Azure Database for MySQL – Flexibler Server.

Weitere Überlegungen

Sie können jeweils nur einen Microsoft Entra-Administrator pro Flexiblem Server konfigurieren.

Nur ein Microsoft Entra-Administrator für MySQL kann zunächst mithilfe eines Microsoft Entra-Kontos eine Verbindung mit dem Flexiblen Server herstellen. Der Active Directory-Administrator kann weitere Microsoft Entra-Datenbankbenutzer oder eine Microsoft Entra-Gruppe konfigurieren. Wenn es sich bei dem Administrator um ein Gruppenkonto handelt, kann es von einem beliebigen Gruppenmitglied verwendet werden, sodass mehrere Microsoft Entra-Administratoren den Flexiblen Server verwalten können. Die Verwendung eines Gruppenkontos als Administrator erhöht die Verwaltbarkeit und ermöglicht es Ihnen, Gruppenmitglieder in Microsoft Entra ID zentral hinzuzufügen und zu entfernen, ohne die Benutzer oder Berechtigungen im Flexiblen Server zu ändern.

Wenn ein Benutzer aus Microsoft Entra ID gelöscht wird, kann dieser Benutzer sich nicht mehr mit Microsoft Entra ID authentifizieren. Daher ist das Abrufen eines Zugriffstokens für diesen Benutzer nicht mehr möglich. Obwohl sich der entsprechende Benutzer noch in der Datenbank befindet, ist es nicht möglich, mit diesem Benutzer eine Verbindung mit dem Server herzustellen.

Hinweis

Die Anmeldung mit dem gelöschten Microsoft Entra-Benutzer kann bis zum Ablauf des Tokens (bis zu 60 Minuten nach Ausstellung des Tokens) weiterhin erfolgen. Wenn Sie den Benutzer aus Azure Database for MySQL Flexibler Server entfernen, wird dieser Zugriff sofort widerrufen.

Wenn der Microsoft Entra-Administrator vom Server entfernt wird, ist der Server nicht mehr einem Microsoft Entra-Mandanten zugeordnet, und daher werden alle Microsoft Entra-Anmeldungen für den Server deaktiviert. Durch das Hinzufügen eines neuen Microsoft Entra-Administrators aus demselben Mandanten werden die Microsoft Entra-Anmeldungen wieder aktiviert.

Ein Flexibler Server gleicht Zugriffstoken für Benutzer von Azure Database for MySQL Flexibler Server mit der eindeutigen Microsoft Entra-Benutzer-ID des Benutzers anstelle des Benutzernamens ab. Dies bedeutet Folgendes: Wenn ein Microsoft Entra-Benutzer in Microsoft Entra ID gelöscht und ein neuer Benutzer mit dem gleichen Namen erstellt wird, betrachtet der Flexible Server diesen als einen anderen Benutzer. Wenn also ein Benutzer aus Microsoft Entra ID gelöscht und dann ein neuer Benutzer mit dem gleichen Namen hinzugefügt wird, kann der neue Benutzer daher keine Verbindung mit dem vorhandenen Benutzer herstellen.

Hinweis

Die Abonnements eines Flexiblen Servers mit aktivierter Microsoft Entra-Authentifizierung können nicht an einen anderen Mandanten oder ein anderes Verzeichnis übertragen werden.