Microsoft Entra-Authentifizierung mit Azure Database for PostgreSQL – Flexibler Server

GILT FÜR:  Azure Database for PostgreSQL – Flexibler Server

Azure Database for PostgreSQL – Flexibler Server

Microsoft Entra-Authentifizierung ist ein Mechanismus zum Herstellen einer Verbindung mit Azure Database for PostgreSQL – Flexible Server unter Verwendung der in Microsoft Entra ID definierten Identitäten. Mit der Microsoft Entra-Authentifizierung können Sie Datenbankbenutzeridentitäten und andere Microsoft-Dienste an einem zentralen Ort verwalten, wodurch die Berechtigungsverwaltung vereinfacht wird.

Zu den Vorteilen der Verwendung von Microsoft Entra ID gehören:

- Einheitliche Authentifizierung von Benutzern über Azure-Dienste hinweg.

- Verwaltung von Kennwortrichtlinien und Kennwortrotation an einem zentralen Ort.

- Unterstützung für mehrere Authentifizierungsformen, wodurch die Notwendigkeit zum Speichern von Kennwörtern beseitigt werden kann.

- Die Möglichkeit von Kunden, Datenbankberechtigungen mithilfe externer Gruppen (Microsoft Entra ID) zu verwalten.

- Die Verwendung von PostgreSQL-Datenbankrollen zur Authentifizierung von Identitäten auf Datenbankebene.

- Unterstützung der tokenbasierten Authentifizierung für Anwendungen, die eine Verbindung mit Azure Database for PostgreSQL – Flexible Server herstellen.

Vergleich der Features und Funktionen von Microsoft Entra ID zwischen Bereitstellungsoptionen

Die Microsoft Entra-Authentifizierung für Azure Database for PostgreSQL – Flexible Server enthält unsere Erfahrung und unser Feedback, das von Azure Database for PostgreSQL – Single Server gesammelt wurde.

Die folgende Tabelle enthält eine Liste mit einem Vergleich der allgemeinen Microsoft Entra ID-Features und -Funktionen zwischen Azure Database for PostgreSQL – Single Server und Azure Database for PostgreSQL – Flexible Server.

| Feature/Funktion | Azure Database for PostgreSQL – Einzelserver | Azure Database for PostgreSQL: Flexible Server |

|---|---|---|

| Mehrere Microsoft Entra-Administrator*innen | Nein | Ja |

| Verwaltete Identitäten (systemseitig und benutzerseitig zugewiesen) | Partial | Vollständig |

| Support für eingeladene Benutzer*innen | Nein | Ja |

| Möglichkeit zum Deaktivieren der Kennwortauthentifizierung | Nicht verfügbar | Verfügbar |

| Fähigkeit eines Dienstprinzipals, als Gruppenmitglied zu fungieren | No | Ja |

| Audits von Microsoft Entra-Anmeldungen | No | Ja |

| PgBouncer-Unterstützung | No | Ja |

Funktionsweise von Microsoft Entra ID in Azure Database for PostgreSQL – Flexible Server

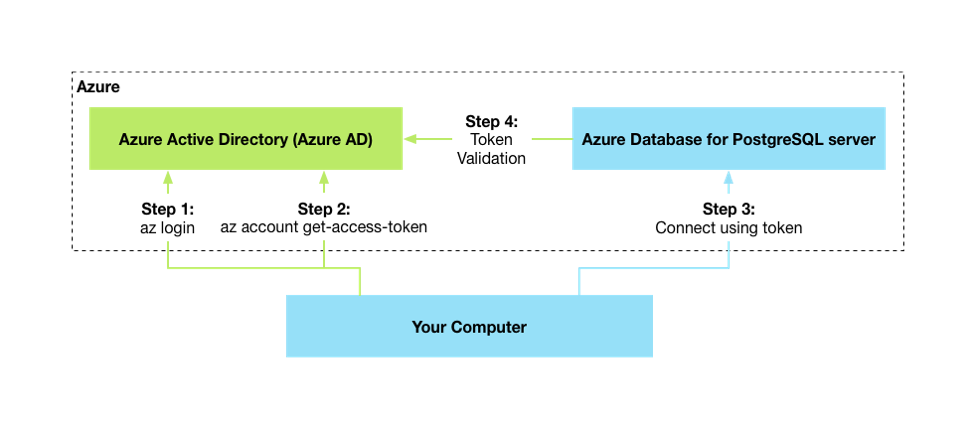

Die folgende Abbildung bietet eine Übersicht über die Funktionsweise der Authentifizierung bei der Verwendung von Microsoft Entra-Authentifizierung mit Azure Database for PostgreSQL – Flexible Server. Die Pfeile zeigen die Kommunikationswege.

Für die Schritte, um Microsoft Entra ID mit Azure Database for PostgreSQL – Flexible Server zu konfigurieren, finden Sie weitere Informationen unter Konfigurieren und Anmelden an Azure Database for PostgreSQL – Flexible Server mit Microsoft Entra ID.

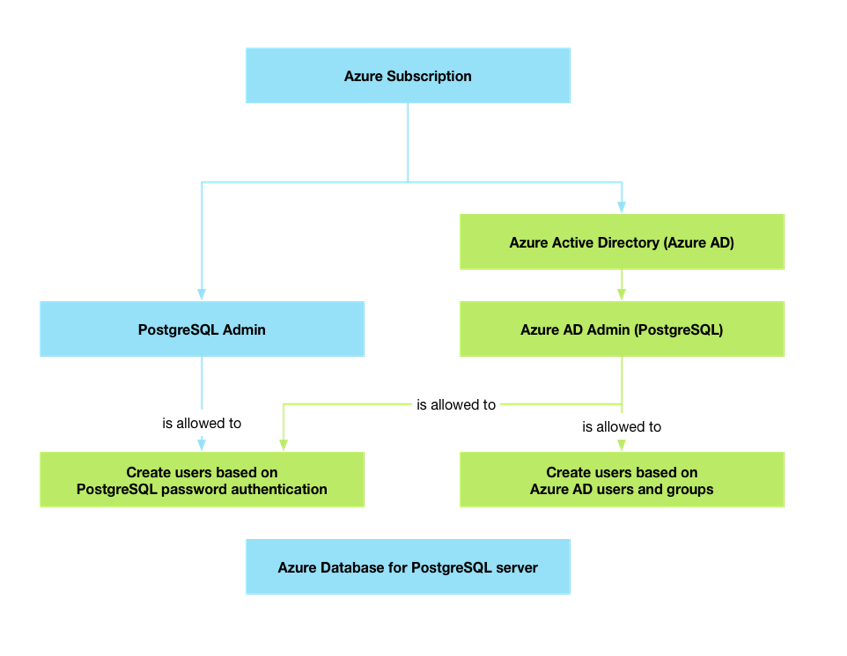

Unterschiede zwischen PostgreSQL-Administrator*in und Microsoft Entra-Administrator*in

Wenn Sie die Microsoft Entra-Authentifizierung für Ihren flexiblen Server aktivieren und einen Microsoft Entra-Prinzipal als Microsoft Entra-Administrator hinzufügen, ist das Konto:

- Ruft die gleichen Berechtigungen wie der ursprüngliche PostgreSQL-Administrator ab.

- Kann andere Microsoft Entra-Rollen auf dem Server verwalten.

PostgreSQL-Administrator*innen können nur lokale kennwortbasierte Benutzer erstellen. Der Microsoft Entra-Administrator hat jedoch die Berechtigung, Microsoft Entra-Benutzer*innen und lokale kennwortbasierte Benutzer*innen zu verwalten.

Microsoft Entra-Administrator*innen können Microsoft Entra-Benutzer*innen, eine Microsoft Entra-Gruppe, ein Dienstprinzipal oder eine verwaltete Identität sein. Die Verwendung eines Gruppenkontos als Administrator*in verbessert die Verwaltbarkeit. Sie ermöglicht das zentrale Hinzufügen und Entfernen von Gruppenmitgliedern in Microsoft Entra ID, ohne die Benutzer*innen oder Berechtigungen innerhalb der Instanz von Azure Database for PostgreSQL – Flexible Server zu ändern.

Sie können mehrere Microsoft Entra-Administrator*innen gleichzeitig konfigurieren. Sie haben die Möglichkeit, die Kennwortauthentifizierung für eine Instanz für Azure Database for PostgreSQL – Flexible Server für erweiterte Überwachungs- und Complianceanforderungen zu deaktivieren.

Hinweis

Dienstprinzipale oder verwaltete Identitäten können jetzt als voll funktionsfähige Microsoft Entra-Administrator*innen in Azure Database for PostgreSQL – Flexible Server fungieren. Dies war eine Einschränkung in der Azure Database for PostgreSQL – Single Server.

Microsoft Entra-Administrator*innen, die Sie über das Azure-Portal, eine API oder SQL erstellen, verfügen über die gleichen Berechtigungen wie reguläre Administratorbenutzer*innen, die Sie während der Serverbereitstellung erstellt haben. Datenbankberechtigungen für Microsoft Entra-Rollen ohne Administratorrechte werden ähnlich wie reguläre Rollen verwaltet.

Verbindung über Microsoft Entra-Identitäten

Die Microsoft Entra-Authentifizierung unterstützt die folgenden Methoden zum Herstellen einer Verbindung mit einer Datenbank mithilfe von Microsoft Entra-Identitäten:

- Microsoft Entra-Authentifizierung mit Kennwort

- Integrierte Microsoft Entra-Authentifizierung

- Microsoft Entra universal mit mehrstufiger Authentifizierung

- Active Directory Anwendungszertifikate oder Clientgeheimnisse

- Verwaltete Identität

Nachdem Sie sich bei Active Directory authentifiziert haben, rufen Sie ein Token ab. Dieses Token ist Ihr Kennwort für die Anmeldung.

Um Microsoft Entra ID mit Azure Database for PostgreSQL – Flexible Server zu konfigurieren, befolgen Sie die Schritte in Konfigurieren und Anmelden an Azure Database for PostgreSQL – Flexible Server mit Microsoft Entra ID.

Andere Aspekte

Wenn Sie möchten, dass die Microsoft Entra-Prinzipale den Besitz der Benutzerdatenbanken innerhalb eines Bereitstellungsverfahrens übernehmen, fügen Sie explizite Abhängigkeiten innerhalb Ihres Bereitstellungsmoduls (Terraform oder Azure Resource Manager) hinzu, um sicherzustellen, dass die Microsoft Entra-Authentifizierung aktiviert ist, bevor Sie Benutzerdatenbanken erstellen.

Es können jederzeit mehrere Microsoft Entra-Prinzipale (Benutzer*innen, eine Gruppe, Dienstprinzipale oder verwaltete Identitäten) als Microsoft Entra-Administrator*innen für eine Azure Database for PostgreSQL – Flexible Server-Instanz konfiguriert werden.

Nur ein*e Microsoft Entra-Administrator*in für PostgreSQL kann die erste Verbindung zu der Azure Database for PostgreSQL – Flexible Server-Instanz mithilfe eines Microsoft Entra-Kontos herstellen. Der Active Directory-Administrator kann weitere Microsoft Entra-Datenbankbenutzer konfigurieren.

Wenn ein Microsoft Entra-Prinzipal aus Microsoft Entra ID gelöscht wird, verbleibt er als PostgreSQL-Rolle, kann aber kein neues Zugriffstoken mehr erwerben. In diesem Fall ist die übereinstimmende Rolle zwar noch in der Datenbank vorhanden, aber sie kann sich nicht für den Server authentifizieren. Datenbankadministratoren müssen den Besitz manuell übertragen und die Rollen manuell ablegen.

Hinweis

Die Anmeldung mit der*dem gelöschten Microsoft Entra-Benutzer*in kann bis zum Ablauf des Tokens (bis zu 60 Minuten nach Ausstellung des Tokens) dennoch erfolgen. Wenn Sie außerdem den bzw. die Benutzer*in aus Azure Database for PostgreSQL – Flexible Server entfernen, wird dieser Zugriff sofort widerrufen.

Azure Database for PostgreSQL – Flexible Server gleicht Zugriffstoken für die Datenbankrolle mit der eindeutigen Microsoft Entra-Benutzer-ID des Benutzers bzw. der Benutzerin statt des Benutzernamens ab. Wenn ein*e Microsoft Entra-Benutzer*in gelöscht und ein*e neue*r Benutzer*in mit dem gleichen Namen erstellt wird, geht Azure Database for PostgreSQL – Flexibler Server davon aus, dass dies ein*e andere*r Benutzer*in ist. Wenn also ein*e Benutzer*in aus Microsoft Entra ID gelöscht und ein*e neue*r Benutzer*in mit demselben Namen hinzugefügt wird, wäre der bzw. die neue Benutzer*in nicht in der Lage, eine Verbindung mit der vorhandenen Rolle herzustellen.

Häufig gestellte Fragen

Welche Authentifizierungsmodi sind in Azure Database for PostgreSQL – Flexible Server verfügbar?

Azure Database for PostgreSQL – Flexible Server unterstützt drei Authentifizierungsmodi: nur PostgreSQL-Authentifizierung, nur Microsoft Entra-Authentifizierung und sowohl PostgreSQL als auch Microsoft Entra-Authentifizierung.

Kann ich mehrere Microsoft Entra-Administrator*innen auf meinem flexiblen Server erstellen?

Ja. Sie können mehrere Microsoft Entra-Administrator*innen auf Ihrem flexiblen Server konfigurieren. Während der Bereitstellung können Sie nur einen einzelnen Microsoft Entra-Administrator festlegen. Nachdem der Server erstellt wurde, können Sie jedoch beliebig viele Microsoft Entra-Administrator*innen festlegen, indem Sie zum Authentifizierungsbereich wechseln.

Können Microsoft Entra-Administrator*innen einfach Microsoft Entra-Benutzer*innen sein?

Nein Microsoft Entra-Administrator*innen können Benutzer*innen, eine Gruppe, ein Dienstprinzipal oder eine verwaltete Identität sein.

Können Microsoft Entra-Administrator*innen lokale kennwortbasierte Benutzer*innen erstellen?

Microsoft Entra-Administrator*innen verfügen über die Berechtigung zum Verwalten von Microsoft Entra-Benutzern und lokalen kennwortbasierten Benutzern.

Was geschieht, wenn ich die Microsoft Entra-Authentifizierung auf meinem flexiblen Server aktiviere?

Wenn Sie die Microsoft Entra-Authentifizierung auf Serverebene festlegen, wird die PGAadAuth-Erweiterung aktiviert und der Server neu gestartet.

Wie melde ich mich mit der Microsoft Entra-Authentifizierung an?

Sie können Clienttools wie psql oder pgAdmin verwenden, um sich bei Ihrem flexiblen Server anzumelden. Verwenden Sie Ihre Microsoft Entra-Benutzer-ID als Benutzername und Ihr Microsoft Entra-Token als Kennwort.

Wie kann ich mein Token generieren?

Sie generieren das Token mithilfe von

az login. Weitere Informationen finden Sie unter Abrufen des Microsoft Entra-Zugriffstokens.Was ist der Unterschied zwischen Gruppenanmeldung und individueller Anmeldung?

Der einzige Unterschied zwischen der Anmeldung als Microsoft Entra-Gruppenmitglied und der Anmeldung als einzelne*r Microsoft Entra-Benutzer*in liegt im Benutzernamen. Für die Anmeldung als einzelne*r Benutzer*in ist eine einzelne Microsoft Entra-Benutzer-ID erforderlich. Für die Anmeldung als Gruppenmitglied ist der Gruppenname erforderlich. In beiden Szenarien verwenden Sie dasselbe einzelne Microsoft Entra-Token wie das Kennwort.

Wie lang ist die Lebensdauer eines Token?

Benutzertoken sind bis zu 1 Stunde gültig. Token für vom System zugewiesene verwaltete Identitäten sind bis zu 24 Stunden gültig.

Nächste Schritte

- Informationen zum Erstellen und Befüllen von Microsoft Entra ID und zum Konfigurieren einer Microsoft Entra ID-Instanz mit Azure Database für PostgreSQL – Flexible Server finden Sie unter Konfigurieren und Anmelden mit Microsoft Entra ID für Azure Database for PostgreSQL – Flexible Server.

- Informationen zum Verwalten von Microsoft Entra-Benutzern für Azure Database for PostgreSQL – Flexible Server finden Sie unter Verwalten von Microsoft Entra-Rollen – Azure Database for PostgreSQL – Flexible Server.