Einrichten kundenseitig verwalteter Schlüssel in Microsoft Sentinel

Dieser Artikel enthält Hintergrundinformationen und Schritte zum Konfigurieren eines kundenseitig verwalteten Schlüssels (Customer-Managed Key, CMK) für Microsoft Sentinel. Alle in Microsoft Sentinel gespeicherten Daten werden bereits von Microsoft in allen relevanten Speicherressourcen verschlüsselt. CMK bietet eine zusätzliche Schutzebene mit einem Verschlüsselungsschlüssel, der von ihnen erstellt wird, Ihnen gehört und in Ihrem Azure Key Vault gespeichert ist.

Voraussetzungen

- Konfigurieren Sie einen dedizierten Log Analytics-Cluster mit einer Mindestabnahme von 100 GB/Tag. Wenn mehrere Arbeitsbereiche mit demselben dedizierten Cluster verbunden sind, teilen sie sich denselben vom Kunden verwalteten Schlüssel. Weitere Informationen finden Sie unter Preise für dedizierte Log Analytics-Cluster.

- Konfigurieren Sie CMK auf dem dedizierten Cluster und verknüpfen Sie Ihren Arbeitsbereich mit diesem Cluster. Erfahren Sie mehr über die CMK-Bereitstellungsschritte in Azure Monitor.

Weitere Überlegungen

Das Onboarding eines CMK-Arbeitsbereichs in Sentinel wird nur über die REST-API und nicht über das Azure-Portal unterstützt. Azure Resource Manager-Vorlagen (ARM-Vorlagen) werden für das CMK-Onboarding derzeit nicht unterstützt.

Die CMK-Funktion von Microsoft Sentinel wird nur für Arbeitsbereiche in dedizierten Log Analytics-Clustern bereitgestellt, die noch nicht in Microsoft Sentinel integriert wurden.

Die folgenden CMK-bezogenen Änderungen werden nicht unterstützt, da sie unwirksam sind (Microsoft Sentinel-Daten werden weiterhin nur mit dem von Microsoft verwalteten Schlüssel und nicht vom CMK verschlüsselt):

- Aktivieren eines CMK in einem Arbeitsbereich, der bereits in Microsoft Sentinel integriert ist

- Aktivieren eines CMK in einem Cluster, der in Sentinel integrierte Arbeitsbereiche enthält

- Verknüpfen eines in Sentinel integrierten Nicht-CMK-Arbeitsbereichs mit einem CMK-fähigen Cluster

Die folgenden CMK-bezogenen Änderungen werden nicht unterstützt, da sie zu nicht definierten und problematischen Verhaltensweisen führen können:

- Deaktivieren eines CMK in einem Arbeitsbereich, der bereits in Microsoft Sentinel integriert ist

- Festlegen eines in Sentinel integrierten, CMK-fähigen Arbeitsbereichs als Nicht-CMK-Arbeitsbereich, indem die Verknüpfung mit seinem CMK-fähigen dedizierten Cluster aufgehoben wird.

- Deaktivieren des CMK in einem CMK-fähigen dedizierten Log Analytics-Cluster

Microsoft Sentinel unterstützt vom System zugewiesene Identitäten in der CMK-Konfiguration. Daher sollte die Identität des dedizierten Log Analytics-Clusters vom Typ systemseitig zugewiesen sein. Es wird empfohlen, die Identität zu verwenden, die dem Log Analytics-Cluster automatisch beim Erstellen zugewiesen wird.

Die Änderung des kundenseitig verwalteten Schlüssels in einen anderen Schlüsseltyp (mit einer anderen URI) wird derzeit nicht unterstützt. Sie sollten den Schlüssel ändern, indem Sie ihn rotieren.

Bevor Sie CMK-Änderungen an einem Produktionsarbeitsbereich oder einem Log Analytics-Cluster vornehmen, wenden Sie sich an die Microsoft Sentinel-Produktgruppe.

Funktionsweise von CMK

Die Microsoft Sentinel-Lösung verwendet einen dedizierte Log Analytics-Cluster für Protokollsammlung und Protokollfeatures. Im Rahmen der Microsoft Sentinel-CMK-Konfiguration müssen auch die CMK-Einstellungen für die zugehörigen dedizierten Log Analytics-Cluster konfiguriert werden. Daten, die von Microsoft Sentinel in anderen Speicherressourcen als Log Analytics gespeichert werden, werden auch mithilfe des für den dedizierten Log Analytics-Cluster konfigurierten kundenseitig verwalteten Schlüssel verschlüsselt.

Weitere Informationen finden Sie unter

- Kundenseitig verwaltete Schlüssel (CMK) in Azure Monitor

- Azure Key Vault.

- Dedizierte Log Analytics-Cluster

Hinweis

Wenn Sie CMK in Microsoft Sentinel aktivieren, werden Public Preview-Funktionen, die CMK nicht unterstützen, nicht aktiviert.

Aktivieren von CMK

Gehen Sie zum Bereitstellen von CMK wie folgt vor:

- Stellen Sie sicher, dass Sie über einen Log Analytics-Arbeitsbereich verfügen und mit einem dedizierten Cluster verknüpft sind, auf dem CMK aktiviert ist. (Siehe Voraussetzungen.)

- Registrieren Sie sich beim Azure Cosmos DB-Ressourcenanbieter.

- Fügen Sie Ihrer Azure Key Vault-Instanz eine Zugriffsrichtlinie hinzu.

- Integrieren Sie den Arbeitsbereich über die Onboarding-API in Microsoft Sentinel.

- Wenden Sie sich an die Microsoft Sentinel-Produktgruppe, um das Onboarding bestätigen zu lassen.

Schritt 1: Konfigurieren von CMK in einem Log Analytics-Arbeitsbereich auf einem dedizierten Cluster

Wie in den Voraussetzungenerwähnt, muss dieser Arbeitsbereich zum Onboarding eines Log Analytics-Arbeitsbereichs mit CMK in Microsoft Sentinel zuerst mit einem dedizierten Log Analytics-Cluster verknüpft werden, auf dem CMK aktiviert ist. Microsoft Sentinel verwendet denselben Schlüssel, der vom dedizierten Cluster verwendet wird. Gehen Sie wie unter Konfiguration kundenseitig verwalteter Schlüssel in Azure Monitor beschrieben vor, um einen CMK-Arbeitsbereich zu erstellen, der in den folgenden Schritten als Microsoft Sentinel-Arbeitsbereich verwendet wird.

Schritt 2: Registrieren beim Azure Cosmos DB-Ressourcenanbieter

Microsoft Sentinel arbeitet mit Azure Cosmos DB als zusätzliche Speicherressource. Registrieren Sie sich unbedingt beim Azure Cosmos DB-Ressourcenanbieter, bevor Sie einen CMK-Arbeitsbereich in Microsoft Sentinel integrieren.

Registrieren Sie den Azure Cosmos DB-Ressourcenanbieter für Ihr Azure-Abonnement gemäß der Anleitung.

Schritt 3: Hinzufügen einer Zugriffsrichtlinie zu Ihrer Azure Key Vault-Instanz

Fügen Sie eine Zugriffsrichtlinie hinzu, mit der Azure Cosmos DB auf die Azure Key Vault-Instanz zugreifen kann, die mit Ihrem dedizierten Log Analytics-Cluster verknüpft ist (derselbe Schlüssel wird von Microsoft Sentinel verwendet).

Fügen Sie Ihrer Azure Key Vault-Instanz eine Zugriffsrichtlinie mit einem Azure Cosmos DB-Prinzipal hinzu, wie in der Azure Cosmos DB-Anleitung beschrieben.

Schritt 4: Onboarding des Arbeitsbereichs in Microsoft Sentinel über die Onboarding-API

Führen Sie ein Onboarding des CMK-fähigen Arbeitsbereichs in Microsoft Sentinel über die Onboarding-API durch, indem Sie die Eigenschaft customerManagedKey auf true setzen. Weitere Informationen zur Onboarding-API finden Sie in diesem Dokument im Microsoft Sentinel GitHub-Repository.

Der folgende URI und Anforderungstext ist beispielsweise ein gültiger Aufruf zum Onboarding eines Arbeitsbereichs in Microsoft Sentinel, wenn die richtigen URI-Parameter und das Autorisierungstoken gesendet werden.

URI

PUT https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.OperationalInsights/workspaces/{workspaceName}/providers/Microsoft.SecurityInsights/onboardingStates/{sentinelOnboardingStateName}?api-version=2021-03-01-preview

Anforderungstext

{

"properties": {

"customerManagedKey": true

}

}

Schritt 5: Wenden Sie sich an die Microsoft Sentinel-Produktgruppe, um das Onboarding bestätigen zu lassen

Schließlich bestätigen Sie den Onboarding-Status Ihres CMK-fähigen Arbeitsbereichs, indem Sie sich an die Microsoft Sentinel-Produktgruppe wenden.

Wiederruf oder Löschung von Schlüsselverschlüsselungsschlüsseln

Wenn ein Benutzer den Schlüsselverschlüsselungsschlüssel (den CMK) widerruft, indem er ihn entweder löscht oder den Zugriff für den dedizierten Cluster und den Azure Cosmos DB-Ressourcenanbieter entfernt, berücksichtigt Microsoft Sentinel diese Änderung binnen einer Stunde und verhält sich so, als wären die Daten nicht mehr verfügbar. Daraufhin werden alle Vorgänge unterbunden, für die beständige Speicherressourcen verwendet werden (beispielsweise Datenerfassung, beständige Konfigurationsänderungen und Incident-Erstellung). Zuvor gespeicherte Daten werden nicht gelöscht, bleiben aber unzugänglich. Daten, auf die nicht zugegriffen werden kann, unterliegen der Datenaufbewahrungsrichtlinie und werden gemäß dieser Richtlinie bereinigt.

Die Kontolöschung ist der einzige Vorgang, der nach dem Widerruf des Verschlüsselungsschlüssels noch möglich ist.

Wird der Zugriff nach dem Widerruf wiederhergestellt, stellt Microsoft Sentinel den Zugriff auf die Daten binnen einer Stunde wieder her.

Der Zugriff auf die Daten kann widerrufen werden, indem der kundenseitig verwaltete Schlüssel im Schlüsseltresor deaktiviert oder die Zugriffsrichtlinie für den Schlüssel sowohl für den dedizierten Log Analytics-Cluster als auch für Azure Cosmos DB gelöscht wird. Das Widerrufen des Zugriffs durch Entfernen des Schlüssels aus dem dedizierten Log Analytics-Cluster oder durch Entfernen der Identität, die dem dedizierten Log Analytics-Cluster zugeordnet ist, wird nicht unterstützt.

Weitere Informationen zur Funktionsweise der Schlüsselsperrung in Azure Monitor finden Sie unter CMK-Widerruf in Azure Monitor.

Rotieren des kundenseitig verwalteten Schlüssels

Die Schlüsselrotation wird von Microsoft Sentinel und Log Analytics unterstützt. Wenn ein Benutzer eine Schlüsselrotation in Key Vault vornimmt, wird der neue Schlüssel binnen einer Stunde von Microsoft Sentinel unterstützt.

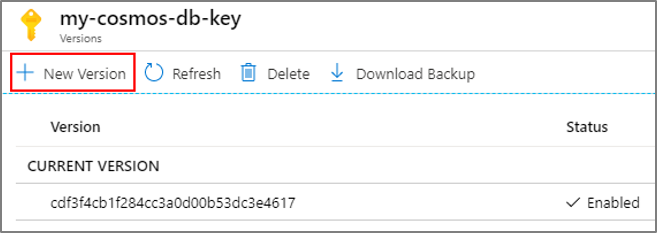

In Azure Key Vault können Sie zur Schlüsselrotation eine neue Version des Schlüssels erstellen:

Sie können die vorherige Version des Schlüssels nach 24 Stunden deaktivieren oder nachdem in den Azure Key Vault-Überwachungsprotokollen keine Aktivitäten mit der alten Version mehr vorkommen.

Nach dem Rotieren eines Schlüssels müssen Sie die dedizierte Log Analytics-Clusterressource in Log Analytics explizit mit der neuen Azure Key Vault-Schlüsselversion aktualisieren. Weitere Informationen finden Sie unter CMK-Rotation (KEK).

Ersetzen eines kundenseitig verwalteten Schlüssels

Microsoft Sentinel unterstützt das Ersetzen eines kundenseitig verwalteten Schlüssels nicht. Verwenden Sie stattdessen die Schlüsselrotationsfunktion.

Nächste Schritte

In diesem Dokument haben Sie gelernt, wie Sie einen kundenseitig verwalteten Schlüssel in Microsoft Sentinel einrichten. Weitere Informationen zu Microsoft Sentinel finden Sie in den folgenden Artikeln:

- Erfahren Sie, wie Sie Einblick in Ihre Daten und potenzielle Bedrohungen erhalten.

- Beginnen Sie mit Erkennung von Bedrohungen mithilfe von Microsoft Sentinel.

- Verwenden Sie Arbeitsmappen, um Ihre Daten zu überwachen.