Konnektivitätseinstellungen für Azure Synapse Analytics

In diesem Artikel werden die Konnektivitätseinstellungen in Azure Synapse Analytics beschrieben, und es wird erläutert, wie sie ggf. konfiguriert werden.

Zugriff aus öffentlichen Netzwerken

Sie können das Feature für den Zugriff aus öffentlichen Netzwerken verwenden, um eingehende Verbindungen von öffentlichen Netzwerken mit Ihrem Azure Synapse-Arbeitsbereich zuzulassen.

- Wenn der Zugriff aus öffentlichen Netzwerken deaktiviert ist, können Sie nur über private Endpunkte eine Verbindung mit Ihrem Arbeitsbereich herstellen.

- Wenn der Zugriff aus öffentlichen Netzwerken aktiviert ist, können Sie auch aus öffentlichen Netzwerken eine Verbindung mit Ihrem Arbeitsbereich herstellen. Sie können dieses Feature sowohl während als auch nach der Erstellung Ihres Arbeitsbereichs verwalten.

Wichtig

Dieses Feature ist nur für Azure Synapse-Arbeitsbereiche verfügbar, die einem verwalteten virtuellen Netzwerk von Azure Synapse Analytics zugeordnet sind. Sie können Ihren Synapse-Arbeitsbereich jedoch immer noch für das öffentliche Netzwerk öffnen, unabhängig von seiner Zuordnung zum verwalteten VNet.

Wenn der Zugriff auf das öffentliche Netzwerk deaktiviert ist, wird der Zugriff auf den GIT-Modus in Synapse Studio und Committen von Änderungen nicht blockiert, solange der Benutzer bzw. die Benutzerin über ausreichende Berechtigungen für den Zugriff auf das integrierte Git-Repository oder den entsprechenden Git-Branch verfügt. Die Schaltfläche „Veröffentlichen“ funktioniert jedoch nicht, da der Zugriff auf den Livemodus durch die Firewalleinstellungen blockiert wird. Wenn der Zugriff auf das öffentliche Netzwerk deaktiviert ist, kann die selbstgehostete Integration Runtime weiterhin mit Synapse kommunizieren. Zurzeit wird die Einrichtung einer privaten Verbindung zwischen einer selbstgehosteten Integration Runtime und der Synapse-Steuerungsebene nicht unterstützt.

Wenn Sie die Option Deaktivieren auswählen, werden keine Firewallregeln angewendet, die Sie konfigurieren können. Darüber hinaus werden Ihre Firewallregeln in der Netzwerkeinstellung im Synapse-Portal abgeblendet angezeigt. Ihre Firewallkonfigurationen werden erneut angewendet, wenn Sie den Zugriff aus öffentlichen Netzwerken erneut aktivieren.

Tipp

Wenn Sie die Aktivierung wiederherstellen, sollten Sie etwas Zeit verstreichen lassen, bevor Sie die Firewallregeln bearbeiten.

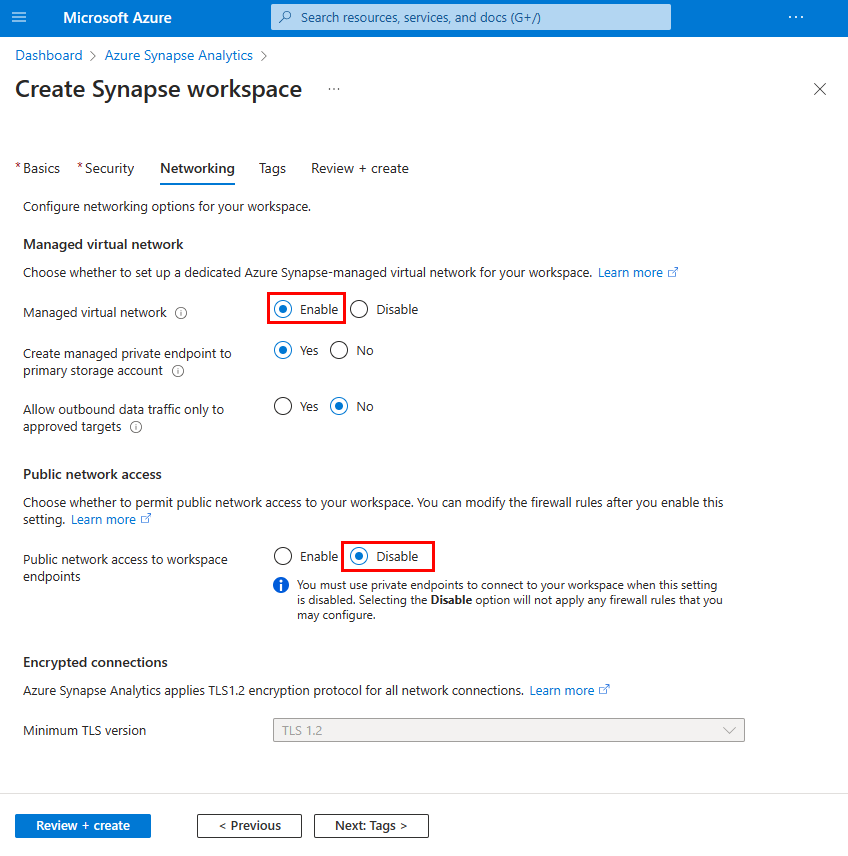

Konfigurieren des Zugriffs aus öffentlichen Netzwerken beim Erstellen Ihres Arbeitsbereichs

Wählen Sie die Registerkarte Netzwerk aus, wenn Sie Ihren Arbeitsbereich im Azure-Portal erstellen.

Wählen Sie unter „Verwaltetes virtuelles Netzwerk“ die Option Aktivieren aus, um Ihren Arbeitsbereich einem verwalteten virtuellen Netzwerk zuzuordnen und den Zugriff aus öffentlichen Netzwerken zuzulassen.

Wählen Sie unter Zugriff aus öffentlichen Netzwerken die Option Deaktivieren aus, um öffentlichen Zugriff auf Ihren Arbeitsbereich zu verweigern. Wählen Sie Aktivieren aus, wenn Sie öffentlichen Zugriff auf Ihren Arbeitsbereich zulassen möchten.

Schließen Sie den Rest des Erstellungsablaufs des Arbeitsbereichs ab.

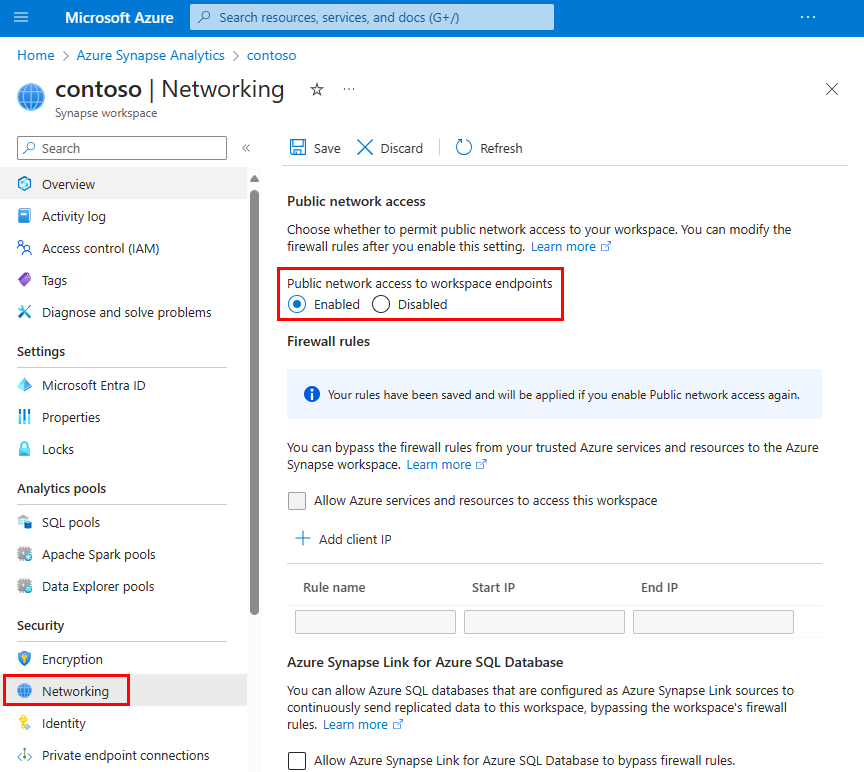

Konfigurieren des Zugriffs aus öffentlichen Netzwerken nach dem Erstellen Ihres Arbeitsbereichs

Wählen Sie Ihren Synapse-Arbeitsbereich im Azure-Portal aus.

Wählen Sie in der Navigation auf der linken Seite Netzwerk aus.

Wählen Sie Deaktiviert aus, um Zugriff aus öffentlichen Netzwerken auf Ihren Arbeitsbereich zu verweigern. Wählen Sie Aktiviert aus, wenn Sie öffentlichen Zugriff auf Ihren Arbeitsbereich zulassen möchten.

Bei Deaktivierung werden die Firewallregeln abgeblendet, um anzuzeigen, dass Firewallregeln nicht wirksam sind. Firewallregelkonfigurationen bleiben erhalten.

Wählen Sie Speichern aus, um die Änderung zu speichern. Eine Benachrichtigung bestätigt, dass die Netzwerkeinstellung erfolgreich gespeichert wurde.

Verbindungsrichtlinie

Die Verbindungsrichtlinie für Synapse SQL in Azure Synapse Analytics ist auf Standard festgelegt. Dies kann in Azure Synapse Analytics nicht geändert werden. Weitere Informationen finden Sie unter Verbindungsarchitektur in Azure Database for MySQL.

TLS-Mindestversion

Der serverlose SQL-Endpunkt und Entwicklungsendpunkt akzeptieren nur TLS 1.2 und höher.

Seit Dezember 2021 ist mindestens TLS 1.2 für vom Arbeitsbereich verwaltete dedizierte SQL-Pools in neuen Synapse-Arbeitsbereichen erforderlich. Sie können diese Anforderung mithilfe der REST-API für die TLS-Mindestversion herauf- oder herabsetzen, sowohl für neue Synapse-Arbeitsbereiche als auch für vorhandene Arbeitsbereiche, damit Benutzer, die keine höhere TLS-Clientversion in den Arbeitsbereichen verwenden können, eine Verbindung herstellen können. Kunden können außerdem die minimale TLS-Version heraufsetzen, um ihre Sicherheitsanforderungen zu erfüllen.

Wichtig

Azure wird ab November 2024 ältere TLS-Versionen (TLS 1.0 und 1.1) einstellen. Verwenden Sie TLS 1.2 oder höher. Nach dem 31. März 2025 können Sie die minimale TLS-Version für Azure Synapse Analytics-Clientverbindungen nicht mehr unter TLS 1.2 festlegen. Danach schlagen Anmeldeversuche über Verbindungen mit einer TSL-Version unter 1.2 fehl. Weitere Informationen finden Sie unter Ankündigung: Die Azure-Unterstützung für TLS 1.0 und TLS 1.1 endet.

Azure Policy

Die Azure-Richtlinie zum Verhindern von Änderungen an den Netzwerkeinstellungen im Synapse-Arbeitsbereich, ist derzeit nicht verfügbar.