Verwenden der mehrstufigen Microsoft Entra-Authentifizierung mit Synapse SQL (SSMS-Unterstützung für MFA)

Synapse SQL unterstützt Verbindungen mit SQL Server Management Studio (SSMS) mithilfe der universellen Active Directory-Authentifizierung.

In diesem Artikel werden die Unterschiede zwischen den verschiedenen Authentifizierungsoptionen sowie die Einschränkungen bei Verwendung der universellen Authentifizierung erörtert.

Herunterladen der aktuellen Version von SSMS: Laden Sie die neueste Version von SSMS unter Herunterladen von SQL Server Management Studio (SSMS) auf den Clientcomputer herunter.

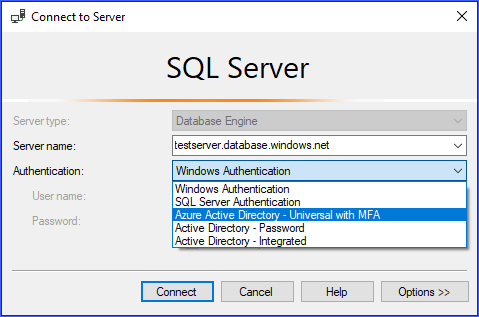

Verwenden Sie für alle Features in diesem Artikel mindestens die Version 17.2 vom Juli 2017. Das letzte Verbindungsdialogfeld sollte ungefähr wie folgt aussehen:

Die fünf Authentifizierungsoptionen

Die universelle Active Directory Domain Services-Authentifizierung unterstützt die zwei nicht interaktiven Authentifizierungsmethoden: – Authentifizierung per Active Directory - Password – Authentifizierung per Active Directory - Integrated

Es gibt darüber hinaus zwei nicht interaktive Authentifizierungsmodelle, die in zahlreichen verschiedenen Anwendungen (ADO.NET, JDCB, ODC usw.) verwendet werden können. Bei diesen beiden Methoden werden niemals Popupdialogfelder angezeigt:

Active Directory - PasswordActive Directory - Integrated

Die folgende interaktive Methode unterstützt auch die Microsoft Entra-Multi-Faktor-Authentifizierung (MFA):

Active Directory - Universal with MFA

Die Multi-Faktor-Authentifizierung von Microsoft Entra trägt zum Schutz des Zugriffs auf Daten und Anwendungen bei und bietet gleichzeitig ein einfaches Anmeldeverfahren für Benutzer. Diese Lösung ermöglicht eine sichere Authentifizierung über eine Reihe einfacher Überprüfungsoptionen: Telefonanruf, SMS, Smartcards mit PIN oder Benachrichtigung in einer mobilen App. Benutzer können ihre bevorzugte Methode wählen. Bei der interaktiven MFA mit Microsoft Entra ID kann ein Popupdialogfeld zur Überprüfung geöffnet werden.

Eine Beschreibung der Multi-Faktor-Authentifizierung finden Sie unter Gewusst wie: Microsoft Entra-Multi-Faktor-Authentifizierung.

Name der Microsoft Entra-Domäne oder Mandanten-ID-Parameter

Ab SSMS Version 17 können Benutzer*innen, die aus anderen Azure Active Directory-Instanzen als Gastbenutzer*innen in das aktuelle Active Directory importiert wurden, beim Herstellen einer Verbindung den Namen der Microsoft Entra-Domäne oder die Mandanten-ID angeben.

Zu den Gastbenutzern zählen Benutzer, die von anderen Azure ADs eingeladen wurden, Microsoft-Konten wie outlook.com, hotmail.com, live.com oder andere Konten wie gmail.com. Durch diese Informationen kann bei der universellen Active Directory-Authentifizierung mit mehrstufiger Authentifizierung die richtige Authentifizierungsstelle identifiziert werden. Diese Option ist für die Unterstützung von Microsoft-Konten (MSA) wie outlook.com, hotmail.com oder live.com oder Nicht-MSA-Konten erforderlich.

Alle diese Benutzer*innen, die mithilfe der universellen Authentifizierung authentifiziert werden sollen, müssen den Namen ihrer Microsoft Entra-Domäne oder ihre Mandanten-ID eingeben. Dieser Parameter stellt den aktuellen Namen der Microsoft Entra-Domäne/die aktuelle Mandanten-ID dar, mit denen der Azure-Server verknüpft ist.

Wenn der Azure-Server beispielsweise mit der Microsoft Entra-Domäne contosotest.onmicrosoft.com verbunden ist, in der Benutzer*in joe@contosodev.onmicrosoft.com als importierte*r Benutzer*in aus der Microsoft Entra-Domäne contosodev.onmicrosoft.com gehostet wird, lautet der erforderliche Domänenname für die Authentifizierung dieses Benutzers oder dieser Benutzerin contosotest.onmicrosoft.com.

Wenn der*die Benutzer*in ein*e native*r Benutzer*in der mit dem Azure-Server verknüpften Microsoft Entra ID-Instanz ist und kein MSA-Konto darstellt, sind weder Domänenname noch Mandanten-ID erforderlich.

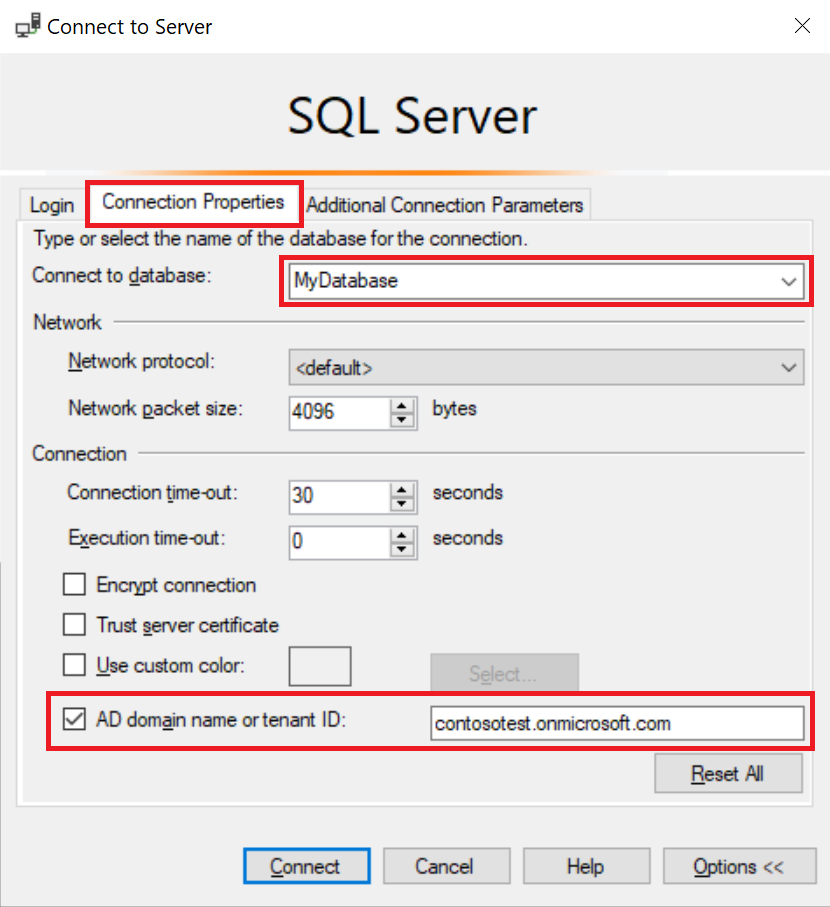

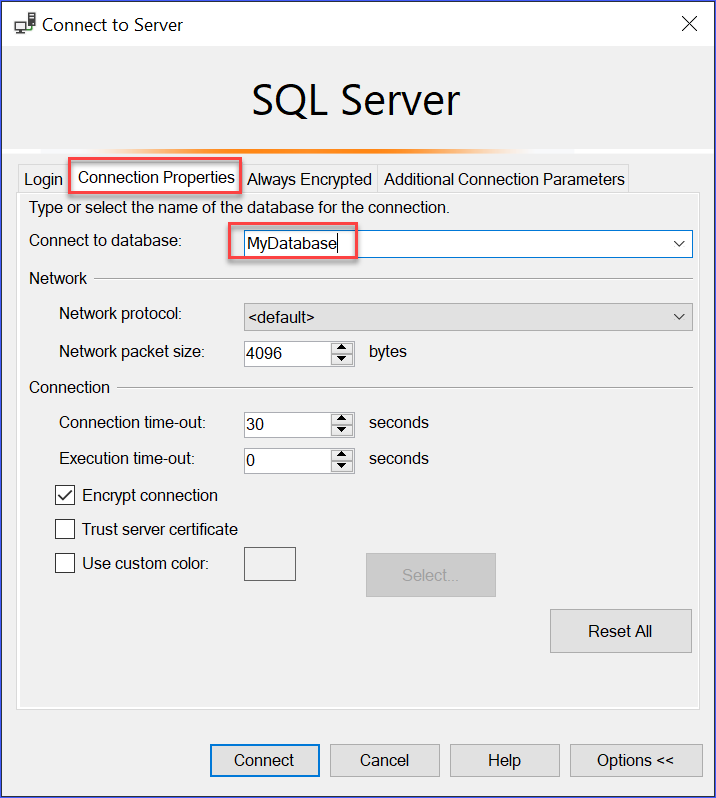

Um den Parameter einzugeben (ab SSMS Version 17.2) füllen Sie das Dialogfeld Verbindung mit Datenbank herstellen aus. Wählen Sie dazu die Authentifizierung Active Directory: universell mit MFA-Unterstützung aus, wählen Sie Optionen aus, füllen Sie das Feld Benutzername aus, und wählen Sie dann die Registerkarte Verbindungseigenschaften aus.

Aktivieren Sie das Kontrollkästchen AD-Domänenname oder Mandanten-ID, und geben Sie die Authentifizierungsstelle an, z.B. den Domänennamen (contosotest.onmicrosoft.com) oder die GUID der Mandanten-ID.

Wenn Sie SSMS 18. x oder höher ausführen, wird der Active Directory-Domänenname oder die Mandanten-ID nicht mehr für Gastbenutzer benötigt, da diese Angaben von Version 18. x oder höher automatisch erkannt werden.

Microsoft Entra-Business-to-Business-Unterstützung

Microsoft Entra-Benutzer*innen, die für Microsoft Entra B2B-Szenarien als Gastbenutzer*innen unterstützt werden (siehe Was ist Azure B2B-Zusammenarbeit?), können nur als Mitglieder einer Gruppe eine Verbindung mit Synapse SQL herstellen, die in der aktuellen Microsoft Entra ID-Instanz erstellt und manuell mit der Transact-SQL-Anweisung CREATE USER in einer bestimmten Datenbank zugeordnet wurde.

Wenn steve@gmail.com beispielsweise zu Azure AD contosotest (mit der Microsoft Entra-Domäne contosotest.onmicrosoft.com) eingeladen wird, muss eine Microsoft Entra-Gruppe (etwa usergroup) in der Microsoft Entra ID-Instanz erstellt werden, die das Mitglied steve@gmail.com enthält. Diese Gruppe muss dann von einem*r Microsoft Entra-SQL-Administrator*in oder Microsoft Entra-DBO durch Ausführen der Transact-SQL-Anweisung CREATE USER [usergroup] FROM EXTERNAL PROVIDER für eine bestimmte Datenbank (d. h. MyDatabase) erstellt werden.

Nach dem Erstellen des Datenbankbenutzers kann der Benutzer steve@gmail.com sich mithilfe der SSMS-Authentifizierungsoption Active Directory – Universal with MFA support bei MyDatabase anmelden.

Die Benutzergruppe verfügt standardmäßig nur über die Verbindungsberechtigung, und alle weiteren Datenzugriffe müssen auf normale Weise gewährt werden.

Der Benutzer steve@gmail.com muss als Gastbenutzer das Kontrollkästchen aktivieren und den AD-Domänennamen contosotest.onmicrosoft.com im SSMS-Dialogfeld Verbindungseigenschaften hinzufügen. Die Option AD-Domänenname oder Mandanten-ID wird nur für Optionen der Reihe „universell mit MFA-Unterstützung“ unterstützt, andernfalls wird sie abgeblendet dargestellt.

Einschränkungen der universellen Authentifizierung bei Synapse SQL

- SSMS und SqlPackage.exe sind die einzigen Tools, die derzeit für MFA über die universelle Active Directory-Authentifizierung aktiviert sind.

- SSMS Version 17.2 unterstützt den gleichzeitigen Zugriff durch mehrere Benutzer mithilfe der universellen Authentifizierung mit mehrstufiger Authentifizierung. In Version 17.0 und 17.1 konnte sich nur ein einziges Microsoft Entra-Konto über die universelle Authentifizierung bei einer SSMS-Instanz anmelden. Für die Anmeldung mit einem anderen Microsoft Entra-Konto müssen Sie eine andere SSMS-Instanz verwenden. (Diese Einschränkung gilt nur für die universelle Active Directory-Authentifizierung. Mit der Active Directory-Kennwortauthentifizierung, der integrierten Active Directory-Authentifizierung oder der SQL Server-Authentifizierung können Sie sich bei verschiedenen Servern anmelden.)

- SSMS unterstützt die universelle Active Directory-Authentifizierung für den Objekt-Explorer, den Abfrage-Editor und die Abfragespeichervisualisierung.

- SSMS Version 17.2 bietet Unterstützung von DacFx Wizard zum Exportieren/Extrahieren/Bereitstellen von Daten aus Datenbanken. Sobald ein bestimmter Benutzer über das erste Authentifizierungsdialogfeld mithilfe der universellen Authentifizierung authentifiziert wurde, funktioniert DacFx Wizard genau wie bei allen anderen Authentifizierungsmethoden.

- Der SSMS-Tabellen-Designer unterstützt die universelle Authentifizierung nicht.

- Es bestehen keine weiteren Softwareanforderungen für die universelle Active Directory-Authentifizierung – mit einer Ausnahme: Sie müssen eine unterstützte SSMS-Version verwenden.

- Die ADAL-Version (Active Directory Authentication Library) für die universelle Authentifizierung wurde auf die aktuelle veröffentlichte Version 3.13.9 von „ADAL.DLL“ aktualisiert. Weitere Informationen finden Sie unter Active Directory Authentication Library 3.14.1.

Nächste Schritte

Weitere Informationen finden Sie im Artikel Herstellen einer Verbindung mit Synapse SQL mithilfe von SQL Server Management Studio.