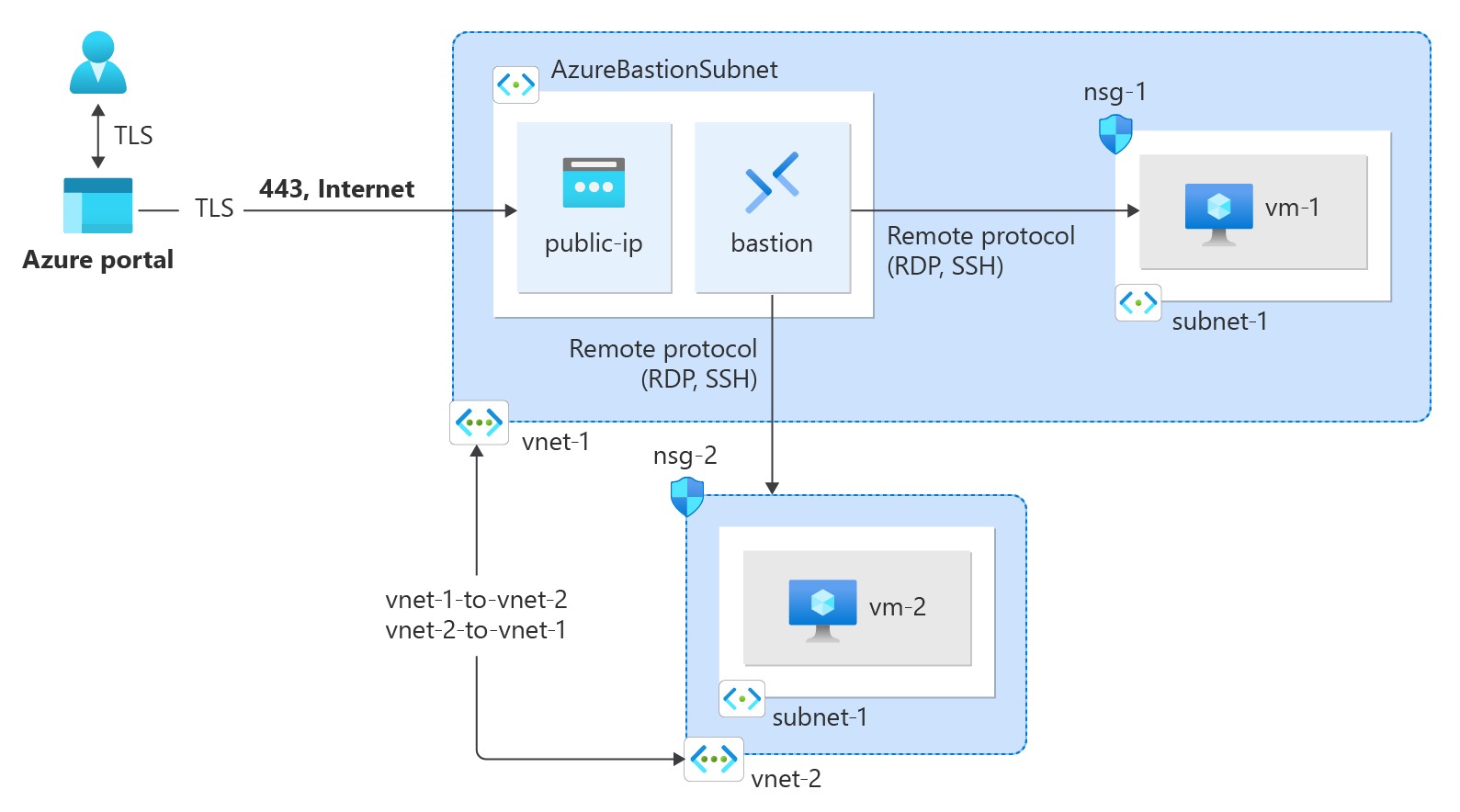

Tutorial: Herstellen einer Verbindung zwischen virtuellen Netzwerken mit Peering virtueller Netzwerke

Sie können durch Peering virtueller Netzwerke Verbindungen zwischen virtuellen Netzwerken herstellen. Diese virtuellen Netzwerke können sich in der gleichen Region oder in verschiedenen Regionen befinden (auch bekannt als globales virtuelles Netzwerk-Peering). Sobald die virtuellen Netzwerke verbunden sind, können die Ressourcen in beiden virtuellen Netzwerken über eine Verbindung mit niedriger Latenz und hoher Bandbreite über das Microsoft Backbone-Netzwerk miteinander kommunizieren.

In diesem Tutorial lernen Sie Folgendes:

- Erstellen virtueller Netzwerke

- Herstellen einer Verbindung zwischen zwei virtuellen Netzwerken mit einem Peering virtueller Netzwerke

- Bereitstellen eines virtuellen Computers (VM) in jedem virtuellen Netzwerk

- Kommunikation zwischen VMs

Voraussetzungen

- Ein Azure-Konto mit einem aktiven Abonnement. Sie können ein Konto kostenlos erstellen.

Erstellen eines virtuellen Netzwerks und eines Azure Bastion-Hosts

Mit den folgenden Schritten wird ein virtuelles Netzwerk mit einem Ressourcensubnetz, einem Azure Bastion-Subnetz und einem Bastion-Host erstellt:

Suchen Sie im Portal nach der Option Virtuelle Netzwerke und wählen Sie sie aus.

Wählen Sie auf der Seite Virtuelle Netzwerke die Option + Erstellen aus.

Geben Sie unter Virtuelles Netzwerk erstellen auf der Registerkarte Grundlagen die folgenden Informationen ein, oder wählen Sie sie aus:

Einstellung Wert Projektdetails Subscription Wählen Sie Ihr Abonnement aus. Resource group Wählen Sie Neu erstellen.

Geben Sie test-rg für den Namen ein.

Wählen Sie OK aus.Instanzendetails Name Geben Sie vnet-1 ein. Region Wählen Sie USA, Osten 2 aus.

Wählen Sie Weiter aus, um zur Registerkarte Sicherheit zu gelangen.

Wählen Sie im Abschnitt Azure Bastion die Option Azure Bastion aktivieren aus.

Bastion verwendet Ihren Browser, um mithilfe ihrer privaten IP-Adressen eine Verbindung mit VMs in Ihrem virtuellen Netzwerk über Secure Shell (SSH) oder das Remotedesktopprotokoll (RDP) herzustellen. Die VMs benötigen keine öffentlichen IP-Adressen, keine Clientsoftware und keine spezielle Konfiguration. Weitere Informationen finden Sie unter Was ist Azure Bastion?.

Hinweis

Die Stundenpreise gelten ab dem Zeitpunkt der Bereitstellung von Bastion, unabhängig von der Nutzung ausgehender Daten. Weitere Informationen dazu finden Sie unter Preise und SKUs. Wenn Sie Bastion im Rahmen eines Tutorials oder Tests bereitstellen, empfiehlt es sich, diese Ressource zu löschen, sobald Sie sie nicht mehr benötigen.

Geben Sie unter Azure Bastion die folgenden Informationen ein, oder wählen Sie diese aus:

Einstellung Wert Azure Bastion-Hostname Geben Sie bastion ein. Öffentliche Azure Bastion-IP-Adresse Wählen Sie Öffentliche IP-Adresse erstellen aus.

Geben Sie public-ip-bastion als Namen ein.

Wählen Sie OK aus.

Wählen Sie Weiter aus, um zur Registerkarte IP-Adressen zu gelangen.

Wählen Sie im Feld für den Adressraum unter Subnetze das Standardsubnetz aus.

Geben Sie unter Subnetz bearbeiten die folgenden Informationen ein, oder wählen Sie sie aus:

Einstellung Wert Subnetzzweck Übernehmen Sie den Standardwert Default. Name Geben Sie subnet-1 ein. IPv4 IPv4-Adressbereich Übernehmen Sie den Standardwert 10.0.0.0/16. Startadresse Übernehmen Sie den Standardwert 10.0.0.0. Size Übernehmen Sie den Standardwert: /24 (256 Adressen). Wählen Sie Speichern.

Wählen Sie unten im Fenster die Option Überprüfen + erstellen aus. Klicken Sie nach der Validierung auf Erstellen.

Wiederholen Sie die vorherigen Schritte, um ein zweites virtuelles Netzwerk mit den folgenden Werten zu erstellen:

Hinweis

Das zweite virtuelle Netzwerk kann sich in derselben Region wie das erste virtuelle Netzwerk oder in einer anderen Region befinden. Sie können die Registerkarte Sicherheit und die Bastion-Bereitstellung für das zweite virtuelle Netzwerk überspringen. Nach dem Erstellen des Netzwerkpeers können Sie mit der gleichen Bastion-Bereitstellung eine Verbindung mit beiden VMs herstellen.

| Einstellung | Wert |

|---|---|

| Name | vnet-2 |

| Adressraum | 10.1.0.0/16 |

| Resource group | test-rg |

| Subnetzname | subnet-1 |

| Subnetzadressbereich | 10.1.0.0/24 |

Erstellen eines virtuellen Netzwerkpeers

Führen Sie die folgenden Schritte aus, um einen bidirektionalen Netzwerkpeer zwischen vnet1 und vnet2 zu erstellen.

Geben Sie im Suchfeld oben im Portal den Suchbegriff Virtuelles Netzwerk ein. Wählen Sie in den Suchergebnissen Virtuelle Netzwerke aus.

Wählen Sie vnet-1 aus.

Wählen Sie unter Einstellungen die Option Peerings aus.

Klicken Sie auf + Hinzufügen.

Geben Sie unter Peering hinzufügen die folgenden Informationen ein, oder wählen Sie sie aus:

Einstellung Wert Zusammenfassung zu virtuellen Remotenetzwerken Name des Peeringlinks Geben Sie vnet-2-to-vnet-1 ein. Bereitstellungsmodell für das virtuelle Netzwerk Belassen Sie den Standardwert von Ressourcen-Manager. Subscription Wählen Sie Ihr Abonnement aus. Virtuelles Netzwerk Wählen Sie vnet-2 aus. Einstellungen für das Peering virtueller Remotenetzwerke Zulassen von „vnet-2“ für den Zugriff auf „vnet-1“ Belassen Sie die Standardeinstellung von ausgewählt. „vnet-2“ ermöglichen, weitergeleiteten Datenverkehr von „vnet-1“ zu empfangen Aktivieren Sie das Kontrollkästchen. Gateway oder Routenserver in „vnet-2“ ermöglichen, Datenverkehr an „vnet-1“ weiterzuleiten Belassen Sie den Standardwert von „gelöscht“. „vnet-2“ die Verwendung des Remotegateways oder Routenservers von „vnet-1“ ermöglichen Belassen Sie den Standardwert von „gelöscht“. Zusammenfassung für das Peering lokaler virtueller Netzwerke Name des Peeringlinks Geben Sie vnet-1-to-vnet-2 ein. Einstellungen für das Peering lokaler virtueller Netzwerke Zulassen von „vnet-1“ für den Zugriff auf „vnet-2“ Belassen Sie die Standardeinstellung von ausgewählt. Zulassen, dass „vnet-1“ weitergeleiteten Datenverkehr von „vnet-2“ empfangen kann Aktivieren Sie das Kontrollkästchen. Gateway oder Routenserver in „vnet-1“ ermöglichen, Datenverkehr an „vnet-2“ weiterzuleiten Belassen Sie den Standardwert von „gelöscht“. „vnet-1“ die Verwendung des Remotegateways oder Routenservers von „vnet-2“ ermöglichen Belassen Sie den Standardwert von „gelöscht“.

Wählen Sie Hinzufügen.

Erstellen von virtuellen Computern

Testen Sie die Kommunikation zwischen den virtuellen Computern, indem Sie einen virtuellen Computer in jedem virtuellen Netzwerk erstellen. Die virtuellen Computer können über das Peering virtueller Netzwerke miteinander kommunizieren.

Erstellen eines virtuellen Testcomputers

Mit dem folgenden Verfahren wird im virtuellen Netzwerk eine Test-VM mit dem Namen vm-1 erstellt.

Suchen Sie im Portal nach Virtuelle Computer, und klicken Sie darauf.

Wählen Sie unter VM die Option + Erstellen und dann Azure-VM aus.

Geben Sie unter Virtuellen Computer erstellen auf der Registerkarte Grundlagen die folgenden Informationen ein, oder wählen Sie sie aus:

Einstellung Wert Projektdetails Subscription Wählen Sie Ihr Abonnement aus. Resource group Wählen Sie test-rg aus. Instanzendetails Name des virtuellen Computers Geben Sie vm-1 ein. Region Wählen Sie USA, Osten 2 aus. Verfügbarkeitsoptionen Wählen Sie die Option Keine Infrastrukturredundanz erforderlich aus. Sicherheitstyp Übernehmen Sie den Standardwert Standard. Image Wählen Sie Ubuntu Server 22.04 LTS – x64 Gen2 aus. VM-Architektur Übernehmen Sie den Standardwert x64. Size Wählen Sie eine Größe aus. Administratorkonto Authentifizierungsart Wählen Sie Kennwort aus. Username Geben Sie azureuser ein. Kennwort Geben Sie ein Kennwort ein. Kennwort bestätigen Geben Sie das Kennwort erneut ein. Regeln für eingehende Ports Öffentliche Eingangsports Wählen Sie Keine. Wählen Sie oben auf der Seite die Registerkarte Netzwerk aus.

Geben Sie auf der Registerkarte Netzwerk die folgenden Informationen ein, bzw. wählen Sie sie aus:

Einstellung Wert Netzwerkschnittstelle Virtuelles Netzwerk Wählen Sie vnet-1 aus. Subnet Wählen Sie Subnetz-1 (10.0.0.0/24) aus. Öffentliche IP-Adresse Wählen Sie Keine aus. NIC-Netzwerksicherheitsgruppe Wählen Sie Erweitertaus. Konfigurieren von Netzwerksicherheitsgruppen Wählen Sie Neu erstellen.

Geben Sie nsg-1 für Name ein.

Behalten Sie für den Rest die Standards bei, und wählen Sie OK aus.Behalten Sie für die restlichen Einstellungen die Standards bei, und wählen Sie dann Überprüfen + erstellen aus.

Überprüfen Sie die Einstellungen, und wählen Sie Erstellen aus.

Hinweis

VMs in einem virtuellen Netzwerk mit einem Bastionhost benötigen keine öffentlichen IP-Adressen. Bastion stellt die öffentliche IP-Adresse bereit und die VMs verwenden private IP-Adressen für die Kommunikation innerhalb des Netzwerks. Sie können die öffentlichen IP-Adressen von allen VMs in von Bastion gehosteten virtuellen Netzwerken entfernen. Weitere Informationen finden Sie unter Trennen einer öffentlichen IP-Adresse von einer Azure-VM.

Hinweis

Azure stellt eine ausgehende Standardzugriffs-IP für VMs bereit, denen keine öffentliche IP-Adresse zugewiesen ist oder die sich im Backendpool eines internen grundlegenden Azure-Lastenausgleichs befinden. Der Mechanismus für Standard-IP-Adressen für den ausgehenden Zugriff stellt eine ausgehende IP-Adresse bereit, die nicht konfigurierbar ist.

Die Standard-IP-Adresse für ausgehenden Zugriff ist deaktiviert, wenn eines der folgenden Ereignisse auftritt:

- Dem virtuellen Computer wird eine öffentliche IP-Adresse zugewiesen.

- Die VM wird im Backendpool eines Standardlastenausgleichs platziert (mit oder ohne Ausgangsregeln).

- Dem Subnetz der VM wird eine Azure NAT Gateway-Ressource zugewiesen.

VMs, die Sie mithilfe von VM-Skalierungsgruppen im Orchestrierungsmodus „Flexibel“ erstellen, haben keinen ausgehenden Standardzugriff.

Weitere Informationen zu ausgehenden Verbindungen in Azure finden Sie unter Standardzugriff in ausgehender Richtung in Azure und Verwenden von SNAT (Source Network Address Translation) für ausgehende Verbindungen.

Wiederholen Sie die vorherigen Schritte, um eine zweite VM im zweiten virtuellen Netzwerk mit den folgenden Werten zu erstellen:

| Einstellung | Wert |

|---|---|

| Name des virtuellen Computers | vm-2 |

| Region | USA, Osten 2 oder dieselbe Region wie vnet-2. |

| Virtuelles Netzwerk | Wählen Sie vnet-2 aus. |

| Subnet | Wählen Sie subnet-1 (10.1.0.0/24) aus. |

| Öffentliche IP-Adresse | None |

| Name der Netzwerksicherheitsgruppe | nsg-2 |

Warten Sie, bis die VMs erstellt wurden, bevor Sie mit den nächsten Schritten fortfahren.

Herstellen einer Verbindung mit einem virtuellen Computer

Verwenden Sie ping, um die Kommunikation zwischen den VMs zu testen. Melden Sie sich beim Azure-Portal an, um die folgenden Schritte auszuführen.

Suchen Sie im Portal nach Virtuelle Computer, und klicken Sie darauf.

Wählen Sie auf der Seite Virtuelle Computer die Option vm-1 aus.

Wählen Sie im Überblick von vm-1 die Option Verbinden aus.

Wählen Sie auf der Seite Herstellen einer Verbindung mit einer VM die Registerkarte Bastion aus.

Klicken Sie auf Bastion verwenden.

Geben Sie den Benutzernamen und das Kennwort ein, die Sie beim Erstellen der VM erstellt haben und wählen Sie Verbinden aus.

Kommunikation zwischen VMs

Geben Sie an der Bash-Eingabeaufforderung für vm-1 den Wert

ping -c 4 10.1.0.4ein.Sie erhalten eine Antwort ähnlich der folgenden Meldung:

azureuser@vm-1:~$ ping -c 4 10.1.0.4 PING 10.1.0.4 (10.1.0.4) 56(84) bytes of data. 64 bytes from 10.1.0.4: icmp_seq=1 ttl=64 time=2.29 ms 64 bytes from 10.1.0.4: icmp_seq=2 ttl=64 time=1.06 ms 64 bytes from 10.1.0.4: icmp_seq=3 ttl=64 time=1.30 ms 64 bytes from 10.1.0.4: icmp_seq=4 ttl=64 time=0.998 ms --- 10.1.0.4 ping statistics --- 4 packets transmitted, 4 received, 0% packet loss, time 3004ms rtt min/avg/max/mdev = 0.998/1.411/2.292/0.520 msSchließen Sie die Bastion-Verbindung mit vm-1.

Wiederholen Sie die Schritte unter Herstellen einer Verbindung mit einer VM, um eine Verbindung mit vm-2 herzustellen.

Geben Sie an der Bash-Eingabeaufforderung für vm-2 den Wert

ping -c 4 10.0.0.4ein.Sie erhalten eine Antwort ähnlich der folgenden Meldung:

azureuser@vm-2:~$ ping -c 4 10.0.0.4 PING 10.0.0.4 (10.0.0.4) 56(84) bytes of data. 64 bytes from 10.0.0.4: icmp_seq=1 ttl=64 time=1.81 ms 64 bytes from 10.0.0.4: icmp_seq=2 ttl=64 time=3.35 ms 64 bytes from 10.0.0.4: icmp_seq=3 ttl=64 time=0.811 ms 64 bytes from 10.0.0.4: icmp_seq=4 ttl=64 time=1.28 msSchließen Sie die Bastion-Verbindung zu vm-2.

Wenn Sie mit der Verwendung der von Ihnen erstellten Ressourcen fertig sind, können Sie die Ressourcengruppe und alle zugehörigen Ressourcen löschen.

Suchen Sie im Azure-Portal nach Ressourcengruppen, und wählen Sie die entsprechende Option aus.

Wählen Sie auf der Seite Ressourcengruppen die Ressourcengruppe test-rg aus.

Wählen Sie auf der Seite test-rg die Option Ressourcengruppe löschen aus.

Geben Sie test-rg unter Ressourcengruppennamen eingeben, um die Löschung zu bestätigen und wählen Sie dann Löschen aus.

Nächste Schritte

In diesem Tutorial führen Sie Folgendes durch:

Sie erstellen ein virtuelles Netzwerk-Peering zwischen zwei virtuellen Netzwerken.

Sie haben die Kommunikation zwischen zwei VMs über das Peering virtueller Netzwerke mit

pinggetestet.

Weitere Informationen über ein virtuelles Netzwerk-Peering: