Governance für SaaS-Workloads in Azure

Governance ist der Satz von Steuerelementen, Praktiken und Tools, die Sie verwenden können, um Ihre Nutzung von Clouddiensten zu organisieren, zu steuern und zu steuern. Sie können sich governance als eine Reihe von Schutzläufen vorstellen, die Standards für die akzeptable Verwendung festlegen, unbefugten Zugriff und Änderungen verhindern und Cloudaktivitäten mit Ihrer allgemeinen Cloudstrategie ausrichten. Effektive Governance reduziert Risiken, trägt zur Sicherstellung der Compliance bei und unterstützt die Geschäftsziele Ihrer Organisation. Wenn Sie eine SaaS-Lösung (Software as a Service) erstellen, ist es von entscheidender Bedeutung, die Governance von Anfang an zu priorisieren. Dieser Ansatz setzt die Grundlagen für eine sichere, kostengünstige und effiziente Lösung.

Kostengovernance

Um den Erfolg Ihres Unternehmens zu gewährleisten, ist es wichtig, die Kosten für die Ausführung Ihrer Lösung zu verstehen. Sie müssen diese Kosten effektiv analysieren, verwalten und optimieren und gleichzeitig die Kontrolle über sie behalten. Wenn Sie mit der Erstellung Ihrer Lösung auf Azure beginnen, können Sie Tools wie die Preisrechner und Kostenanalyse verwenden, um Ihre Kosten zu schätzen.

Weitere Informationen zum Nachverfolgen und Steuern von Kosten für SaaS und zur Abrechnung Ihrer Kunden finden Sie unter Abrechnung und Kostenverwaltung für SaaS-Workloads in Azure.

Überlegungen zum Entwurf

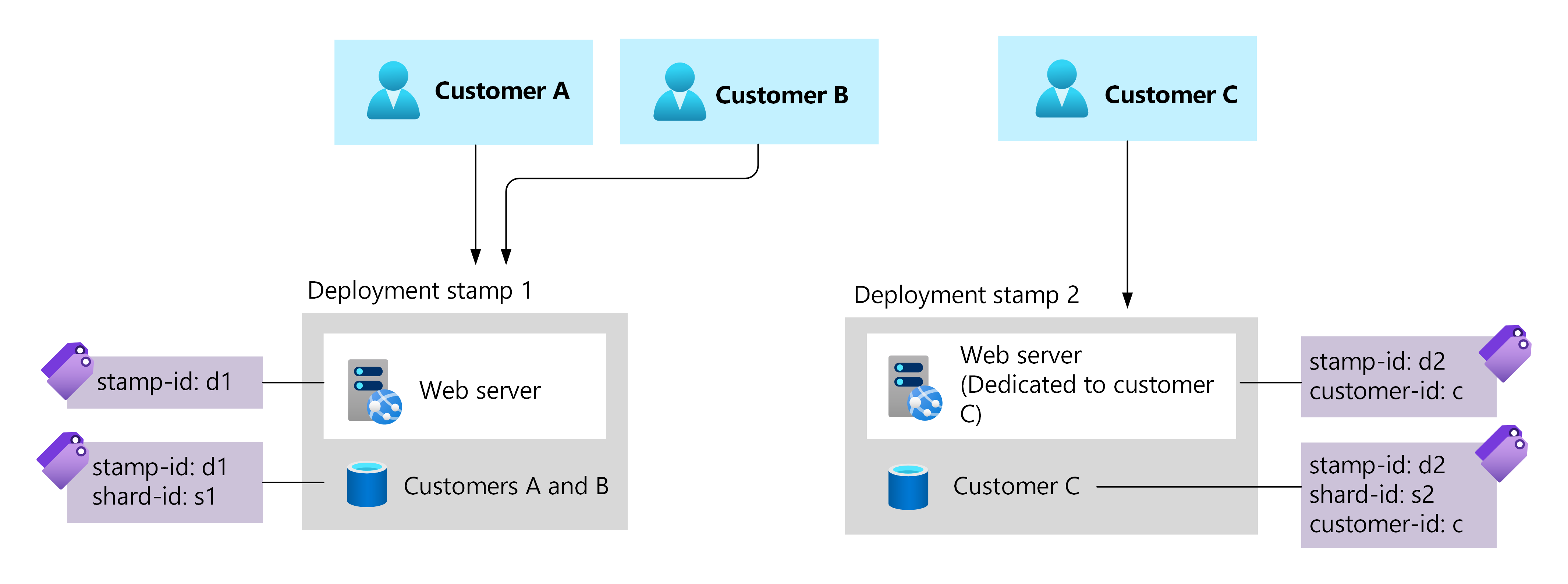

Entwickeln Sie eine Benennungskonvention und eine Taggingstrategie. Namen und Tags stellen Metadaten bereit, mit denen Sie Ihre Ressourcen steuern und den Besitz schnell bestimmen können. Eine konsistente Ressourcenbenennung kann Ihnen helfen, Ihre Azure-Ressourcen zu verwalten und zu steuern. Azure-Ressourcentags sind Metadaten-Schlüssel-Wert-Paare, die Sie auf Ihre Ressourcen anwenden und verwenden, um sie zu identifizieren.

Erwägen Sie die Verwendung von Metadaten, um Informationen wie die folgenden zu verfolgen:

- Der Typ der Ressource.

- Die zugeordnete Arbeitsauslastung.

- Die Umgebung, in der sie verwendet wird, z. B. Produktion, Staging oder Entwicklung.

- Der Speicherort der Ressource.

- Der Kunde oder die Gruppe von Kunden, die die Ressource für kundenspezifische Bereitstellungen verwenden.

Strategien zur Ressourcenbenennung finden Sie unter Cloud Adoption Framework: Ressourcenbenennung.

Implementieren sie automatisierte Governance durch Richtlinien. Richtlinien sind entscheidend für die Definition von Organisationsstandards und die Bewertung der Compliance Ihrer Workloads und Ressourcen. Es ist ein Governancetool, das Sie verwenden können, um Ressourcenkonsistenz, behördliche Compliance, Sicherheit, Verwaltung und Kosteneffizienz zu erreichen.

Verwenden Sie Azure-Richtlinie, um einen Dienstkatalog zulässiger Dienste und Diensttypen zu erstellen, die für Ihre Workloadanforderungen angepasst sind. Dieser Katalog kann unbeabsichtigte Ausstehende verhindern, indem sichergestellt wird, dass nur genehmigte Dienste verwendet werden. Nachdem Sie beispielsweise den Typ, die Datenreihe und die Größe der benötigten virtuellen Computer (VMs) ermittelt haben, können Sie eine Richtlinie implementieren, die nur die Bereitstellung dieser virtuellen Computer zulässt. Erzwingen Sie Richtlinien einheitlich für alle Benutzer und Prinzipale, unabhängig von ihrer Berechtigungsstufe.

Kompromiss: Sicherheit und betriebliche Effizienz. Die Implementierung zu vieler Richtlinien kann die Produktivität Ihres Teams verringern. Sind Sie bestrebt, automatisierte Kontrollen für die wichtigsten Elemente zu implementieren.

Verwenden Sie kostenverwaltungstools. Microsoft Cost Management bietet verschiedene Tools zur Unterstützung der Kostengovernance, z. B.:

Die Kostenanalyse ist ein Tool, mit dem Sie auf Analysen und Einblicke in Ihre Cloudausgaben zugreifen können. Sie können diese Kosten durch verschiedene intelligente und anpassbare Ansichten überprüfen. Diese Ansichten enthalten Einblicke wie Kosten nach Ressourcengruppen, Diensten und Abonnements. Mithilfe der Kostenanalyse können Sie gesammelte und tägliche Kosten analysieren und die Details Ihrer Rechnungen überprüfen.

Budgets in Cost Management ist ein Tool, mit dem Sie Ausgabenschutzschienen und Warnungen in verschiedenen Bereichen in Azure einrichten können. Sie können Budgetwarnungen basierend auf tatsächlichen Ausgaben oder prognostizierten Ausgaben konfigurieren. Sie können auch Budgets auf verschiedenen Ebenen zuweisen, einschließlich Verwaltungsgruppen, Abonnements oder Ressourcengruppen.

Kostenwarnungen helfen Ihnen, Ihre Cloudausgaben über drei separate Arten von Warnungen zu überwachen.

Budgetbenachrichtigungen benachrichtigen Empfänger, wenn Sie Budgetschwellenwerte erreichen oder wenn Sie in Kürze prognostizierte Schwellenwerte erreichen.

Anomaliebenachrichtigungen benachrichtigen Empfänger, wenn unerwartete Änderungen in Ihrer Cloud-Ausgaben auftreten.

Geplante Benachrichtigungen senden Empfänger täglichen, wöchentlichen oder monatlichen Berichten über die gesamten Cloudausgaben.

Entwurfsempfehlungen

| Empfehlung | Vorteil |

|---|---|

| Kostenverwaltung aktivieren. Die Tools sind innerhalb der Azure-Portal und für alle Personen verfügbar, die Zugriff auf ein Abrechnungskonto, ein Abonnement, eine Ressourcengruppe oder eine Verwaltungsgruppe haben. |

Sie erhalten Zugriff auf Tools, die Ihre Ausgaben in der Microsoft-Cloud analysieren, überwachen und optimieren. |

| Erstellen Sie Azure-Richtlinie , um Kostenkontrollen wie zulässige Ressourcentypen und Standorte zu erzwingen. | Diese Strategie hilft Ihnen, konsistente Standards zu erzwingen, die Ressourcen zu steuern, die bereitgestellt werden können, und die Compliance Ihrer Ressourcen und Cloudausgaben nachzuverfolgen. |

| Aktivieren Sie entsprechende Kostenwarnungen. | Kostenwarnungen benachrichtigen Sie über unerwartete Cloudausgaben oder wenn Sie vordefinierte Grenzwerte erreichen. |

| Verwenden Sie eine konsistente Benennungskonvention und Ressourcentags. Wenden Sie Azure-Ressourcentags an, um anzugeben, welche Ressourcen einem bestimmten Kunden zugeordnet sind. | Mit konsistenten Metadaten können Sie nachverfolgen, welche Ressourcen zu welchem Kunden gehören. Diese Vorgehensweise ist besonders wichtig, wenn Sie Ressourcen bereitstellen, die kundendediziert sind. |

Sicherheit und Konformität

Sicherheit und Compliance sind grundlegende Entwurfsprinzipien für eine Cloud-Workload und eine wichtige Komponente der richtigen Cloud-Governance. Sicherheitskontrollen, z. B. rollenbasierte Zugriffssteuerungen, helfen bei der Ermittlung der Aktionen, die Benutzer in Ihrer Umgebung ausführen können. Mithilfe von Richtlinien können Sie bestimmte gesetzliche Compliancestandards für Ihre bereitgestellten Workloads erreichen.

Weitere Informationen finden Sie unter Azure role-based access control (RBAC) und Azure Policy.

Wenn Sie eine SaaS-Lösung entwickeln, sind Ihre Kunden von Ihnen abhängig, um ihre Daten zu schützen und ihre Geschäftsabläufe zu unterstützen. Um eine SaaS-Lösung im Auftrag von Kunden zu betreiben, müssen Sie ihre Sicherheitserwartungen erfüllen oder übertreffen. Möglicherweise müssen Sie auch bestimmte Complianceanforderungen erfüllen, die Von Ihren Kunden auferlegt werden. Diese Anforderung gilt für Kunden in regulierten Branchen wie Gesundheitswesen und Finanzdienstleistungen und für viele Unternehmenskunden.

Überlegungen zum Entwurf

Definieren Sie Microsoft Entra-Mandanten. Ein Microsoft Entra-Mandant definiert die Grenze für die Identitäten, die Ihre Azure-Ressourcen verwalten können. Für die meisten Organisationen empfiehlt es sich, einen einzelnen Microsoft Entra-Mandanten in allen Ihren Ressourcen zu verwenden. Beim Erstellen von SaaS gibt es unterschiedliche Ansätze, mit denen Sie Microsoft Entra-Mandanten je nach Ihren Anforderungen kombinieren oder trennen können.

Wenn Sie entscheiden, ob SaaS verwendet werden soll, ist es wichtig, drei verschiedene Arten von Anwendungsfällen zu berücksichtigen:

Interne SaaS, manchmal als Unternehmen oder Unternehmen bezeichnet, ist, wenn Sie die Ressourcen Ihrer eigenen Organisation hosten, einschließlich Microsoft 365 und anderen Tools, die Sie selbst verwenden.

Produktions-SaaS ist der Zeitpunkt, an dem Sie die Azure-Ressourcen für Ihre SaaS-Lösung hosten, mit der Kunden eine Verbindung herstellen und diese verwenden.

Nichtproduktion SaaS ist der Fall, wenn Sie die Azure-Ressourcen für alle Nichtproduktionsumgebungen Ihrer SaaS-Lösung hosten, z. B. Entwicklungs-, Test- und Stagingumgebungen.

Die meisten unabhängigen Softwareanbieter (ISVs) verwenden einen einzelnen Microsoft Entra-Mandanten für alle Zwecke in der vorherigen Liste.

Gelegentlich haben Sie möglicherweise eine bestimmte geschäftliche Begründung, um einige der Zwecke in mehreren Microsoft Entra-Mandanten zu trennen. Wenn Sie z. B. mit kunden mit hoher Sicherheit zusammenarbeiten, müssen Sie möglicherweise unterschiedliche Verzeichnisse für Ihre internen Anwendungen und für Ihre Produktions- und Nichtproduktions-SaaS-Workloads verwenden. Diese Anforderungen sind ungewöhnlich.

Wichtig

Es kann schwierig sein, mehrere Microsoft Entra-Mandanten zu verwalten. Die Verwaltung mehrerer Mandanten erhöht den Verwaltungsaufwand und die Kosten. Wenn Sie nicht vorsichtig sind, können mehrere Mandanten Ihre Sicherheitsrisiken erhöhen. Verwenden Sie nur bei Bedarf mehrere Microsoft Entra-Mandanten.

Weitere Informationen zum Konfigurieren von Microsoft Entra-Mandanten bei der Bereitstellung von SaaS finden Sie unter ISV-Überlegungen für Azure-Landezonen.

Verwalten Sie Ihre Identitäten. Identität ist der Eckpfeiler der Cloudsicherheit, der die Grundlage für die Zugriffsverwaltung bildet. Wenn Sie SaaS entwickeln, haben Sie verschiedene Arten von Identitäten zu berücksichtigen. Weitere Informationen zur Identität in SaaS-Lösungen finden Sie unter Identitäts- und Zugriffsverwaltung für SaaS-Workloads in Azure.

Steuern sie den Zugriff auf Ihre Azure-Ressourcen. Ihre Azure-Ressourcen sind wichtige Komponenten Ihrer Lösung. Azure bietet mehrere Möglichkeiten zum Schutz Ihrer Ressourcen.

Azure RBAC ist das Autorisierungssystem, das den Zugriff auf die Azure-Kontrollebene und die Ressourcen in Ihrer Umgebung steuert. Azure RBAC ist eine Sammlung vordefinierter und benutzerdefinierter Rollen, die bestimmen, welche Aktionen Sie für Azure-Ressourcen ausführen können. Rollen werden als privilegierte Administratorrollen und Auftragsfunktionsrollen kategorisiert. Diese Rollen beschränken die Möglichkeiten für eine Gruppe von Ressourcen in einem von Ihnen definierten Bereich. Azure RBAC kann jedem, der die Workload verwaltet, den geringsten Privilegierten Zugriff gewähren.

Azure-Sperren können dazu beitragen, versehentliche Löschungen und Änderungen Ihrer Azure-Ressourcen zu verhindern. Wenn Sie eine Sperre auf eine Ressource anwenden, können auch Benutzer, die über privilegierte Administratorrollen verfügen, die Ressource nur löschen, wenn sie die Sperre zuerst explizit löschen.

Kompromiss: Sicherheit und betriebliche Effizienz. RBAC und Sperren sind wichtige Elemente einer Cloudsicherheits- und Governancestrategie. Berücksichtigen Sie jedoch betriebstechnische Komplexitäten, die auftreten können, wenn Sie stark einschränken, wer häufige Vorgänge ausführen kann. Versuchen Sie, Ihre Sicherheits- und Funktionsanforderungen zu ausgleichen. Haben Sie einen klaren Plan, die Verantwortlichkeiten zu eskalieren, wenn es einen Notfall gibt oder wenn wichtige Personen nicht verfügbar sind.

Einhaltung gesetzlicher Standards. Viele Kunden müssen strenge Kontrollen auf ihre Ressourcen setzen, um bestimmte Compliance-Vorschriften zu erfüllen. Azure bietet mehrere Tools, mit denen Ihre Organisation eine Lösung auf Azure erstellen kann, die Ihren Complianceanforderungen entspricht.

Azure-Richtlinie kann Ihnen dabei helfen, organisatorische Standards zu definieren und die Compliance Ihrer Workloads und Ressourcen zu bewerten und durchzusetzen. Sie können vordefinierte Standards oder Eigene benutzerdefinierte Compliancestandards implementieren. Azure-Richtlinie umfasst viele integrierte Richtlinieninitiativen oder Richtliniengruppen für gemeinsame regulatorische Standards. Zu diesen Richtlinien gehören FedRAMP High, HIPAA, HITRUST, PCI DSS und ISO 27001. Wenn Sie die Richtlinien auf Ihre Umgebung anwenden, bietet das Compliance-Dashboard eine detaillierte Bewertung Ihrer allgemeinen Compliance. Sie können dieses Dashboard verwenden, wenn Sie einen Wartungsplan erstellen, um Ihre Umgebung auf Standards zu bringen. Sie können Azure Policy verwenden, um:

Verweigern der Bereitstellung von Ressourcen basierend auf Kriterien, die in einer Richtlinie definiert sind. Sie können beispielsweise verhindern, dass Datenressourcen in Azure-Regionen bereitgestellt werden, in denen Ihre Datenhaltungsanforderungen verletzt werden.

Überwachen Sie die Bereitstellung oder Konfiguration von Ressourcen, um festzustellen, ob sie mit Konfigurationen bereitgestellt werden, die Ihren Compliancestandards entsprechen. Sie können z. B. virtuelle Computer überwachen, um zu überprüfen, ob sie eine Sicherung konfiguriert haben, und die virtuellen Computer auflisten, die nicht funktionieren.

Beheben Sie die Bereitstellung einer Ressource. Sie können Richtlinien konfigurieren, um inkompatete Ressourcen zu beheben, indem Sie Erweiterungen bereitstellen oder die Konfiguration neuer oder vorhandener Ressourcen ändern. Sie können z. B. eine Wartungsaufgabe verwenden, um Microsoft Defender für Endpunkt automatisch auf Ihren virtuellen Computern bereitzustellen.

Microsoft Defender für Cloud bietet eine kontinuierliche Bewertung der Konfiguration Ihrer Ressourcen anhand von Compliance-Kontrollen und bewährten Methoden in den Standards und Benchmarks, die Sie in Ihren Abonnements anwenden. Defender für Cloud berechnet eine allgemeine Compliancebewertung, mit der Sie Änderungen bestimmen können, die Sie vornehmen müssen.

Standardmäßig verwendet Defender für Cloud den Microsoft Cloud Security Benchmark (MCSB) als Basisstandard für Sicherheits- und Compliance-basierte Praktiken. McSB ist eine Reihe von Compliance-Steuerelementen, die von Microsoft bereitgestellt werden, die für die meisten Workloads in Azure empfohlen werden. Wenn Sie einen anderen Standard erfüllen müssen, können Sie andere verfügbare Complianceangebote verwenden.

Tipp

Auch wenn Sie nicht sofort einen gesetzlichen Standard einhalten müssen, sollten Sie trotzdem. Es ist viel einfacher, einen Standard wie MCSB einzuhalten, wenn Sie mit der Bereitstellung Ihrer Lösung beginnen, als sie später rückwirkend anzuwenden ist.

Sie können Compliancestandards auf verschiedene Bereiche anwenden. Sie können z. B. ein bestimmtes Azure-Abonnement als Bereich für einen bestimmten Standard definieren. Sie können defender for Cloud auch verwenden, um die Konfiguration von Ressourcen auszuwerten, die in anderen Cloudanbietern gehostet werden.

Entwurfsempfehlungen

| Empfehlung | Vorteil |

|---|---|

| Gewähren Sie dem geringsten Zugriff, der für Benutzer und Gruppen erforderlich ist, um ihre Aufgabenfunktionen abzuschließen. Beschränken Sie die Anzahl der privilegierten Rollenzuweisungen. Ermitteln Sie, ob Sie anstelle einer privilegierten Administratorrolle eine funktionsspezifische Rolle verwenden können. |

Sie können die Belichtung verringern, wenn anmeldeinformationen kompromittiert werden. |

| Beschränken Sie die Anzahl der Azure-Abonnementbesitzer. | Zu viele Abonnementbesitzer erhöhen das Risiko einer kompromittierten Anmeldeinformationen. |

| Weisen Sie Gruppen anstelle von Benutzern Rollen zu. | Dieser Ansatz reduziert die erforderliche Anzahl von Rollenzuweisungen, wodurch der Verwaltungsaufwand reduziert wird. |

| Übernehmen Sie frühzeitig im Entwurfsprozess eine Sicherheitsgrundlinie. Betrachten Sie den MCSB als Ausgangspunkt. Der MCSB bietet klare, umsetzbare Ratschläge zur Verbesserung der Sicherheit Ihrer Anwendungen in Azure und umgebungenübergreifend in anderen Clouds und lokal. | Indem Sie sich auf cloudspezifische Steuerelemente konzentrieren, hilft Ihnen der MCSB, Ihren gesamten Sicherheitsstatus zu stärken. |

| Verwenden Sie Azure-Sperren, um versehentliche Änderungen an Ihrer Umgebung zu verhindern. | Sperren können dazu beitragen, versehentliche Änderungen und Löschungen von Ressourcen, Ressourcengruppen und Abonnements zu verhindern. |

| Verwenden Sie Azure-Richtlinie oder Defender für Cloud, um die Compliance zu bewerten. | Richtlinien können dazu beitragen, Organisationsstandards zu erzwingen und die Einhaltung gesetzlicher Vorschriften zu erfüllen. |

Zusätzliche Ressourcen

Multitenancy ist eine Kern-Geschäftsmethodik für das Entwerfen von SaaS-Workloads. Diese Artikel enthalten weitere Informationen zu Governanceüberlegungen:

Nächster Schritt

Hier erfahren Sie, wie Sie die richtigen Azure-Regionen für Ihre Ressourcen auswählen und eine Ressourcenorganisationsstrategie entwickeln, um das Wachstum und die Entwicklung Ihrer SaaS-Lösung zu unterstützen.