Browserinterner Schutz mit Microsoft Edge for Business (Vorschauversion)

Defender for Cloud Apps-Benutzer, die Microsoft Edge for Business verwenden und Sitzungsrichtlinien unterliegen, sind direkt im Browser geschützt. Der browserinterne Schutz reduziert den Bedarf an Proxys, wodurch sowohl Sicherheit als auch Produktivität verbessert werden.

Geschützte Benutzer erleben eine reibungslose Erfahrung mit ihren Cloud-Apps, ohne Latenz- oder App-Kompatibilitätsprobleme und mit einem höheren Sicherheitsniveau.

Anforderungen für browserinternen Schutz

Um den browserinternen Schutz zu verwenden, müssen sich Benutzer im Arbeitsprofil ihres Browsers befinden.

Mit Microsoft Edge-Profilen können Benutzer Browserdaten in separate Profile aufteilen, wobei die zu jedem Profil gehörenden Daten von den anderen Profilen getrennt bleiben. Wenn Benutzer beispielsweise unterschiedliche Profile für privates Surfen und für die Arbeit haben, werden ihre persönlichen Favoriten und ihr Verlauf nicht mit ihrem Arbeitsprofil synchronisiert.

Wenn Benutzer über separate Profile verfügen, verfügen ihr Arbeitsbrowser (Microsoft Edge for Business) und ihr persönlicher Browser (Microsoft Edge) über separate Caches und Speicherorte, und die Informationen bleiben getrennt.

Um den browserinternen Schutz zu verwenden, müssen die Benutzer auch die folgenden Umgebungsanforderungen erfüllen:

| Anforderung | Beschreibung |

|---|---|

| Betriebssysteme | Windows 10 oder 11, macOS |

| Identitätsplattform | Microsoft Entra ID |

| Microsoft Edge for Business-Versionen | Die letzten 2 stabilen Versionen (wenn es sich bei der letzten Version z. B. um Edge 126 handelt, funktioniert der browserinterne Schutz für v126 und v125). Weiter Informationen finden Sie unter Microsoft Edge-Versionen |

| Unterstützte Sitzungsrichtlinien | - Blockieren/Überwachen des Dateidownloads (alle Dateien/vertrauliche Dateien) – Blockieren/Überwachen des Uploads von Dateien (alle Dateien/vertrauliche Dateien) – Blockieren/Überwachen der Vorgänge Kopieren/Ausschneiden/Einfügen - Blockieren/Überwachen von Druckvorgängen – Blockieren\Überwachen des Uploads von Schadsoftware – Blockieren\Überwachen des Downloads von Schadsoftware Die Sitzungen von Benutzern, die von mehreren Richtlinien unterstützt werden, einschließlich mindestens einer Richtlinie, die nicht von Microsoft Edge for Business unterstützt wird, werden immer vom Reverseproxy bereitgestellt. Im Microsoft Entra ID-Portal definierte Richtlinien werden auch immer vom Reverseproxy bereitgestellt. |

Alle anderen Szenarien werden automatisch mit der Reverseproxy-Standardtechnologie bereitgestellt, einschließlich Benutzersitzungen von Browsern, die den browserinternen Schutz nicht unterstützen, oder für Richtlinien, die den browserinternen Schutz nicht unterstützen.

Der Reverseproxy stellt beispielsweise die folgenden Szenarien bereit:

- Google Chrome-Benutzer

- Benutzer von Microsoft Edge, die einer Richtlinie zum Schutz des Dateidownloads unterliegen

- Microsoft Edge-Benutzer auf Android-Geräten

- Benutzer in Apps, die die OKTA-Authentifizierungsmethode verwenden

- Microsoft Edge-Benutzer im InPrivate-Modus

- Microsoft Edge-Benutzer mit älteren Browserversionen

- B2B-Gastbenutzer

- Die Sitzung ist auf die im Microsoft Entra ID-Portal definierte Richtlinie für bedingten Zugriff beschränkt

Benutzererfahrung mit browserinternem Schutz

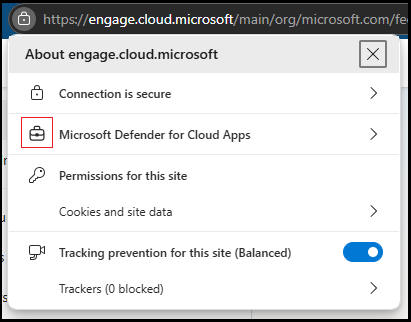

Um zu bestätigen, dass der browserinterne Schutz aktiviert ist, müssen Benutzer in der Adressleiste des Browsers auf das Symbol „Sperren“ klicken und in dem angezeigten Formular nach dem „Koffer“-Symbol suchen. Das Symbol gibt an, dass die Sitzung durch Defender for Cloud Apps geschützt ist. Zum Beispiel:

Außerdem wird das .mcas.ms-Suffix beim browserinternen Schutz nicht in der Adressleiste des Browsers angezeigt, wie dies bei der standardmäßigen App-Steuerung mit bedingtem Zugriff der Fall ist, und Entwicklertools werden beim browserinternen Schutz deaktiviert.

Durchsetzung von Arbeitsprofilen für den browserinternen Schutz

Um auf eine Arbeitsressource in contoso.com mit browserinternen Schutz zuzugreifen, müssen sich Benutzer mit ihrem username@contoso.com-Profil anmelden. Wenn Benutzer versuchen, von außerhalb des Arbeitsprofils auf die Arbeitsressource zuzugreifen, werden sie aufgefordert, zum Arbeitsprofil zu wechseln oder eines zu erstellen, falls es nicht vorhanden ist. Benutzer können sich auch dafür entscheiden, mit ihrem aktuellen Profil fortzufahren, in diesem Fall werden sie von der Reverseproxyarchitektur unterstützt.

Wenn der Benutzer entscheidet, ein neues Arbeitsprofil zu erstellen, erhält er durch die Option Verwaltung meines Geräts durch meine Organisation zulassen eine Eingabeaufforderung. In solchen Fällen müssen Benutzer diese Option nicht auswählen, um das Arbeitsprofil zu erstellen oder den browserinternen Schutz zu nutzen.

Weitere Informationen finden Sie unter Microsoft Edge for Business und Hinzufügen neuer Profile zu Microsoft Edge.

Konfigurieren von browserinternen Schutzeinstellungen

Der browserinterne Schutz mit Microsoft Edge for Business ist standardmäßig aktiviert. Administratoren können die Integration aktivieren und deaktivieren und eine Aufforderung für Benutzer ohne Edge konfigurieren, damit sie zu Microsoft Edge wechseln und so Leistung und Sicherheit verbessert werden.

So konfigurieren Sie browserinterne Schutzeinstellungen:

Wählen Sie im Microsoft Defender-Portal Einstellungen > Cloud-Apps > App-Steuerung für bedingten Zugriff > Edge for Business-Schutz aus.

Konfigurieren Sie je nach Bedarf die folgenden Einstellungen:

Schalten Sie die Option Edge for Business-Schutz aktivieren in die Position Aus oder Ein.

Wählen Sie diese Option aus, um Benutzer ohne Edge-Browser zu benachrichtigen und sie aufzufordern, Microsoft Edge for Business für eine bessere Leistung und Sicherheit zu verwenden.

Wenn Sie ausgewählt haben, dass Benutzer ohne Edge benachrichtigt werden sollen, wählen Sie entweder die Standardnachricht aus, oder passen Sie Ihre eigene Nachricht an.

Wählen Sie Speichern aus, wenn Sie fertig sind, um Ihre Änderungen zu speichern.

Arbeiten mit Microsoft Purview und Verhinderung von Datenverlust am Endpunkt

Wenn sowohl für Defender for Cloud Apps-Richtlinien als auch die Microsoft Purview Endpoint Data Loss Prevention-Richtlinie (DLP) genau derselbe Kontext und die gleiche Aktion konfiguriert sind, wird die Endpunkt-DLP-Richtlinie angewendet.

Wenn Sie beispielsweise über eine Endpunkt-DLP-Richtlinie verfügen, die einen Dateiupload in Salesforce blockiert, und Sie verfügen auch über eine Defender for Cloud Apps-Richtlinie, die Dateiuploads in Salesforce überwacht, wird die Endpunkt-DLP-Richtlinie angewendet.

Weitere Informationen finden Sie unter Informationen zur Verhinderung von Datenverlust.

Erzwingen von in Edge integrierten beim Zugriff auf Geschäftsanwendungen

Administratoren, die die Leistungsfähigkeit des Edge-In-Browser-Schutzes verstehen, können erfordern, dass ihre Benutzer Edge beim Zugriff auf Unternehmensressourcen verwenden. Ein Hauptgrund für die Sicherheit ist, da die Barriere zur Umgehung von Sitzungssteuerelementen mit Edge viel höher ist als bei Reverseproxytechnologie.

Administratorerfahrung

Das Feature wird über die folgenden Einstellungen gesteuert:

M365 Defender > Einstellungen > Cloud-Apps > Edge for Business Protection > Erzwingen der Verwendung von Edge for Business

Die folgenden Optionen sind verfügbar:

- Nicht erzwingen (Standardeinstellung)

- Zugriff nur über Edge zulassen

- Erzwingen des Zugriffs von Edge, wenn möglich

Administratoren haben die Möglichkeit, Richtlinien auf allen Geräten oder nur auf nicht verwalteten Geräten anzuwenden.

Zugriff nur über Edge zulassen bedeutet, dass der Zugriff auf die Geschäftsanwendung, die auf Sitzungsrichtlinien festgelegt ist, nur über den Edge-Browser abgerufen werden kann.

Das Erzwingen des Zugriffs von Edge bedeutet, dass Benutzer Edge verwenden sollten, um auf die Anwendung zuzugreifen, wenn ihr Kontext dies zulässt, aber wenn nicht, können sie einen anderen Browser verwenden, um auf die geschützte Anwendung zuzugreifen.

Beispiel: Wenn ein Benutzer einer Richtlinie unterliegt, die nicht den In-Browser-Schutzfunktionen entspricht (z. B. "Datei beim Herunterladen schützen"), oder das Betriebssystem ist inkompatibel (z. B. Android). Da der Benutzer in diesem Szenario keine Kontrolle über den Kontext hat, kann er sich für die Verwendung eines anderen Browsers entscheiden. Wenn die für ihn zutreffenden Richtlinien zulassen und das Betriebssystem kompatibel ist (Windows 10, 11, macOS), muss er Edge nutzen.

Zugehöriger Inhalt

Weitere Informationen finden Sie unter App-Steuerung für bedingten Zugriff mit Microsoft Defender for Cloud Apps.