Konfigurieren des Administratorzugriffs

Microsoft Defender for Cloud Apps unterstützt die rollenbasierte Zugriffssteuerung. Dieser Artikel enthält Anweisungen zum Festlegen des Zugriffs auf Defender for Cloud Apps für Ihre Administratoren. Weitere Informationen zum Zuweisen von Administratorrollen finden Sie in den Artikeln zu Microsoft Entra ID und Microsoft 365.

Microsoft 365- und Microsoft Entra-Rollen mit Zugriff auf Defender for Cloud Apps

Hinweis

- Microsoft 365- und Microsoft Entra-Rollen sind nicht auf der Defender for Cloud Apps Seite Administratorzugriff verwalten aufgeführt. Um Rollen in Microsoft 365 oder Microsoft Entra ID zuzuweisen, wechseln Sie zu den relevanten RBAC-Einstellungen für diesen Dienst.

- Defender for Cloud Apps verwendet Microsoft Entra ID, um die Einstellung des Inaktivitätstimeouts auf Verzeichnisebene des Benutzers zu bestimmen. Wenn ein Benutzer in Microsoft Entra ID so konfiguriert ist, dass er sich niemals abmeldet, wenn er inaktiv ist, gilt die gleiche Einstellung auch in Defender for Cloud Apps.

Standardmäßig haben die folgenden Microsoft 365- und Microsoft Entra ID-Administratorrollen Zugriff auf Defender for Cloud Apps:

| Rollenname | Beschreibung |

|---|---|

| globaler Administrator und Sicherheitsadministrator | Administratoren mit Vollzugriff verfügen über vollständige Berechtigungen in Defender for Cloud Apps. Sie können Administratoren hinzufügen, Richtlinien und Einstellungen hinzufügen, Protokolle hochladen und Governanceaktionen ausführen, auf SIEM-Agents zugreifen und diese verwalten. |

| Cloud App Security Administrator | Ermöglicht Vollzugriff und Berechtigungen in Defender for Cloud Apps. Diese Rolle gewährt vollständige Berechtigungen für Defender for Cloud Apps, z. B. für die rolle Microsoft Entra ID globaler Administrator. Diese Rolle ist jedoch auf Defender for Cloud Apps festgelegt und gewährt keine vollständigen Berechtigungen für andere Microsoft-Sicherheitsprodukte. |

| Complianceadministrator | Verfügt über schreibgeschützten Zugriff und kann Warnungen verwalten Auf Sicherheitsempfehlungen für Cloudplattformen kann nicht zugegriffen werden. Kann Dateirichtlinien erstellen und ändern, Dateigovernanceaktionen zulassen und alle integrierten Berichte unter Datenverwaltung anzeigen. |

| Compliancedatenadministrator | Verfügt über schreibgeschützte Berechtigungen, kann Dateirichtlinien erstellen und ändern, Dateigovernanceaktionen zulassen und alle Ermittlungsberichte anzeigen. Auf Sicherheitsempfehlungen für Cloudplattformen kann nicht zugegriffen werden. |

| Sicherheitsoperator | Verfügt über schreibgeschützten Zugriff und kann Warnungen verwalten Diese Administratoren dürfen die folgenden Aktionen nicht ausführen:

|

| Benutzer mit Leseberechtigung für Sicherheitsfunktionen | Verfügt über schreibgeschützte Berechtigungen und kann API-Zugriffstoken erstellen. Diese Administratoren dürfen die folgenden Aktionen nicht ausführen:

|

| Globaler Leser | Verfügt über vollständigen schreibgeschützten Zugriff auf alle Aspekte von Defender for Cloud Apps. Einstellungen können nicht geändert oder Aktionen ausgeführt werden. |

Wichtig

Microsoft empfiehlt die Verwendung von Rollen mit den wenigsten Berechtigungen. Dies trägt zur Verbesserung der Sicherheit für Ihre Organisation bei. Globaler Administrator ist eine hoch privilegierte Rolle, die auf Notfallszenarien beschränkt werden sollte, wenn Sie keine vorhandene Rolle verwenden können.

Hinweis

App-Governancefeatures werden nur von Microsoft Entra ID Rollen gesteuert. Weitere Informationen finden Sie unter App-Governancerollen.

Rollen und Berechtigungen

| Berechtigungen | Globaler Admin | Sicherheitsadministrator | Compliance-Admin | compliance data Admin | Sicherheitsoperator | Sicherheitsleseberechtigter | Globaler Leser | PBI-Admin | Cloud App Security Administrator |

|---|---|---|---|---|---|---|---|---|---|

| Lesezugriff auf Warnungen | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Verwalten von Warnungen | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ||

| Lesen von OAuth-Anwendungen | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Ausführen von OAuth-Anwendungsaktionen | ✔ | ✔ | ✔ | ✔ | |||||

| Zugreifen auf ermittelte Apps, den Cloud-App-Katalog und andere Cloud Discovery-Daten | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| Konfigurieren von API-Connectors | ✔ | ✔ | ✔ | ✔ | |||||

| Ausführen von Cloud Discovery-Aktionen | ✔ | ✔ | ✔ | ||||||

| Zugreifen auf Dateidaten und Dateirichtlinien | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Ausführen von Dateiaktionen | ✔ | ✔ | ✔ | ✔ | |||||

| Zugriffsgovernanceprotokoll | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Ausführen von Governanceprotokollaktionen | ✔ | ✔ | ✔ | ✔ | |||||

| Zugreifen auf das Governanceprotokoll für die bereichsbezogene Ermittlung | ✔ | ✔ | ✔ | ||||||

| Lesezugriff auf Richtlinien | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Ausführen aller Richtlinienaktionen | ✔ | ✔ | ✔ | ✔ | |||||

| Ausführen von Dateirichtlinienaktionen | ✔ | ✔ | ✔ | ✔ | ✔ | ||||

| Ausführen von OAuth-Richtlinienaktionen | ✔ | ✔ | ✔ | ✔ | |||||

| Anzeigen des Administratorzugriffs verwalten | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| Verwalten des Datenschutzes für Administratoren und Aktivitäten | ✔ | ✔ | ✔ |

Integrierte Administratorrollen in Defender for Cloud Apps

Die folgenden spezifischen Administratorrollen können im Microsoft Defender-Portal im Bereich Berechtigungen > Cloud Apps-Rollen > konfiguriert werden:

| Rollenname | Beschreibung |

|---|---|

| Globaler Administrator | Hat Vollzugriff ähnlich wie die Rolle "globaler Microsoft Entra Administrator", aber nur für Defender for Cloud Apps. |

| Complianceadministrator | Gewährt die gleichen Berechtigungen wie die Rolle Microsoft Entra Complianceadministrator, jedoch nur für Defender for Cloud Apps. |

| Benutzer mit Leseberechtigung für Sicherheitsfunktionen | Gewährt die gleichen Berechtigungen wie die Rolle Microsoft Entra Sicherheitsleseberechtigter, jedoch nur für Defender for Cloud Apps. |

| Sicherheitsoperator | Gewährt die gleichen Berechtigungen wie die Rolle Microsoft Entra Sicherheitsoperator, jedoch nur für Defender for Cloud Apps. |

| App-/instance-Administrator | Verfügt über vollständige oder schreibgeschützte Berechtigungen für alle Daten in Defender for Cloud Apps, die sich ausschließlich auf die bestimmte App oder instance einer ausgewählten App beziehen. Beispielsweise erteilen Sie einem Benutzer die Administratorberechtigung für Ihre Box European instance. Dem Administrator werden nur Daten angezeigt, die sich auf die Box European instance beziehen, unabhängig davon, ob es sich um Dateien, Aktivitäten, Richtlinien oder Warnungen handelt:

|

| Benutzergruppenadministrator | Verfügt über vollständige oder schreibgeschützte Berechtigungen für alle Daten in Defender for Cloud Apps, die sich ausschließlich auf die ihnen zugewiesenen spezifischen Gruppen beziehen. Wenn Sie beispielsweise der Gruppe "Deutschland – alle Benutzer" Administratorberechtigungen zuweisen, kann der Administrator Informationen in Defender for Cloud Apps nur für diese Benutzergruppe anzeigen und bearbeiten. Der Benutzergruppenadministrator hat den folgenden Zugriff:

Hinweise:

|

| Globaler Cloud Discovery-Administrator | Verfügt über die Berechtigung zum Anzeigen und Bearbeiten aller Cloud Discovery-Einstellungen und -Daten. Der Globale Ermittlungsadministrator hat folgenden Zugriff:

|

| Cloud Discovery-Berichtsadministrator |

|

Wichtig

Microsoft empfiehlt die Verwendung von Rollen mit den wenigsten Berechtigungen. Dies trägt zur Verbesserung der Sicherheit für Ihre Organisation bei. Globaler Administrator ist eine hoch privilegierte Rolle, die auf Notfallszenarien beschränkt werden sollte, wenn Sie keine vorhandene Rolle verwenden können.

Die integrierten Defender for Cloud Apps Administratorrollen bieten nur Zugriffsberechtigungen für Defender for Cloud Apps.

Außerkraftsetzen von Administratorberechtigungen

Wenn Sie die Berechtigung eines Administrators von Microsoft Entra ID oder Microsoft 365 außer Kraft setzen möchten, können Sie dazu den Benutzer manuell zu Defender for Cloud Apps hinzufügen und die Benutzerberechtigungen zuweisen. Wenn Sie z. B. Stephanie, die in Microsoft Entra ID Sicherheitsleseberechtigte ist, vollzugriff in Defender for Cloud Apps zuweisen möchten, können Sie sie manuell zu Defender for Cloud Apps hinzufügen und ihren Vollzugriff zuweisen, um ihre Rolle außer Kraft zu setzen und ihr die erforderlichen Berechtigungen in zu gewähren. Defender for Cloud Apps. Beachten Sie, dass es nicht möglich ist, Microsoft Entra Rollen außer Kraft zu setzen, die Vollzugriff gewähren (globaler Administrator, Sicherheitsadministrator und Cloud App Security Administrator).

Wichtig

Microsoft empfiehlt die Verwendung von Rollen mit den wenigsten Berechtigungen. Dies trägt zur Verbesserung der Sicherheit für Ihre Organisation bei. Globaler Administrator ist eine hoch privilegierte Rolle, die auf Notfallszenarien beschränkt werden sollte, wenn Sie keine vorhandene Rolle verwenden können.

Hinzufügen zusätzlicher Administratoren

Sie können zusätzliche Administratoren zu Defender for Cloud Apps hinzufügen, ohne Benutzer zu Microsoft Entra Administratorrollen hinzuzufügen. Führen Sie die folgenden Schritte aus, um weitere Administratoren hinzuzufügen:

Wichtig

- Der Zugriff auf die Seite Administratorzugriff verwalten ist für Mitglieder der Gruppen "Globale Administratoren", "Sicherheitsadministratoren", "Complianceadministratoren", "Compliancedatenadministratoren", "Sicherheitsoperatoren", "Sicherheitsleser" und "Globale Leser" verfügbar.

- Um die Seite Administratorzugriff verwalten bearbeiten und anderen Benutzern Zugriff auf Defender for Cloud Apps gewähren zu können, müssen Sie mindestens über die Rolle Sicherheitsadministrator verfügen.

Microsoft empfiehlt die Verwendung von Rollen mit den wenigsten Berechtigungen. Dies trägt zur Verbesserung der Sicherheit für Ihre Organisation bei. Globaler Administrator ist eine hoch privilegierte Rolle, die auf Notfallszenarien beschränkt werden sollte, wenn Sie keine vorhandene Rolle verwenden können.

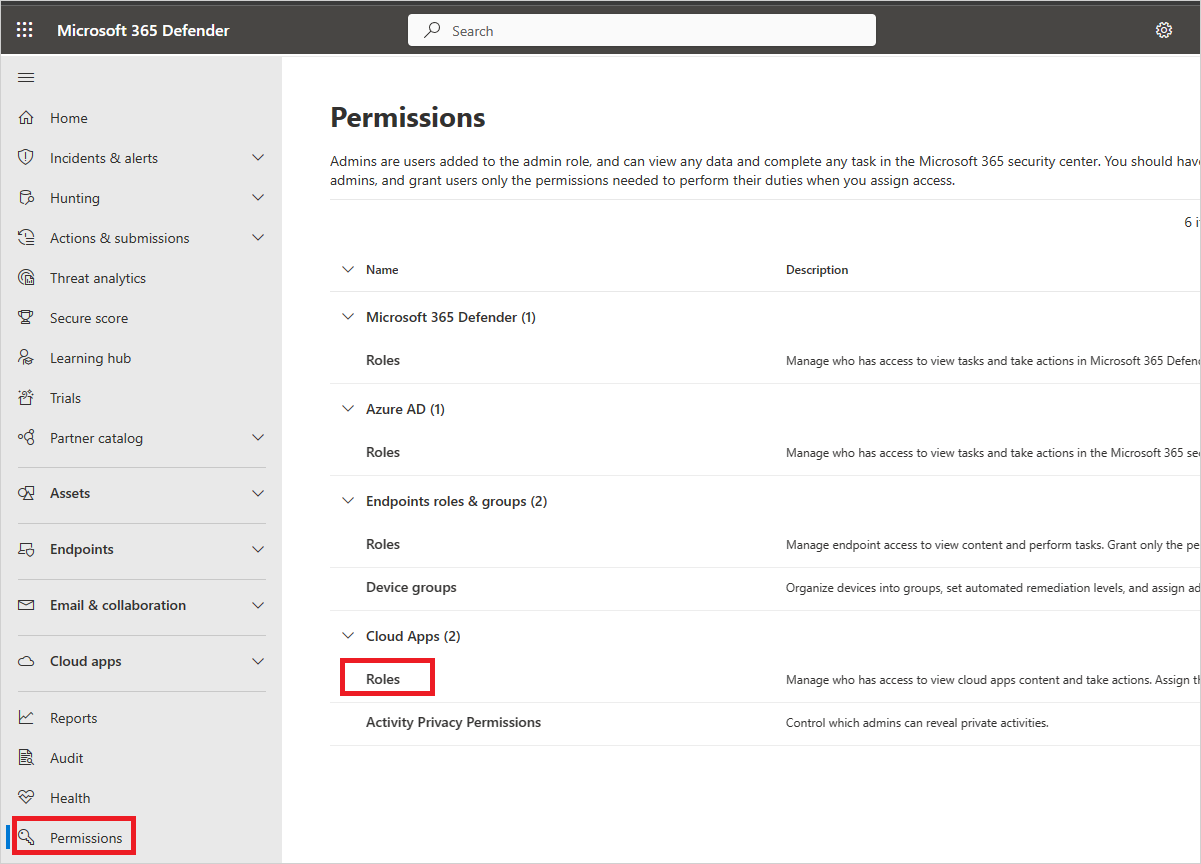

Wählen Sie im Microsoft Defender Portal im Menü auf der linken Seite Berechtigungen aus.

Wählen Sie unter Cloud-Appsdie Option Rollen aus.

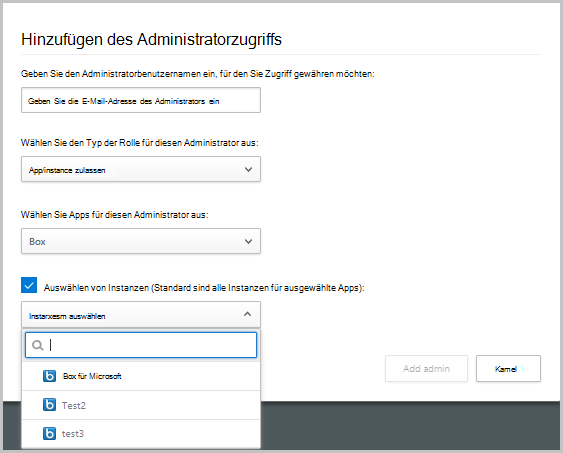

Wählen Sie +Benutzer hinzufügen aus, um die Administratoren hinzuzufügen, die Zugriff auf Defender for Cloud Apps haben sollen. Geben Sie in Ihrem organization eine E-Mail-Adresse eines Benutzers an.

Hinweis

Wenn Sie externe Managed Security Service Providers (MSSPs) als Administratoren für Defender for Cloud Apps hinzufügen möchten, stellen Sie sicher, dass Sie sie zuerst als Gast zu Ihrem organization einladen.

Wählen Sie als Nächstes die Dropdownliste aus, um festzulegen, welche Rolle der Administrator hat. Wenn Sie App-/Instanzadministrator auswählen, wählen Sie die App und instance aus, für die der Administrator Berechtigungen haben soll.

Hinweis

Jeder Administrator, dessen Zugriff eingeschränkt ist, der versucht, auf eine eingeschränkte Seite zuzugreifen oder eine eingeschränkte Aktion auszuführen, erhält eine Fehlermeldung, dass er nicht über die Berechtigung zum Zugreifen auf die Seite oder ausführen der Aktion verfügt.

Wählen Sie Administrator hinzufügen aus.

Externe Administratoren einladen

Defender for Cloud Apps ermöglicht es Ihnen, externe Administratoren (MSSPs) als Administratoren Ihres organization (MSSP-Kunden) Defender for Cloud Apps-Diensts einzuladen. Um MSSPs hinzuzufügen, stellen Sie sicher, dass Defender for Cloud Apps auf dem MSSPs-Mandanten aktiviert ist, und fügen Sie sie dann als Microsoft Entra B2B-Zusammenarbeitsbenutzer in den MSSPs-Kunden Azure-Portal hinzu. Nach dem Hinzufügen können MSSPs als Administratoren konfiguriert und allen in Defender for Cloud Apps verfügbaren Rollen zugewiesen werden.

So fügen Sie MSSPs zum MSSP-Kunden-Defender for Cloud Apps-Dienst hinzu

- Fügen Sie MSSPs als Gast im MSSP-Kundenverzeichnis hinzu, indem Sie die Schritte unter Hinzufügen von Gastbenutzern zum Verzeichnis ausführen.

- Fügen Sie MSSPs hinzu, und weisen Sie eine Administratorrolle im MSSP-Kundenportal Defender for Cloud Apps zu, indem Sie die Schritte unter Hinzufügen zusätzlicher Administratoren ausführen. Geben Sie die gleiche externe E-Mail-Adresse an, die beim Hinzufügen als Gäste im MSSP-Kundenverzeichnis verwendet wird.

Zugriff für MSSPs auf den MSSP-Kundendienst Defender for Cloud Apps

Standardmäßig greifen MSSPs über die folgende URL auf ihren Defender for Cloud Apps Mandanten zu: https://security.microsoft.com.

MSSPs müssen jedoch über eine mandantenspezifische URL im folgenden Format auf den MSSP-Kunden Microsoft Defender Portal zugreifen: https://security.microsoft.com/?tid=<tenant_id>.

MSSPs können die folgenden Schritte ausführen, um die Mandanten-ID des MSSP-Kundenportals abzurufen und dann die ID für den Zugriff auf die mandantenspezifische URL zu verwenden:

Melden Sie sich als MSSP mit Ihren Anmeldeinformationen bei Microsoft Entra ID an.

Wechseln Sie zum Mandanten des MSSP-Kunden.

Wählen Sie Microsoft Entra ID>Eigenschaften aus. Sie finden die MSSP-Kundenmandanten-ID im Feld Mandanten-ID .

Greifen Sie auf das MSSP-Kundenportal zu, indem Sie den

customer_tenant_idWert in der folgenden URL ersetzen:https://security.microsoft.com/?tid=<tenant_id>.

Admin-Aktivitätsüberwachung

Defender for Cloud Apps können Sie ein Protokoll von Administratoranmeldungsaktivitäten und eine Überwachung der Ansichten eines bestimmten Benutzers oder von Warnungen exportieren, die im Rahmen einer Untersuchung ausgeführt werden.

Führen Sie die folgenden Schritte aus, um ein Protokoll zu exportieren:

Wählen Sie im Microsoft Defender Portal im Menü auf der linken Seite Berechtigungen aus.

Wählen Sie unter Cloud-Appsdie Option Rollen aus.

Wählen Sie auf der Seite Admin Rollen in der oberen rechten Ecke Administratoraktivitäten exportieren aus.

Geben Sie den erforderlichen Zeitbereich an.

Klicken Sie auf Exportieren.