Microsoft Defender for Endpoint unter Linux für ARM64-basierte Geräte (Vorschau)

- Microsoft Defender for Endpoint-Server

- Microsoft Defender für Server

Übersicht über Defender für Endpunkt unter Linux für ARM64-basierte Geräte

Wie Sie vielleicht bereits wissen, ist Microsoft Defender for Endpoint unter Linux eine einheitliche Endpunktsicherheitslösung, mit der Sie Ihre Servergeräte vor erweiterten Bedrohungen schützen können. Defender für Endpunkt unter Linux erweitert jetzt die Unterstützung für ARM64-basierte Linux-Server in der Vorschauphase. Ähnlich wie bei x64-basierten Linux-Servern (einschließlich Intel und AMD 64-Bit-Plattform) sind die folgenden Funktionen enthalten:

- Microsoft Defender Antivirus

- Endpunkterkennung und -reaktion (EDR)

- Live-Antwort

- Geräteisolation

- Erweiterte Bedrohungssuche

- Bedrohungs- und Sicherheitsrisikomanagement

- Zentralisierte Richtlinienkonfiguration mithilfe der Verwaltung von Sicherheitseinstellungen

Zunächst werden die folgenden Linux-Distributionen in der Vorschau unterstützt:

- Ubuntu 20.04 ARM64

- Ubuntu 22.04 ARM64

- Amazon Linux 2 ARM64

- Amazon Linux 2023 ARM64

Hinweis

Die Unterstützung weiterer Linux-Distributionen ist im Rahmen dieses Vorschauprogramms geplant.

Die Installationsverfahren in diesem Artikel installieren die Agent-Version 101.24102.0002 aus dem Insider-langsamen Kanal auf dem ARM64-basierten Gerät. (Weitere Informationen finden Sie unter Neuerungen in Microsoft Defender for Endpoint unter Linux.)

Bereitstellen von Defender für Endpunkt unter Linux für ARM64-basierte Geräte

Sie können aus mehreren Methoden wählen, um Defender für Endpunkt unter Linux auf Ihrem ARM64-basierten Gerät bereitzustellen:

Bevor Sie beginnen

Stellen Sie sicher, dass die Voraussetzungen für Defender für Endpunkt unter Linux erfüllt sind.

Für das Onboarding von Servern in Defender für Endpunkt sind Serverlizenzen erforderlich. Sie können aus den folgenden Optionen wählen:

- Microsoft Defender für Server Plan 1 oder Plan 2 (als Teil des Defender für Cloud-Angebots) oder

- Microsoft Defender for Endpoint-Server

Bereitstellen mithilfe des Installationsskripts

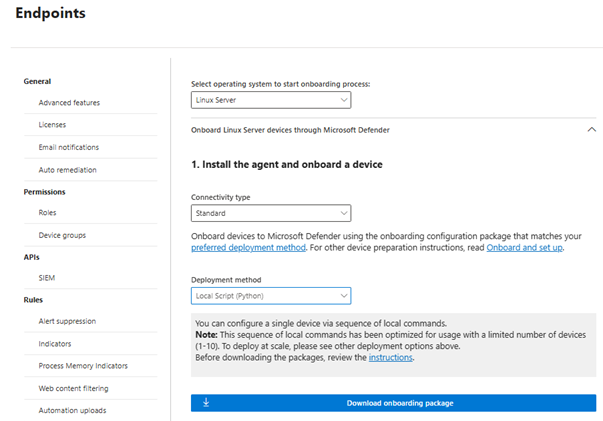

Navigieren Sie im Microsoft Defender-Portal zu Einstellungen>Endpunkte>Geräteverwaltung>Onboarding.

Wählen Sie im Onboardingbildschirm die folgenden Optionen aus:

Wählen Sie in der Liste Betriebssystem zum Starten des Onboardingprozesses auswählen die Option Linux-Server aus.

Wählen Sie in der Liste Konnektivitätstypdie Option Optimiert aus. Alternativ können Sie bei Bedarf auch Standard auswählen. (Weitere Informationen finden Sie unter Onboarding von Geräten mit optimierter Konnektivität für Microsoft Defender for Endpoint.)

Wählen Sie in der Liste Bereitstellungsmethodedie Option Lokales Skript (Python) aus.

Wählen Sie "Onboardingpaket herunterladen" aus.

Laden Sie in einem neuen Browserfenster das Bash-Skript des Defender für Endpunkt-Installers herunter.

Verwenden Sie den folgenden Befehl, um die erforderlichen Berechtigungen für das Skript zu erteilen:

$chmod +x /mde_installer.shFühren Sie den folgenden Befehl aus, um das Installationsskript auszuführen:

$sudo ~/mde_installer.sh --install --channel insiders-slow --onboard ~/MicrosoftDefenderATPOnboardingLinuxServer.pyÜberprüfen Sie die Bereitstellung, indem Sie die folgenden Schritte ausführen:

Führen Sie auf dem Gerät den folgenden Befehl aus, um die Integrität status zu überprüfen. Ein Rückgabewert von

truegibt an, dass das Produkt wie erwartet funktioniert:$ mdatp health --field healthySuchen Sie im Microsoft Defender-Portal unter Ressourcengeräte> nach dem Linux-Gerät, das Sie gerade integriert haben. Es kann ungefähr 20 Minuten dauern, bis das Gerät im Portal angezeigt wird.

Wenn ein Problem vorliegt, finden Sie weitere Informationen unter Behandeln von Bereitstellungsproblemen (in diesem Artikel).

Bereitstellen mithilfe des Installationsskripts mit Ansible

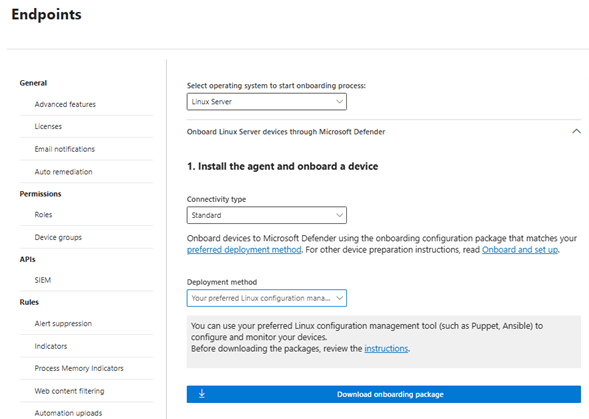

Navigieren Sie im Microsoft Defender-Portal zu Einstellungen>Endpunkte>Geräteverwaltung>Onboarding.

Wählen Sie im Onboardingbildschirm die folgenden Optionen aus:

Wählen Sie in der Liste Betriebssystem zum Starten des Onboardingprozesses auswählen die Option Linux-Server aus.

Wählen Sie in der Liste Konnektivitätstypdie Option Optimiert aus. Alternativ können Sie bei Bedarf auch Standard auswählen. (Weitere Informationen finden Sie unter Onboarding von Geräten mit optimierter Konnektivität für Microsoft Defender for Endpoint.)

Wählen Sie in der Liste Bereitstellungsmethodedie Option Ihr bevorzugtes Linux-Konfigurationsverwaltungstool aus.

Wählen Sie "Onboardingpaket herunterladen" aus.

Laden Sie in einem neuen Browserfenster das Bash-Skript des Defender für Endpunkt-Installers herunter.

Erstellen Sie eine YAML-Installationsdatei auf Ihrem Ansible-Server. Beispiel: mit dem ,

/etc/ansible/playbooks/install_mdatp.ymldasmde_installer.shSie in Schritt 3 heruntergeladen haben.name: Install and Onboard MDE hosts: servers tasks: - name: Create a directory if it does not exist ansible.builtin.file: path: /tmp/mde_install state: directory mode: '0755' - name: Copy Onboarding script ansible.builtin.copy: src: "{{ onboarding_script }}" dest: /tmp/mde_install/mdatp_onboard.json - name: Install MDE on host ansible.builtin.script: "{{ mde_installer_script }} --install --channel {{ channel | default('insiders-slow') }} --onboard /tmp/mde_install/mdatp_onboard.json" register: script_output args: executable: sudo - name: Display the installation output debug: msg: "Return code [{{ script_output.rc }}] {{ script_output.stdout }}" - name: Display any installation errors debug: msg: "{{ script_output.stderr }}"Stellen Sie Defender für Endpunkt unter Linux mithilfe des folgenden Befehls bereit. Bearbeiten Sie die entsprechenden Pfade und Kanäle nach Bedarf.

ansible-playbook -i /etc/ansible/hosts /etc/ansible/playbooks/install_mdatp.yml --extra-vars "onboarding_script=<path to mdatp_onboard.json > mde_installer_script=<path to mde_installer.sh> channel=<channel to deploy for: insiders-slow > "Überprüfen Sie Ihre Bereitstellung, indem Sie die folgenden Schritte ausführen:

Führen Sie auf dem Gerät die folgenden Befehle aus, um nach Geräteintegrität, Konnektivität, Antivirensoftware und EDR-Erkennungen zu suchen:

- name: Run post-installation basic MDE test hosts: myhosts tasks: - name: Check health ansible.builtin.command: mdatp health --field healthy register: health_status - name: MDE health test failed fail: msg="MDE is not healthy. health status => \n{{ health_status.stdout }}\nMDE deployment not complete" when: health_status.stdout != "true" - name: Run connectivity test ansible.builtin.command: mdatp connectivity test register: connectivity_status - name: Connectivity failed fail: msg="Connectivity failed. Connectivity result => \n{{ connectivity_status.stdout }}\n MDE deployment not complete" when: connectivity_status.rc != 0 - name: Check RTP status ansible.builtin.command: mdatp health --field real_time_protection_enabled register: rtp_status - name: Enable RTP ansible.builtin.command: mdatp config real-time-protection --value enabled become: yes become_user: root when: rtp_status.stdout != "true" - name: Pause for 5 second to enable RTP ansible.builtin.pause: seconds: 5 - name: Download EICAR ansible.builtin.get_url: url: https://secure.eicar.org/eicar.com.txt dest: /tmp/eicar.com.txt - name: Pause for 5 second to detect eicar ansible.builtin.pause: seconds: 5 - name: Check for EICAR file stat: path=/tmp/eicar.com.txt register: eicar_test - name: EICAR test failed fail: msg="EICAR file not deleted. MDE deployment not complete" when: eicar_test.stat.exists - name: MDE Deployed debug: msg: "MDE succesfully deployed"Suchen Sie im Microsoft Defender-Portal unter Ressourcengeräte> nach dem Linux-Gerät, das Sie gerade integriert haben. Es kann ungefähr 20 Minuten dauern, bis das Gerät im Portal angezeigt wird.

Wenn ein Problem vorliegt, finden Sie weitere Informationen unter Behandeln von Bereitstellungsproblemen (in diesem Artikel).

Bereitstellen mithilfe des Installationsskripts mit Puppet

Navigieren Sie im Microsoft Defender-Portal zu Einstellungen>Endpunkte>Geräteverwaltung>Onboarding.

Wählen Sie im Onboardingbildschirm die folgenden Optionen aus:

Wählen Sie in der Liste Betriebssystem zum Starten des Onboardingprozesses auswählen die Option Linux-Server aus.

Wählen Sie in der Liste Konnektivitätstypdie Option Optimiert aus. Alternativ können Sie bei Bedarf auch Standard auswählen. (Weitere Informationen finden Sie unter Onboarding von Geräten mit optimierter Konnektivität für Microsoft Defender for Endpoint.)

Wählen Sie in der Liste Bereitstellungsmethodedie Option Ihr bevorzugtes Linux-Konfigurationsverwaltungstool aus.

Wählen Sie "Onboardingpaket herunterladen" aus. Speichern Sie die Datei als

WindowsDefenderATPOnboardingPackage.zip.

Extrahieren Sie den Inhalt des Onboardingpakets mit dem folgenden Befehl:

unzip WindowsDefenderATPOnboardingPackage.zipDie folgende Ausgabe sollte angezeigt werden:

Archive: WindowsDefenderATPOnboardingPackage.zip inflating: mdatp_onboard.jsonLaden Sie in einem neuen Browserfenster das Bash-Skript des Defender für Endpunkt-Installers herunter (dieses Skript heißt

mde_installer.sh).Erstellen Sie ein Puppet-Manifest mithilfe des folgenden Verfahrens, das das

mde_installer.shSkript aus Schritt 4 verwendet.Erstellen Sie im Ordner modules ihrer Puppet-Installation die folgenden Ordner:

install_mdatp/filesinstall_mdatp/manifests

Der Ordner modules befindet sich in der Regel unter

/etc/puppetlabs/code/environments/production/modulesauf Ihrem Puppet-Server.Kopieren Sie die

mdatp_onboard.jsonzuvor erstellte Datei in deninstall_mdatp/filesOrdner.Kopieren Sie

mde_installer.shininstall_mdatp/files folder.Erstellen Sie in

install_mdatp/manifestseineinit.ppDatei, die die folgenden Bereitstellungsanweisungen enthält:tree install_mdatp Output: install_mdatp ├── files │ ├── mdatp_onboard.sh │ └── mde_installer.sh └── manifests └── init.pp

Verwenden Sie das Puppet-Manifest, um Defender für Endpunkt unter Linux auf Ihrem Gerät zu installieren.

# Puppet manifest to install Microsoft Defender for Endpoint on Linux. # @param channel The release channel based on your environment, insider-fast or prod. class install_mdatp ( $channel = 'insiders-slow', ) { # Ensure that the directory /tmp/mde_install exists file { '/tmp/mde_install': ensure => directory, mode => '0755', } # Copy the installation script to the destination file { '/tmp/mde_install/mde_installer.sh': ensure => file, source => 'puppet:///modules/install_mdatp/mde_installer.sh', mode => '0777', } # Copy the onboarding script to the destination file { '/tmp/mde_install/mdatp_onboard.json': ensure => file, source => 'puppet:///modules/install_mdatp/mdatp_onboard.json', mode => '0777', } #Install MDE on the host using an external script exec { 'install_mde': command => "/tmp/mde_install/mde_installer.sh --install --channel ${channel} --onboard /tmp/mde_install/mdatp_onboard.json", path => '/bin:/usr/bin', user => 'root', logoutput => true, require => File['/tmp/mde_install/mde_installer.sh', '/tmp/mde_install/mdatp_onboard.json'], # Ensure the script is copied before running the installer } }Überprüfen Sie Ihre Bereitstellung. Suchen Sie im Microsoft Defender-Portal unter Ressourcengeräte> nach dem Linux-Gerät, das Sie gerade integriert haben. Es kann ungefähr 20 Minuten dauern, bis das Gerät im Portal angezeigt wird.

Bereitstellen von Defender für Endpunkt unter Linux mithilfe von Microsoft Defender für Cloud

Wenn Ihr organization Defender für Cloud verwendet, können Sie damit Defender für Endpunkt unter Linux bereitstellen.

Es wird empfohlen, die automatische Bereitstellung auf Ihren ARM64-basierten Linux-Geräten zu aktivieren. Definieren Sie nach der VM-Bereitstellung eine Variable unter der Datei

/etc/mde.arm.d/mde.confauf Ihrem Gerät wie folgt:OPT_FOR_MDE_ARM_PREVIEW=1Warten Sie 1 bis 6 Stunden, bis das Onboarding abgeschlossen ist.

Suchen Sie im Microsoft Defender-Portal unter Ressourcengeräte> nach den Linux-Geräten, die Sie gerade integriert haben.

Benötigen Sie Hilfe zu Defender für Cloud?

Weitere Informationen finden Sie in diesen Artikeln:

- Aktivieren der Integration von Defender für Endpunkt: Linux

- Verbinden Ihrer Nicht-Azure-Computer mit Microsoft Defender für Cloud: Integrieren Ihres Linux-Servers

Problembehandlung bei Bereitstellungsfehlern

Wenn Bei der Bereitstellung von Defender für Endpunkt unter Linux auf Ihren ARM64-basierten Geräten Probleme auftreten, ist Hilfe verfügbar. Sehen Sie sich zunächst unsere Liste der häufig auftretenden Probleme und deren Behebung an. Wenn das Problem weiterhin besteht, wenden Sie sich an uns.

Häufige Probleme und deren Behebung

In der folgenden Tabelle sind häufige Probleme und deren Behebung zusammengefasst.

| Fehlermeldung oder Problem | Vorgehensweise |

|---|---|

mdatp not found |

Das Repository ist möglicherweise nicht ordnungsgemäß konfiguriert. Überprüfen Sie, ob der Kanal im Installationsskript auf insiders-slow festgelegt ist. |

mdatp health gibt an, dass eine Lizenz fehlt |

Stellen Sie sicher, dass Sie das richtige Onboardingskript oder die richtige JSON-Datei an Ihr Automatisierungsskript oder -tool übergeben. |

| Ausschlüsse funktionieren nicht wie erwartet | Wenn auf anderen Geräten Ausschlüsse aufgetreten sind, diese aber nicht auf Ihren ARM64-basierten Linux-Servern funktionieren, wenden Sie sich unter an mdearmsupport@microsoft.comuns. Sie benötigen Ihre Clientanalyseprotokolle. |

| Sie benötigen Hilfe beim Optimieren von mdatp. | Kontaktieren Sie uns unter mdearmsupport@microsoft.com. |

Kontaktieren Sie uns, wenn Sie Hilfe benötigen

Wenn Sie uns unter mdearmsupport@microsoft.comkontaktieren, stellen Sie sicher, dass Sie das Problem im Detail beschreiben. Fügen Sie nach Möglichkeit Screenshots und Ihre Clientanalyseprotokolle hinzu.

XMDE Client Analyzer ARM Preview

Laden Sie mithilfe von Bash die ARM-Vorschauversion des XMDE-Client analyzer herunter.

wget --quiet -O XMDEClientAnalyzerARMPreview.zip https://go.microsoft.com/fwlink/?linkid=2299668Führen Sie das Supporttool aus.

sudo ./MDESupportTool -d --mdatp-log debugBefolgen Sie die Anweisungen auf dem Bildschirm, und folgen Sie dann am Ende der Protokollsammlung. Die Protokolle befinden sich im

/tmpVerzeichnis.Der Protokollsatz ist im Besitz des Stammbenutzers, sodass Sie möglicherweise Root-Berechtigungen benötigen, um den Protokollsatz zu entfernen.