Enterprise IoT im Defender-Portal

Die Anzahl der IoT-Geräte wächst in vielen Bürogebäuden exponentiell über Unternehmensnetzwerke hinweg. Unternehmens-IoT-Geräte umfassen Geräte wie Drucker, Smart-TVs, VoIP-Geräte (Voice over Internet Protocol), Konferenzsysteme und speziell entwickelte, proprietäre Geräte.

Obwohl die Anzahl der IoT-Geräte weiter wächst, fehlen ihnen häufig die Sicherheitsvorkehrungen, die auf verwalteten Endpunkten wie Laptops und Mobiltelefonen üblich sind. Für böswillige Akteure können diese nicht verwalteten Geräte als Einstiegspunkt für laterale Bewegungen oder Ausweichen verwendet werden, und zu oft führt der Einsatz solcher Taktiken zur Exfiltration vertraulicher Informationen.

Wichtig

In diesem Artikel wird Microsoft Defender für IoT im Defender-Portal (Vorschau) erläutert.

Wenn Sie bereits am klassischen Defender für IoT-Portal (Azure-Portal) arbeiten, finden Sie weitere Informationen in der Dokumentation zu Defender für IoT in Azure.

Erfahren Sie mehr über die Defender für IoT-Verwaltungsportale.

Einige Informationen in diesem Artikel beziehen sich auf ein vorab veröffentlichtes Produkt, das vor der kommerziellen Veröffentlichung möglicherweise erheblich geändert wird. Microsoft übernimmt in Bezug auf die hier bereitgestellten Informationen keine Gewährleistung, weder ausdrücklich noch konkludent.

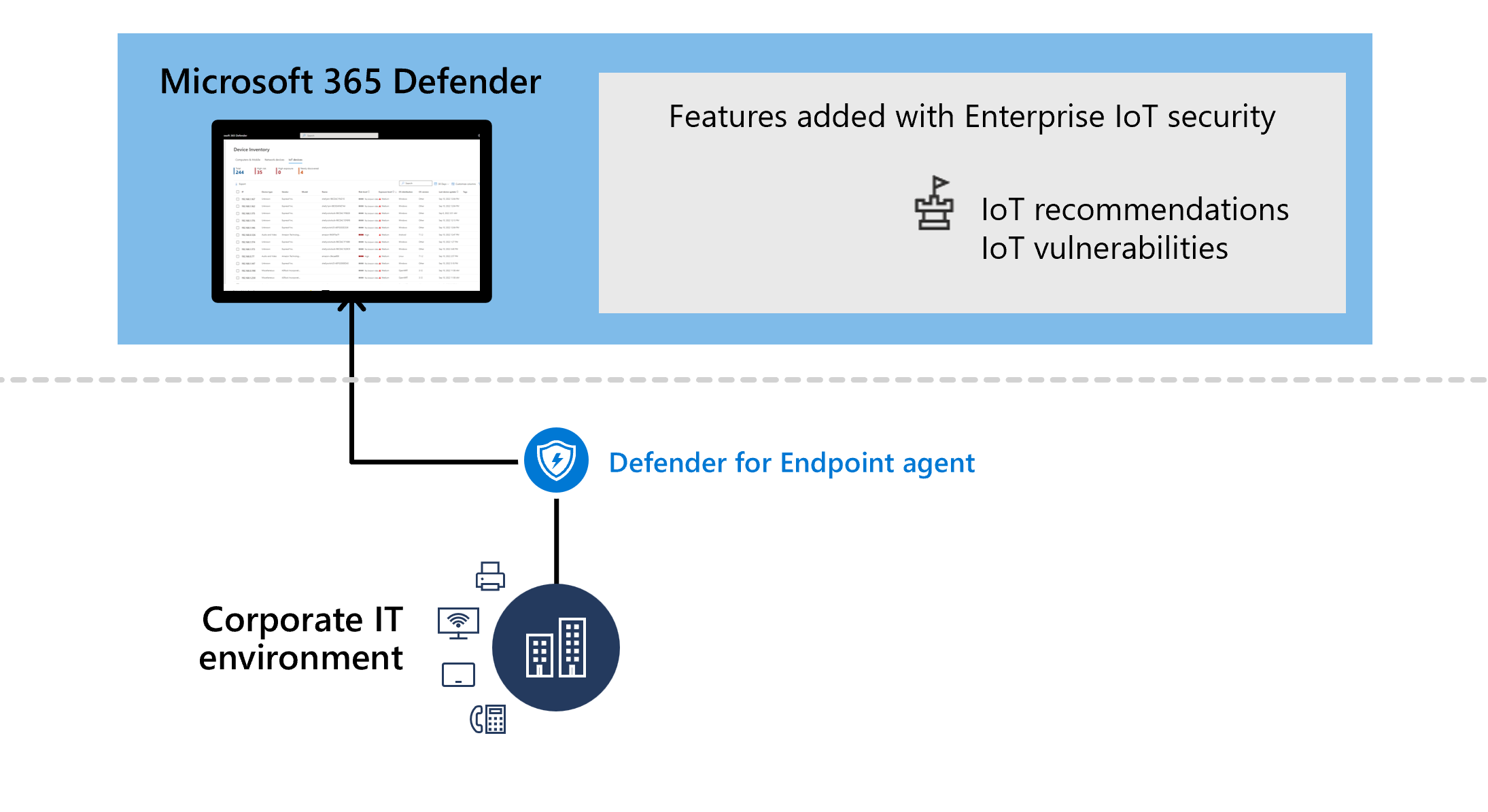

Enterprise IoT-Überwachung im Defender-Portal

Erweitern Sie Microsoft Defender für IoT-Sicherheitsfeatures, um IoT-Geräte für Unternehmen einzuschließen. Fügen Sie ihrer vorhandenen Microsoft Defender for Endpoint-Lizenz das IoT-Sicherheitsfeature für Unternehmen hinzu, und zeigen Sie zugehörige Warnungen, Sicherheitsrisiken und Empfehlungen für IoT-Geräte an, die scheinbar nicht in das Microsoft Defender-Portal integriert sind.

Was ist der Unterschied zwischen OT-Sicherheit und Enterprise IoT-Sicherheit?

Operational Technology (OT): OT-Netzwerksensoren verwenden agentlose, patentierte Technologie, um Netzwerkgeräte zu entdecken, zu lernen und kontinuierlich zu überwachen, um einen tiefen Einblick in OT/Industrial Control System (ICS)-Risiken zu erhalten. Sensoren führen die Datenerfassung, -analyse und -warnung vor Ort durch und eignen sich daher ideal für Standorte mit geringer Bandbreite oder hoher Latenz.

Enterprise IoT: Enterprise IoT bietet Transparenz und Sicherheit für IoT-Geräte in der Unternehmensumgebung. Der Enterprise IoT-Netzwerkschutz erweitert Funktionen ohne Agent über Betriebsumgebungen hinaus und bietet Abdeckung für alle IoT-Geräte in Ihrer Umgebung, z. B. Drucker, Kameras und speziell entwickelte, proprietäre Geräte.

Enterprise IoT-Daten im Defender-Portal

Enterprise IoT-Daten für Features wie Warnungen, Empfehlungen und Sicherheitsrisiken lassen sich nahtlos in andere Daten im Defender-Portal integrieren.

Warnungen

Die meisten Defender für Endpunkt-Warnungen sind auch für IoT-Geräte in Unternehmen relevant, z. B. Warnungen für Überprüfungen mit verwalteten Endpunkten. Warnungen für IoT-Unternehmensgeräte, die von Defender für Endpunkt erkannt werden, sind nur in Defender für Endpunkt verfügbar.

Weitere Informationen finden Sie unter Warnungswarteschlange in Microsoft 365 Defender.

Empfehlungen

Die folgenden Sicherheitsempfehlungen für Defender für Endpunkt werden für IoT-Geräte für Unternehmen unterstützt:

- Anfordern der Authentifizierung für die Telnet-Verwaltungsschnittstelle

- Deaktivieren des unsicheren Verwaltungsprotokolls – Telnet

- Entfernen unsicherer Verwaltungsprotokolle SNMP V1 und SNMP V2

- Authentifizierung für die VNC-Verwaltungsschnittstelle erforderlich

Sicherheitsrisiken

Bekannte CVE-Sicherheitsrisiken, die bereits vom Defender-Portal erkannt wurden, werden ebenfalls erkannt und im Zusammenhang mit dem relevanten Unternehmens-IoT-Gerät im Defender-Portal angezeigt. Bekannte CVEs können Ihnen bei der Entscheidung helfen, ob Sie das Gerät patchen, entfernen oder enthalten möchten, und risiken für Ihr Netzwerk verringern. Alternativ können Sie erweiterte Huntingabfragen verwenden, um Sicherheitsrisiken auf allen Ihren Geräten zu erfassen.