Hinzufügen der Multi-Faktor-Authentifizierung (MFA) zu einer App

Gilt für: Mitarbeitermandanten

Mitarbeitermandanten  Externe Mandanten (weitere Informationen)

Externe Mandanten (weitere Informationen)

Die Multi-Faktor-Authentifizierung (MFA) fügt Ihren Anwendungen eine zusätzliche Sicherheitsebene hinzu, indem sie die Benutzenden auffordert, bei der Registrierung oder Anmeldung eine zweite Methode zur Verifizierung ihrer Identität anzugeben. Externe Tenants unterstützen zwei Authentifizierungsmethoden als zweiten Faktor:

- Einmalkennung per E-Mail: Nachdem Benutzende sich mit ihrer E-Mail und ihren Kennwörtern angemeldet haben, werden sie aufgefordert, einen Passcode einzugeben, der an ihre E-Mail geschickt wird. Um die Verwendung der Einmalkennung per E-Mail für MFA zu ermöglichen, setzen Sie die Authentifizierungsmethode für Ihr lokales Konto auf E-Mail mit Kennwort. Wenn Sie Einmalkennung per E-Mail auswählen, können Kundinnen und Kunden, die diese Methode für die primäre Anmeldung verwenden, diese nicht für die sekundäre MFA-Überprüfung verwenden.

- SMS-basierte Authentifizierung: SMS ist keine Option für die Erst-Faktor-Authentifizierung, steht aber als zweiter Faktor für MFA zur Verfügung. Benutzer, die sich mit E-Mail und Kennwort, E-Mail und Einmalkennung oder identitäten wie Google, Facebook oder Apple anmelden, werden per SMS zur zweiten Überprüfung aufgefordert. Unsere SMS MFA beinhaltet automatische Betrugsüberprüfungen. Wenn wir einen Betrugsverdacht haben, bitten wir die Benutzenden, ein CAPTCHA auszufüllen, um zu bestätigen, dass sie kein Roboter isind, bevor wir den SMS-Code zur Verifizierung senden. Sie bietet außerdem Schutzmaßnahmen gegen Telefoniebetrug. SMS ist ein Add-On-Feature. Ihr Mandant muss mit einem aktiven, gültigen Abonnement verknüpft sein. Weitere Informationen

In diesem Artikel wird beschrieben, wie Sie die MFA für Ihre Kundinnen und Kunden erzwingen, indem Sie eine Microsoft Entra-Richtlinie für bedingten Zugriff erstellen und die MFA zu Ihrem Benutzerablauf für die Registrierung und Anmeldung hinzufügen.

Tipp

Um dieses Feature auszuprobieren, gehen Sie zur Woodgrove Groceries Demo und starten Sie den Anwendungsfall Multi-Factor Authentication.

Voraussetzungen

- Ein externer Microsoft Entra Tenant.

- Ein Benutzerablauf für Registrierung und Anmeldung.

- Eine App, die in Ihrem externen Tenant registriert ist und dem Benutzerablauf für die Registrierung und Anmeldung hinzugefügt wurde.

- Ein Konto mit mindestens der Rolle „Sicherheitsadministrator“, um Richtlinien für bedingten Zugriff und MFA konfigurieren zu können.

- SMS ist ein Add-On-Feature und erfordert ein verknüpftes Abonnement. Wenn Ihr Abonnement abläuft oder gekündigt wird, können sich Endbenutzer nicht mehr per SMS authentifizieren, was sie je nach Ihren MFA-Richtlinien daran hindern könnte, sich anzumelden.

Erstellen der Richtlinie für bedingten Zugriff

Erstellen Sie eine Richtlinie für bedingten Zugriff in Ihrem externen Tenant, in dem die Benutzenden zur MFA aufgefordert werden, wenn sie sich bei Ihrer App registrieren oder anmelden. (Weitere Informationen finden Sie unter Allgemeine Richtlinie für bedingten Zugriff: Anfordern der MFA für alle Benutzenden.

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Sicherheitsadministrator an.

Wenn Sie Zugriff auf mehrere Mandanten haben, verwenden Sie das Einstellungen-Symbol

im oberen Menü, um über das Menü Verzeichnisse + Abonnements zu Ihrem externen Mandanten zu wechseln.

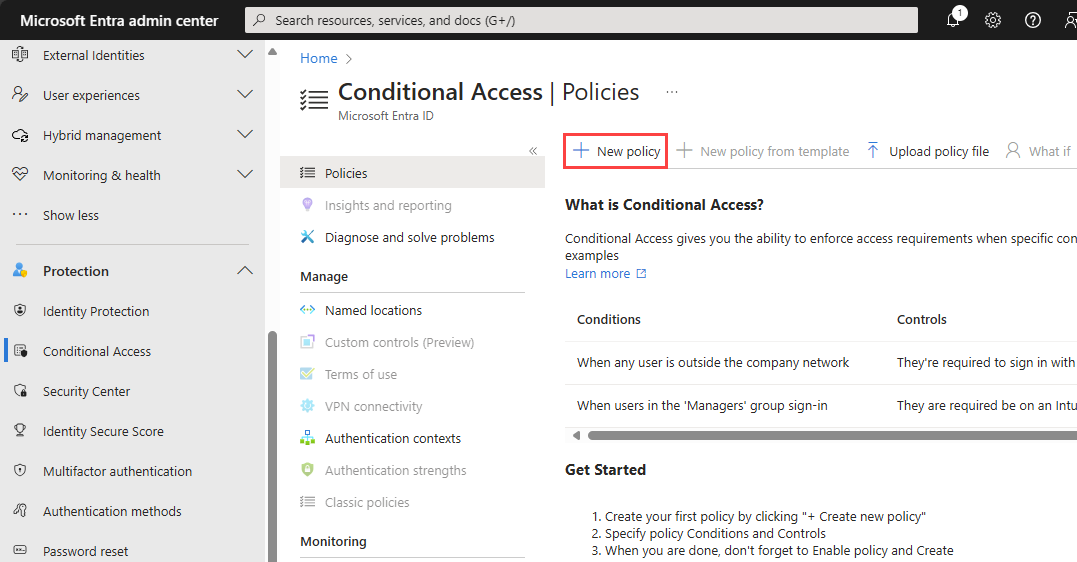

im oberen Menü, um über das Menü Verzeichnisse + Abonnements zu Ihrem externen Mandanten zu wechseln.Navigieren Sie zu Schutz>Bedingter Zugriff>Richtlinien, und wählen Sie dann Neue Richtlinie aus.

Benennen Sie Ihre Richtlinie. Es wird empfohlen, dass Unternehmen einen aussagekräftigen Standard für die Namen ihrer Richtlinien erstellen.

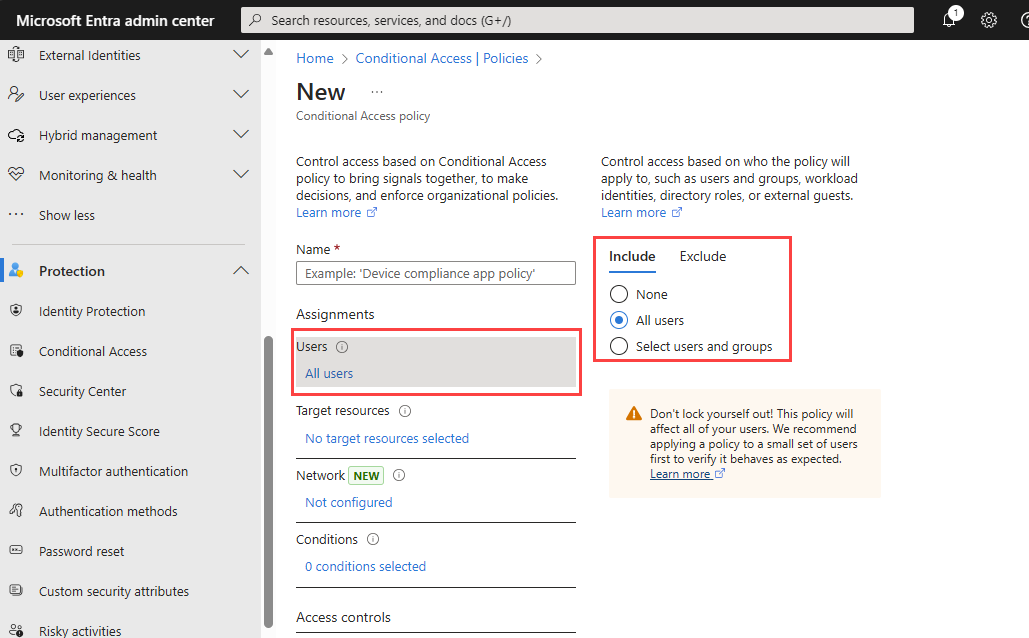

Wählen Sie unter Zuweisungen den Link unter Benutzer aus.

a. Wählen Sie auf der Registerkarte Einschließen die Option Alle Benutzer aus.

b. Wählen Sie auf der Registerkarte Ausschließen die Option Benutzer und Gruppen und dann die Konten für den Notfallzugriff Ihres Unternehmens aus. Klicken Sie anschließend auf Auswählen.

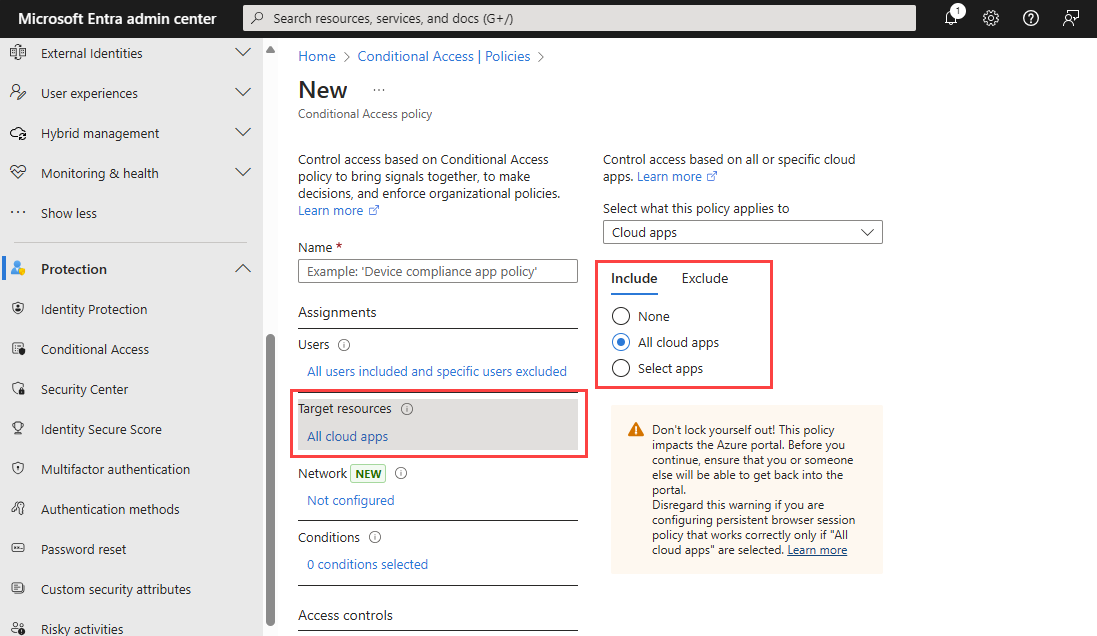

Wählen Sie den Link unter Zielressourcen aus.

a. Wählen Sie auf der Registerkarte Einschließen eine der folgenden Optionen aus:

Wählen Sie Alle Ressourcen (vormals „Alle Cloud-Apps“) aus.

Wählen Sie Ressourcen auswählen und dann den Link unter Auswählen aus. Suchen Sie Ihre App, wählen Sie sie aus, und wählen anschließend Auswählen aus.

b. Wählen Sie auf der Registerkarte Ausschließen alle Anwendungen aus, für die keine Multi-Faktor-Authentifizierung erforderlich ist.

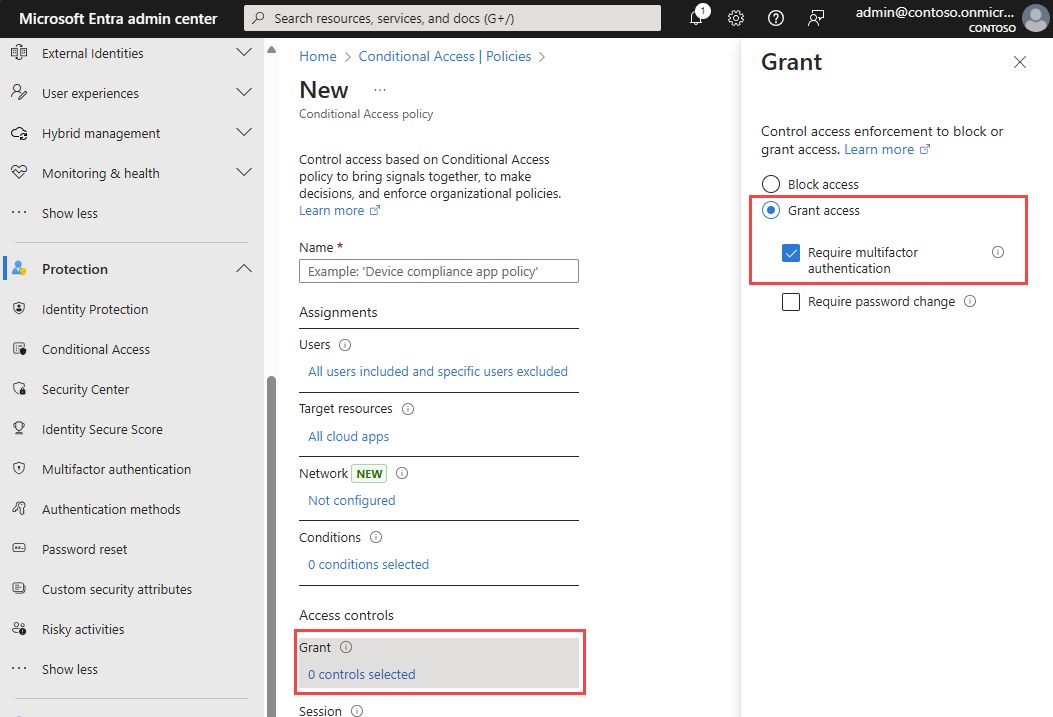

Wählen Sie unter Zugriffssteuerungen den Link unter Zuweisung aus. Wählen Sie Zugriff gewähren, dann Mehrstufige Authentifizierung anfordern und schließlich Auswählen aus.

Bestätigen Sie die Einstellungen und legen Sie Richtlinie aktivieren auf Ein fest.

Wählen Sie Erstellen aus, um die Richtlinie zu erstellen und zu aktivieren.

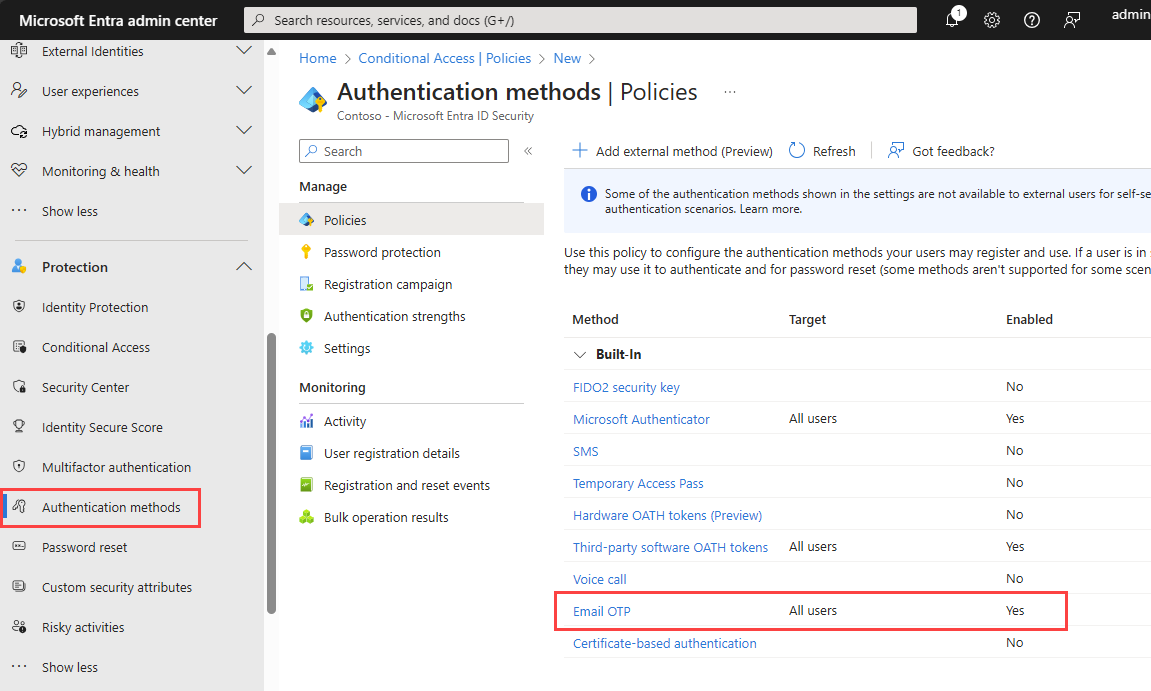

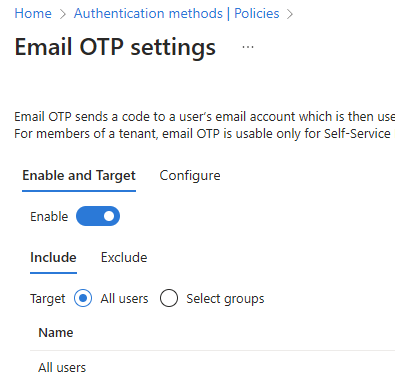

Aktivieren des Einmal-Passcode per E-Mail als MFA-Methode

Aktivieren Sie die Authentifizierungsmethode mit dem Einmal-Passcode per E-Mail in Ihrem externen Mandanten für alle Benutzenden.

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Sicherheitsadministrator an.

Navigieren Sie zu Schutz>Authentifizierungsmethoden.

Wählen Sie aus der Liste MethodeE-Mail-OTP aus.

Aktivieren Sie unter Aktivieren und Ziel den Umschalter Aktivieren.

Wählen Sie unter Einschließen neben Ziel die Option Alle Benutzer aus.

Wählen Sie Speichern.

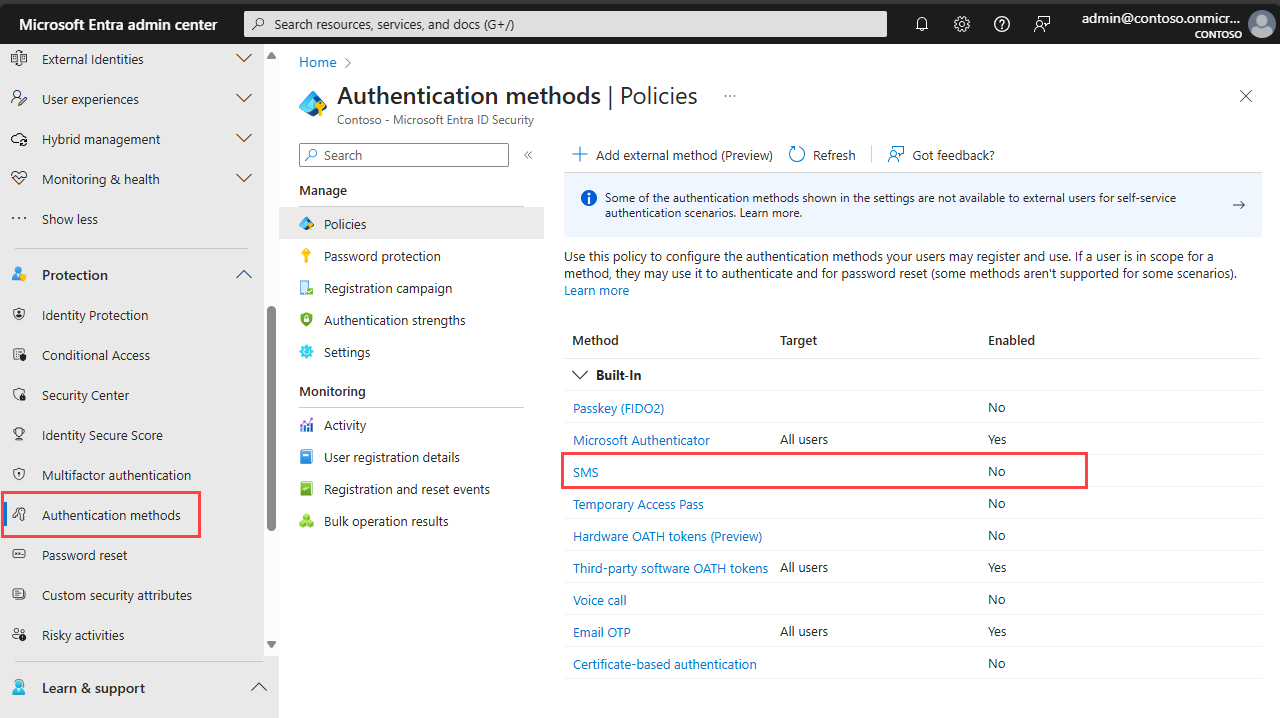

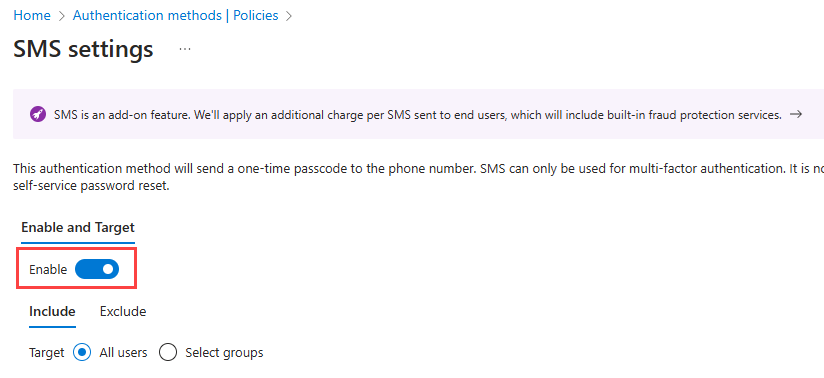

Aktivieren von SMS als MFA-Methode

Aktivieren Sie die SMS-Authentifizierungsmethode in Ihrem externen Tenant für alle Benutzenden.

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Sicherheitsadministrator an.

Navigieren Sie zu Schutz>Authentifizierungsmethoden.

Wählen Sie in der Liste MethodeSMS.

Aktivieren Sie unter Aktivieren und Ziel den Umschalter Aktivieren.

Wählen Sie unter Einschließen neben Ziel die Option Alle Benutzer aus.

Wählen Sie Speichern.

Abonnieren von Regionen zum Aktivieren der Telekommunikation

Ab Januar 2025 werden einige Landesvorwahlen standardmäßig für die SMS-Verifizierung deaktiviert. Wenn Sie den Datenverkehr aus deaktivierten Regionen zulassen möchten, müssen Sie sie mithilfe der Microsoft Graph-Richtlinie onPhoneMethodLoadStartevent für Ihre Anwendung aktivieren. Weitere Informationen finden Sie unter Regionen, bei denen die SMS-Verifizierung abonniert werden muss.

Testen der Anmeldung

Öffnen Sie Ihre Anwendung in einem privaten Browser, und wählen Sie Anmelden aus. Sie sollten aufgefordert werden, eine andere Authentifizierungsmethode auszuwählen.